1021上课演练----SQL注入与避免(银行系统)

package com.bank; import java.sql.CallableStatement;

import java.sql.Connection;

import java.sql.DatabaseMetaData;

import java.sql.DriverManager;

import java.sql.PreparedStatement;

import java.sql.ResultSet;

import java.sql.ResultSetMetaData;

import java.sql.Statement; //封装银行卡数据库操作类

public class CardDAO

{ //添加卡

//返回卡号

public String addCard (String userid,String username,String password)

{

String rtn=null;

//生成卡号 String cardid =(int)(Math.random()*1000000)+"";

try

{

//保存数据

//1.加载驱动

Class.forName("oracle.jdbc.driver.OracleDriver"); //2.获得连接

Connection conn=DriverManager.getConnection("jdbc:oracle:thin:@127.0.0.1:1521:orcl", "test0816", "123456");

//3.创建声明

Statement st=conn.createStatement();

//4.执行语句

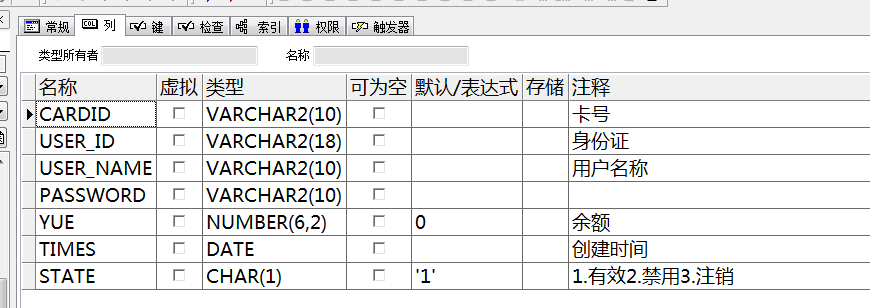

String sql ="insert into t_bankcard (cardid,user_id,user_name,password,times)"

+" values('"+cardid+"','"+userid+"','"+username+"','"+password+"',sysdate)";

if(st.executeUpdate(sql)==1)

{

rtn=cardid;

} //5.释放资源

st.close();

conn.close();

}

catch(Exception e)

{

e.printStackTrace();

}

return rtn;

} //修改余额

//可以完成取款和存款的功能

//卡号,余额

public boolean updateBalance(String cardid,double yue) throws Exception

{

boolean rtn =false;

//验证余额

if(yue<0)

{

throw new Exception("余额数据异常");

}

try

{ //保存数据

//1.加载驱动

Class.forName("oracle.jdbc.driver.OracleDriver"); //2.获得连接

Connection conn=DriverManager.getConnection("jdbc:oracle:thin:@127.0.0.1:1521:orcl", "test0816", "123456");

//3.创建声明

Statement st=conn.createStatement();

//4.执行语句

String sql ="update t_bankcard set yue= "

+yue+"where cardid='"+cardid+"'"; rtn=st.executeUpdate(sql)==1; //5.释放资源

st.close();

conn.close();

}

catch(Exception e)

{

e.printStackTrace();

}

return rtn;

} //登入

//登入

public boolean login(String cardid,String password)

{

boolean rtn=false;

try{

//保存数据

//1.加载驱动

Class.forName("oracle.jdbc.driver.OracleDriver");

//2.获得链接

Connection conn=DriverManager.

getConnection("jdbc:oracle:thin:@localhost:1521:orcl","test0816","123456"); //3.创建声明

Statement st=conn.createStatement();

//4.执行语句

//这种方式会造成SQL注入

String sql="select * from t_bankcard where cardid='"+cardid

+"'"+"and password='"+password+"'";

//遍历结果集

ResultSet rs=st.executeQuery(sql);

rtn=rs.next();

//5.释放资源

st.close();

conn.close();

}

catch(Exception e)

{

e.printStackTrace();

}

return rtn;

} //验证登录 public boolean login2 (String cardid,String password)

{

boolean rtn =false; try

{

Class.forName("oracle.jdbc.driver.OracleDriver"); Connection conn=DriverManager.getConnection(

"jdbc:oracle:thin:@127.0.0.1:1521:orcl",

"test0816", "123456");

//带有?占位符的语句

String sql= "select * from t_bankcard where "

+ "cardid=? and"

+ " password=? and state=?";

//预编译的声明

//优点:1.执行效率高

//2.避免SQL注入

PreparedStatement ps= conn.prepareStatement(sql);

//替换占位符

ps.setString(1, cardid);

ps.setString(2, password);

ps.setString(3, "1"); //查询结果集

ResultSet rs = ps.executeQuery();

rtn=rs.next();//如果有数据就验证通过 //调用存储过程

//不怎么用

//CallableStatement cs=conn.prepareCall("{call存储过程(?,?)}"); //获得数据库的元数据

DatabaseMetaData dmd= conn.getMetaData();

System.out.println(dmd.getURL());

System.out.println("getUserName()"+dmd.getUserName());

System.out.println("getDatabaseProductName="+dmd.getDatabaseProductName()); //结果集的元数据

ResultSetMetaData rsmd= rs.getMetaData(); System.out.println("getColumnCount="+rsmd.getColumnCount());

System.out.println("getColumnName="+rsmd.getColumnName(1)); rs.close();

conn.close();

}

catch(Exception e)

{

e.printStackTrace();

} return rtn;

}

//查询 }

package com.bank;

import static org.junit.Assert.*;

public class Test {

@org.junit.Test

public void testInsert()

{

//测试发卡

CardDAO cd =new CardDAO ();

String cardid=cd.addCard("1234567890", "张三", "123456");

if(cardid !=null)

{

System.out.println("发卡成功"+cardid);

}

else

{

System.out.println("发卡失败");

}

}

//测试修改余额

@org.junit.Test

public void testEdit()

{

CardDAO cd =new CardDAO ();

boolean b=false;

try

{

b=cd.updateBalance("148102", 100);

}

catch (Exception e)

{

// TODO 自动生成的 catch 块

e.printStackTrace();

}

if(b)

{

System.out.println("修改余额成功");

}

else

{

System.out.println("修改余额失败");

}

}

//登入

@org.junit.Test

public void testLogin()

{

CardDAO cd=new CardDAO();

if(cd.login("'or 1=1--","14"))//SQL注入

{

System.out.println("登陆成功");

}

else{

System.out.println("登录失败");

}

}

@org.junit.Test

//避免SQL注入的测试登入

public void testLogin2()

{

CardDAO cd=new CardDAO();

if(cd.login2("148102","123456"))

{

System.out.println("登陆成功");

}

else{

System.out.println("登录失败");

}

}

}

1021上课演练----SQL注入与避免(银行系统)的更多相关文章

- 【攻防实战】SQL注入演练!

这篇文章目的是让初学者利用SQL注入技术来解决他们面临的问题, 成功的使用它们,并在这种攻击中保护自己. 1.0 介绍 当一台机器只打开了80端口, 你最依赖的漏洞扫描器也不能返回任何有用的内容, 并 ...

- DVWA漏洞演练平台 - SQL注入

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,具体来说,它是利用现有应用程序将(恶意的)SQL命令注入到后台数据库引擎执 ...

- DAY5 DVWA之SQL注入演练(low)

1.设置 把安全等级先调整为low,让自己获得点信心,免得一来就被打脸. 2.测试和分析页面的功能 这里有一个输入框 根据上面的提示,输入用户的id.然后我们输入之后,发现它返回了关于这个 ...

- DVWA 黑客攻防演练(八)SQL 注入 SQL Injection

web 程序中离不开数据库,但到今天 SQL注入是一种常见的攻击手段.如今现在一些 orm 框架(Hibernate)或者一些 mapper 框架( iBatis)会对 SQL 有一个更友好的封装,使 ...

- DVWA之SQL注入演练(low)

1.设置 把安全等级先调整为low,让自己获得点信心,免得一来就被打脸. 2.测试和分析页面的功能 这里有一个输入框 根据上面的提示,输入用户的id.然后我们输入之后,发现它返回了关于这个 ...

- [SQL注入1]From SQL injection to Shell

第一次写,希望大神们多指点. 对于刚接触WEB渗透测试这块的朋友们,很希望能有个平台可以练习.网络上有不少,十大渗透测试演练系统,我这里推荐一个在10以外,适合初学者一步一步进步的平台PENTESTE ...

- SQL注入关联分析

在Web攻防中,SQL注入绝对是一个技能的频繁项,为了技术的成熟化.自动化.智能化,我们有必要建立SQL注入与之相关典型技术之间的关联规则.在分析过程中,整个规则均围绕核心词进行直线展开,我们简单称之 ...

- 入门级----黑盒测试、白盒测试、手工测试、自动化测试、探索性测试、单元测试、性能测试、数据库性能、压力测试、安全性测试、SQL注入、缓冲区溢出、环境测试

黑盒测试 黑盒测试把产品软件当成是一个黑箱子,只有出口和入口,测试过程中只要知道往黑盒中输入什么东西,知道黑盒会出来什么结果就可以了,不需要了解黑箱子里面是如果做的. 即测试人员不用费神去理解软件里面 ...

- 手工检测SQL注入漏洞

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,具体来说,它是利用现有应用程序将(恶意的)SQL命令注入到后台数据库引擎执 ...

随机推荐

- VS2010下配置OpenMesh

从www.openmesh.org下载最新版的安装包或者源代码,注意下载与自己系统匹配的版本,我下的是VS2010预编译版的,下载源码自己编译是一样的.安装好Visual Studio. 安装Open ...

- matlab练习程序(Moravec算子)

这个算子算是图像历史上第一个特征点提取算法了,1977年提出的,很简单,拿来练手很合适. 算法原理如下: 1.选取一个合理的邻域遍历图像,这里是5*5邻域的.在邻域中依次计算,垂直,水平,对角与反对角 ...

- 通信原理实践(六)——基带传输

一.基带传输引入 1.从数字带通传输说起 以上系统可以等价为: 这里"等价"的假设条件是 •信号通过滤波器不失真 •不存在码间串扰 意义:可以通过评估基带传输系统来获得数字带通传输 ...

- FastDFS实现文件上传下载实战

正好,淘淘商城讲这一块的时候,我又想起来当时老徐让我写过一个关于实现FastDFS实现文件上传下载的使用文档,当时结合我们的ITOO的视频系统和毕业论文系统,整理了一下,有根据网上查到的知识,总结了一 ...

- CF731C Socks并查集(森林),连边,贪心,森林遍历方式,动态开点释放内存

http://codeforces.com/problemset/problem/731/C 这个题的题意是..小明的妈妈给小明留下了n只袜子,给你一个大小为n的颜色序列c 代表第i只袜子的颜色,小明 ...

- Jmeter测试环境搭建(一)

一.工具描述 Apache JMeter是 100%的java桌面应用程序.它可以被用来测试包括基于静态和动态资源程序的性能,例如静态文件,Java Servlets,Java 对象,数据库,F ...

- 深入理解java中的synchronized关键字

synchronized 关键字,代表这个方法加锁,相当于不管哪一个线程A每次运行到这个方法时,都要检查有没有其它正在用这个方法的线程B(或者C D等),有的话要等正在使用这个方法的线程B(或者C D ...

- AndroidTips:解决Dialog全屏显示以及Dialog显示自动弹出输入法

继承实现一个dialog,并在onCreate里面做处理. @Override protected void onCreate(Bundle savedInstanceState) { s ...

- 浏览器-02 Chromium的多线程

Chromium 的多线程机制 概述 每个进程都有很多的线程; 多线程主要是为了保证UI线程(chrome 线程,主线程)不会被任何其它费时的操作阻碍而影响对用户的响应; 为了解决多线程通信和同步问题 ...

- redis 的使用 ( set集合类型操作)

set 集合类型 释义: redis 的 set 是 string 类型的无序集合 set 元素最大可以包含(2的32次方-1)个元素 关于 set 集合类型除了基本的添加删除操 ...