21.iptables

1.策略与规则链

iptables 服务把用于处理或过滤流量的策略条目称之为规则,多条规则可以组成一个规则链,而规则链则依据数据包处理位置的不同进行分类,具体如下:

在进行路由选择前处理数据包(PREROUTING);

处理流入的数据包(INPUT);

处理流出的数据包(OUTPUT);

处理转发的数据包(FORWARD);

在进行路由选择后处理数据包(POSTROUTING)。

一般来说,从内网向外网发送的流量一般都是可控且良性的,因此我们使用最多的就是INPUT 规则链,该规则链可以增大黑客人员从外网入侵内网的难度。

处理匹配流量的动作:

ACCEPT(允许流量通过)、REJECT(拒绝流量通过)、LOG(记录日志信息)、DROP(拒绝流量通过)。

DROP:直接将流量丢弃而且不响应;

REJECT :在拒绝流量后再回复一条“您的信息已经收到,但是被扔掉了”信息,从而让流量发送方清晰地看到数据被拒绝的响应信息。

当把 Linux 系统中的防火墙策略修改成DROP 拒绝动作后,流量发送方会看到响应超时的提醒。但是流量发送方无法判断流量是被拒绝,还是接收方主机当前不在线:

当把 Linux 系统中的防火墙策略设置为REJECT 拒绝动作后,流量发送方会看到端口不可达的响应;

举例: reject

[root@localhost ~]# ping -c 4 192.168.10.10

PING 192.168.10.10 (192.168.10.10) 56(84) bytes of data.

From 192.168.10.10 icmp_seq=1 Destination Port Unreachable

From 192.168.10.10 icmp_seq=2 Destination Port Unreachable

From 192.168.10.10 icmp_seq=3 Destination Port Unreachable

From 192.168.10.10 icmp_seq=4 Destination Port Unreachable

--- 192.168.10.10 ping statistics ---

4 packets transmitted, 0 received, +4 errors, 100% packet loss, time 3002ms

drop

[root@localhost ~]# ping -c 4 192.168.10.10

PING 192.168.10.10 (192.168.10.10) 56(84) bytes of data.

--- 192.168.10.10 ping statistics ---

4 packets transmitted, 0 received, 100% packet loss, time 3000ms

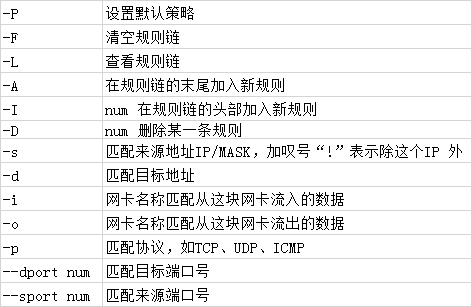

2.iptables中的基本命令参数

1)把INPUT规则链的默认规则设置为拒绝:

[root@localhost ~]# iptables -P INPUT DROP

此时ssh远程连接会断开。

2)向INPUT规则链中添加允许ICMP 和SSH流量进入的策略规则:

root@localhost ~]# iptables -I INPUT -p icmp -j ACCEPT

此时从远程设备ping 通测试机

3)向INPUT规则链中添加允许10.10.65.65远程SSH登录的策略规则:

[root@localhost ~]# iptables -I INPUT -s 10.10.65.65/32 -p tcp --dport 22 -j ACCEPT

4)查看规则链

[root@localhost ~]# iptables -L

Chain INPUT (policy DROP)

target prot opt source destination

ACCEPT tcp -- 10.10.65.65 anywhere tcp dpt:ssh

ACCEPT icmp -- anywhere anywhere Chain FORWARD (policy ACCEPT)

target prot opt source destination Chain OUTPUT (policy ACCEPT)

target prot opt source destination

5)清除所有的防火墙规则链,默认规则除外

[root@localhost ~]# iptables -F

[root@localhost ~]# iptables -L

Chain INPUT (policy DROP)

target prot opt source destination Chain FORWARD (policy ACCEPT)

target prot opt source destination Chain OUTPUT (policy ACCEPT)

target prot opt source destination

此时ssh远程连接会断开。

6)向INPUT 规则链中添加拒绝所有人访问本机12345 端口的策略规则:

[root@localhost ~]# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

REJECT udp -- anywhere anywhere udp dpt:italk reject-with icmp-port-unreachable

REJECT tcp -- anywhere anywhere tcp dpt:italk reject-with icmp-port-unreachable

7)向INPUT 规则链中添加拒绝所有主机访问本机1000~1024 端口的策略规则:

[root@localhost ~]# iptables -A INPUT -p tcp --dport 1000:1024 -j REJECT

[root@localhost ~]# iptables -A INPUT -p udp --dport 1000:1024 -j REJECT

注:使用iptables 命令配置的防火墙规则默认会在系统下一次重启时失效,如果想让配置的防火墙策略永久生效,还要执行保存命令:

[root@localhost ~]# service iptables save

iptables: Saving firewall rules to /etc/sysconfig/iptables: [ OK ]

3.centos 7 中没有iptables 和service iptables save 指令使用失败问题解决方案

如果执行service iptables save 命令来保存iptables时失败,报出:

The service command supports only basic LSB actions (start, stop, restart, try-restart, reload, force-reload, status). For other actions, please try to use systemctl.

解决方法:

systemctl stop firewalld 关闭防火墙

yum install iptables-services 安装或更新服务

再使用systemctl enable iptables 启动iptables

最后 systemctl start iptables 打开iptables

再执行service iptables save

重启iptables服务:

service iptables restart

执行完毕之后/etc/syscofig/iptables文件就有了

21.iptables的更多相关文章

- CentOS系统配置 iptables防火墙

阿里云CentOS系统配置iptables防火墙 虽说阿里云推出了云盾服务,但是自己再加一层防火墙总归是更安全些,下面是我在阿里云vps上配置防火墙的过程,目前只配置INPUT.OUTPUT和FO ...

- 阿里云Centos配置iptables防火墙

虽说阿里云推出了云盾服务,但是自己再加一层防火墙总归是更安全些,下面是我在阿里云vps上配置防火墙的过程,目前只配置INPUT.OUTPUT和FORWORD都是ACCEPT的规则 一.检查iptabl ...

- CentOS6.4 配置iptables

如果没有安装iptables可以直接用yum安装 yum install -t iptables 检查iptables服务的状态, service iptables status 如果出现“iptab ...

- 阿里云 centos 修改iptables

一.检查iptables服务状态 首先检查iptables服务的状态 [root@woxplife ~]# service iptables status iptables: Firewall is ...

- 阿里云CentOS配置iptables防火墙[转]

虽说阿里云推出了云盾服务,但是自己再加一层防火墙总归是更安全些,下面是我在阿里云vps上配置防火墙的过程,目前只配置INPUT.OUTPUT和FORWORD都是ACCEPT的规则 一.检查iptabl ...

- 【安装防火墙】没有iptables时的解决办法

一.检查iptables服务状态 首先检查iptables服务的状态 [root@woxplife ~]# service iptables status iptables: Firewall is ...

- 〖Linux〗iptables使用实例

1. 使局域网用户可共享外网(拨号上网) > /proc/sys/net/ipv4/ip_forward iptables -t nat -A POSTROUTING -o ppp0 -j MA ...

- centos配置iptables

第一次配置前消除默认的规则 #这个一定要先做,不然清空后可能会悲剧 iptables -P INPUT ACCEPT #清空默认所有规则 iptables -F #清空自定义的所有规则 iptable ...

- iptables最常用的规则示例

iptables v1.4.21 iptables基础 规则(rules)其实就是网络管理员预定义的条件,规则一般的定义为“如果数据包头符合这样的条件,就这样处理这个数据包”.规则存储在内核空间的信息 ...

随机推荐

- 【分布式锁的演化】“超卖场景”,MySQL分布式锁篇

前言 之前的文章中通过电商场景中秒杀的例子和大家分享了单体架构中锁的使用方式,但是现在很多应用系统都是相当庞大的,很多应用系统都是微服务的架构体系,那么在这种跨jvm的场景下,我们又该如何去解决并发. ...

- 2021升级版微服务教程5—通过IDEA运行多个项目实例「模拟集群」

2021升级版SpringCloud教程从入门到实战精通「H版&alibaba&链路追踪&日志&事务&锁」 教程全目录「含视频」:https://gitee.c ...

- 卷积神经网络学习笔记——Siamese networks(孪生神经网络)

完整代码及其数据,请移步小编的GitHub地址 传送门:请点击我 如果点击有误:https://github.com/LeBron-Jian/DeepLearningNote 在整理这些知识点之前,我 ...

- Linux学习笔记 | 常见错误之无法获得锁

问题: 当运行sudo apt-get install/update/其他命令时,会出现如下提示: E: 无法获得锁 /var/lib/dpkg/lock-frontend - open (11: 资 ...

- stat filename

查看文件的mtime,atime,ctime 3个时间

- 【Linux】 多个会话同时执行命令后history记录不全的解决方案

基本认识 linux默认配置是当打开一个shell终端后,执行的所有命令均不会写入到~/.bash_history文件中,只有当前用户退出后才会写入,这期间发生的所有命令其它终端是感知不到的. 问题场 ...

- 修改主机名后VCS的修改

转:https://blog.csdn.net/nauwzj/article/details/6733135 一. 单机改主机名需更改以下文件: /etc/hosts /etc/hostname.hm ...

- React中的合成事件

React中的合成事件 React自己实现了一套高效的事件注册.存储.分发和重用逻辑,在DOM事件体系基础上做了很大改进,减少了内存消耗,简化了事件逻辑,并最大程度地解决了IE等浏览器的不兼容问题. ...

- 视图V_160M和表T_160M的维护

今天发现一个视图,通过SM30居然无法维护,这个视图就是V_160M,表为T_160M,是采购相关的系统消息, 不过别着急,有办法维护的,呵呵,看下面: 试一试OMCQ这个事物代码吧! 分享出来,给需 ...

- ABP vNext 实现租户Id自动赋值插入

背景 在使用ABP vNext过程中,因为我们的用户体系庞大,所以一直与其他业务同时开发,在开发其他业务模块时,我们一直存在着误区:认为ABP vNext 自动处理了数据新增时的租户Id(Tenant ...