恶意代码分析实战四:IDA Pro神器的使用

恶意代码分析实战四:IDA Pro神器的使用

这节课主要通过使用IDA Pro来进行静态高级分析

实验:

----------------

Lab05-01.dll

----------------

使用工具:

1. IDA Pro

-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

1、DllMain的地址是什么?

2、使用Imports窗口并浏览到的gethostbyname,导入函数定位到什么地址?

3、有多少函数调用了gethostbyname?

4、将精力集中在位于0x10001757处的对gethostbyname的调用,你能找出哪个DNS请求将被触发吗?

5、IDA Pro识别了在0x10001656处的子过程中的多少个局部变量?

6、IDA Pro识别了在0x10001656处的子过程中的多少个参数?

7、使用Strings窗口,来在反汇编中定位字符串\cmd.exe /c 。它位于哪?

8、在引用\cmd.exe /c的代码所在的区域发生了什么?

9、在同一的区域,在0x100101C8处,看起来好像是dword_1008E5C4是一个全局变量,它帮助决定走哪条路径。那恶意代码是如何设置dword_1008E5C4的呢?(提示:使用dword_1008E5C4的交叉引用。)

-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

题目1:利用IDA Pro分析dll的入口点并显示地址

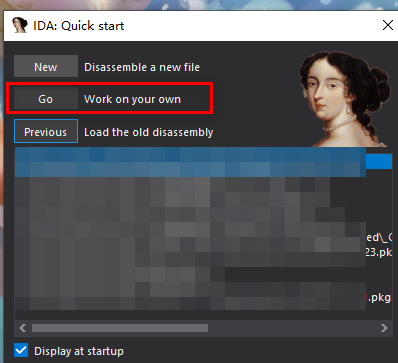

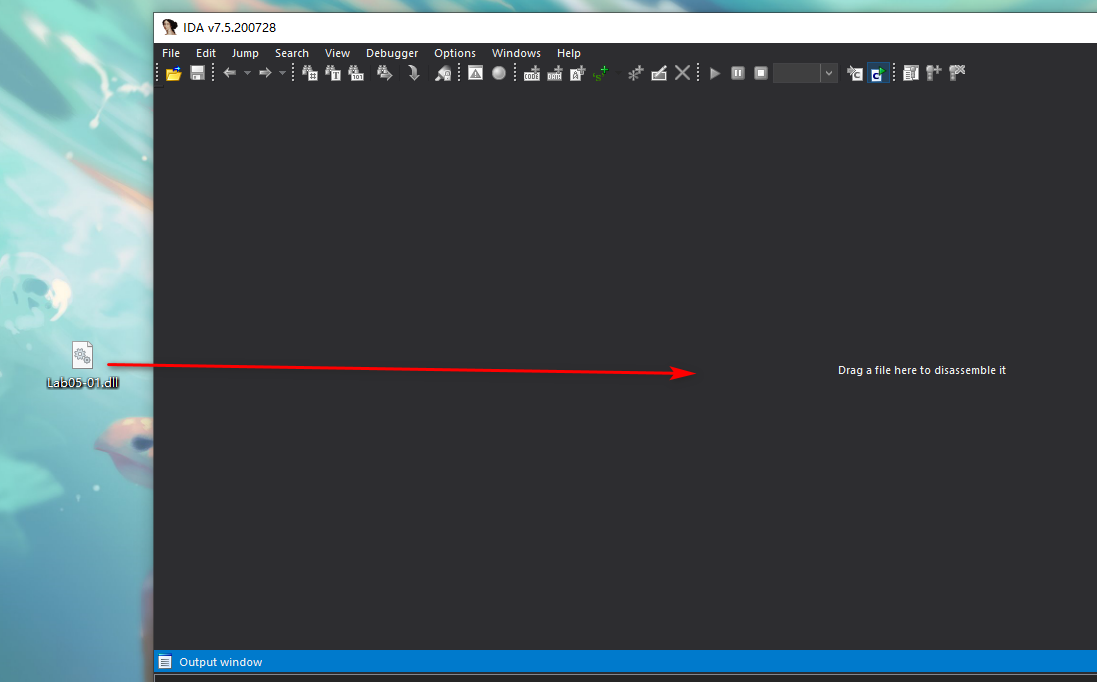

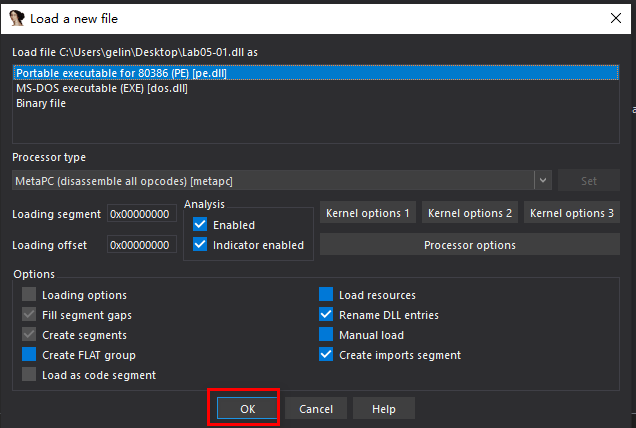

按照如下步骤打开IDA Pro并且加载dll文件进行分析。

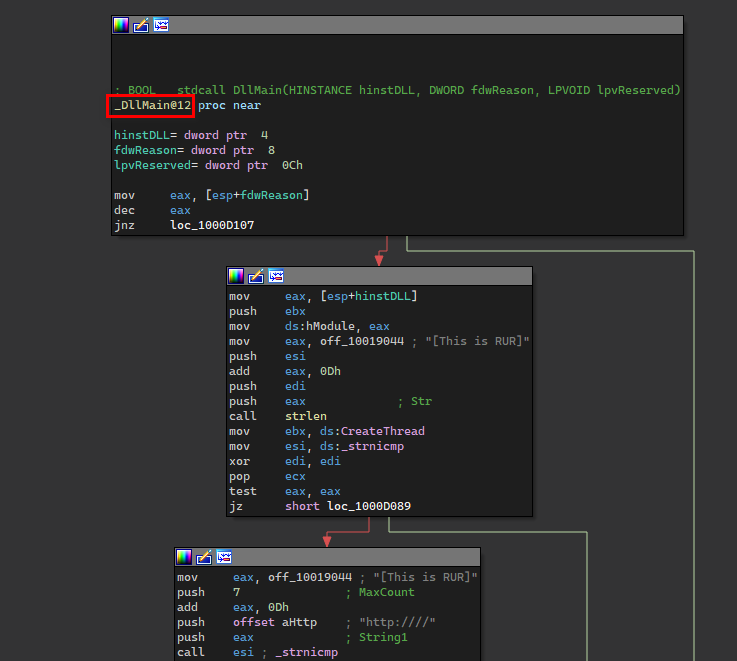

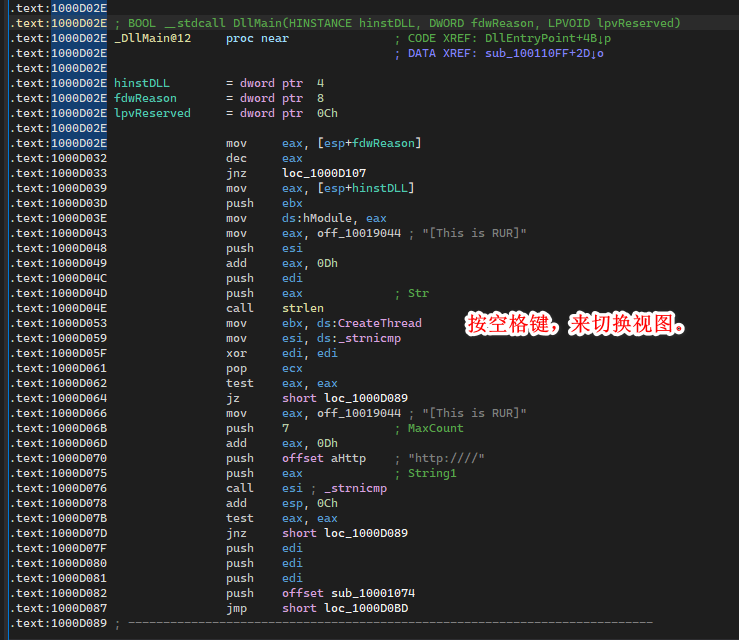

等待分析完毕后,IDA Pro自动的会显示出dll的入口点函数dllmain,如图。

题目1让我们显示出dllmain函数的地址,这里有两种方法,第一种方法是直接按空格切换成文本视图,第二种方法是在设置中显示带地址的图形显示。

空格切换文本视图:

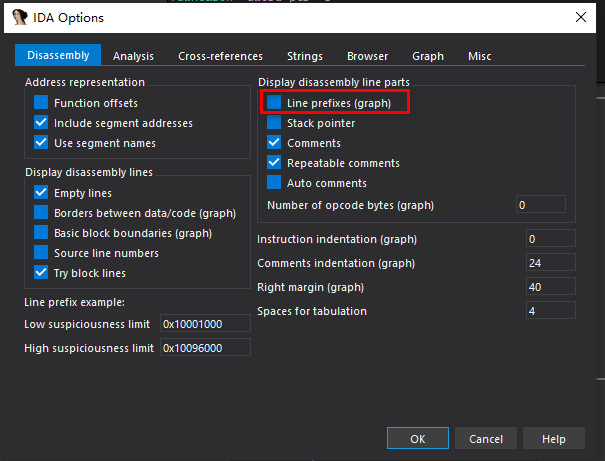

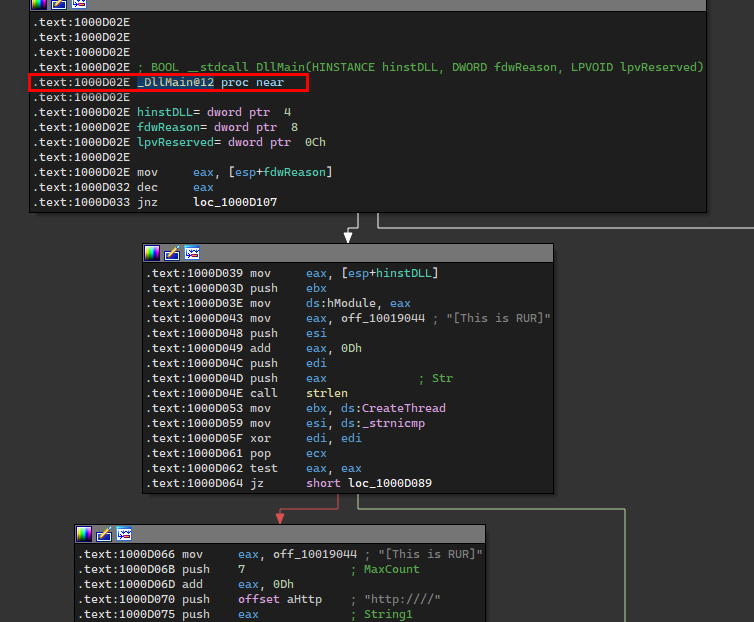

带地址显示图形界面

点击菜单 Options->General...->勾上 Line prefixes (graph)

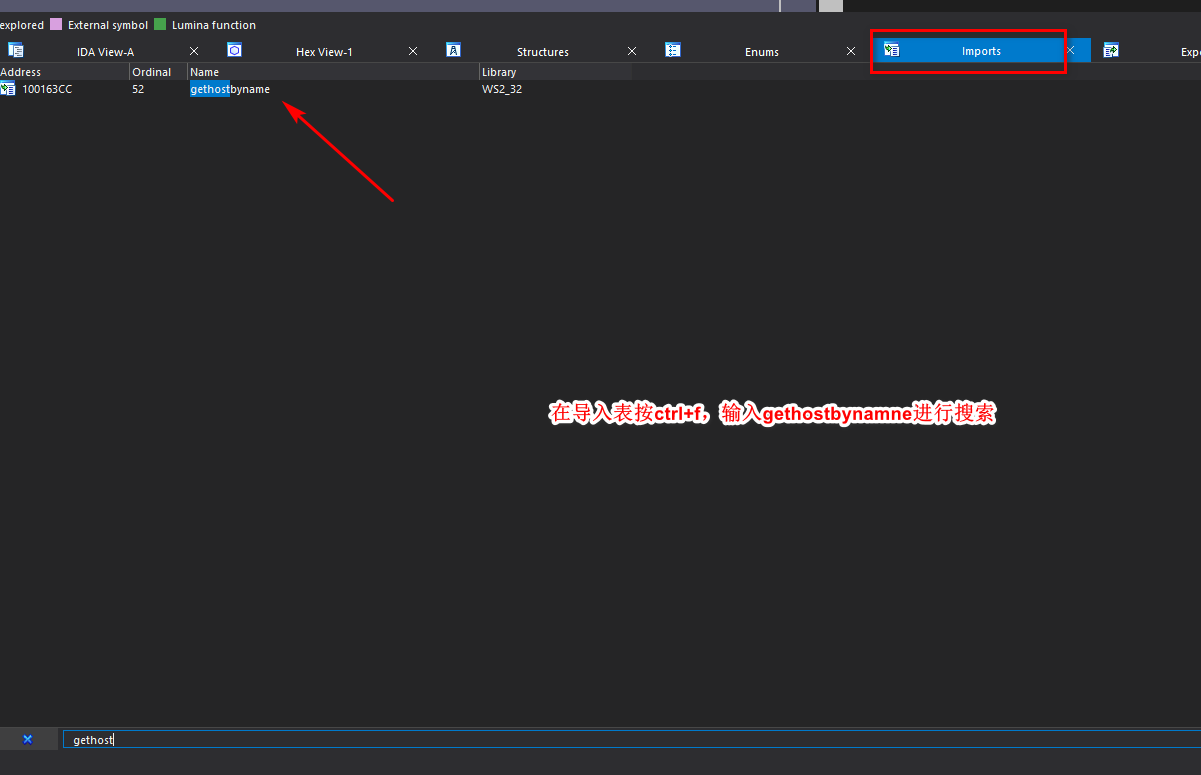

题目2:IDA Pro导入表窗口

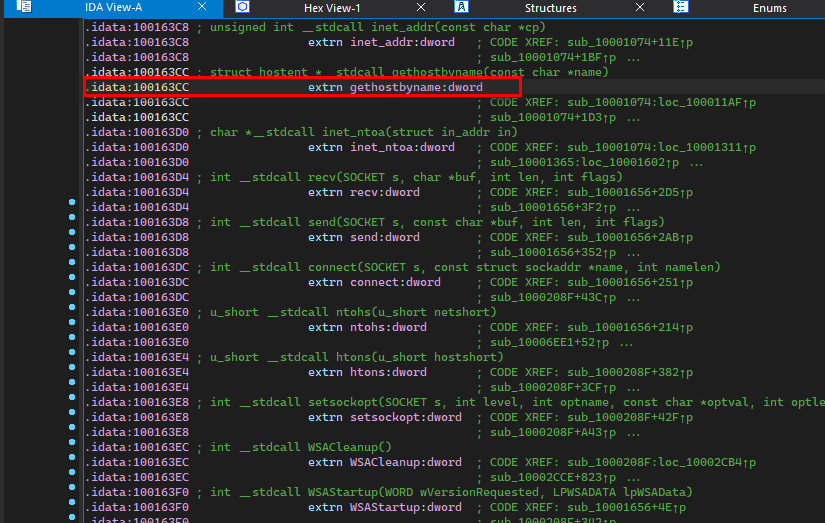

在Imports窗口中按ctrl+f进行搜索输入gethostbyname,定位到gethostbyname后双击过去调到文本视图界面看到其地址。

题目3:交叉应用,看多少处函数调用了

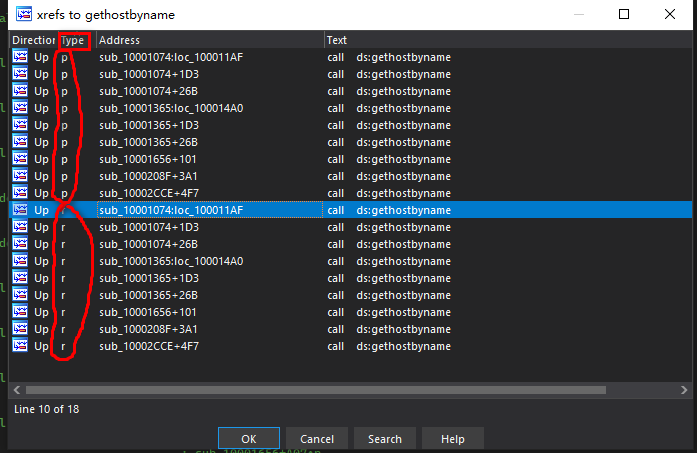

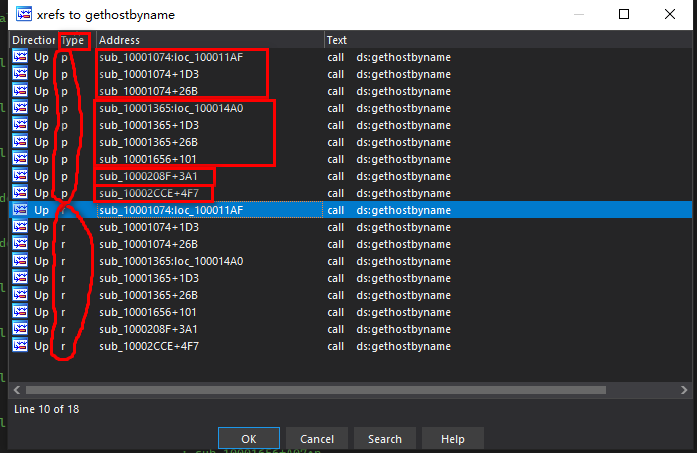

在gethostbyname处按ctrl+x调出交叉引用,能看到所有对gethostbyname处有调用读取写入等的所有地方。

点击Type进行类型排序,然后我们仔细来看这里有两个Type,一个是p代表的是函数,r代表的是读取属性,

所以这里一共有9个p,但是这9个p并不能代码是9个函数调用了,我们在仔细来看图2,其中他有很多地址重复的,所以我们按照地址来分一共可以分析出是4处函数调用了gethostbyname。

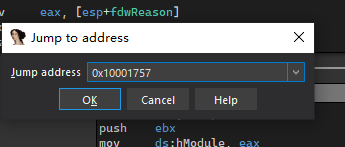

题目4:利用ctrl+g跳转地址

将精力集中在位于0x10001757处的对gethostbyname的调用,你能找出哪个DNS请求将被触发吗?

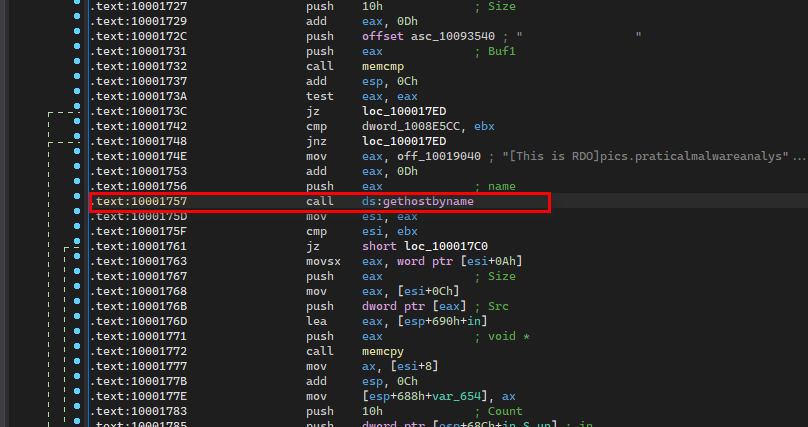

首先我们用ctrl+c拷贝0x10001757这个地址,然后在IDA Pro文本视图或界面视图,按g按键,跳转到对应的地址处。

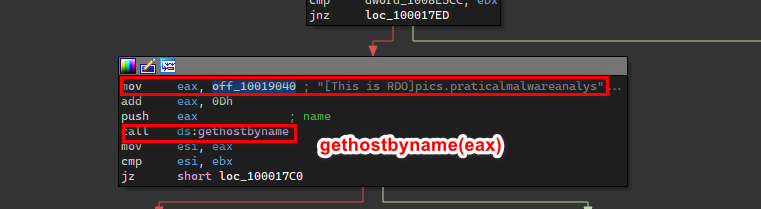

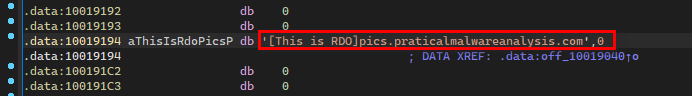

切换到界面视图,然后对题目4的问题进行分析:你能找出哪个DNS请求将被触发吗?,我们找找gethostbyname的参数,一般call的意思就是调用函数,这里call gethostbyname就是调用gethostbyname这个api函数,然后call上面挨着的push就是函数参数,可以看到这里就一个参数push eax,参数是eax,所以我们来看看是什么给eax进行了赋值,往上可以看到有一句mov eax,off_10019040,这种带off_或者dword_下划线后面加个地址的可能都是全局变量,在后面有个注释是IDA Pro自动加上的,他这里分析出来off_10019040是一个字符串[This is RDO]pics.praticalmalwareanalys

我们也可以直接双击全局变量过去,跳到他的定义处,在图一中还有一句add eax,0Dh,意思是将eax字符串的指针指向从开头后0xD也就是后13处,那么正好是pics.praticalmalwareanalys这个域名被解析。(答案)

题目5:局部变量分析

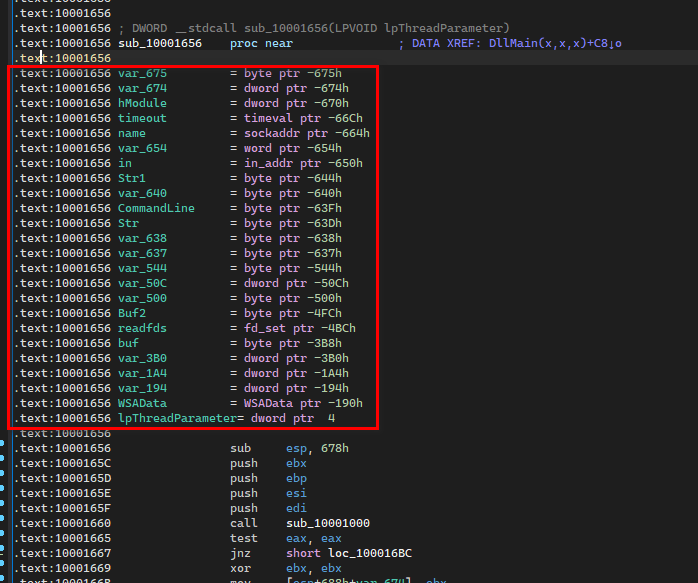

IDA Pro识别了在0x10001656处的子过程中的多少个局部变量?

首先跳转到地址处,不再重复如何跳转。然后我们在汇编代码的上面可以看到这些东西,红色标记的地方,这些都是局部变量和参数,其中带负号的都是局部变量,这里一共有23个带负号的,也就是23个局部变量。

题目6:函数参数分析

IDA Pro识别了在0x10001656处的子过程中的多少个参数?

看上面的图,其中正数的就是参数,这里只有一个参数lpThreadParameter,其实也可以看函数头注释那里,IDA Pro自动分析出了DWORD __stdcall sub_10001656(LPVOID lpThreadParameter),可以看出是一个参数。

题目7:Strings字符串窗口

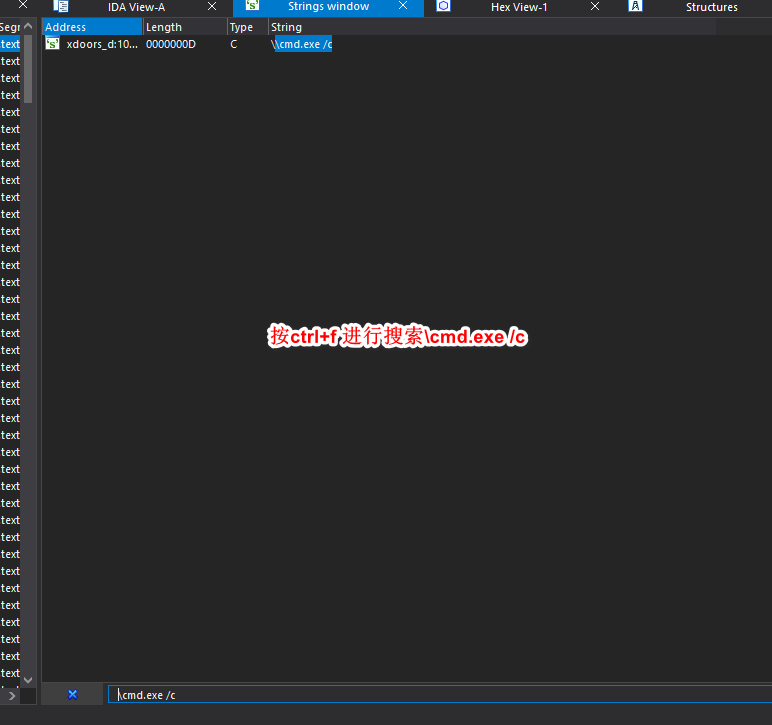

使用Strings窗口,来在反汇编中定位字符串\cmd.exe /c 。它位于哪?

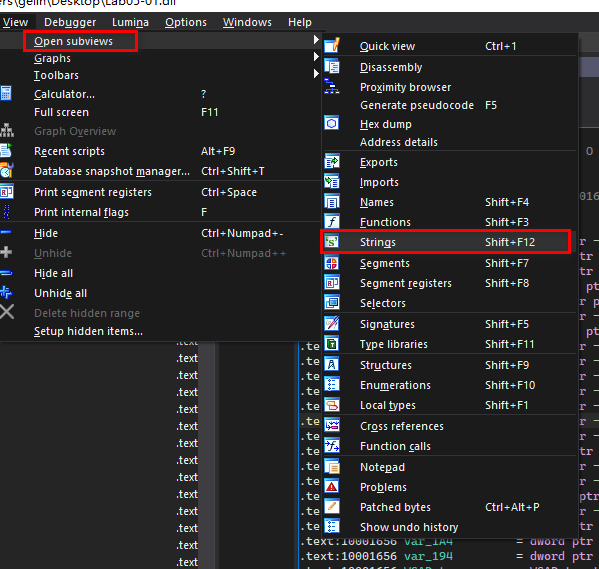

我们可以按shift+f12来打开字符串窗口,可以在菜单中点击View->Open subviews->Strings打开字符串窗口。

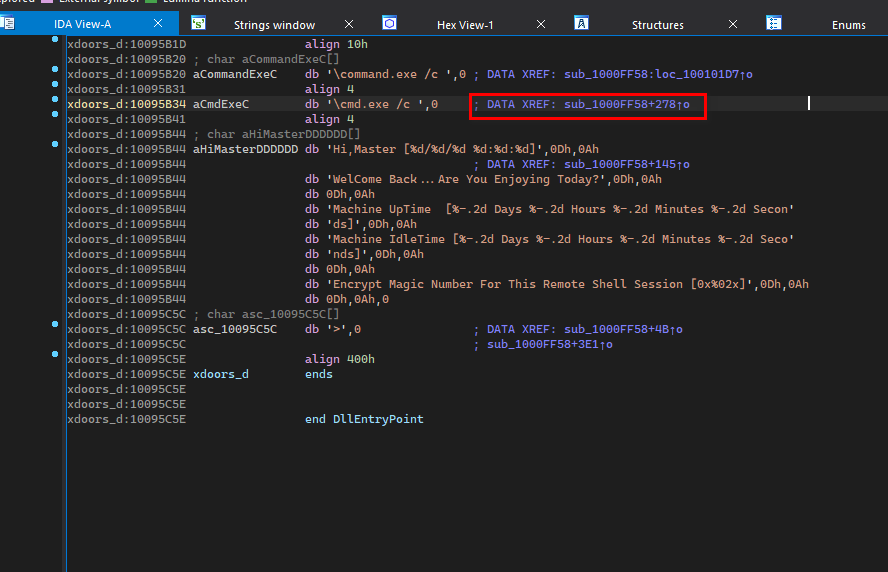

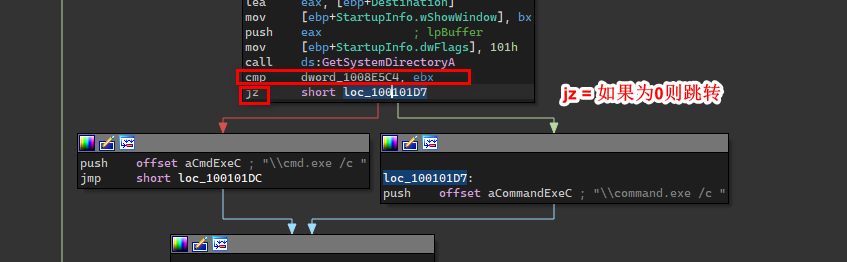

双击过去之后点击这个地方,然后在图2中可以看到是0x100101D0位置的反汇编push offset aCmdExeC处。

题目8:代码分析

在引用\cmd.exe /c的代码所在的区域发生了什么?

我们在100101D0地址处,按一下按键F5进入反编译C++伪代码进行代码分析。

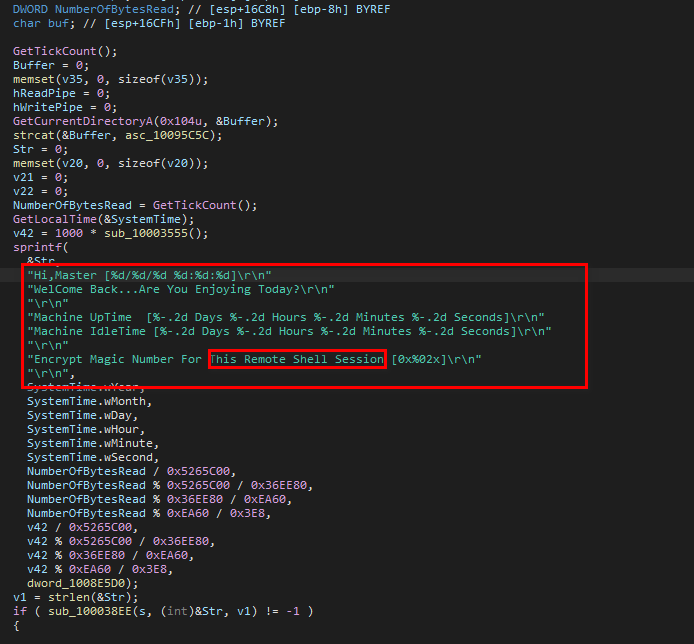

首先我们在函数开头的地方开始逐步分析,可以看到一些敏感的字符串,这里有个关键字Remote Shell Session,所以这个程序应该是一个恶意远程Shell程序。

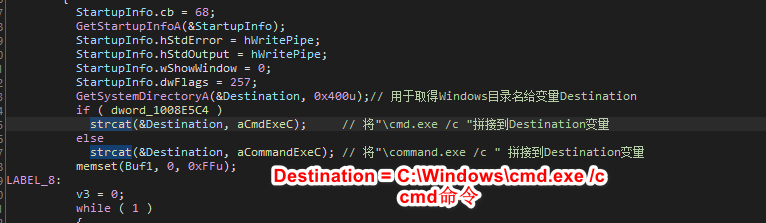

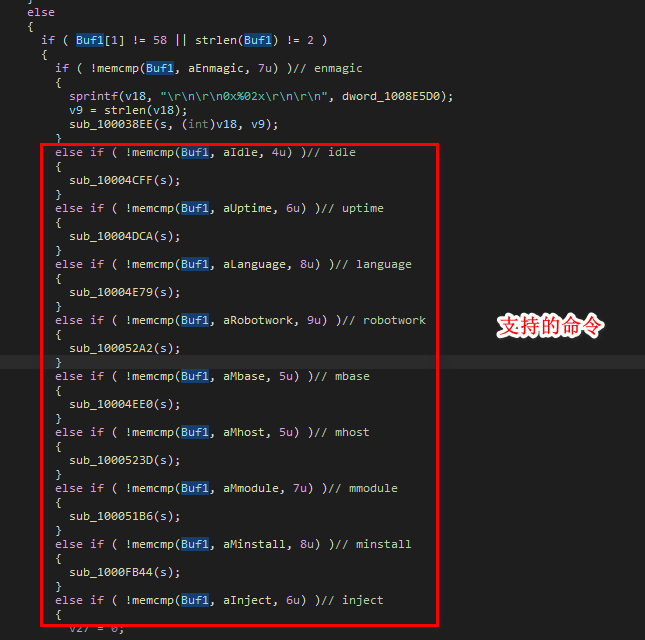

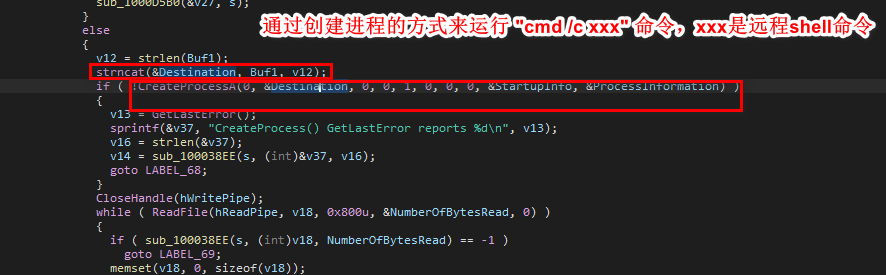

接着就是用控制命令,远程创建cmd命令来达到执行Shell的目的。

题目9:进阶分析

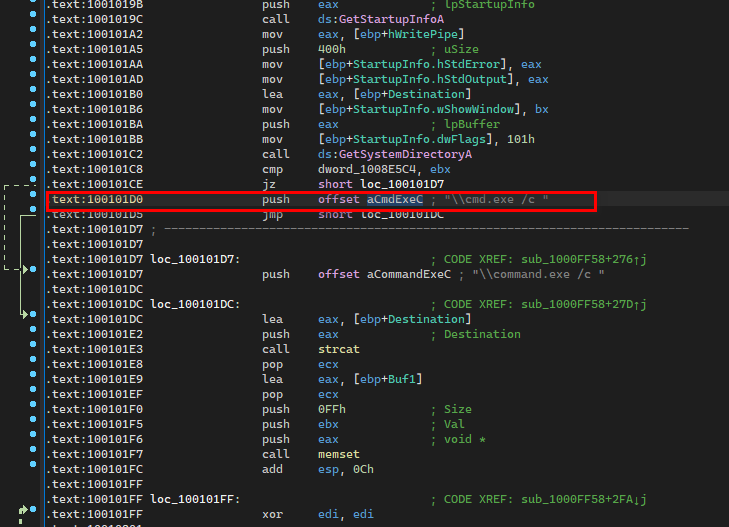

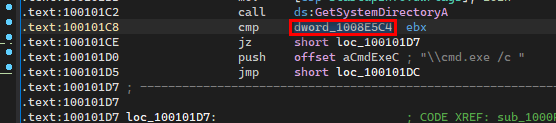

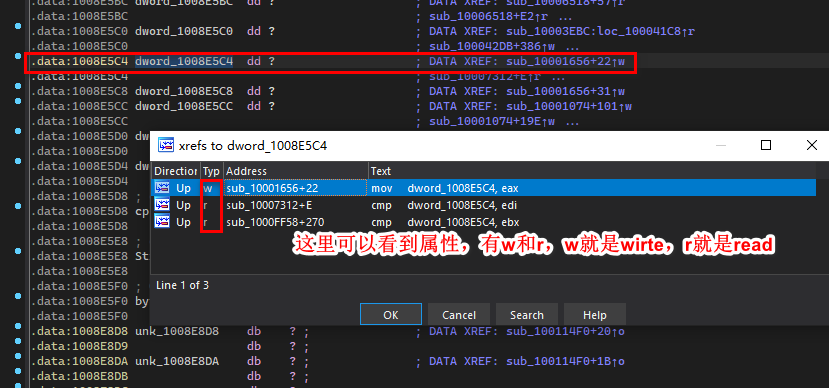

在同一的区域,在0x100101C8处,看起来好像是dword_1008E5C4是一个全局变量,它帮助决定走哪条路径。那恶意代码是如何设置dword_1008E5C4的呢?(提示:使用dword_1008E5C4的交叉引用。)

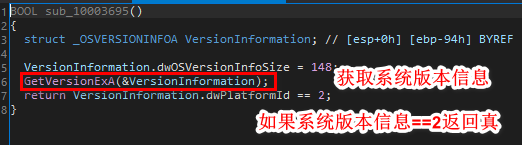

跳转到地址,然后点击全局变量,在全局变量位置处按ctrl+x调出交叉引用,然后可以看到有w 和r两种属性,其中我们可以知道w就是写入属性,而题目中需要我们来cmp走哪条分支,还有如何设置dword_1008E5C4全局变量,那么肯定是要看w属性看是什么东西写入到了全局变量dword_1008E5C4。

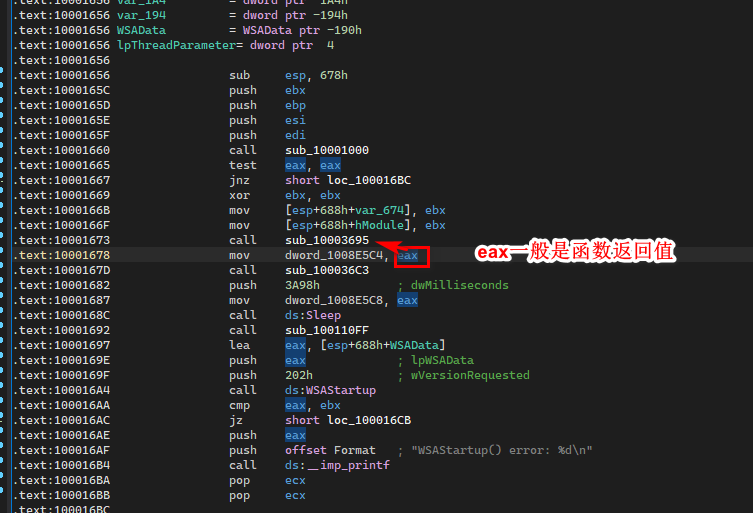

可以看到代码处是eax复制给了全局变量dword_1008E5C4,而eax来源于上一句call的返回值,所以我们需要继续跟入Call来看他的返回值是什么?

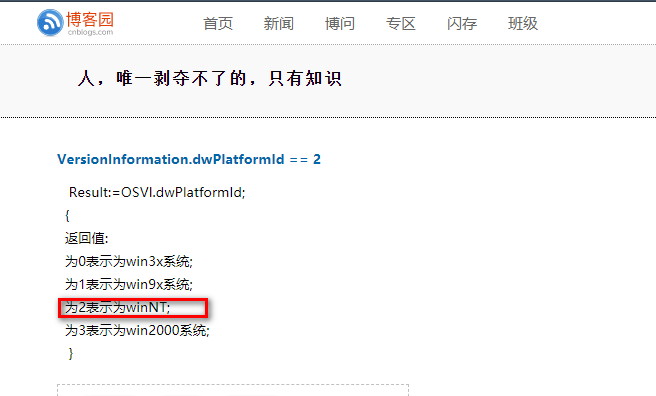

sub_10003695函数功能是获取系统版本信息,并且判断系统版本是否为NT系统,如果是返回true,否则返回false。

根据上面的分析我们可以得出结论,dword_1008E5C4的值应该是true也就是不为0,所以他不会跳转到loc_1001d7处,而是继续执行"cmd.exe /c"处。

总结:

这一节我们学习了IDA Pro的很多知识,主要学会了IDA Pro

- 文本视图和界面视图的切换(用空格按键)

- 在界面视图显示地址

- 查看IDA Pro的导入表窗口

- 交叉引用,查看被多少处函数调用(ctrl + x)

- 地址的跳转(ctrl + g)

- 函数内局部变量的分析(带负号的)

- 函数参数分析(push xx,call xxx)、(正数的)

- Strings 字符串窗口的查看(shift + f12)

- 代码分析(f5)

- 静态分析流程分支,追溯(利用ctrl +x) 看w和r属性,分析函数返回值

恶意代码分析实战四:IDA Pro神器的使用的更多相关文章

- 恶意代码分析实战五:OllyDebug动态结合

目录 恶意代码分析实战五:OllyDebug动态结合 OllyDebug界面介绍 OllyDebug载入程序方法 OllyDebug地址跳转 OllyDebug下断点 OllyDebug单步执行 Ol ...

- 恶意代码分析实战-PE资源提取

场景 1.提取恶意代码中的资源部分内容 思路 存在Loadresource函数的时候说明有一部分内容在资源里. 技术点 Lab1-4 ResourceHacker打开保存资源,载入IDA查看

- 恶意代码分析实战-启动一个恶意的DLL

如果不能把恶意代码运行起来,那么动态分析基础技术没有什么用. Windows版本中包含rundll32.exe程序,提供了一个运行DLL的平台. rundll32.exe Dllname,Export ...

- 恶意代码分析实战-x86反汇编速成班

x86反汇编速成 x86体系结构 3种硬件构成: 中央处理器:负责执行代码 内存(RAM):负责存储所有的数据和代码 输入/输出系统(I/O):为硬盘.键盘.显示器等设备提供接口 内存 一个程序的内存 ...

- 恶意代码分析实战-确认EXE什么时候编译的

场景 确认开源的后门在中毒机器上是什么版本,具有什么功能. 思路 1.查看样本PE里的编译时间 2.对照开源后门里组件的编译时间 技术点 查看NT头-TimeDateStamp struct IMAG ...

- 2017-2018-2 20155314《网络对抗技术》Exp4 恶意代码分析

2017-2018-2 20155314<网络对抗技术>Exp4 恶意代码分析 目录 实验要求 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 静态分析 1.1 使用virsca ...

- 20165310 NetSec2019 Week6 Exp4 恶意代码分析

20165310 NetSec2019 Week6 Exp4 恶意代码分析 一.实验要求 1.系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间 ...

- 2018-2019-2 20165234 《网络对抗技术》 Exp4 恶意代码分析

实验四 恶意代码分析 实验目的 1.监控自己系统的运行状态,看有没有可疑的程序在运行. 2.分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工具尽量使用原生指令或sysinternals ...

- 2018-2019-2 网络对抗技术 20162329 Exp4 恶意代码分析

目录 Exp4 恶意代码分析 一.基础问题 问题1: 问题2: 二.系统监控 1. 系统命令监控 2. 使用Windows系统工具集sysmon监控系统状态 三.恶意软件分析 1. virustota ...

随机推荐

- Jenkins 进阶篇 - 任务关联

有时候我们的一个任务里面会进行很多的步骤,例如构建一个后端的 Java 服务,可能会有代码静态扫描,静态扫描通过后会打包成 jar 或者 war 文件,打包成功后可能还会对制品进行存档备份,然后可能会 ...

- win10连接mysql提示:ERROR 1045 (28000): Access denied for user 'root'@'localhost' (using password: YES)

win10中cmd连接mysql提示:ERROR 1045 (28000): Access denied for user 'root'@'localhost' (using password: YE ...

- spl_autoload_register 实现自动加载

spl_autoload_register 注册给定的函数作为 __autoload 的实现 bool spl_autoload_register ([ callable $autoload_func ...

- Python语句,表达式的区别?

参考了网上的文章,说 表达式的结果是值,对象 比如1+2, 是表达式 具体根据运算符不同有算术,逻辑,比较等等类型的表达式 语句是控制程序走向,不产生值 例如if/else等 参考: https:// ...

- SpringSecurity系列学习(一):初识SpringSecurity

SpringSecurity Spring Security是spring采用AOP思想,基于servlet过滤器实现的安全框架.它提供了完善的认证机制和方法级的 授权功能.是一款非常优秀的权限管理框 ...

- P3235-[HNOI2014]江南乐【整除分块,SG函数】

正题 题目链接:https://www.luogu.com.cn/problem/P3235 题目大意 \(T\)组游戏,固定给出\(F\).每组游戏有\(n\)个石头,每次操作的人可以选择一个数量不 ...

- AT4996-[AGC034F]RNG and XOR【FWT,生成函数】

正题 题目链接:https://www.luogu.com.cn/problem/AT4996 题目大意 给出一个\(0\sim 2^n-1\)下标的数组\(p\),\(p_i\)表示有\(p_i\) ...

- pymysql链接时,密码含有特殊符号。

类如含有@之类的特殊符号,在链接数据库时,需要提前url转码,不然会报密码错误. python3/2分别引用是同样的第三方库,但是引用方式不同 python2 from urllib import q ...

- ORA-4031诊断分析

1.Environment11.2.0.4 RAC 2.Symptomsrac的一节点alert日志一直刷ORA-4031报错,提示shared pool不足,二节点并没有此报错 Sat Oct 09 ...

- RabbitMQ的消息可靠性(五)

一.可靠性问题分析 消息的可靠性投递是使用消息中间件不可避免的问题,不管是使用哪种MQ都存在这种问题,接下来要说的就是在RabbitMQ中如何解决可靠性问题:在前面 在前面说过消息的传递过程中有三个对 ...