CBC翻转攻击(实验吧_简单的登陆题)

题目链接

http://ctf5.shiyanbar.com/web/jiandan/index.php

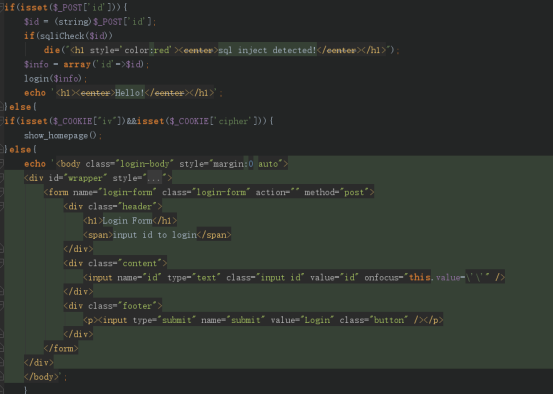

有源码在test.php页面

分析代码过程

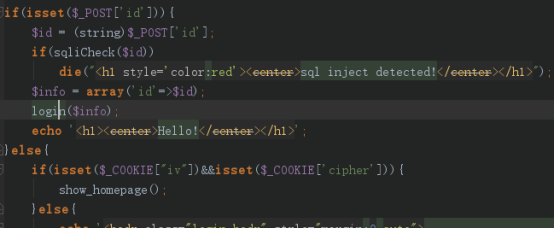

如果post id,将id转字符串,然后进入sqliCheck函数,

如果函数返回true,就停了,

否则,将id转成array

然后到login函数

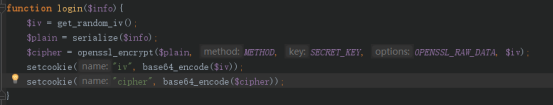

这里将$info序列化,然后aes加密,进行base64后,进行setcookie

这里也就得到了,抓包发现的那个

这里要注意的是,它的逻辑是,如果你输入有id,那是不会检查你的cookie的,也就是说,有id的情况下,是不会执行sql语句的,也就是会一直显示那个Hello

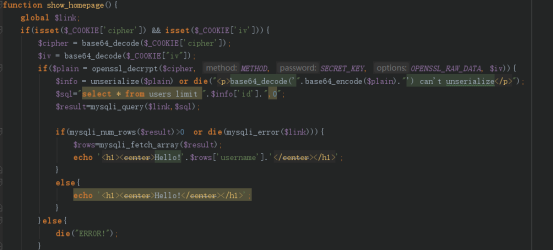

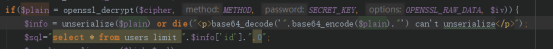

如果没有post id,那就检测cookie,

如果存在iv,和cipher 那就进入show_homepage();

将两个参数base64解密,然后用openssl_decrypt()将密文解密,再进行反序列化,然后进行sql查询

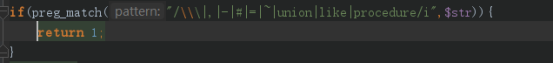

进过上面的分析得知,过滤了很多函数,其实最重要的是过滤了#号和-号,这样子就无法

将那段sql语句后面的,0注析掉了

所以只能在cookie处入手

这里用到CBC反转攻击

参考文章http://sec.chinabyte.com/228/13511728.shtml

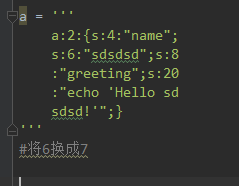

文章的例子

第一块的密文用来生成后一块明文

也就是说要修改第一块的密文

6对应的第一块的明文是2,偏移量为2

在题目中,我们知道的是密文,还有偏移量,第一段的明文,那就可以修改明文的数据

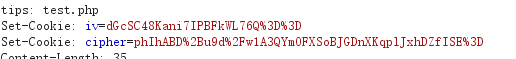

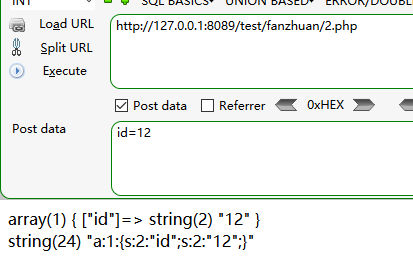

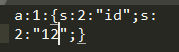

参考P神的writeup中的,输入id = 12

得到的$info和$cipher

得到偏移量为4

相对应的第一块为}

我们尝试将2换成#,起到注析后面语句的作用

得到新的cipher

返回源码看

是无法进行序列化

并得到了一个新明文

无法进行序列化是因为iv不正确

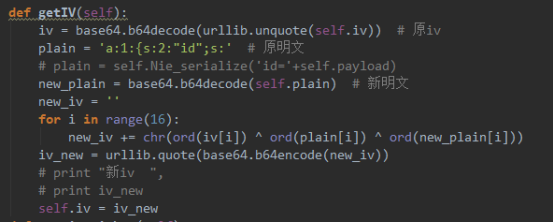

那根据 新iv = 原iv^原明文^新明文 可以得到新的iv

也就是成功将2修改成#号了

但是这里有一个问题就是,虽然#号可以注析后面的语句,但是一旦我们的语句很长,那我们要修改的密文就可能不是第一块了,那就会导致翻转很麻烦,那就是想办法用其他方式注析掉后面的语句,这里可以用%00截断(和改包上传的原理一样),这里不可以直接将%00写到payload里面去,因为会被解码的,所以可以当是一个不可见字符,用python的chr(0)写入。

将上面的逻辑整理一下

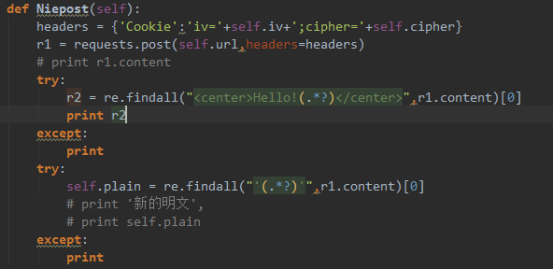

1、输入id,访问得到iv和cipher

2、将cipher内容改变,然后去掉id,将iv和新cipher加到cookie里面去访问,显示无法序 列化,得到明文,然后要获取新iv 新iv = 新明文^原明文^原iv

3、将新cipher和新iv添加到cookie里面,再次访问,成功反序列化,进行sql查询

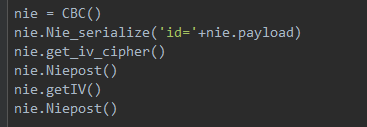

按照上面的思路,写脚本

第一次获取iv和cipher

访问请求得到新明文

获取新iv

再次访问Niepost执行SQL语句

所以程序运行顺序就是

(这是本地搭建的)

详细代码在我的GitHub: https://github.com/niechaojun/CBC-flip-attack/

CBC翻转攻击(实验吧_简单的登陆题)的更多相关文章

- 于bugku中游荡意外得到关于CBC翻转攻击思路

个人简介:渣渣一枚,萌新一个,会划水,会喊六六今天在bugku遇到关于CBC翻转攻击的题目,总结了一下关于CBC翻转攻击的原理,以及关于这道题目的解题思路个人博客:https://www.cnblog ...

- CTF实验吧-WEB题目解题笔记(1)简单的登陆题

1.简单的登陆题 解题链接: http://ctf5.shiyanbar.com/web/jiandan/index.php Burp抓包解密 乱码,更换思路.尝试id intruder 似乎也没什 ...

- 实验吧_简单的sql注入_1、2、3

简单的sql注入1 看着这个简单的界面,一时间没有特别好的思路,先输入一个1',发生了报错 初步猜测这是一个字符型的注入,他将我们输入的语句直接当成sql语句执行了,按题目的意思后面肯定过滤了很多注入 ...

- Padding Oracle 和 CBC字节翻转攻击学习

以前一直没时间来好好研究下这两种攻击方式,虽然都是很老的点了= =! 0x01:Padding oracle CBC加密模式为分组加密,初始时有初始向量,密钥,以及明文,明文与初始向量异或以后得到中间 ...

- 实验吧之【简单的登录题(】CBC字节反转攻击)

开始刷ctf题吧 慢慢来. 实验吧---简单的登录题 题目地址:http://ctf5.shiyanbar.com/web/jiandan/index.php 随便提交一个id,看到后台set了两个 ...

- CBC字节翻转攻击

iscc2018线上赛开始两周多了,学到了很多,写几篇文章总结一下遇到的知识点,做一个归纳,方便以后查找. web300-----CBC字节翻转攻击 cbc是AES加密的cbc模式 即密码分组链模式: ...

- CSAPP缓冲区溢出攻击实验(上)

CSAPP缓冲区溢出攻击实验(上) 下载实验工具.最新的讲义在这. 网上能找到的实验材料有些旧了,有的地方跟最新的handout对不上.只是没有关系,大体上仅仅是程序名(sendstring)或者參数 ...

- CSAPP缓冲区溢出攻击实验(下)

CSAPP缓冲区溢出攻击实验(下) 3.3 Level 2: 爆竹 实验要求 这一个Level的难度陡然提升,我们要让getbuf()返回到bang()而非test(),并且在执行bang()之前将g ...

- CSAPP lab3 bufbomb-缓冲区溢出攻击实验(上)smoke fizz

前言 完成这个实验大概花费一天半的时间,看了很多大佬的博客,也踩了很多的坑,于是打算写一篇博客重新梳理一下思路和过程,大概会有两篇博客吧. CSAPP lab3 bufbomb-缓冲区溢出攻击实验(上 ...

随机推荐

- angularjs常用事件

1. 视图模板加载完毕 $scope.$on('$viewContentLoaded', function() { alert('view template loaded'); });

- java编程基础知识及常见例题

⒈标识符: 只能包含数字.字母.下划线.$,并且不能以数字开头.语义直观规范 驼峰法则: 如:方法名.变量名采用驼峰法则 帕斯卡命名法: 如: 类.接口.枚举采用帕斯卡命名法包名:网址倒写,com.网 ...

- 部署腾讯云(CentOS6.6版本,jdk1.7+tomcat8+mysql)

这是从一个大神哪里学到的,用来留下来用以记录 http://blog.csdn.net/qingluoII/article/details/76053736 只是其中有一个地方,我在学习的时候觉得可以 ...

- 【数据结构】 字符串&KMP子串匹配算法

字符串 作为人机交互的途径,程序或多或少地肯定要需要处理文字信息.如何在计算机中抽象人类语言的信息就成为一个问题.字符串便是这个问题的答案.虽然从形式上来说,字符串可以算是线性表的一种,其数据储存区存 ...

- 数据库 --> MySQL使用

MySQL使用 代码: #include <sys/types.h> #include <sys/stat.h> #include <fcntl.h>#includ ...

- selenium2自动化测试学习笔记(五)-参数化编程,自动登陆网易QQ邮箱

学习python下使用selenium2自动测试第6天,参数化编程这节课花了两天时间. 本次编程主要时间是花在熟悉python上 知识点or坑点: 1.读取txt.xml.csv等文件存储的账号.密码 ...

- java基础笔记(4)----数组

介绍: 数组是一种数据类型,是引用类型,是一块连续的内存空间,用于存储和管理相同类型的多个数据. 定义:-- > 数组的声明方式 先声明,在开辟内存空间--> int [] a; a=ne ...

- 贯穿程序员一生的必备开发技能——debug

1.什么是debug debug是一种运行模式,用来跟踪程序的走向,以及跟踪程序运行过程中参数的值的变化. 2.debug的作用 debug一般用来跟踪代码的运行过程,通常在程序运行结果不符合预期或者 ...

- JavaScript(第二十二天)【动态加载js和css】

学习要点: 1.元素位置 2.动态脚本 3.动态样式 本章主要讲解上一章剩余的获取位置的DOM方法.动态加载脚本和样式. 一.元素位置 上一章已经通过几组属性可以获取元素所需的位置,那么这节课补充 ...

- Beta冲刺合集

Beta冲刺序列: Beta凡事预则立 :Beta No.0 Beta冲刺Day1:Beta No.1 Beta冲刺Day2:Beta No.2 Beta冲刺Day3:Beta No.3 Beta冲刺 ...