app开发中,前后端使用AES进行数据加密传输

问题:当数据调用没有使用https加密时,app被抓包,接口暴露,此时可能导致被刷等安全问题

解决:1. 使用https传输

2. 在进行数据传输时进行手动加密(app端和后端定义统一的加密方式),这里采用普遍使用的AES+Base64加密

(注:AES加密方式中,生成安全随机数序列的加密方式,会导致java和安卓联调时出现无法解密的问题,文末会说)

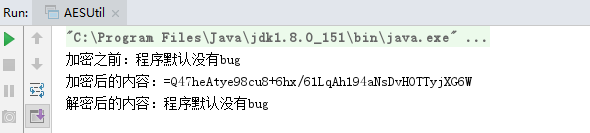

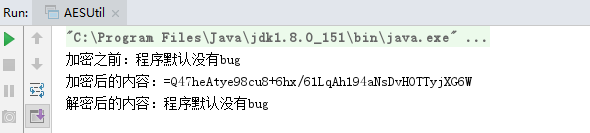

加密后预期结果:

新建工具类并测试:

package com.demo.utils; import javax.crypto.*;

import javax.crypto.spec.IvParameterSpec;

import javax.crypto.spec.SecretKeySpec;

import java.io.UnsupportedEncodingException;

import java.security.InvalidAlgorithmParameterException;

import java.security.InvalidKeyException;

import java.security.NoSuchAlgorithmException;

import java.security.SecureRandom; public class AESUtil { // private static final String SECRET_KEY = "51f14cbda893c2bc13826c2c1a0c88aa";//32位小写

private static final String SECRET_KEY = "a893c2bc13826c2c";//目前jdk版本只支持16位秘钥(32位的需添加jar包)前后端统一的秘钥

private static String ivParameter = "ceshiceshi111111";//偏移量 前后端统一的偏移量// 加密

public static String encrypt(String content) {

if (content == null || content.replaceAll(" ", "").equals("")) {

return "";

}

try {

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");// 创建密码器

byte[] raw = SECRET_KEY.getBytes();

SecretKeySpec skeySpec = new SecretKeySpec(raw, "AES");// 转换为AES专用密钥

IvParameterSpec iv = new IvParameterSpec(ivParameter.getBytes());// 使用CBC模式,需要一个向量iv,可增加加密算法的强度

cipher.init(Cipher.ENCRYPT_MODE, skeySpec, iv);// 初始化为加密模式的密码器

byte[] byteRresult = cipher.doFinal(content.getBytes("utf-8"));// 加密

return new StringBuilder(Base64.encode(byteRresult)).reverse().toString();//进行base64编码,并倒序转换

} catch (NoSuchAlgorithmException | InvalidKeyException | NoSuchPaddingException

| IllegalBlockSizeException | BadPaddingException e) {

return "";

} catch (UnsupportedEncodingException | InvalidAlgorithmParameterException e) {

e.printStackTrace();

return "";

}

} // 解密

public static String decrypt(String content) {

if (content == null || content.replaceAll(" ", "").equals("")) {

return "";

}

try {

byte[] byteRresult = Base64.decode(new StringBuilder(content).reverse().toString());//倒序转换并base64解码

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");// 创建密码器

byte[] raw = SECRET_KEY.getBytes();

SecretKeySpec skeySpec = new SecretKeySpec(raw, "AES");// 转换为AES专用密钥

IvParameterSpec iv = new IvParameterSpec(ivParameter.getBytes());// 使用CBC模式,需要一个向量iv,可增加加密算法的强度

cipher.init(Cipher.DECRYPT_MODE, skeySpec, iv);// 初始化为加密模式的密码器

byte[] result = cipher.doFinal(byteRresult);// 解密

return new String(result);

} catch (NoSuchAlgorithmException | InvalidKeyException | NoSuchPaddingException

| IllegalBlockSizeException | BadPaddingException e) {

return "";

} catch (InvalidAlgorithmParameterException e) {

e.printStackTrace();

return "";

}

} public static void main(String[] args) {

String content = "程序默认没有bug";

System.out.println("加密之前:" + content); // 加密

String jiami = AESUtil.encrypt(content);

System.out.println("加密后的内容:" + jiami); // 解密

String jiemi = AESUtil.decrypt(jiami);

System.out.println("解密后的内容:" + jiemi); } }

java中Base64的加密工具封装:

package com.mobile.utils; import java.io.ByteArrayOutputStream;

import java.io.IOException;

import java.io.OutputStream;

import java.io.UnsupportedEncodingException; /**

* Created by Administrator on 2017/10/25.

*/

public class Base64 {

private static final char[] legalChars = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/".toCharArray(); public static String encode(byte[] data) {

int start = 0;

int len = data.length;

StringBuffer buf = new StringBuffer(data.length * 3 / 2); int end = len - 3;

int i = start;

int n = 0; while (i <= end) {

int d = ((((int) data[i]) & 0x0ff) << 16) | ((((int) data[i + 1]) & 0x0ff) << 8) | (((int) data[i + 2]) & 0x0ff); buf.append(legalChars[(d >> 18) & 63]);

buf.append(legalChars[(d >> 12) & 63]);

buf.append(legalChars[(d >> 6) & 63]);

buf.append(legalChars[d & 63]); i += 3; if (n++ >= 14) {

n = 0;

buf.append(" ");

}

} if (i == start + len - 2) {

int d = ((((int) data[i]) & 0x0ff) << 16) | ((((int) data[i + 1]) & 255) << 8); buf.append(legalChars[(d >> 18) & 63]);

buf.append(legalChars[(d >> 12) & 63]);

buf.append(legalChars[(d >> 6) & 63]);

buf.append("=");

} else if (i == start + len - 1) {

int d = (((int) data[i]) & 0x0ff) << 16; buf.append(legalChars[(d >> 18) & 63]);

buf.append(legalChars[(d >> 12) & 63]);

buf.append("==");

} return buf.toString();

} private static int decode(char c) {

if (c >= 'A' && c <= 'Z')

return ((int) c) - 65;

else if (c >= 'a' && c <= 'z')

return ((int) c) - 97 + 26;

else if (c >= '0' && c <= '9')

return ((int) c) - 48 + 26 + 26;

else

switch (c) {

case '+':

return 62;

case '/':

return 63;

case '=':

return 0;

default:

throw new RuntimeException("unexpected code: " + c);

}

} /**

* Decodes the given Base64 encoded String to a new byte array. The byte array holding the decoded data is returned.

*/ public static byte[] decode(String s) { ByteArrayOutputStream bos = new ByteArrayOutputStream();

try {

decode(s, bos);

} catch (IOException e) {

throw new RuntimeException();

}

byte[] decodedBytes = bos.toByteArray();

try {

bos.close();

bos = null;

} catch (IOException ex) {

System.err.println("Error while decoding BASE64: " + ex.toString());

}

return decodedBytes;

} private static void decode(String s, OutputStream os) throws IOException {

int i = 0; int len = s.length(); while (true) {

while (i < len && s.charAt(i) <= ' ')

i++; if (i == len)

break; int tri = (decode(s.charAt(i)) << 18) + (decode(s.charAt(i + 1)) << 12) + (decode(s.charAt(i + 2)) << 6) + (decode(s.charAt(i + 3))); os.write((tri >> 16) & 255);

if (s.charAt(i + 2) == '=')

break;

os.write((tri >> 8) & 255);

if (s.charAt(i + 3) == '=')

break;

os.write(tri & 255); i += 4;

}

} public static void main(String[] args) throws UnsupportedEncodingException {

String content = "程序默认没有bug";

System.out.println("加密之前:" + content); // 加密

String jiami = Base64.encode(content.getBytes("utf-8"));

System.out.println("加密后的内容:" + jiami); // 解密

String jiemi = new String(Base64.decode(jiami));

System.out.println("解密后的内容:" + jiemi);

}

}

运行结果如图:

以下加密在进行与android联调时会出现问题(单纯java后台使用可以用)

刚开始时使用了AES的另一种加密方式:但是在与android联调时出现问题,具体如下:

package com.mobile.utils; import javax.crypto.*;

import javax.crypto.spec.IvParameterSpec;

import javax.crypto.spec.SecretKeySpec;

import java.io.UnsupportedEncodingException;

import java.security.InvalidAlgorithmParameterException;

import java.security.InvalidKeyException;

import java.security.NoSuchAlgorithmException;

import java.security.SecureRandom; public class AESUtil { private static final String SECRET_KEY = "51f14cbda893c2bc13826c2c1a0c88aa";//xinyongdashi MD5加密32位小写//此方法会在安卓和java联调时出现问题(默认随机数序列不一致)解决:不要使用默认的创建方法。

public static String encry(String content) {

if (content == null || content.replaceAll(" ", "").equals("")) {

return "";

}

try {

KeyGenerator kgen = KeyGenerator.getInstance("AES"); // 创建AES的Key生产者

SecureRandom random = SecureRandom.getInstance("SHA1PRNG");// 初始化出

random.setSeed(SECRET_KEY.getBytes());//利用自定义SECRET_KEY作为随机数

kgen.init(128, random);// 128位的key生产者 //加密没关系,SecureRandom是生成安全随机数序列,SECRET_KEY.getBytes()是种子,只要种子相同,序列就一样,所以解密只要有password就行

SecretKey secretKey = kgen.generateKey();//根据用户密码,生成一个密钥

byte[] enCodeFormat = secretKey.getEncoded();// 返回基本编码格式的密钥,如果此密钥不支持编码,则返回null。

SecretKeySpec secretKeySpec = new SecretKeySpec(enCodeFormat, "AES");// 转换为AES专用密钥

Cipher cipher = Cipher.getInstance("AES");// 创建密码器

byte[] byteContent = content.getBytes("utf-8");

cipher.init(Cipher.ENCRYPT_MODE, secretKeySpec);// 初始化为加密模式的密码器

byte[] byteRresult = cipher.doFinal(byteContent);// 加密

/*StringBuilder sb = new StringBuilder();

for (byte aByteRresult : byteRresult) {

String hex = Integer.toHexString(aByteRresult & 0xFF);

if (hex.length() == 1) {

hex = '0' + hex;

}

sb.append(hex.toUpperCase());

}

return sb.toString();*/

return new StringBuilder(Base64.encode(byteRresult)).reverse().toString();//进行base64编码

} catch (NoSuchAlgorithmException | NoSuchPaddingException | InvalidKeyException

| UnsupportedEncodingException | IllegalBlockSizeException | BadPaddingException e) {

e.printStackTrace();

}

return null;

} public static String unencry(String content) {

if (content == null || content.replaceAll(" ", "").equals("")) {

return "";

}

/*byte[] byteRresult = new byte[content.length() / 2];

for (int i = 0; i < content.length() / 2; i++) {

int high = Integer.parseInt(content.substring(i * 2, i * 2 + 1), 16);

int low = Integer.parseInt(content.substring(i * 2 + 1, i * 2 + 2), 16);

byteRresult[i] = (byte) (high * 16 + low);

}*/

try {

byte[] byteRresult = Base64.decode(new StringBuilder(content).reverse().toString());//base64解码

KeyGenerator kgen = KeyGenerator.getInstance("AES");// 创建AES的Key生产者

SecureRandom random = SecureRandom.getInstance("SHA1PRNG");

random.setSeed(SECRET_KEY.getBytes());//利用自定义SECRET_KEY作为随机数

kgen.init(128, random);

SecretKey secretKey = kgen.generateKey();

byte[] enCodeFormat = secretKey.getEncoded();//返回基本编码格式的密钥

SecretKeySpec secretKeySpec = new SecretKeySpec(enCodeFormat, "AES");// 转换为AES专用密钥

Cipher cipher = Cipher.getInstance("AES");// 创建密码器

cipher.init(Cipher.DECRYPT_MODE, secretKeySpec);// 初始化为解密模式的密码器

byte[] result = cipher.doFinal(byteRresult);

return new String(result);

} catch (NoSuchAlgorithmException | InvalidKeyException | NoSuchPaddingException

| IllegalBlockSizeException | BadPaddingException e) {

return "";

}

}public static void main(String[] args) {

String content = "程序默认没有bug";

System.out.println("加密之前:" + content); // 加密

String jiami = AESUtil.encrypt(content);

System.out.println("加密后的内容:" + jiami); // 解密

String jiemi = AESUtil.decrypt(jiami);

System.out.println("解密后的内容:" + jiemi); } }

使用此方式加密的结果就是:android端的加密数据,后台解密不了;

所以应该使用AES中的cbc模式(秘钥+偏移向量),即文章开始说的。

app开发中,前后端使用AES进行数据加密传输的更多相关文章

- app开发中如何利用sessionId来实现服务端与客户端保持回话

app开发中如何利用sessionId来实现服务端与客户端保持回话 这个问题太过于常见,也过于简单,以至于大部分开发者根本没有关注过这个问题,我根据和我沟通的开发者中,总结出来常用的方法有以下几种: ...

- hybrid app开发中:苹果移动设备实用Meta标签

hybrid app开发中:苹果移动设备实用Meta标签 “apple-mobile-web-app-status-bar-style”作用是控制状态栏显示样式 具体效果如下: status-bar- ...

- APP开发中,如何从UI设计上提升APP用户体验

设计中有很多细微的东西要注意,就如UI设计中,元素的统一性,图标风格.段落的排版等等,只有能注意这些细节,你的 APP UI 才算合格. 干货君总结了17个提升用户体验的 UI 设计小技巧,也是我们日 ...

- 谈谈《Dotnet core结合jquery的前后端加密解密密码密文传输的实现》一文中后端解密失败的原因

详情请看<Dotnet core结合jquery的前后端加密解密密码密文传输的实现>,正常来讲,这个博客里面的代码是没有问题的,但是我有时候却会直接报错,原因是后台解密失败:Interna ...

- CoreCRM 开发实录 —— 前后端分离的重构

虽然2月初就回来了,可 CoreCRM 一直到5月才开始恢复开发,期间是各种生活中的意外和不方便. 1. 为什么要重构 首先是一件很值得高兴的事情:CoreCRM 有了第一位 contributor! ...

- Javaweb项目开发的前后端解耦的必要性

JavaWeb项目为何我们要放弃jsp?为何要前后端解耦?为何要动静分离? 使用jsp的痛点: 1.jsp上动态资源和静态资源全部耦合在一起,服务器压力大,因为服务器会收到各种静态资源的http请求, ...

- Angular企业级开发(9)-前后端分离之后添加验证码

1.背景介绍 团队开发的项目,前端基于Bootstrap+AngularJS,后端Spring MVC以RESTful接口给前端调用.开发和部署都是前后端分离.项目简单部署图如下,因为后台同时采用微服 ...

- spring boot + vue + element-ui全栈开发入门——前后端整合开发

一.配置 思路是通过node的跨域配置来调用spring boot的rest api. 修改config\index.js文件,设置跨域配置proxyTable: proxyTable: { '/ap ...

- 无需CORS,用nginx解决跨域问题,轻松实现低代码开发的前后端分离

近年来,前后端分离已经成为中大型软件项目开发的最佳实践. 在技术层面,前后端分离指在同一个Web系统中,前端服务器和后端服务器采用不同的技术栈,利用标准的WebAPI完成协同工作.这种前后端分离的&q ...

随机推荐

- abp 设置默认语言为中文

abp 设置默认语言为中文 abp的默认语言设置,存放于数据库表AbpSettings中,这样配置可使默认语言为中文: name: Abp.Localization.DefaultLanguageNa ...

- English Conversations You Can Download for Free (Spoken English MP3/Audio Files)

If you want to download free English conversations, you’ve come to the right place. This page introd ...

- 浅谈 drop、truncate和delete的区别

(1)DELETE语句执行删除的过程是每次从表中删除一行,并且同时将该行的删除操作作为事务记录在日志中保存以便进行进行回滚操作. TRUNCATE TABLE 则一次性地从表中删除所有的数据并不把单独 ...

- ios 对于AFNetworking3.0的基本使用

AFNetworking在3.0版本中删除了基于 NSURLConnection API的所有支持.AFHTTPRequestOperationManager已经抛弃,所以需要对数据请求进行改动. G ...

- jmeter本身的一个bug记录

1.使用jmeter测http接口 2.断言接口返回的内容是否包含某串文本 3.结果:总是返回断言失败,即使接口返回的内容包含了该文本 接口返回的值为: {"code":" ...

- Linux如何挂载U盘

1,以root用户登陆 先加载USB模块 modprobe usb-storage 用fdisk -l 看看U盘的设备 假如U盘是sda1 2,确定在 目录 /mnt 下建立了 文件夹 / ...

- sjms-4 行为型模式

行为型模式 责任链模式 内容:使多个对象都有机会处理请求,从而避免请求的发送者和接收者之间的耦合关系.将这些对象连成一条链,并沿着这条链传递该请求,直到有一个对象处理它为止.角色:抽象处理者(Hand ...

- TYVJ1424-占卜DIY

题目有点长,对于样例最好拿张A4纸模拟写一遍. 可以发现程序一定不会死循环,因为每种牌都是4张,而死循环的条件是某种牌有5张然后你拿了又放进去.如果写出来死循环了,那就是写不对了. 有几点可能是需要注 ...

- IDEA教程

IDE-Intellij IDEA 之前同事一直给我推荐IDEA,说跟eclipse相比就是石器时代的工具,我一直任何一个工具熟练起来都很牛逼,所以一直坚持使用eclipse,不过看了下IDEA的功能 ...

- Kotlin基础语法学习

Kotline简介 Kotlin是一门与Swift类似的静态类型JVM语言,由JetBrains设计开发并开源.与Java相比,Kotlin的语法更简洁.更具表达性,而且提供了更多的特性,比如,高阶函 ...