华为OSPF与ACL综合应用

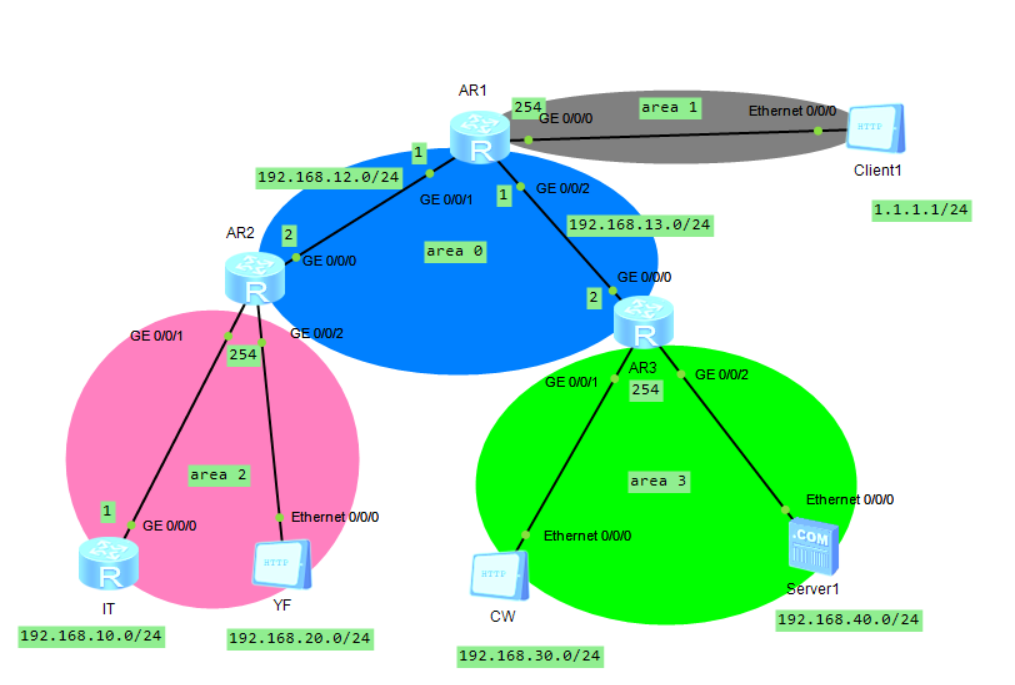

一. 实验拓扑图

二.实验要求

1.企业内网运行OSPF路由协议,区域规划如图所示;

2.财务和研发所在的区域不受其他区域链路不稳定性影响;

3.AR1、AR2、AR3只允许被IT登录管理;

4.YF和CW之间不能互通,但都可以与IT互通;

5.IT和YF可以访问Client1,但CW不能访问Client1;

6.YF和CW只能访问Server1的WWW服务;

三.实验步骤

1.配置基本网络

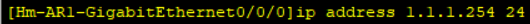

根据拓扑图配置AR1的基本接口的IP地址设置,

具体代码如下:

AR1:

sysname Hm-AR1

undo info enable

interface GigabitEthernet0//

ip address 1.1.1.254

interface GigabitEthernet0//

ip address 192.168.12.1

interface GigabitEthernet0//

ip address 192.168.13.1

quit

AR2:

sysname Hm-AR2

undo info enable

interface GigabitEthernet0//

ip address 192.168.12.2

interface GigabitEthernet0//

ip address 192.168.10.254

interface GigabitEthernet0//

ip address 192.168.20.254

quit

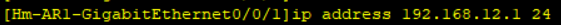

AR3:

sysname Hm-AR3

undo info enable

interface GigabitEthernet0//

ip address 192.168.13.2

interface GigabitEthernet0//

ip address 192.168.30.254

interface GigabitEthernet0//

ip address 192.168.40.254

quit

配置如下图所示:

同理设置AR2 、AR3的基本接口的IP地址设置:

2.因为要让各个路由器之间可以知道全网络,我选择将网络中的路由器配置路由的OSPF协议,建立邻居关系。

具体代码如下:

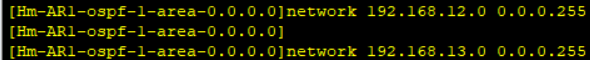

AR1:

ospf router-id 1.1.1.1

area

network 192.168.12.0 0.0.0.255

network 192.168.13.0 0.0.0.255

area

network 1.1.1.0 0.0.0.255

quit

在这里复习一下OSPF的rout ID

1、OSPF的Router ID选举规则

a)如果通过命令设置了routerID,则选择此作为ROUTER ID

b)如果没通过命令设置routerID,若有loopback地址,则选择最大的loopback地址作为router ID;若无loopback地址,则选择其他接口中地址最大的作为router ID。

2、OSPF的router ID刷新规则

a)当且仅当被选举为routerID的接口的地址被删除或修改,才会触发选举过程,此过程需要reset OSPF进程才生效;

b)被选择的接口状态改变、新配置更大的loopback或其他接口地址,均不会导致router id重新选举;

c)router ID不可以是0.0.0.0 或 255.255.255.255

3、router ID作用

a)作为OSPF区域中本路由器的唯一标识;

b)DR、BDR选举中,在优先级相同的时候,router ID大的选举为DR。

操作如图所示:

AR2:

ospf router-id 2.2.2.2

area

network 192.168.12.0 0.0.0.255

area

network 192.168.10.0 0.0.0.255

network 192.168.20.0 0.0.0.255

stub no-summary

quit

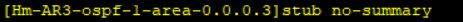

这里为了让财务和研发所在的区域不受其他区域链路不稳定性影响,AR2的area 2 中使用了stub no-summary命令来配置Totally Stub区域,(目的是为了在大型网络中减少路由器的压力)Totally Stub区域不接受类型3、4、5 、6的LSA,Totally Stub 区域只可以携带区域内路由和区域间路由,使得区域中路由器OSPF 数据库和路由表以及路由表信息传递量都会大大减少,为了可以和外部路由联系,路由器会把去往外部的信息采用缺省路由 0.0.0.0(即生成一条默认路由0.0.0.0)发送出去,该区域只存在一条缺省路由与区域外通信。

Stub、Totally Stub区域是为了减小路由表条目,优化网络性能。

满足以下四个条件的区域可以被认定为Stub、Totally Stub区域:

1,只有一个默认路由作为其区域的出口。

2,区域不能作为虚链路的穿越区域。

3,Stub区域里无自治系统边界路由器ASBR。

4,不是骨干区域area0.

Stub、Totally Stub区别在于:stub区域需要在区域内每个路由器上面配置,Totally Stub只需要在边界路由器ABR上面配置。Stub区域没有类型4,5,6 ,Totally Stub区域没有类型3,4,5,6,从而进一步减小路由表。

操作如图所示:

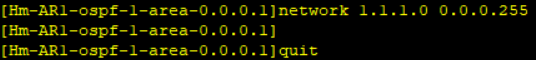

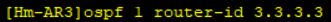

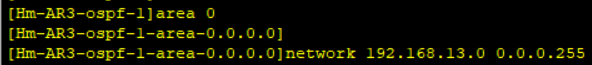

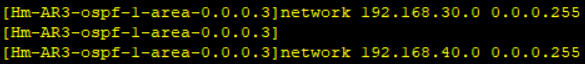

同理AR3与AR2相似操作,具体命令如下:

ospf router-id 3.3.3.3

area

network 192.168.13.0 0.0.0.255

area

network 192.168.30.0 0.0.0.255

network 192.168.40.0 0.0.0.255

stub no-summary

quit

具体操作如图所示:

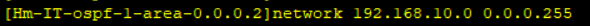

下面配置一下IT部门的基本配置,这里因为属于area 2 区域 ,但是因为我们在设置AR2的时候将area 2设置成了Totally Stub区域 ,所以在IT部门的配置中添加进Totally Stub区域具体命令行如下:

interface GigabitEthernet0//

ip address 192.168.10.1 255.255.255.0

ospf

area

network 192.168.10.0 0.0.0.255

stub

具体代码运行如下图所示:

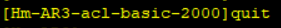

接下来,根据实验要求我们可以分析到,AR3上的规则有

1.为了满足CW的client机器可以访问被IT的访问并且登录到CW , 所以在其所在链路上的核心路由器上,通过定义ACL规则并且在此基础上设置用户登陆验证,(以路由为参考系来设置inbound还是outbound,可以看出从IT访问到CW经过AR3是inbound),

2.再设置一个CW的ACL,原因是要禁止CW访问R1交换机设置禁止30网段访问到1.0网段,

3.其次要禁止CW访问YF,规则 设置成30网段禁止访问20 网段

AR3的配置如下所示:

acl

rule permit source 192.168.10.0 0.0.0.255

user-interface vty

acl inbound

authentication-mode password

huawei

acl name cw

rule 10 deny ip source 192.168.30.0 0.0.0.255 destination 1.1.1.0 0.0.0.255

rule 20 deny ip source 192.168.30.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

rule 30 permit tcp source 192.168.30.0 0.0.0.255 destination 192.168.40.1 0 destination-port eq www

rule 40 deny ip source 192.168.30.0 0.0.0.255 destination 192.168.40.1 0

interface GigabitEthernet0/0/1

traffic-filter inbound acl name cw

过程如下图所示:

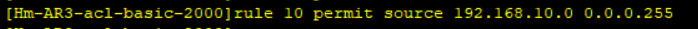

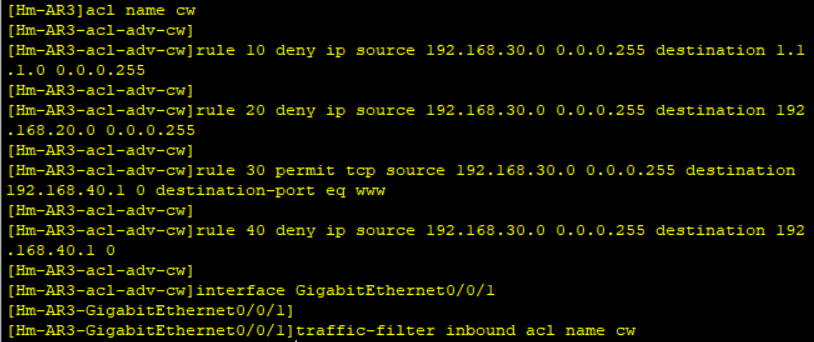

然后配置IT部门设备ACL上的配置

1.设置一个ACL 2000 ,IT可以访问出去在vty的入口实现,并设置密码登录

2.设置一个ACL 3000,允许IT访问www服务器,并禁止20网段访问40网段,并在接口实现inpound ACL规则

操作命令行如下所示:

acl

rule permit source 192.168.10.0 0.0.0.255

user-interface vty

acl inbound

authentication-mode password

huawei

acl

rule permit tcp source 1.1.1.0 0.0.0.255 destination 192.168.40.0 0.0.0.255 destination-port eq www

rule deny ip source 1.1.1.0 0.0.0.255 destination 192.168.40.1

interface GigabitEthernet0//

traffic-filter inbound acl

操作步骤如下图:

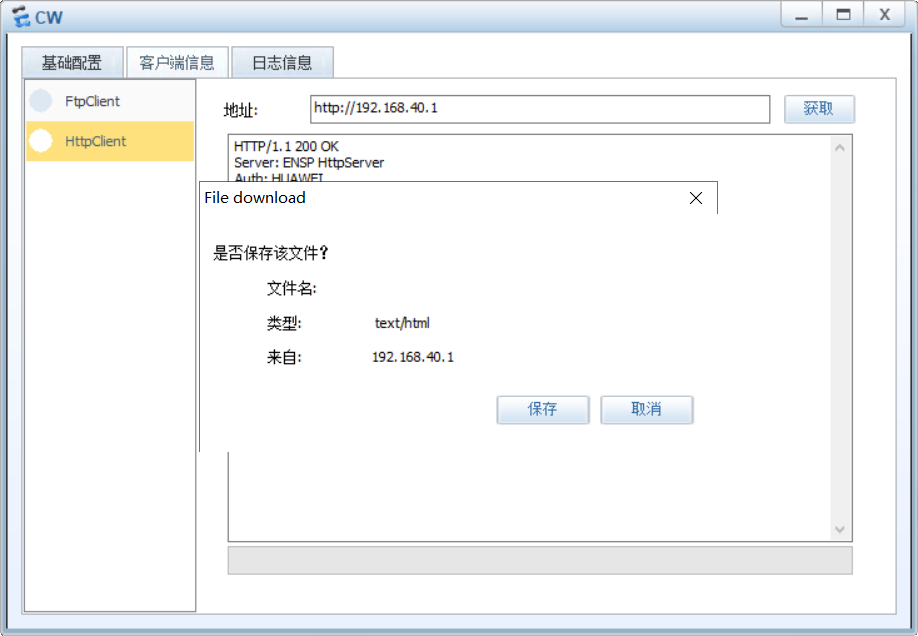

AR2的ACL 规则

1.先设置个2000的规则,使IT部可以访问出去在vty的入口进行实现,并设置密码登录,

2.设置name 高级 ACL规则,设置禁止20网段到30网段,允许20网段访问www服务器,禁止20网段访问40网段

配置命令行如下:

acl

rule permit source 192.168.10.0 0.0.0.255

user-interface vty

acl inbound

authentication-mode password

huawei

acl name yf

rule deny ip source 192.168.20.0 0.0.0.255 destination 192.168.30.0 0.0.0.255

rule permit tcp source 192.168.20.0 0.0.0.255 destination 192.168.40.1 destination-port eq www

rule deny ip source 192.168.20.0 0.0.0.255 destination 192.168.40.0 0.0.0.255

interface GigabitEthernet0//

traffic-filter inbound acl name yf

操作步骤如下图:

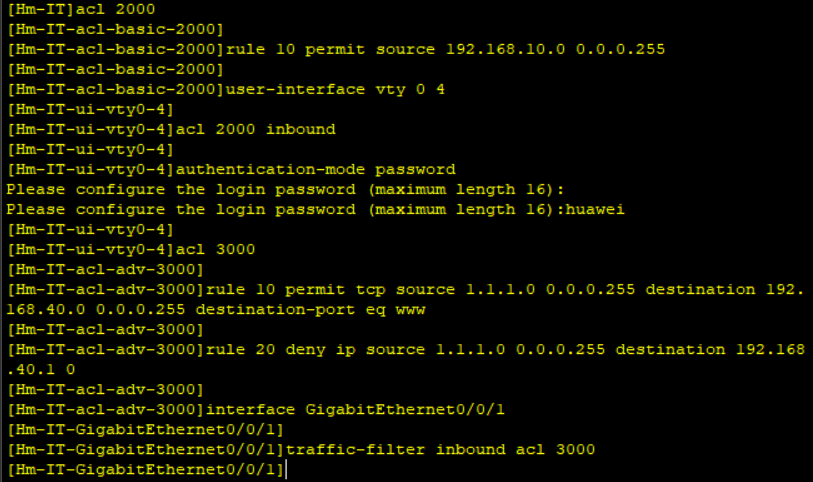

配置完成之后。我们来检测一下:

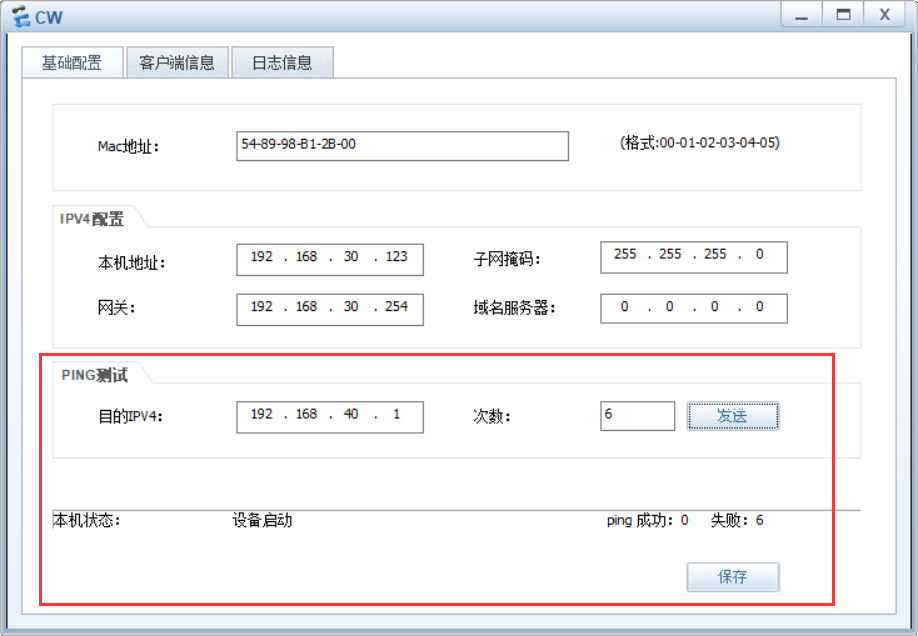

使用CW 访问www 服务:

但是CW 不能ping通 :

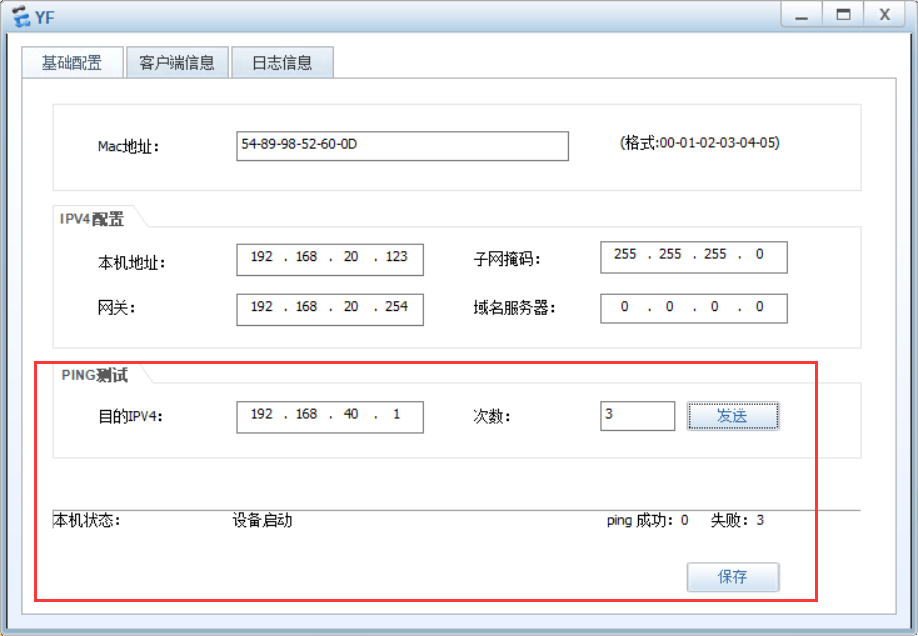

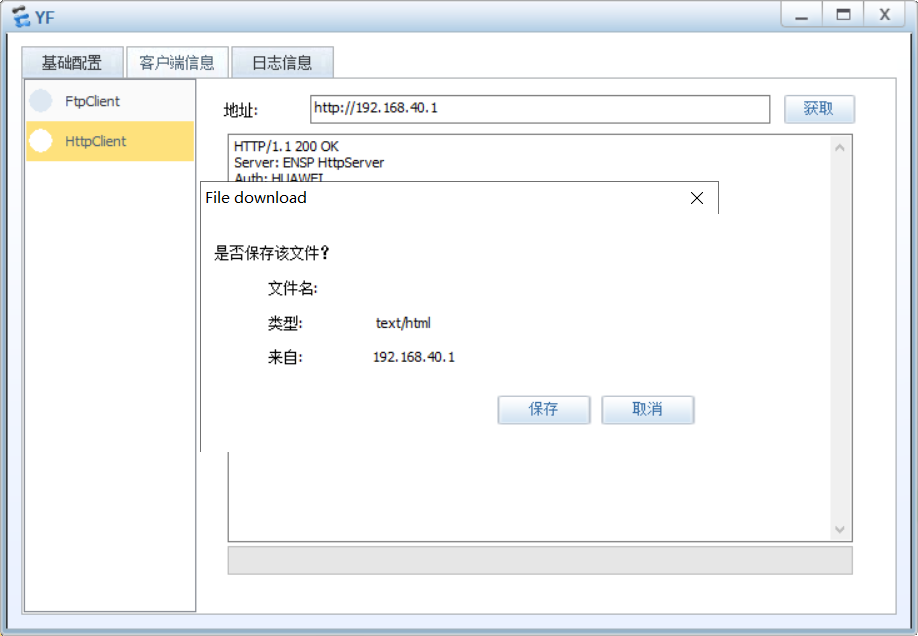

YF 同 CW 一样:

不能ping通 但是可以访问

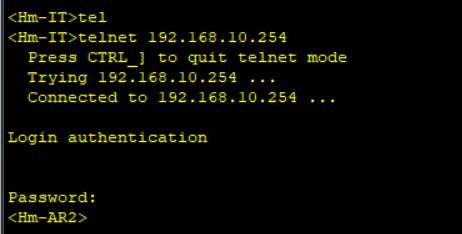

IT可以Telnet登陆AR2:

另外还总结一了一些知识点,仅供参考:

ACL的类型根据不同的划分规则可以有不同的分类。例如:

按照创建ACL时的命名方式分为数字型ACL和命名型ACL:

创建ACL时指定一个编号,称为数字型ACL。

编号为ACL功能的标示。

例如2000~2999为基本ACL,3000~3999为高级ACL。

创建ACL时指定一个名称,称为命名型ACL。

在指定命名型ACL时,也可以同时配置对应编号。如果没有配置对应编号,系统在记录此命名型ACL时会自动为其分配一个数字型ACL的编号。

ACL的名称对于ACL全局唯一,但允许基本ACL与基本ACL6,高级ACL与高级ACL6使用相同的名称。

在这里在网上找到了一个较为详细的ACL的功能表,引来给大家参考一下:

|

分类 |

适用的IP版本 |

功能介绍 |

说明 |

|

基本ACL |

IPv4 |

可使用IPv4报文的源IP地址、分片标记和时间段信息来定义规则。 |

基本IPv4 ACL简称基本ACL。编号范围为2000~2999。 |

|

高级ACL |

IPv4 |

既可使用IPv4报文的源IP地址,也可使用目的地址、IP优先级、ToS、IP协议类型、ICMP类型、TCP源端口/目的端口、UDP(User Datagram Protocol)源端口/目的端口号等来定义规则。 |

高级IPv4 ACL简称高级ACL。编号范围为3000~3999。 |

|

二层ACL |

IPv4&IPv6 |

可根据报文的以太网帧头信息来定义规则,如根据源MAC(Media Access Control)地址、目的MAC地址、以太帧协议类型等。 |

编号范围为4000~4999。 |

|

用户自定义ACL |

IPv4&IPv6 |

可根据偏移位置和偏移量从报文中提取出一段内容进行匹配。 |

编号范围为5000~5999。 |

|

用户ACL |

IPv4 |

既可使用IPv4报文的源IP地址或源UCL(User Control List)组,也可使用目的地址或目的UCL组、IP协议类型、ICMP类型、TCP源端口/目的端口、UDP源端口/目的端口号等来定义规则。 |

编号范围为6000~6999。 |

|

基本ACL6 |

IPv6 |

可使用IPv6报文的源IP地址、分片标记和时间段信息来定义规则。 |

基本IPv6 ACL简称基本ACL6。编号范围为2000~2999。 |

|

高级ACL6 |

IPv6 |

可以使用IPv6报文的源地址、目的地址、IP承载的协议类型、针对协议的特性(例如TCP的源端口、目的端口、ICMPv6协议的类型、ICMPv6 Code)等内容定义规则。 |

高级IPv6 ACL简称高级ACL6。编号范围为3000~3999。 |

华为OSPF与ACL综合应用的更多相关文章

- 华为OSPF与ACL综合应用实例讲解

OSPF与ACL综合应用实例讲解 项目案例要求: 1.企业内网运行OSPF路由协议,区域规划如图所示:2.财务和研发所在的区域不受其他区域链路不稳定性影响:3.R1.R2.R3只允许被IT登录管理:4 ...

- 华为OSPF与ACL综合应用实例

实验要求1.企业内网运行OSPF路由协议,区域规划如图所示:2.财务和研发所在的区域不受其他区域链路不稳定性影响:3.R1.R2.R3只允许被IT登录管理:4.YF和CW之间不能互通,但都可以与IT互 ...

- OSPF与ACL综合实验

OSPF与ACL综合实验 1.实验内容 (1)企业内网运行OSPF路由协议,区域规划如拓扑图所示(见3.实验拓扑图): (2)财务和研发所在的区域不受其他区域链路不稳定性影响: (3)R1.R2.R3 ...

- eNSP——实现OSPF与ACL综合实验

OSPF与ACL再前几个随笔中提到了,现在我们来做一个实例. 拓扑图: 实验案例要求: 1.企业内网运行OSPF路由协议,区域规划如图所示:2.财务和研发所在的区域不受其他区域链路不稳定性影响:3.R ...

- 在ensp上实现ospf与acl综合应用实例

acl命令主要是进行控制 我们搭建一下拓扑图 实验内容 分析:1.我们需要规划多个ospf域 2.财务和研发部所在的区域不受其他区域链路不稳定性影响 3.在R1,R2,R3上设置acl规则,限制只有I ...

- OSPF与ACL 综合应用

1.企业内网运行OSPF路由协议,区域规划如图所示:2.财务和研发所在的区域不受其他区域链路不稳定性影响:3.R1.R2.R3只允许被IT登录管理:4.YF和CW之间不能互通,但都可以与IT互通:5. ...

- OSPF和ACL综合实验

一.实验拓扑: 二.实验要求: 1.企业内网运行OSPF路由协议,区域规划如图所示:2.财务和研发所在的区域不受其他区域链路不稳定性影响:3.R1.R2.R3只允许被IT登录管理:4.YF和CW之间不 ...

- OSPF与ACL的综合应用

在企业中OSPF和ACL应用特别广泛,本实验介绍OSPF和ACL具体配置过程 实验拓扑: 实验要求: 1.企业内网运行OSPF路由协议,区域规划如图所示:2.财务和研发所在的区域不受其他区域链路不稳定 ...

- OSPF和ACL的应用

1.创建拓扑图 2.配置基本网络 3.配置OSPF (1)在R1上配置 (2)在R2上配置 (3)在R3上配置 (4)在IT上配置 4.配置ACL (1)在R3上配置 (2)在R2上配置 (3) ...

随机推荐

- 【洛谷】P2371 [国家集训队]墨墨的等式(屠版题)

先讲讲曲折的思路吧...... 首先,应该是CRT之类的东西,乱搞 不行......打了打草稿,发现有解的情况是gcd(a1,a2.....an)|B,于是可以求gcd然后O(n)查询?但是B的范围直 ...

- 爬虫学习--Day3(小猿圈爬虫开发_1)

爬虫基础简介 前戏: 1.你是否在夜深人静的时候,想看一些让你更睡不着的图片 2.你是否在考试或者面试前夕,想看一些具有针对性的题目和面试题 3.你是否想在杂乱的网络世界中获取你想要的数据 什么是爬虫 ...

- 使用springcloud开发测试问题总结

使用springcloud开发测试 如下描述的问题,没有指明是linux部署的,都是在windows开发环境上部署验证发现的. Issue1配置客户端不使用配置中心 问题描述: 配置客户端使用配置中心 ...

- 迁移桌面程序到MS Store(11)——应用SVG图标

在传统桌面程序中,对图标的使用大多是直接嵌入JPG或者PNG的图片.在祖传的1366x768分辨率下,并没有什么问题.相对于手机硬件的突飞猛进,也侧面反映了PC行业的落寞和桌面程序开发的不思进取.用3 ...

- zabbix 4.2 的安装和设置(mysql57----centos7)

一.安装RPM [root@localhost ~]# rpm -ivh https://repo.zabbix.com/zabbix/4.2/rhel/7/x86_64/zabbix-release ...

- PHP Laravel 队列技巧:Fail、Retry 或者 Delay

当创建队列jobs.监听器或订阅服务器以推送到队列中时,您可能会开始认为,一旦分派,队列工作器决定如何处理您的逻辑就完全由您自己决定了. 嗯……并不是说你不能从作业内部与队列工作器交互,但是通常情况下 ...

- 关于RAID 5的介绍与创建

一.简介 定义: RAID 5是RAID 0和RAID 1的折中方案.RAID 5具有和RAID0相近似的数据读取速度,只是多了一个奇偶校验信息,写入数据的速度比对单个磁盘进行写入操作稍慢.同时由于多 ...

- nyoj 217-a letter and a number (char)

217-a letter and a number 内存限制:64MB 时间限制:3000ms 特判: No 通过数:4 提交数:5 难度:1 题目描述: we define f(A) = 1, f( ...

- ubuntu安装应用日志

1.安装搜狗输入法,去官网下 2.安装vim 3.安装vbox5.16,导入win7(还未成功,报错UUID不匹配),改5.14试试 4.安装微信:http://www.cnblogs.com/Blu ...

- PHP 的面向对象 与 类

面向对象 == OO 学习面向对象 == XXOO;[学习使我快乐!] <!--附一个demo类的实例化--> http://note.youdao.com/noteshare?id=38 ...