Docker的资源控制管理

Docker的资源控制管理

1、CPU控制

2、对内存使用进行限制

3、对磁盘I/O配额控制的限制

1、CPU控制:

cgroups,是一个非常强大的linux内核工具,他不仅可以限制被namespace隔离起来的资源,

还可以为资源设置权重、计算使用量、操控进程启停等等。所以cgroups (Control groups) 实现了对资源的配额和度量。

cgroups有四大功能:

- 资源限制:可以对任务使用的资源总额进行限制;

- 先级分配:通过分配的cpu时间片数量以及磁盘I0带宽大小,实际上相当于控制了任务运行优先级;

- 资源统计:可以统计系统的资源使用量,如cpu时长, 内存用量等;

- 任务控制: cgroup可以对任务执行挂起、恢复等操作。

设置CPU使用率上限:

- Linux通过CFS ( Completely Fair Scheduler, 完全公平调度器)来调度各个进程对CPU的使用。CFS默认的调度周期是100ms。

- 可以设置每个容器进程的调度周期,以及在这个周期内各个容器最多能使用多少CPU时间。

- 使用--cpu-period即可设置调度周期,使用--cpu-quota即可设置在每个周期内容器能使用的CPU时间。两者可以配合使用。

- CFS周期的有效范围是1ms~1s, 对应的--cpu-period的数值范围是1000~1000000。

- 容器的CPU 配额必须不小于1ms,即--cpu-quota 的值必须>= 1000。

查看CPU使用率:

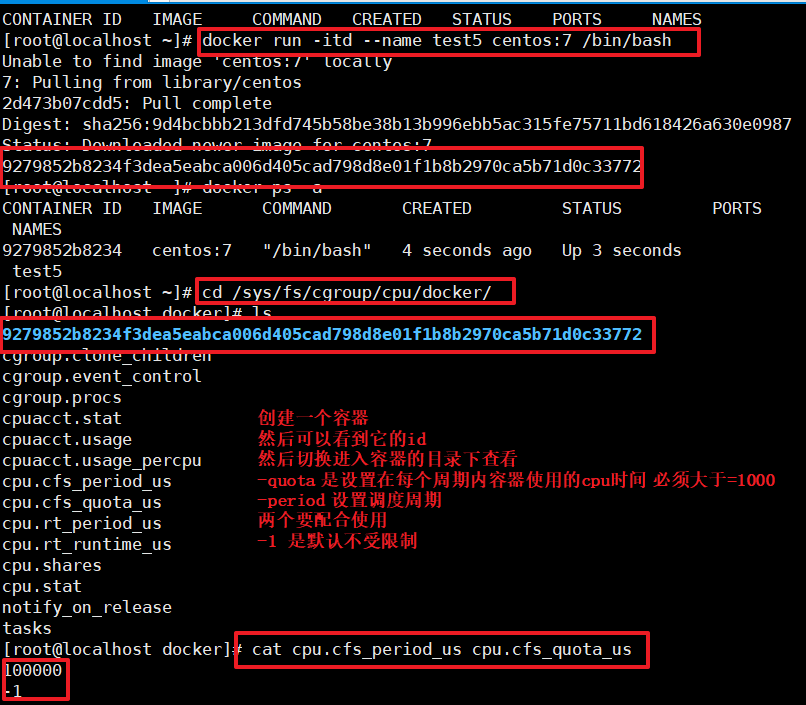

docker run -itd --name test5 centos:7 /bin/bash docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

85c7a6860f72 centos:7 "/bin/bash" 4 seconds ago Up 4 seconds test5 cd /sys/fs/cgroup/cpu/docker/85c7a6860f72d66e36c924977891c170c111fb86a6f9b263c2bce36b0415e61c/ cat cpu.cfs_period_us cpu.cfs_quota_us

100000

-1

测试CPU使用率:

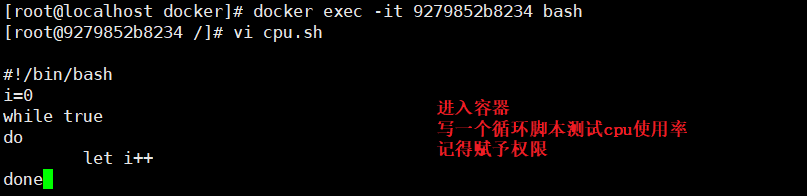

docker exec -it 23f23129d461 bash vi cpu.sh

#!/bin/bash

i=0

while true

do

let i++

done chmod +x cpu.sh

./cpu.sh &

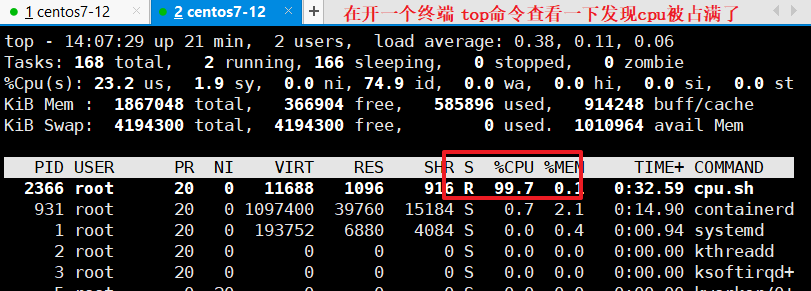

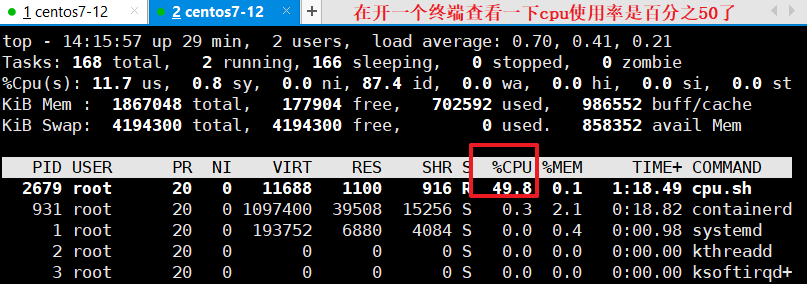

另一个终端使用top查看

设置CPU使用率:

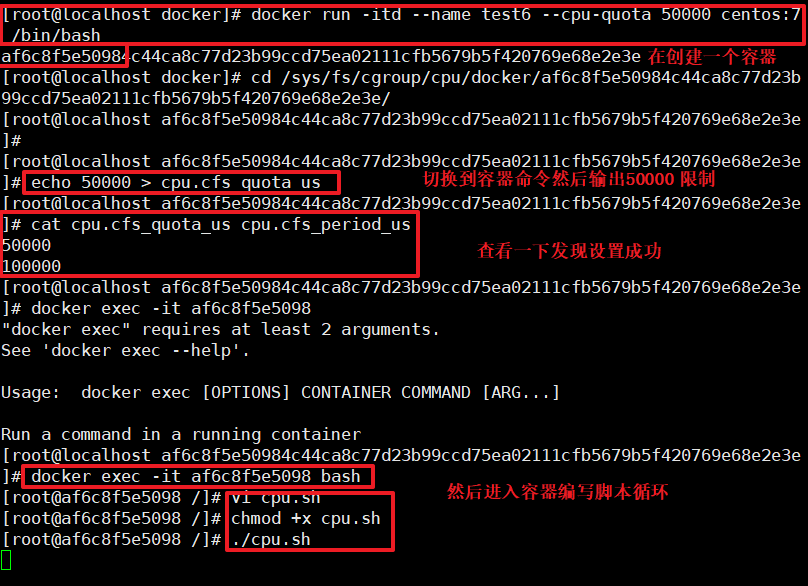

#设置508的比例分配CPU使用时间上限

docker run -itd --name test6 --cpu-quota 50000 centos:7 /bin/bash #可以重新创建一个容器并设置限额

或者

cd /sys/fs/cgroup/cpu/docker/45a914abdf2b9d173be7dd383c685b44d118bbb5d6bd3ef81b3a8c728a352f53/

echo 50000 > cpu.cfs_quota_us #修改参数 cat cpu.cfs_quota_us cpu.cfs_period_us

50000

100000 docker exec -it 45a914abdf2b bash

./cpu.sh 另一个终端使用top查看

设置CPU资源占用比(设置多个容器时才有效):

Docker通过--cpu-shares指定CPU份额,默认值为1024,值为1024的倍数。

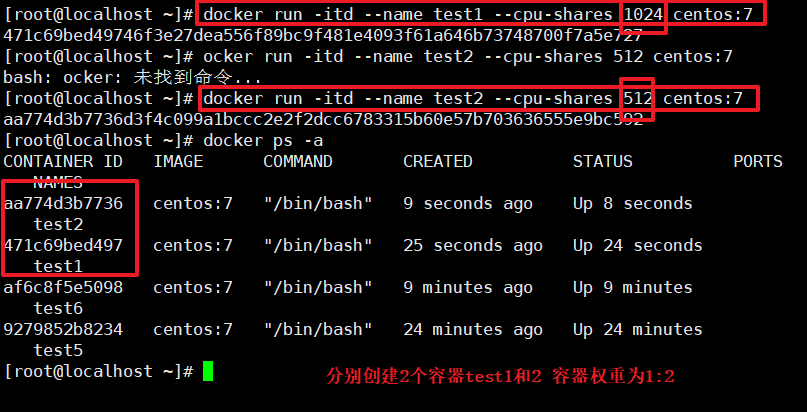

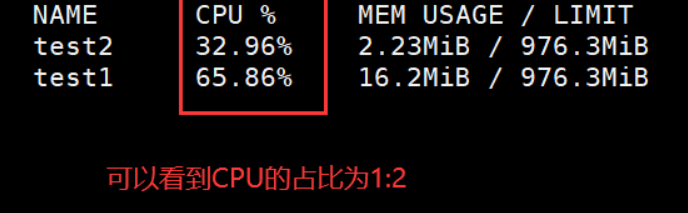

示例:创建两个容器为test1 和test2, 若只有这两个容器,设置容器的权重,使得test1和test2的CPU资源占比为1/3和2/3。

docker run -itd --name test1 --cpu-shares 1024 centos:7

docker run -itd --name test2 --cpu-shares 512 centos:7 #分别进入容器,进行压力测试

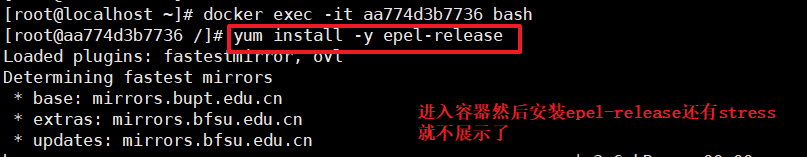

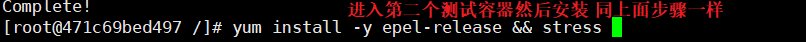

docker exec -it 2e71bd7f3c4c bash

yum install -y epel-release

yum install stress -y

stress -c 4 #产生四个进程,每个进程都反复不停的计算随机数的平方根 #查看容器的运行状态(动态更新)

docker stats

CONTAINER ID NAME CPU % MEM USAGE / LIMIT MEM % NET I/O BLOCK I/O PIDS

2e71bd7f3c4c test2 32.96% 1.562MiB / 976.3MiB 0.16% 25.5MB / 137kB 179MB / 25.2MB 1

ffbdd0ef2781 test1 65.86% 12.2MiB / 976.3MiB 1.25% 25.5MB / 102kB 122MB / 25.2MB 1

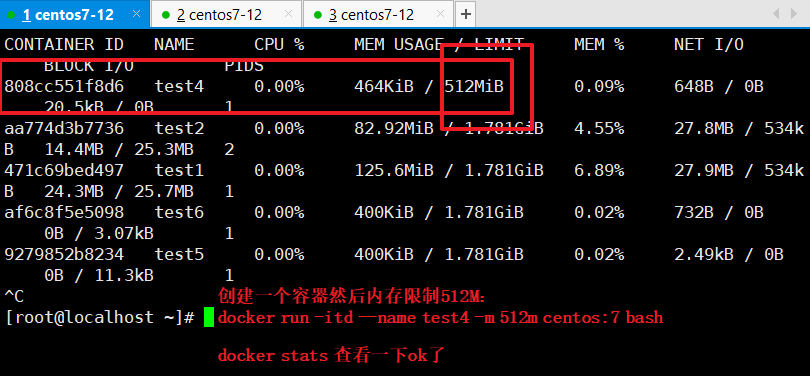

2、对内存使用进行限制:

docker run -itd --name test4 -m 512m centos:7 bash docker stats

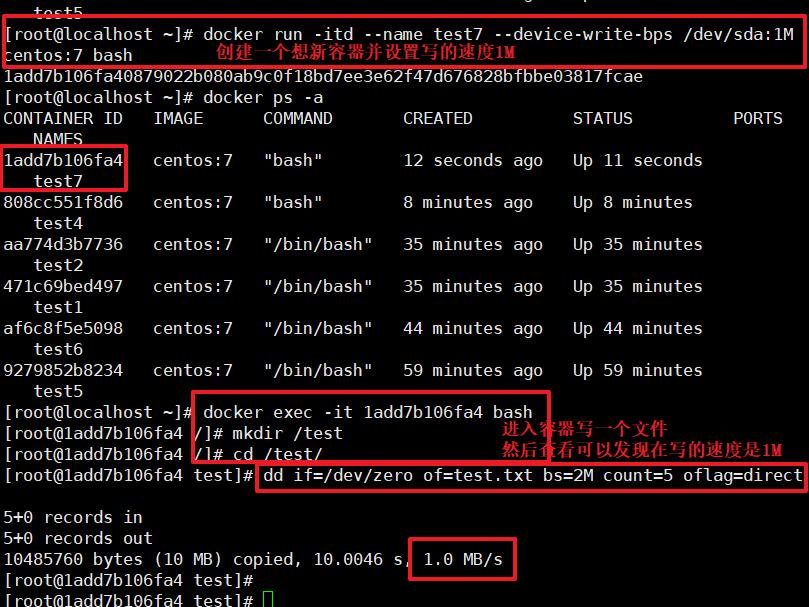

3、对磁盘I/O配额控制的限制:

–device - read-bps:限制某个设备上的读速度bps (数据量),单位可以是kb、mb (M)或者gb。

docker run -itd --name test5 --device-read-bps /dev/sda:1M centos:7 bash

–device-write-bps :限制某个设备上的写速度bps (数据量),单位可以是kb、mb (M)或者gb。

docker run -itd --name test5 --device-write-bps /dev/sda:1M centos:7 bash --device-read-iops :限制读某个设备的iops (次数)

--device-write-iops :限制写入某个设备的iops (次数)

[root@docker ~]# docker run -itd --name test5 --device-write-bps /dev/sda:1M centos:7 bash

9039c0c86ae377ccd92373dba7bf6663e77af571fed25a799c0dc415043daf98 [root@docker ~]# docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

9039c0c86ae3 centos:7 "bash" 8 seconds ago Up 7 seconds test5 [root@docker ~]# docker exec -it 9039c0c86ae3 bash

[root@9039c0c86ae3 /]# mkdir /test

[root@9039c0c86ae3 /]# cd test/ #通过dd来验证写速度

[root@9039c0c86ae3 test]# dd if=/dev/zero of=test.txt bs=2M count=5 oflag=direct #添加oflag参数以规避掉文件系统cache

5+0 records in

5+0 records out

10485760 bytes (10 MB) copied, 10.0057 s, 1.0 MB/s

Docker的资源控制管理的更多相关文章

- Docker运行资源控制

概述 一个 docker host 上会运行若干容器,每个容器都需要 CPU.内存和 IO 资源.对于 KVM,VMware 等虚拟化技术,用户可以控制分配多少 CPU.内存资源给每个虚拟机.对于 ...

- docker容器资源配额控制

转自:http://blog.csdn.net/horsefoot/article/details/51731543 文/ 天云软件 容器技术团队 Docker通过cgroup来控制容器使用的资源配额 ...

- docker容器资源配额控制_转

转自:docker容器资源配额控制 ■ 文/ 天云软件 容器技术团队 docker通过cgroup来控制容器使用的资源配额,包括CPU.内存.磁盘三大方面,基本覆盖了常见的资源配额和使用量控制. cg ...

- Docker背后的容器管理——Libcontainer深度解析

Libcontainer 是Docker中用于容器管理的包,它基于Go语言实现,通过管理namespaces.cgroups.capabilities以及文件系统来进行容器控制.你可以使用Libcon ...

- Docker 三种UI管理平台

docker集中化web管理平台 一.shipyard 1.启动docker,下载镜像 # systemctl restart docker # docker pull alpine # docker ...

- Docker 与 Podman 容器管理的比较

翻译自 Paul Ferrill 2020年9月1日的文章<Compare Docker vs. Podman for container management> [1] Docker 和 ...

- Docker安全及日志管理

Docker安全及日志管理 目录 Docker安全及日志管理 一.Docker容器与虚拟机的区别 1. 隔离与共享 2. 性能与损耗 3. 总结 二.Docker存在的安全问题 1. Docker自身 ...

- Docker 安全及日志管理

Docker 安全及日志管理 容器的安全性问题的根源在于容器和宿主机共享内核. 容器里的应用导致Linux内核崩溃,那么整个系统可能都会崩溃. 虚拟机并没有与主机共享内核,虚拟机崩溃一般不会导致宿主机 ...

- docker容器资源限制:限制容器对内存/CPU的访问

目录 一.系统环境 二.前言 三.docker对于CPU和内存的限制 3.1 限制容器对内存的访问 3.2 限制容器对CPU的访问 一.系统环境 服务器版本 docker软件版本 CPU架构 Cent ...

随机推荐

- Oracle对表空间、用户、用户权限的操作

一.对表空间的操作 1.创建表空间(create tablespace) -- 'hpdb_tablespace' 指定表空间名称 -- 'e:\hpdb.dbf' 指定表空间数据文件名称 -- si ...

- Java支持IPv6研究

1.Java对IPv6的支持 相对其他开发语言而言,Java对IPv6的支持是比较透明的, 如果全部采用域名(主机名)的方式进行通信,那么基本不需要修改也无需编译原来的代码就可以直接在IPv6上运行. ...

- Count Sequences

\(考虑问题的转换,即把用n个球,分为r-l+2个部分,其中第1部分表示该区域的球值为l,第二部分表示该区域的球值为l+1\) \(......第r-l+2部分为不选该区域的球\) \(该问题等价于在 ...

- 初识python 之 爬虫:BeautifulSoup 的 find、find_all、select 方法

from bs4 import BeautifulSoup lxml 以lxml形式解析html,例:BeautifulSoup(html,'lxml') # 注:html5lib 容错率最高fin ...

- Nginx 负载均衡服务器的下载与安装 【window10】

1.前言 Nginx是什么? 找了下资料,解释 : Nginx("engine x")是一款是由俄罗斯的程序设计师Igor Sysoev所开发高性能的 Web和 反向代理 服务器, ...

- vue3.0+vite+ts项目搭建-postcss-pxtorem 实现移动自适应(五)

这里不考虑大屏,所以不做amfe-flexible的配置 首先是安装依赖 yarn add postcss-loader postcss-pxtorem -D yarn add autoprefixe ...

- 基于windows环境VsCode的ESP32开发环境搭建

1. 基于windows环境VsCode的ESP32开发环境搭建,网上有各类教程,但是我实测却不行. 例如我在vscode内安装的乐鑫插件,扩展配置项是下图这样: 而百度的各类博文却都是这样: 经过网 ...

- 经典定长指令-修改EIP

1.0x70~0x7F EIP无法像通用寄存器那样用mov来修改,只能通过类似于jz,JNB,JNE JBE,call等的跳转指令来进行修改 条件跳转,后跟一个字节立即数的偏移(有符号),共两个字节. ...

- 兼容h5在ios上登录窗口input失焦后页面不会滚

$("#logincode").blur(function(){ //滚动到顶部 window.scrollTo(0, 0); })一般多用于密码框失焦后,页面不回滚

- HTTP2和WebSocket

HTTP http是目前应用最广泛的应用层协议,截止到目前为止已经发布了多个版本,最常用的是http1.1和http2. http0.9是最早的版本,功能很简单,没有header,只支持GET. ht ...