20145307陈俊达_安卓逆向分析_Xposed的hook技术研究

20145307陈俊达_安卓逆向分析_Xposed的hook技术研究

引言

其实这份我早就想写了,xposed这个东西我在安卓SDK 4.4.4的时候就在玩了,root后安装架构,起初是为了实现一些屌丝功能,比如自动抢红包,微信阻止撤回,语音可转发等效果,现在步入了SDK 6.0时代,安上了黑域还有绿色守护真的省电,尤其你在装谷歌全家桶的时候,那个是真的费电啊!这篇文章,我想写一点xposed的工作原理。在不修改APK的情况下,影响其运行过程的服务框架。可以根据自己的需求编写模块,让模块控制目标应用的运行。

start

首先环境介绍 oneplus 3 手机 安卓6.0 root后安装xposed架构

好了好了开始!

你先下载好架构是没什么用的,之后需要人为的去编写模块去加载重启运行才行。那好,我们想要知道手机里某个app的某个类的某个方法中的某个函数,就要去指明他的包,这样在架构加载重启后才能去识别这个参数去hook,之后在ide的控制台下就能看见输入或者输出的参数的相关信息了,并去修改。

举一个例子,上篇博客中出现的登录app中.java文件中出现的isOK(字符,字符)这个函数是检查的帐号和密码,那我们如果能hook到这个函数,那这个登录系统就是很不稳了。那我们现在就可以针对他来进行模块的编写了。

public class LoginActivity extends Activity {

private final String ACCOUNT="jclemo";

private final String PASSWORD="123456";

private EditText etAccount, etPassword;

private Button btnLogin;

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_login);

etAccount=(EditText)findViewById(R.id.et_account);

etPassword=(EditText)findViewById(R.id.et_password);

btnLogin=(Button)findViewById(R.id.btn_login);

btnLogin.setOnClickListener(new View.OnClickListener() {

@Override

public void onClick(View v) {

if (isOK(etAccount.getText().toString(), etPassword.getText().toString())) {

Toast.makeText(LoginActivity.this, "登录成功", Toast.LENGTH_SHORT).show();

} else {

Toast.makeText(LoginActivity.this, "登录失败", Toast.LENGTH_SHORT).show();

}

}

});

}

private boolean isOK(String account, String password){

return account.equals(ACCOUNT) && password.equals(PASSWORD);

}

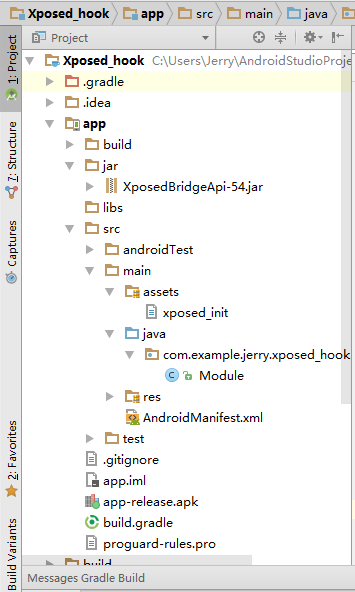

打开安卓IDE,新建一个项目,模块不需要界面,所以我们选择no activity就好,不要添加layout.xml

在空项目的java文件夹中新建一个类,命名用Module就好

接下来配置安卓manifest.xml

在main文件下创建一个assets文件夹,在里面创建一个普通文件,命名为xposed_init,然后打开输入包的名字和你的类的包名

新建一个文件夹,命名为jar,然后将XposedBridgeApi.jar包放进去,我在网上下载的是54版本,之后右键add lib,加入到我们程序需要的库里面。

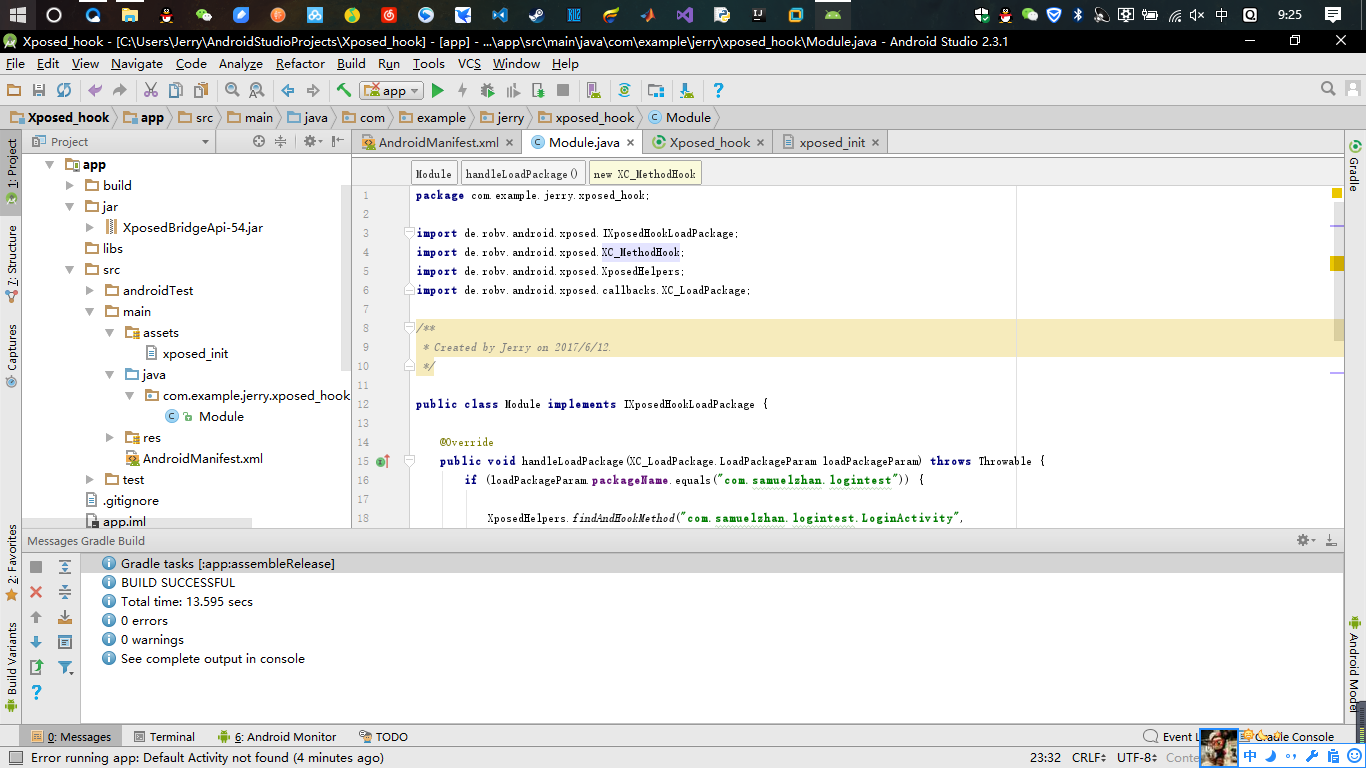

编写模块类Module.java

以下为全部代码

.xml

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="com.samuelzhan.xposehook">

<application android:allowBackup="true" android:label="@string/app_name"

android:icon="@mipmap/ic_launcher" android:theme="@style/AppTheme">

<meta-data

android:name="xposedmodule"

android:value="true"/>

<meta-data

android:name="xposeddescription"

android:value="Hook Test!"/>

<meta-data

android:name="xposedminversion"

android:value="54"/>

</application>

</manifest>

java的Module模块类

public class Module implements IXposedHookLoadPackage {

@Override

public void handleLoadPackage(XC_LoadPackage.LoadPackageParam loadPackageParam) throws Throwable {

if (loadPackageParam.packageName.equals("com.example.logintest")) {

XposedHelpers.findAndHookMethod("com.example.logintest.LoginActivity",

loadPackageParam.classLoader,

"isOK",

String.class,

String.class,

new XC_MethodHook() {

@Override

protected void beforeHookedMethod(MethodHookParam param) throws Throwable {

}

@Override

protected void afterHookedMethod(MethodHookParam param) throws Throwable {

}

});

}

}

}

这里我们可以看到,Module继承了IXposedHookLoadPackage接口,当系统加载应用包的时候回回调 handleLoadPackage;XposedHelpers的静态方法 findAndHookMethod就是hook函数的的方法,其参数对应为类名+loadPackageParam.classLoader+方法名+参数类型+XC_MethodHook回调接口

这里的第一个参数类名必须要有包名前缀,即“packageName+className”

参数里有一个监听类XC_MethodHook,该类在hook前后回调,通过回调方法的MethodHookParam可以拦截到函数参数。Xposed除了hook目标应用的函数之外,还可以hook某些类的构造方法,对应的方法为XposedHelpers.findAndHookConstructor()。

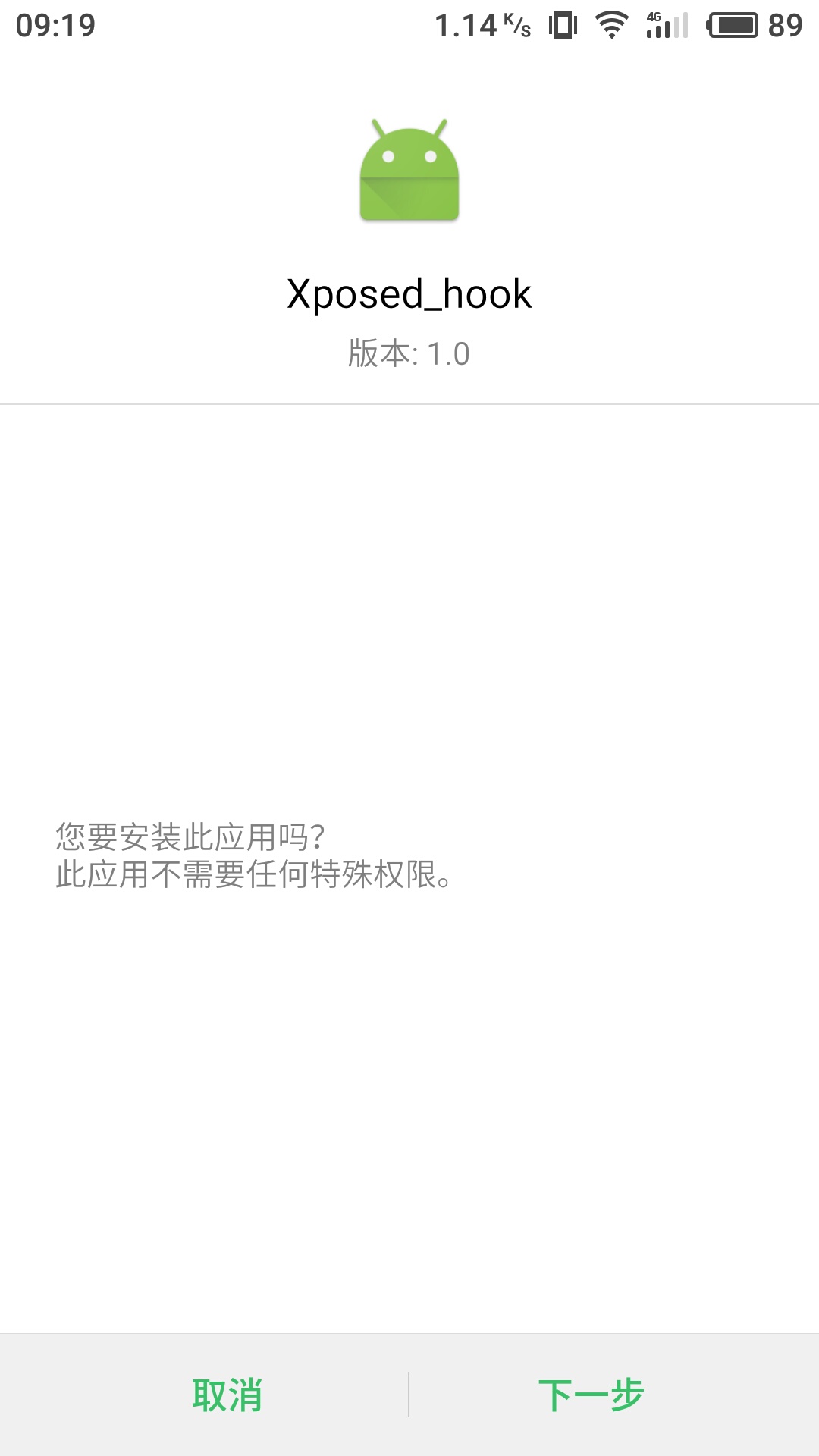

接下来就签名打包生成apk文件吧,安装到手机上,然后提示有新的xposed模块更新,直接授权加上重启手机就好,热重启很快的。

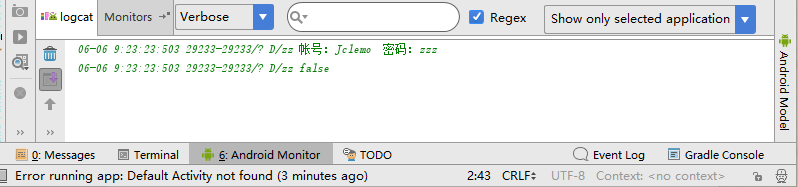

重启后我们就可以hook那个isOK函数了,用以下来记录获取登录的密码

new XC_MethodHook() {

@Override

protected void beforeHookedMethod(MethodHookParam param) throws Throwable {

XposedBridge.log("账号:"+(String)param.args[0]+" 密码:"+(String)param.args[1]);

Log.d("xxx","账号:"+(String)param.args[0]+" 密码:"+(String)param.args[1]);

}

@Override

protected void afterHookedMethod(MethodHookParam param) throws Throwable {

Log.d("zz", param.getResult().toString());

}

});

手机连接到ide后登录,我们在IDE的控制台上能够看到帐号和密码

当然也可修改

new XC_MethodHook() {

@Override

protected void beforeHookedMethod(MethodHookParam param) throws Throwable {

//修改参数

param.args[0]="jclemo";

param.args[1]="123456";

}

@Override

protected void afterHookedMethod(MethodHookParam param) throws Throwable {

Log.d("zz", param.getResult().toString());

}

});

让他的id永远为jclemo,密码永远为123456。之后重新打包,发送到安卓手机上!

总结

这个实验只是xposed研究很小很小的一个方面,还有很多深入的内容需要去研究,下次实验本来打算做的是cydia研究,因为他在苹果越狱上有很大的贡献,想要在安卓平台上也进行一次实验,但是很尴尬的一点就是,这个平台只支持到4.4.4平台,而我的手机最低需要6.0,无法安装4.4.4的cydia,因此无法继续运行,所以改成安卓apk的签名研究!

20145307陈俊达_安卓逆向分析_Xposed的hook技术研究的更多相关文章

- 20145307陈俊达_安卓逆向分析_APKtools分析smail

20145307陈俊达_安卓逆向分析_APKtools分析smail 引言 真刺激呢!到了第二篇博客了,难度开始加大,之前是简单的dex2jar和有图形界面的jd-gui,现在来隆重介绍强大的反汇编工 ...

- 20145307陈俊达_安卓逆向分析_dex2jar&jd-gui的使用

20145307陈俊达_安卓逆向分析_dex2jar&jd-gui的使用 引言 这次免考选择了四个项目,难度也是从简到难,最开始先写一个工具的使用 想要开发安卓首先要会编写代码,但是想要逆向分 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145307陈俊达《网络对抗》逆向及Bof基础

20145307陈俊达<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20145307陈俊达《网络对抗》Exp4 恶意代码分析

20145307陈俊达<网络对抗>Exp4 恶意代码分析 基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪 ...

- 20145307陈俊达《网络对抗》Exp9 Web安全基础实践

20145307陈俊达<网络对抗>Exp9 Web安全基础实践 基础问题回答 1.SQL注入攻击原理,如何防御? SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求 ...

- 20145307陈俊达《网络对抗》Exp6 信息搜集与漏洞扫描

20145307陈俊达<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.D ...

- 20145307陈俊达《网络对抗》shellcode注入&return to libc

20145307陈俊达<网络对抗>shellcode注入 Shellcode注入 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将 ...

- 20145307陈俊达《网络对抗》Exp 8 Web基础

20145307陈俊达<网络对抗>Exp 8 Web基础 基础问题回答 1.什么是表单? 表单是一个包含表单元素的区域,表单元素是允许用户在表单中输入信息的元素,表单在网页中主要负责数据采 ...

随机推荐

- 02 - nginx - 反向代理、限速

一.Nginx反向代理 代理服务器,客户机在发送请求时,不会直接发送给目的主机,而是先发送给代理服务器. 代理服务接受客户机请求之后,再向主机发出,并接收目的主机返回的数据,存放在代理服务器的硬盘中, ...

- SPARQL 入门教程

1.准备工作 1.1 下载ZIP 1.2 配置环境变量 1.3 查询文件 vc-db-1.rdf 2. 查询操作 2.1 普通查询 /** * 查询family为"Smith"的 ...

- nautilus

在~/.bashrc中定义命令别名,添加以下命令: # some more nautilus aliases alias here='nautilus . > /dev/null 2>&a ...

- kubernetes实战(十二):k8s使用helm持久化部署redmine集成openLDAP

1.基本概念 此次安装的有Jenkins.Gitlab.Redmine,我公司目前使用的是独立于k8s集群之外单独部署的Jenkins等服务,此文章会介绍三种服务基于k8s的部署方式,之后集成之前部署 ...

- 移除wordpress版本信息 删除无用信息

wordpress页面头部有很多无用的信息,像wordpress版本信息.feed等,如何把它们删除或不让它们先是出来呢? 将下面的代码加入到当前主题的functions.php,可以适当酌情保留 & ...

- Tensorflow(二)

1---------------- 试用tensorflow的模块,必须配套tensorflow的方法 import tensorflow as tf a=3 ##定义 行向量 w=tf.Variab ...

- ConcurrentModificationException

//需求:如何集合中有给定的元素就在集合中在插入一个元素public class ListIteratorDemo2 { public static void main(String[] args) ...

- spfa 判断负环 (转载)

当然,对于Spfa判负环,实际上还有优化:就是把判断单个点的入队次数大于n改为:如果总的点入队次数大于所有点两倍 时有负环,或者单个点的入队次数大于sqrt(点数)有负环.这样时间复杂度就降了很多了. ...

- 多项式函数插值:全域多项式插值(一)单项式基插值、拉格朗日插值、牛顿插值 [MATLAB]

全域多项式插值指的是在整个插值区域内形成一个多项式函数作为插值函数.关于多项式插值的基本知识,见“计算基本理论”. 在单项式基插值和牛顿插值形成的表达式中,求该表达式在某一点处的值使用的Horner嵌 ...

- 摘要JSR168 PORLET标准手册汉化整理

本规范汉化资源搜集整理于网上并由我作了些修改和添加,主要为适应大陆的语辞.用语及其他未译之处. 由于本人于水平有限,如有错误,请各位高手指正:若有高见,希望不吝言辞,同为中国开源作项献. 特此严重感谢 ...