vulnhub-Os-hackNos-3

vulnhub-Os-hackNos-3

nmap 192.168.114.0/24

查看存活主机,发现192.168.114.142。

具体探究:

发现80和22端口是开放的。

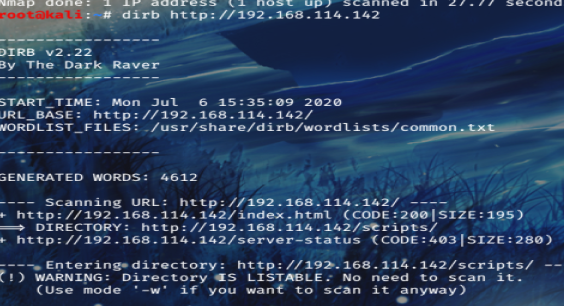

dirb没扫出来啥,发现了个DIRECTORY: http://192.168.114.142/scripts/目录,前去访问,没什么发现,主页面有提示。

You need extra WebSec。

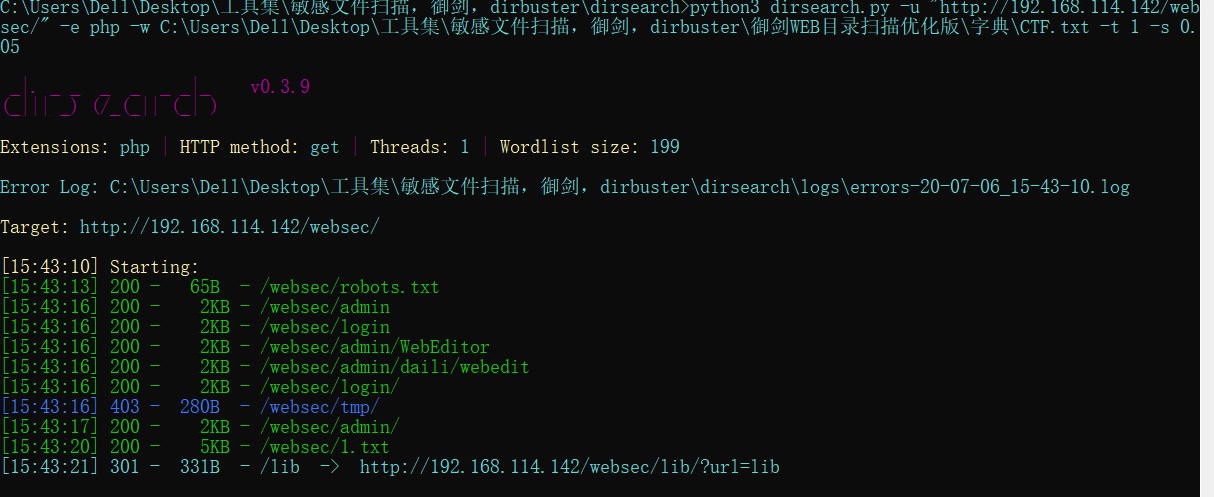

访问http://192.168.114.142/websec/可能是利用字典进行爆破,没关系再进行一下扫描。

发现admin后台,先进行一下指纹扫描确定一下框架,发现是Gila CMS。

有两个相关漏洞,但是没有命令执行一类的漏洞。

有两个相关漏洞,但是没有命令执行一类的漏洞。

是一个xss和LFI漏洞。

目标明确,还是进行密码爆破。

利用cewl生成密码。

burp采用延时爆破。

最后爆破出来: email:contact@hacknos.com password:Securityx

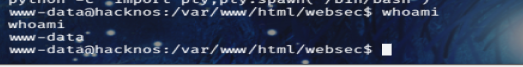

直接利用msf生成一个php马,访问一下连接上了反弹sell,此时进入shell,thon -c "import pty;pty.spawn('/bin/bash')"获取到shell。

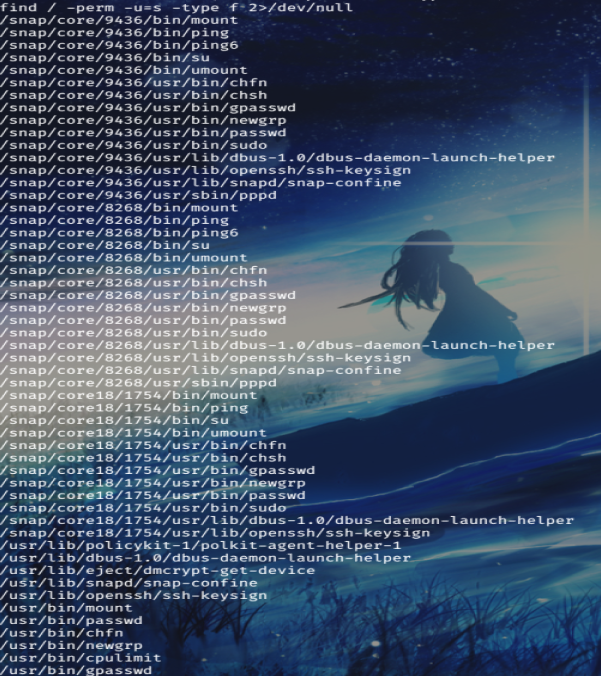

find / -perm -u=s -type f 2>/dev/null利用suid查看一下有没有能够越权的地方。

find / -name ".*" -type f -path "/home/*" -exec ls -al {} \; 2>/dev/null 查看隐藏文件

看到了该用户是在docker组里面,其实这个时候可以利用docker进行提权,也可以利用数据库里的账户,进行密码破解然后获得权限。

vulnhub-Os-hackNos-3的更多相关文章

- Vulnhub 靶场 Os-hackNos WP

About Os-hackNos 描述 Difficulty : Easy to Intermediate Flag : 2 Flag first user And second root Learn ...

- OS-HACKNOS-2.1靶机之解析

靶机名称 HACKNOS: OS-HACKNOS 靶机下载地址 https://download.vulnhub.com/hacknos/Os-hackNos-1.ova 实验环境 : kali 2. ...

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Nezuko: 1 Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/nezuko-1,352/ 虚拟机启动,设置IP地址DHCP获取 主机发现扫描: 主机层面扫描: ╰─ nmap -p1-655 ...

- GrimTheRipper: 1 Vulnhub Walkthrough

靶机下载: https://www.vulnhub.com/entry/grimtheripper-1,350/ 主机层面端口扫描: ╰─ nmap -p1-65535 -A 10.10.202.15 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

随机推荐

- 七夕节表白3d相册制作(html5+css3)

七夕节表白3d相册制作 涉及知识点 定位 阴影 3d转换 动画 主要思路: 通过定位将所有照片叠在一起,在设置默认的样式以及照片的布局,最后通过设置盒子以及照片的旋转动画来达到效果. 代码如下: &l ...

- PAT甲级真题 A1025 PAT Ranking

题目概述:Programming Ability Test (PAT) is organized by the College of Computer Science and Technology o ...

- javascript 查找属性的过程

当执行 一个对象赋值操作的时候 js引擎会怎样处理呢??? 例如 有个foo对象 ,要进行这个操作 foo.a=2 1, 首先会在foo对象中查找,如果不存在a属性,就会去原型链上面找,如果原 ...

- idea创建mybatis的逆向工程:generator

1在工程的目录下配置mybatis-generator插件 <build> <plugins> <!-- mybatis逆向工程 --> <plugin> ...

- 每日JS逆向练习之斗鱼登录密码加密,今天你练了吗?

一切的基本功都是为后期调试滑块验证码准备的. 有兴趣的关注一下知识图谱与大数据公众号,当然不关注也无所谓.今天来看看斗鱼登录密码加密,正所谓熟能生巧,这种简单一点的基本3-5分钟就要能抠出来,有兴趣得 ...

- 通过WordCount解析Spark RDD内部源码机制

一.Spark WordCount动手实践 我们通过Spark WordCount动手实践,编写单词计数代码:在wordcount.scala的基础上,从数据流动的视角深入分析Spark RDD的数据 ...

- oeasy教您玩转linux010203显示logo

我们来回顾一下 上一部分我们都讲了什么?

- python文件操作、查看路径、查看文件名

1 # -*- coding: utf-8 -* # from sys import argv # script,input_file = argv import os file_url = &quo ...

- zabbix-4.0-监控服务器的ping告警设置

问题:一直在困惑如果一台服务器的网络发生故障或者断开时,怎么第一时间发现并去排查. 思路:利用zabbix平台监控服务器,监控ping这一项,设置一个报警,并使用脚本去提醒与通知,可使用邮件报警/短信 ...

- Codeforces Round #571 (Div. 2)-D. Vus the Cossack and Numbers

Vus the Cossack has nn real numbers aiai. It is known that the sum of all numbers is equal to 00. He ...