Python之路:堡垒机实例

堡垒机前戏

开发堡垒机之前,先来学习Python的paramiko模块,该模块机遇SSH用于连接远程服务器并执行相关操作

SSHClient

用于连接远程服务器并执行基本命令

基于用户名密码连接:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

|

import paramiko # 创建SSH对象ssh = paramiko.SSHClient()# 允许连接不在know_hosts文件中的主机ssh.set_missing_host_key_policy(paramiko.AutoAddPolicy())# 连接服务器ssh.connect(hostname='c1.salt.com', port=22, username='wupeiqi', password='123') # 执行命令stdin, stdout, stderr = ssh.exec_command('df')# 获取命令结果result = stdout.read() # 关闭连接ssh.close() |

import paramiko

transport = paramiko.Transport(('hostname', 22))

transport.connect(username='wupeiqi', password='')

ssh = paramiko.SSHClient()

ssh._transport = transport

stdin, stdout, stderr = ssh.exec_command('df')

print stdout.read()

transport.close()

SSHClient 封装 Transport

基于公钥密钥连接:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

|

import paramikoprivate_key = paramiko.RSAKey.from_private_key_file('/home/auto/.ssh/id_rsa')# 创建SSH对象ssh = paramiko.SSHClient()# 允许连接不在know_hosts文件中的主机ssh.set_missing_host_key_policy(paramiko.AutoAddPolicy())# 连接服务器ssh.connect(hostname='c1.salt.com', port=22, username='wupeiqi', key=private_key)# 执行命令stdin, stdout, stderr = ssh.exec_command('df')# 获取命令结果result = stdout.read()# 关闭连接ssh.close() |

import paramiko

private_key = paramiko.RSAKey.from_private_key_file('/home/auto/.ssh/id_rsa')

transport = paramiko.Transport(('hostname', 22))

transport.connect(username='wupeiqi', pkey=private_key)

ssh = paramiko.SSHClient()

ssh._transport = transport

stdin, stdout, stderr = ssh.exec_command('df')

transport.close()

SSHClient 封装 Transport

SFTPClient

用于连接远程服务器并执行上传下载

基于用户名密码上传下载

|

1

2

3

4

5

6

7

8

9

10

11

12

|

import paramikotransport = paramiko.Transport(('hostname',22))transport.connect(username='wupeiqi',password='123')sftp = paramiko.SFTPClient.from_transport(transport)# 将location.py 上传至服务器 /tmp/test.pysftp.put('/tmp/location.py', '/tmp/test.py')# 将remove_path 下载到本地 local_pathsftp.get('remove_path', 'local_path')transport.close() |

基于公钥密钥上传下载

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

|

import paramikoprivate_key = paramiko.RSAKey.from_private_key_file('/home/auto/.ssh/id_rsa')transport = paramiko.Transport(('hostname', 22))transport.connect(username='wupeiqi', pkey=private_key )sftp = paramiko.SFTPClient.from_transport(transport)# 将location.py 上传至服务器 /tmp/test.pysftp.put('/tmp/location.py', '/tmp/test.py')# 将remove_path 下载到本地 local_pathsftp.get('remove_path', 'local_path')transport.close() |

#!/usr/bin/env python

# -*- coding:utf-8 -*-

import paramiko

import uuid class Haproxy(object): def __init__(self):

self.host = '172.16.103.191'

self.port = 22

self.username = 'wupeiqi'

self.pwd = ''

self.__k = None def create_file(self):

file_name = str(uuid.uuid4())

with open(file_name,'w') as f:

f.write('sb')

return file_name def run(self):

self.connect()

self.upload()

self.rename()

self.close() def connect(self):

transport = paramiko.Transport((self.host,self.port))

transport.connect(username=self.username,password=self.pwd)

self.__transport = transport def close(self): self.__transport.close() def upload(self):

# 连接,上传

file_name = self.create_file() sftp = paramiko.SFTPClient.from_transport(self.__transport)

# 将location.py 上传至服务器 /tmp/test.py

sftp.put(file_name, '/home/wupeiqi/tttttttttttt.py') def rename(self): ssh = paramiko.SSHClient()

ssh._transport = self.__transport

# 执行命令

stdin, stdout, stderr = ssh.exec_command('mv /home/wupeiqi/tttttttttttt.py /home/wupeiqi/ooooooooo.py')

# 获取命令结果

result = stdout.read() ha = Haproxy()

ha.run()

Demo

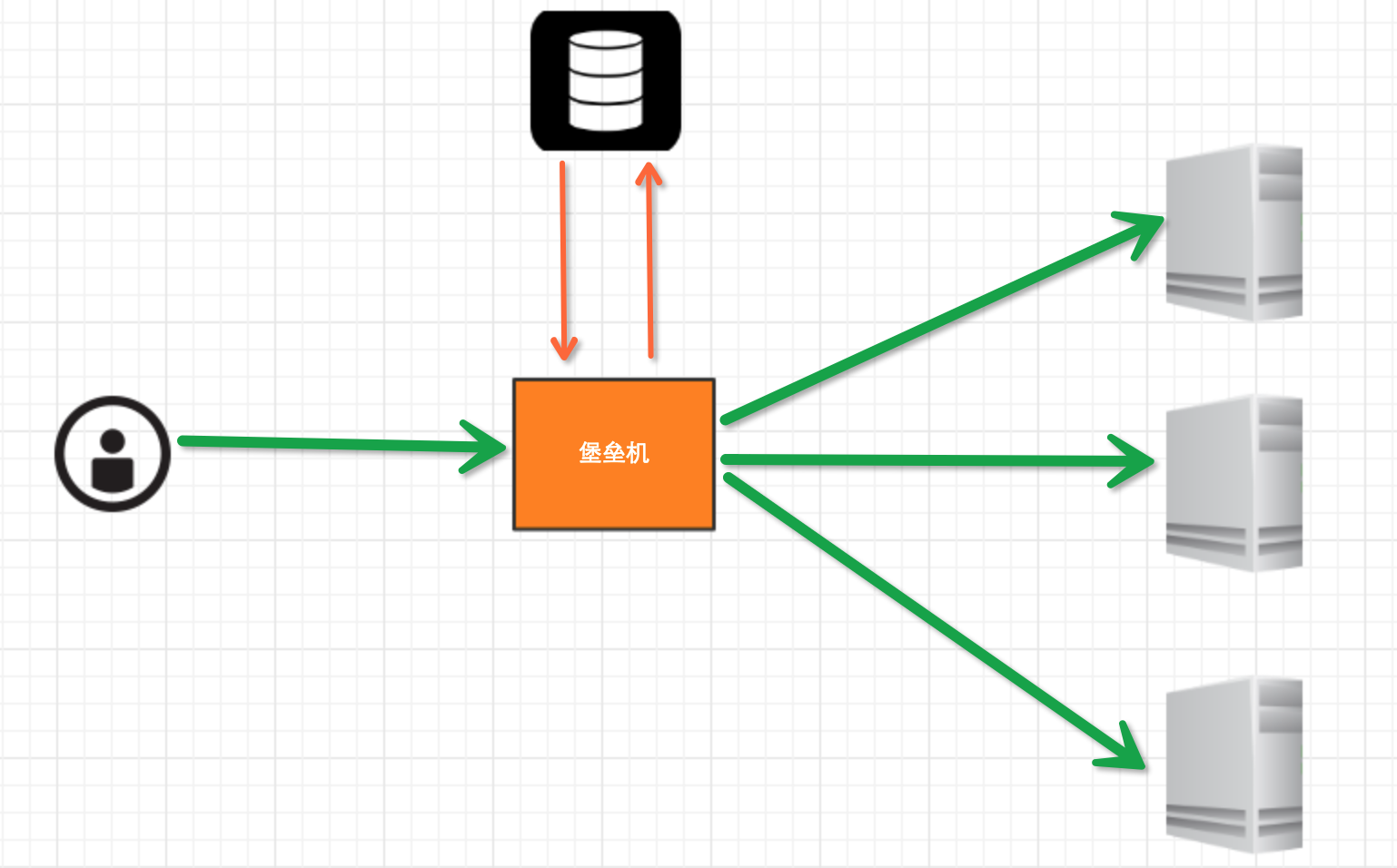

堡垒机的实现

实现思路:

堡垒机执行流程:

- 管理员为用户在服务器上创建账号(将公钥放置服务器,或者使用用户名密码)

- 用户登陆堡垒机,输入堡垒机用户名密码,现实当前用户管理的服务器列表

- 用户选择服务器,并自动登陆

- 执行操作并同时将用户操作记录

注:配置.brashrc实现ssh登陆后自动执行脚本,如:/usr/bin/python /home/wupeiqi/menu.py

实现过程

步骤一,实现用户登陆

|

1

2

3

4

5

6

7

8

|

import getpassuser = raw_input('username:')pwd = getpass.getpass('password')if user == 'alex' and pwd == '123': print '登陆成功'else: print '登陆失败' |

步骤二,根据用户获取相关服务器列表

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

|

dic = { 'alex': [ '172.16.103.189', 'c10.puppet.com', 'c11.puppet.com', ], 'eric': [ 'c100.puppet.com', ]}host_list = dic['alex']print 'please select:'for index, item in enumerate(host_list, 1): print index, iteminp = raw_input('your select (No):')inp = int(inp)hostname = host_list[inp-1]port = 22 |

步骤三,根据用户名、私钥登陆服务器

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

tran = paramiko.Transport((hostname, port,))tran.start_client()default_path = os.path.join(os.environ['HOME'], '.ssh', 'id_rsa')key = paramiko.RSAKey.from_private_key_file(default_path)tran.auth_publickey('wupeiqi', key)# 打开一个通道chan = tran.open_session()# 获取一个终端chan.get_pty()# 激活器chan.invoke_shell()########## 利用sys.stdin,肆意妄为执行操作# 用户在终端输入内容,并将内容发送至远程服务器# 远程服务器执行命令,并将结果返回# 用户终端显示内容#########chan.close()tran.close() |

while True:

# 监视用户输入和服务器返回数据

# sys.stdin 处理用户输入

# chan 是之前创建的通道,用于接收服务器返回信息

readable, writeable, error = select.select([chan, sys.stdin, ],[],[],1)

if chan in readable:

try:

x = chan.recv(1024)

if len(x) == 0:

print '\r\n*** EOF\r\n',

break

sys.stdout.write(x)

sys.stdout.flush()

except socket.timeout:

pass

if sys.stdin in readable:

inp = sys.stdin.readline()

chan.sendall(inp)

肆意妄为方式一

# 获取原tty属性

oldtty = termios.tcgetattr(sys.stdin)

try:

# 为tty设置新属性

# 默认当前tty设备属性:

# 输入一行回车,执行

# CTRL+C 进程退出,遇到特殊字符,特殊处理。 # 这是为原始模式,不认识所有特殊符号

# 放置特殊字符应用在当前终端,如此设置,将所有的用户输入均发送到远程服务器

tty.setraw(sys.stdin.fileno())

chan.settimeout(0.0) while True:

# 监视 用户输入 和 远程服务器返回数据(socket)

# 阻塞,直到句柄可读

r, w, e = select.select([chan, sys.stdin], [], [], 1)

if chan in r:

try:

x = chan.recv(1024)

if len(x) == 0:

print '\r\n*** EOF\r\n',

break

sys.stdout.write(x)

sys.stdout.flush()

except socket.timeout:

pass

if sys.stdin in r:

x = sys.stdin.read(1)

if len(x) == 0:

break

chan.send(x) finally:

# 重新设置终端属性

termios.tcsetattr(sys.stdin, termios.TCSADRAIN, oldtty)

肆意妄为方式二

def windows_shell(chan):

import threading sys.stdout.write("Line-buffered terminal emulation. Press F6 or ^Z to send EOF.\r\n\r\n") def writeall(sock):

while True:

data = sock.recv(256)

if not data:

sys.stdout.write('\r\n*** EOF ***\r\n\r\n')

sys.stdout.flush()

break

sys.stdout.write(data)

sys.stdout.flush() writer = threading.Thread(target=writeall, args=(chan,))

writer.start() try:

while True:

d = sys.stdin.read(1)

if not d:

break

chan.send(d)

except EOFError:

# user hit ^Z or F6

pass

肆意妄为方式三

注:密码验证 t.auth_password(username, pw)

详见:paramiko源码demo

Python之路:堡垒机实例的更多相关文章

- Python之路——堡垒机原理及其简单实现

1 堡垒机基本概述 其从功能上讲,它综合了核心系统运维和安全审计管控两大主干功能,从技术实现上讲,通过切断终端计算机对网络和服务器资源的直接访问,而采用协议代理的方式,接管了终端计算机对网络和服务器的 ...

- Python自动化开发 - 堡垒机实例

本节内容 一.堡垒机介绍 1. SSHClient 2. SFTPClient 3. Transport 二.堡垒机实现 一.堡垒机介绍 1. SSHClient 用户连接远程服务器并执行基本命令 1 ...

- python之路 堡垒机paramiko

paramiko 1.安装 pip3 install paramiko 二.使用 SSHClient 用于连接远程服务器并执行基本命令 基于用户名密码连接: import paramiko # 创建S ...

- Python之路【第八篇】:堡垒机实例以及数据库操作

Python之路[第八篇]:堡垒机实例以及数据库操作 堡垒机前戏 开发堡垒机之前,先来学习Python的paramiko模块,该模块机遇SSH用于连接远程服务器并执行相关操作 SSHClient ...

- Python之路第一课Day9--随堂笔记之一(堡垒机实例以及数据库操作)未完待续....

一.堡垒机前戏 开发堡垒机之前,先来学习Python的paramiko模块,该模块机遇SSH用于连接远程服务器并执行相关操作 SSHClient 用于连接远程服务器并执行基本命令 基于用户名密码连接: ...

- Python之路:堡垒机实例以及数据库操作

一.堡垒机前戏 开发堡垒机之前,先学习Python的paramiko模块,该模块基于SSH用于连接远程服务器并执行相关操作. SSHClient 用于连接远程服务器并执行基本命令 基于用户名密码连接: ...

- Python开发【第九章】:堡垒机实例

一.堡垒机前戏 开发堡垒机之前,先来学习Python的paramiko模块,该模块基于SSH用于连接远程服务器并执行相关操作 模块安装 C:\Program Files\Python 3.5\Scri ...

- Python开发一个堡垒机

项目实战:运维堡垒机开发 前景介绍 到目前为止,很多公司对堡垒机依然不太感冒,其实是没有充分认识到堡垒机在IT管理中的重要作用的,很多人觉得,堡垒机就是跳板机,其实这个认识是不全面的,跳板功能只是堡垒 ...

- python之路_函数实例及装饰器介绍

一.习题讲解 1.写函数,返回一个扑克牌列表,里面有52项,每一项是一个元组.例如:[(‘红心’,2), (‘草花’,2), …(‘黑桃,‘A’)] def cards(): num=[] for v ...

随机推荐

- 如何在Windows Server 2008 上添加RD (远程桌面)会话主机配置的远程桌面授权服务器

在Windows Server系列的现存活跃产品中都默认的会开放两个随机附送的远程控制的授权,而一些特殊条件下我们需要启用多个远程终端连接,在购买了相应的授权之后,我们如何将配置好的服务器添加到远程桌 ...

- M端总结

最近在项目开发过程中涉及到了移动端,现在对此进行总结. 在此次M端的开发过程中,遇到了许多问题,在此进行一次总结,希望大家在以后的开发过程中能尽量规避类似的问题,提高开发效率和代码质量.一.布局1.移 ...

- hibernate笔记--cascade级联以及inverse属性

cascade : 不管是单向多对一还是一对多,或者是双向的一对多关系,在一的一端映射文件中有一个set标签,在多的一端有many-to-one标签,拿前几篇笔记里讲的Grade和Student举例, ...

- 在AngularJS中的使用Highcharts图表控件

一.Highcharts简介 Highcharts是一款非常好用的前端图表控件,正如其中文网介绍的那样:功能强大.开源.美观.图表丰富.兼容绝大多数浏览器的纯js图表库. 如果你的项目是基于jquer ...

- Win 10 UWP开发系列:设置AppBarButton的图标

在WP8以前,页面最下面的四个小圆按钮是不支持绑定的,WP8.1 RT之后,系统按钮升级成了AppBarButton,并且支持绑定了.在Win10 UWP开发中,按钮的样式发生了变化,外面的圆圈没有了 ...

- C#开发微信门户及应用(29)--微信个性化菜单的实现

有一段时间没有接着微信的主题继续介绍里面的功能模块了,这段时间来,微信也做了不少的变化改动,针对这些特性我全面核对了一下相关的微信公众号和企业号的接口,对原有的微信API和系统管理做了全面的更新,本随 ...

- WCF的Restful和TCP方式调用性能比较

1. 实验背景关于WCF提供分布式访问服务,最常用的两种方式Restful方式和Tcp方式,在本地测试了一把.结果显示,还是Rest方式,在压力测试下,性能最佳.而且处于跨平台的考虑,和自动化测试方便 ...

- log4Net(写入日志文件)

这里就简单介绍下log4Net对写入日志文件的一些了解,写入数据库类似,就不在一一介绍了. 首先去log4net下载. 然后我们新建一个控制台应用程序,并引入log4net.dll程序集,log4ne ...

- Java集合概述

容器,是用来装东西的,在Java里,东西就是对象,而装对象并不是把真正的对象放进去,而是指保存对象的引用.要注意对象的引用和对象的关系,下面的例子说明了对象和对象引用的关系. String str = ...

- IEEE829-2008软件测试文档标准介绍

1998版中定义了一套文档用于8个已定义的软件测试阶段: 测试计划: 一个管理计划的文档 包括: 测试如何完成 (包括SUT的配置). 谁来做测试 将要测试什么 测试将持续多久 (虽然 ...