ctf题目writeup(5)

2019.2.1

今天继续bugku的隐写杂项题:题目链接:https://ctf.bugku.com/challenges

1.

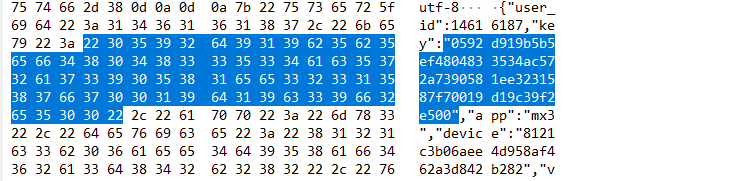

这道题下载后用wireshark打开。。。看了好久也没看出个所以然,最后找到个这个:

应该是md564位,跑去cmd5碰碰运气并不行。。。。

然后自己编了个1391040¥¥¥¥的字典,用MD5crack试一下,发现跑不出来,可能这个key并不是那个手机号。。。

然后看大佬们的wp 原来是用linux的工具:(这个方法估计现实生活中也可以破解wifi)

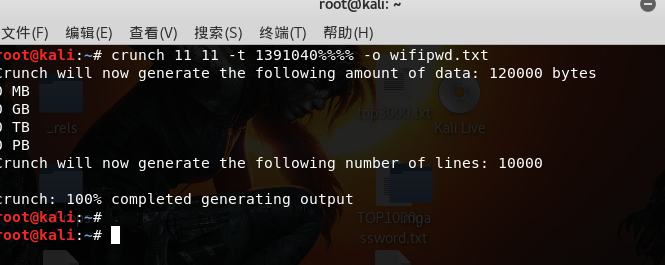

首先把这个文件弄到linxu里面,然后生成个密码本:

crunch 11 11 -t 1391040%%%% -o wifipwd.txt

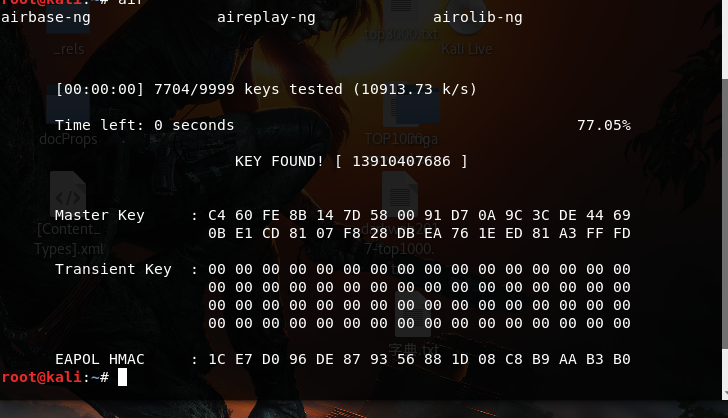

然后请出主角:aircrack 它会自动分析流量包中的wifi数据,然后进行爆破。

aircrack-ng -a2 wifi.cap -w wifipwd.txt

然后我们需要选择 有握手包的进行破解,就搞定了:

flag{13910407686}

2.

还记得linux那道题么,一样的,可以拿到linux中直接grep key就行。

不够这回它都提示了,那就在windows里面notepad++直接find key:

KEY{24f3627a86fc740a7f36ee2c7a1c124a}

3.

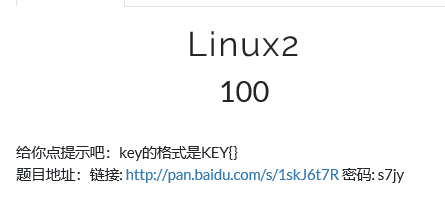

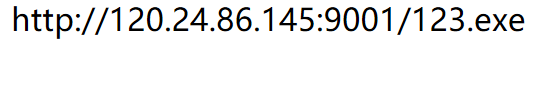

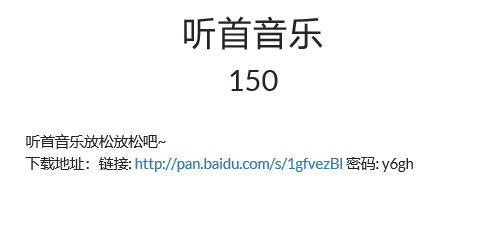

这个网址打开后这样:

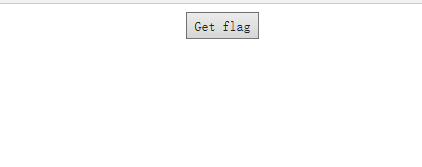

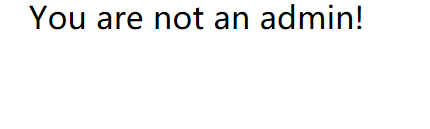

看到这查看一下两个页面源码,都没什么特别的发现。那就抓包看看:

isadmin 我们把它改成true就行了:出来了这个:

这个链接复制到浏览器,反正我是打不开。。。最后直接迅雷复制链接建立新下载就行了,打开后这样:

额。童年的回忆。 一看是易语言程序,易语言反编译简直是上天。。。(百度了一下据说很难很难)

然后查看源代码,搜一下key和flag也都没什么东西。

卡在这了,看到大佬说要抓包。。。真的没想到。

首先得正常输入这些东西(当然不要真的输入自己的真实qq号啊)

然后wireshark启动一下,开始抓包,然后点确认提交。等个三秒,然后停止抓包。

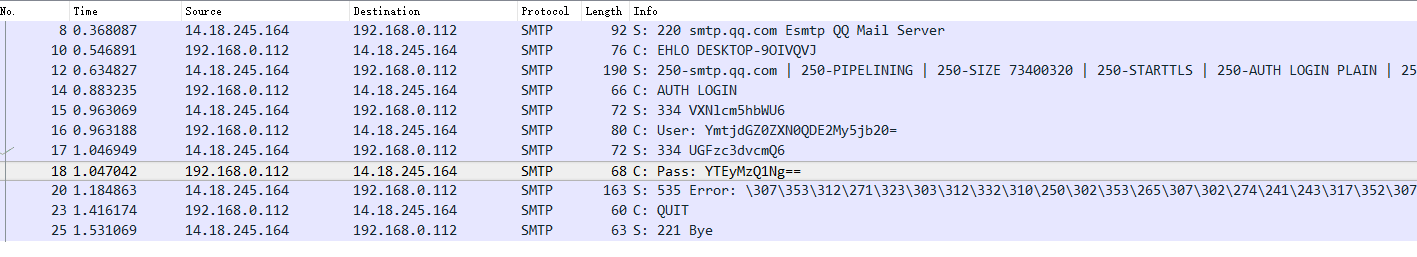

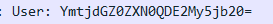

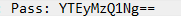

发现居然又smtp协议的包,全都筛选出来:

直接base64解码

bkctftest@163.com

a123456

然后到邮箱。。。。你们可当个人吧。。。

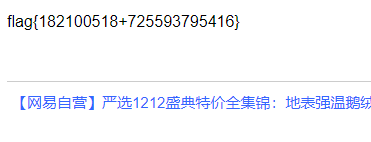

flag{182100518+725593795416}

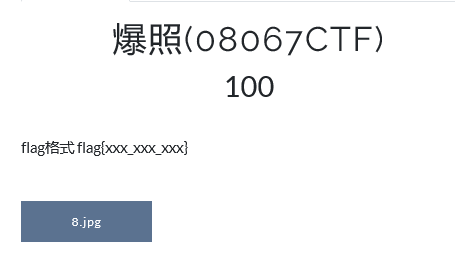

4.

首先把压缩包下载下来,解压到一个大象的图片。

老方法,先用png神器stegsolve弄一遍,没东西,再文本打开,搜key或flag也没有。

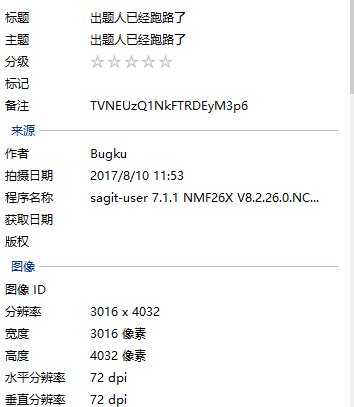

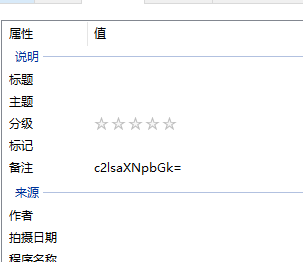

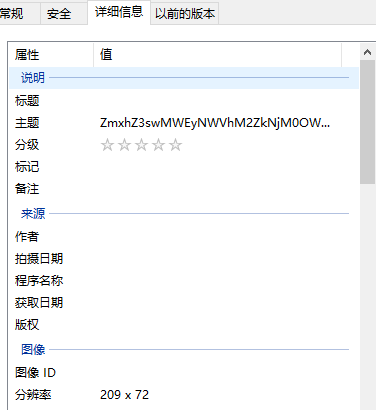

然后看详细信息:

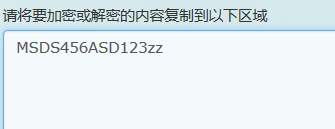

这一看大概才出来,这是个压缩包文件,估计有密码,密码就是备注的那一串的base64解密。

然后改后缀zip失败,看来不能,那就拖到linxu用binwalk分离。得到个真加密的压缩包。用上步得到的密码就行了。

然后得到个图片。这图片似曾相识。(做过之前的题由张图大家记得么,需要用winhex改宽和高一样就行了。)

BUGKU{a1e5aSA}

6.

还是老办法。。。图片各种处理,结果最后还是得binwalk或者直接改后缀zip就行。

结果出来一个gif图,和7个文件,都是图片格式,加后缀jpg。

其实就是7帧的图。

一张图(88.jpg)二维码扫完后是 bilibili。

还有一张图(8888.jpg)需要binwalk一下:

扫码后是:panama

剩下的最后一个在(888.jpg)详细信息里:

base64解密后是:

silisili

按 88 888 8888顺序来就是:

flag{bilibili_silisili_panama}

7.

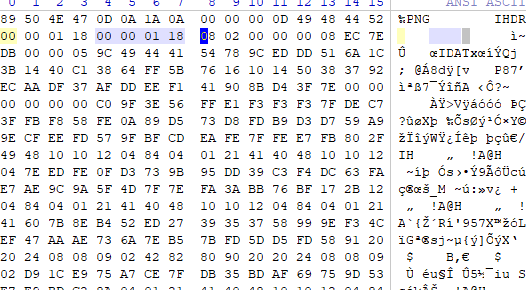

提示很明显就是要lsb的brg模式(但是不是。。。应该是bgr模式)

至于为什么都只选0,因为你只要一看就知道了,在0的位置都变成了那种马赛克的数据流的感觉。

可以看出这应该是个png。

但是文件头不对,多了fffe,用winhex打开直接删掉就好:

这样改完二维码的图是一半的。。。。

想想以前的题。。。直接改高度就好。 01 18那里。

结果出来的二维码扫不出来,和正常二维码对照一下好像不太对劲。。。还得用ps 反相处理一下:

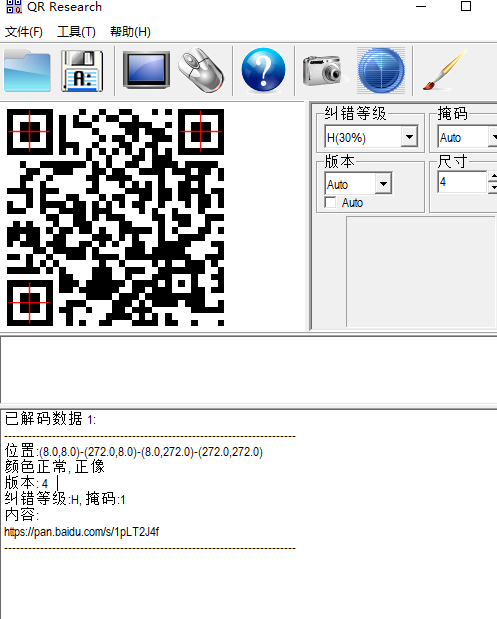

扫完后是个。。。网盘地址(这里用电脑上qrcode直接扫了。)

下载之后是个压缩包,还有个flag.txt但是没有flag。。。

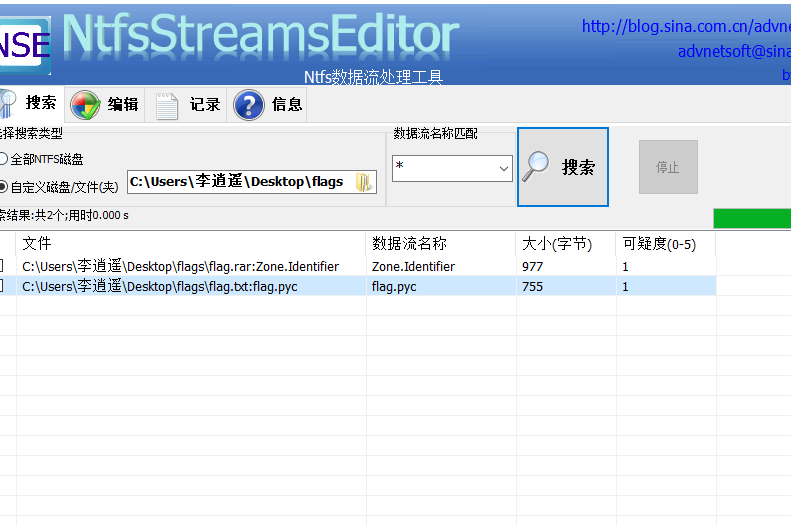

提示最后用到的ntfs还没用到。。。看了大佬的wp,得需要ntfs工具:

导出后在线网站py一下:

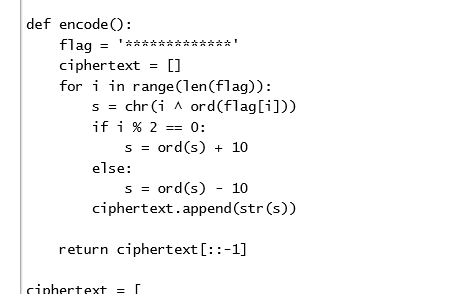

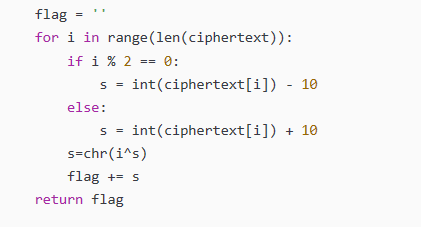

根据这个东西写出解密算法:

然后py运行一下:

flag{Y@e_Cl3veR_C1Ever!}

这题。。。真的牛逼。。。

8.

多彩:

这道题。。。真的。。。我就坐到把压缩包弄出来,还以为是伪加密。。。结果不是。。。。真的醉了

然后就疯掉了。。。看看这篇wp吧:52.

https://blog.csdn.net/x947955250/article/details/82805575

9.

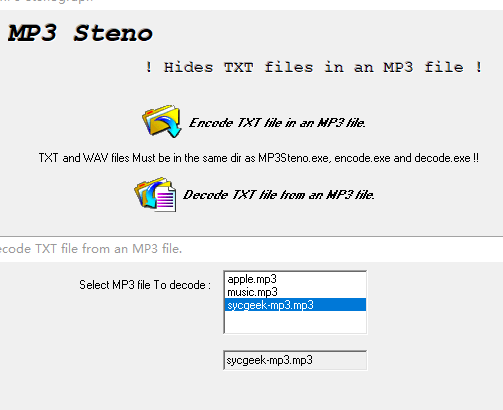

很简单的,而且给了密码,还是mp3格式的,直接MP3stego破解就可以:

SYC{Mp3_B15b1uBiu_W0W}

10.

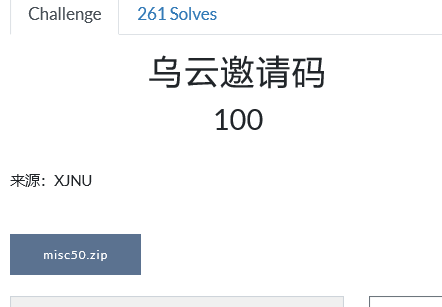

解压缩之后是一个png,没详细信息,寻找文本也没flag啥的。用神器stegsolve打开。

发现rgb的0通道有隐藏的数据,你会发现最上方有马赛克那种数据的感觉。用data extract导出来:

这里就选lsb,剩下的就来回选,看能不能构成字符串或者合理的文件啥的:

flag{Png_Lsb_Y0u_K0nw!} (记得去掉空格)

11.

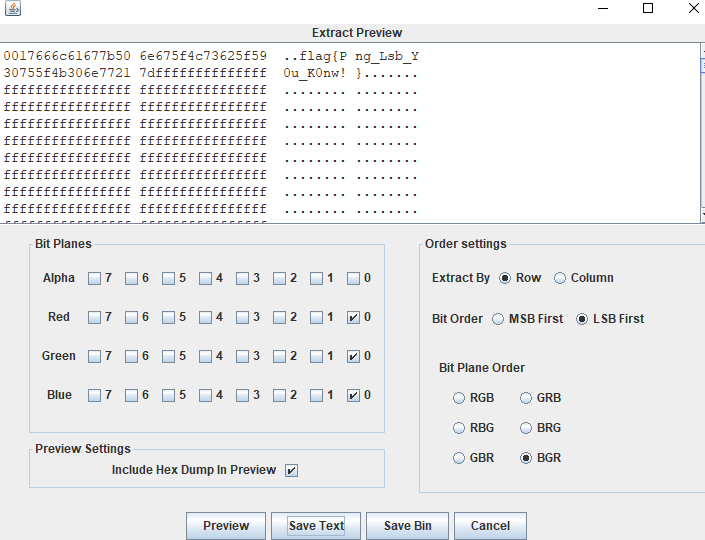

下载后的图片。。。啥都没有。。。还是得看十六进制内容。

在后面发现全都是这玩意:

感觉最多到c 就暂且复制粘贴过来,当十六进制转ascii码试试(直接用notepad++的插件 converter- hex to ascii就可以)

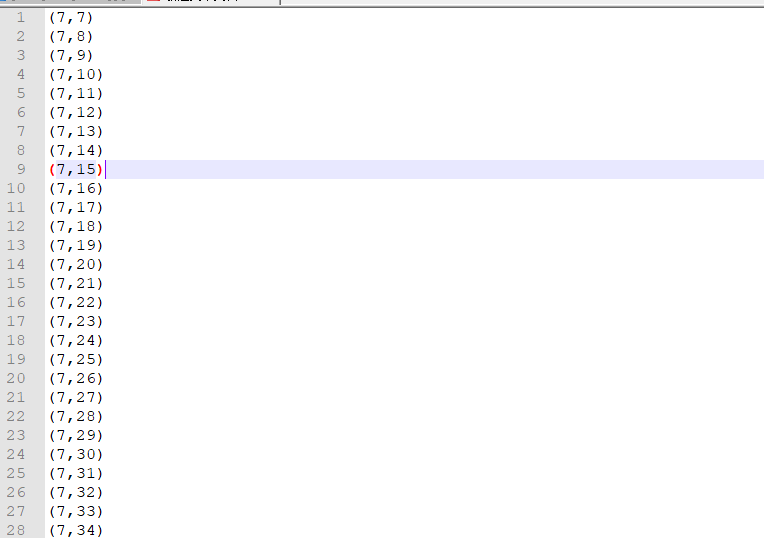

一堆坐标。。。看来还真是画图。

然后用脚本跑画图就行了或者lixu 有个 软件啥来着

最后得到一个二维码,扫了就行了。

12.

下载后打开,全是0101.。。。直接二进制转16进制,然后拖到notepad++里面用插件convert- hex to ascii 一键搞定:

终于能看见我日思夜想的rar压缩包了。。。直接改后缀,解压后是一张图片,jpg的。

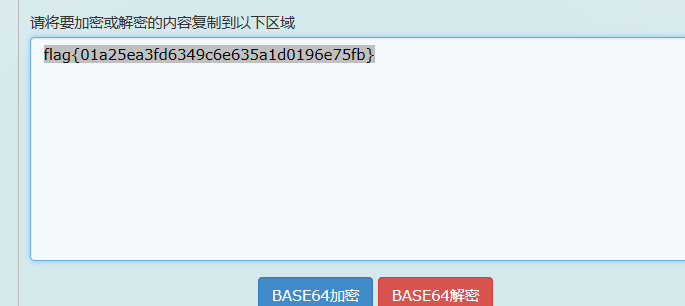

直接去看详细信息(这回学乖了)

那就不客气了,直接base64带回:

flag{01a25ea3fd6349c6e635a1d0196e75fb}

13.

下载后是个wav文件,先用silent eye试试 没用.

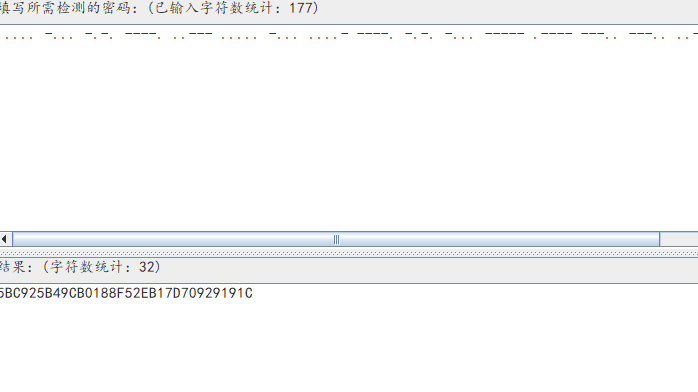

那就用au打开结果发现:

宽的就是- 短的就是. 很明显摩斯电码 认认真真抄下来然后解密(自己做或者工具都行):

5BC925B49CB0188F52EB17D70929191C

答案就是这个,还以为得MD5揭秘一次,或者变成16进制啥的。。。结果提交这个就对了。

14.

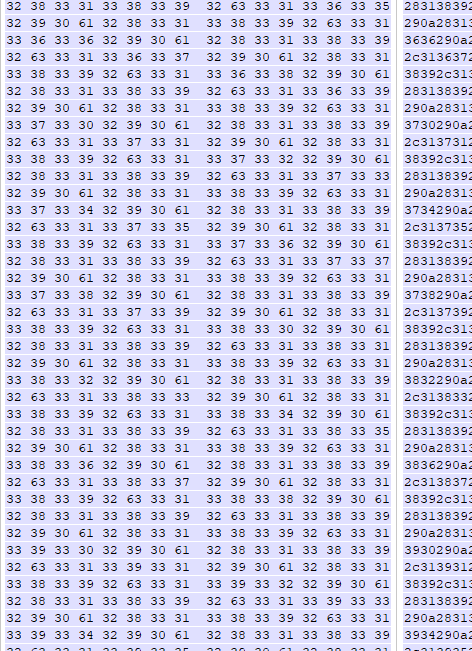

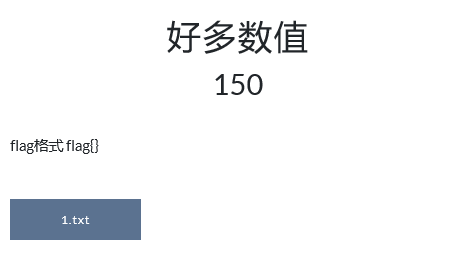

这个txt都是三个数一组的。。。一看就是rgb

复制粘贴下来当个txt,然后写脚本(这里用的大佬的脚本)

from PIL import Image

x = 503 #x坐标 通过对txt里的行数进行整数分解

y = 122 #y坐标 x*y = 行数 im = Image.new("RGB",(x,y))#创建图片

file = open('new2.txt') #打开rbg值文件 #通过一个个rgb点生成图片

for i in range(0,x):

for j in range(0,y):

line = file.readline()#获取一行

rgb = line.split(",")#分离rgb

im.putpixel((i,j),(int(rgb[0]),int(rgb[1]),int(rgb[2])))#rgb转化为像素

im.show()

然后就成了:

flag{youc@n'tseeme}

今天就到这了。。。休息啦。

ctf题目writeup(5)的更多相关文章

- ctf题目writeup(9)

继续刷题,找到一个 什么 蓝鲸安全的ctf平台 地址:http://whalectf.xin/challenges (话说这些ctf平台长得好像) 1. 放到converter试一下: 在用十六进制转 ...

- ctf题目writeup(7)

2019.2.10 过年休息归来,继续做题. bugku的web题,地址:https://ctf.bugku.com/challenges 1. http://123.206.87.240:8002/ ...

- ctf题目writeup(6)

2019.2.2 依旧是bugku上面的题目,地址:https://ctf.bugku.com/challenges 1. 解压后是60多个out.zip,都是真加密,里面都是1kb的data.txt ...

- ctf题目writeup(4)

2019.1.31 题目:这次都是web的了...(自己只略接触隐写杂项web这些简单的东西...) 题目地址:https://www.ichunqiu.com/battalion 1. 打开链接: ...

- ctf题目writeup(1)

2019/1/28 题目来源:爱春秋 https://www.ichunqiu.com/battalion?t=1 1. 该文件是一个音频文件: 首先打开听了一下,有短促的长的....刚开始以为是摩斯 ...

- ctf题目writeup(8)

2019.2.11 南京邮电的ctf平台: 地址http://ctf.nuptzj.cn/challenges# 他们好像搭新的平台了...我注册弄了好半天... 1. 签到题,打开网址: 查看一下页 ...

- ctf题目writeup(3)

题目地址: https://www.ichunqiu.com/battalion 1. 这个是个mp3,给的校验是为了下载下来的. 下来之后丢进audicity中 放大后根据那个音块的宽度来确定是 . ...

- ctf题目writeup(2)

2019.1.29 题目地址: https://www.ichunqiu.com/battalion 1. 点开链接: include "flag.php";$a = @$_REQ ...

- 攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup

攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup 题目介绍 题目考点 模板注入 Writeup 进入题目 import flask import os a ...

随机推荐

- [C#] SHA1校验函数用法

首先引用这个命名空间 using System.Security.Cryptography; //建立SHA1对象 SHA1 sha = new SHA1CryptoServiceProvider() ...

- ORACLE中一个字符占多少字节?

问题描述 或许你会说一个中文字符占2个字节,这是一定的?如何计算一个字符串的字节数? 解决方案 在oracle中一个字符特别是中文占几个字节是不同的. 比如我创立一个表create table tes ...

- Oracle的sql语句的两种判断形式

Oracle的sql语句的两种判断形式 判断当前列同时改动当前列 判断一个情况改动其他值 一类情况详解:实现的是当num这一列的值为3时,就显示好 以此类推 1)case num when 3 the ...

- February 28 2017 Week 9 Tuesday

Time you enjoy wasting, was not wasted. 你乐于挥霍的时间,都不能算作是浪费. A few days ago, I learned a sentence from ...

- python入门8 输入输出

输入 input() 输出 print() #coding:utf-8 #/usr/bin/python """ 2018-11-03 dinghanhua 输入输出 & ...

- 更改win7关机菜单选项功能

说明:如果你不希望别人对你的电脑进行注销切换等操,那么可以使用如下的方法 实现效果: 实现步骤: 效果1 1>切换用户: 2>注销:(需重启资源管理器生效) 效果2:

- spring boot Unable to find a @SpringBootConfiguration, you need to use @ContextConfiguration

java.lang.IllegalStateException: Unable to find a @SpringBootConfiguration, you need to use @Context ...

- UnitySendMessage

SendMessage查找的方法是在自身当中去查找 SendMessageUpwards查找的方法是在自身和父类中去查找,如果父类还有父类,继续查找,知道找到根节点为止. BroadcastMessa ...

- mysql安装下载

简单介绍 MySQL是一个关系型数据库管理系统,由瑞典MySQL AB 公司开发,目前属于 Oracle 旗下产品.MySQL 是最流行的关系型数据库管理系统之一,在 WEB 应用方面,MySQL是最 ...

- 【Calculus 微积分の一些个人理解】

微积分 微积分(Calculus)是高等数学中研究函数的微分(Differentiation).积分(Integration)以及有关概念和应用的数学分支.它是数学的一个基础学科.内容主要包括极限.微 ...