app&小程序&web安全—sign签名绕过

零、前言

在web界面登陆时,小程序和app传输数据时经常会碰到签名,会对请求的参数进行签名,如果自己修改了数据包就会校验失败非常麻烦。

本文编写的契机就是因为碰到了一个JeecgBoot的小程序, 想请求信息泄露的url但是显示“Sign签名校验失败”,让我非常无语,到手的漏洞飞了。所以打算研究一下签名,本文讲的是md5签名,以后再研究研究aes加密传输数据啥的。

一、环境准备

本文测试环境为JeecgBoot,代码链接:jeecgboot/Github

环境配置链接:IDEA启动项目 - JeecgBoot 文档中心

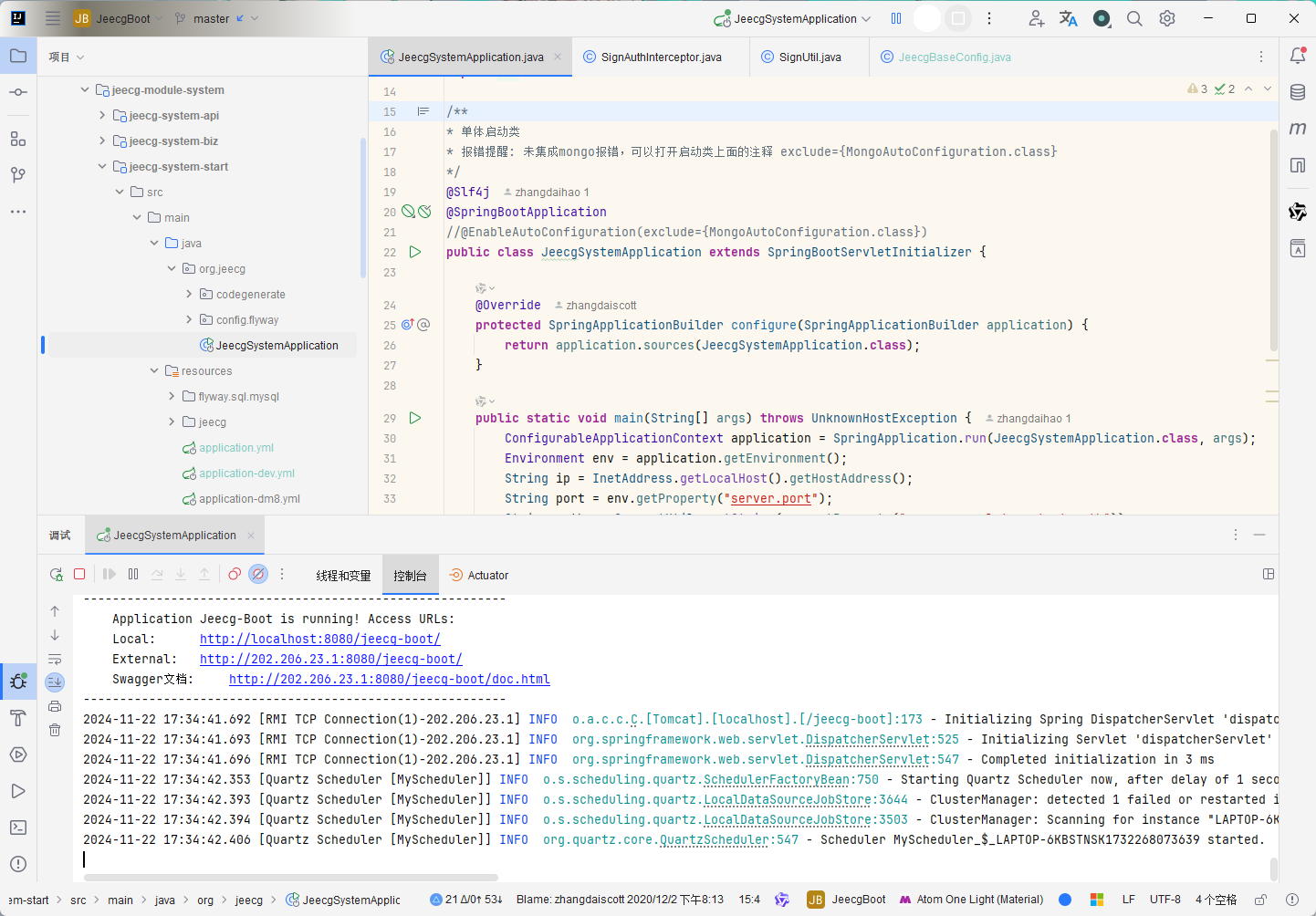

配置好依赖和数据库后启动后端:org.jeecg.JeecgSystemApplication

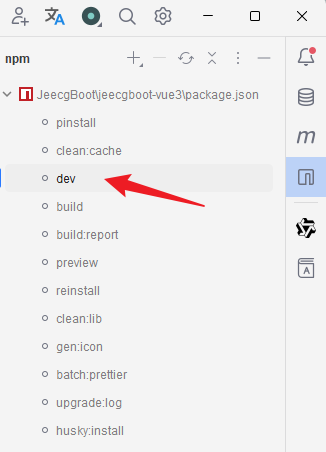

启动Vue3前端,点击dev,Jeecg启动!

二、阅读代码(后端)

关于签名函数的位置我不太会定位,是通过网络搜索找到的。

最终定位到SignAuthConfiguration、SignAuthInterceptor和SignUtil等类。

1. SignAuthConfiguration

SignAuthConfiguration关键代码

boolean isSigned = SignUtil.verifySign(allParams,headerSign);

if (isSigned) {

log.debug("Sign 签名通过!Header Sign : {}",headerSign);

return true;

}

调用了verifySign进行校验签名,如果isSigned为true,签名通过。

2. SignUtil.verifySign

SignUtil.verifySign代码

public static boolean verifySign(SortedMap<String, String> params,String headerSign) {

if (params == null || StringUtils.isEmpty(headerSign)) {

return false;

}

// 把参数加密

String paramsSign = getParamsSign(params);

log.info("Param Sign : {}", paramsSign);

return !StringUtils.isEmpty(paramsSign) && headerSign.equals(paramsSign);

}

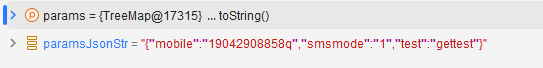

经过调试得出params的内容是get和post请求参数的总和:

调用了getParamsSign来进行校验签名。

3. SignUtil.getParamsSign

SignUtil.getParamsSign关键代码

String signatureSecret = jeecgBaseConfig.getSignatureSecret();

return DigestUtils.md5DigestAsHex((paramsJsonStr + signatureSecret).getBytes("UTF-8")).toUpperCase();

对http请求参数paramsJsonStr加上signatureSecret的值,进行md5运算,最后对md5值大写处理。

signatureSecret的值在org/jeecg/config/JeecgBaseConfig.java里:dd05f1c54d63749eda95f9fa6d49v442a

4. 最后

getParamsSign返回签名计算后的数据,verifySign对后端计算的sign和http请求头的X-Sign进行比较,如果相同则sngn校验通过,返回true。

实践一下

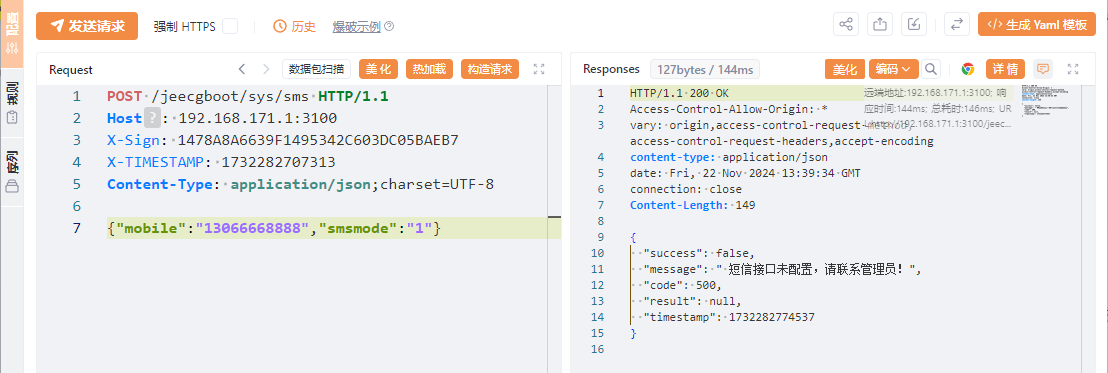

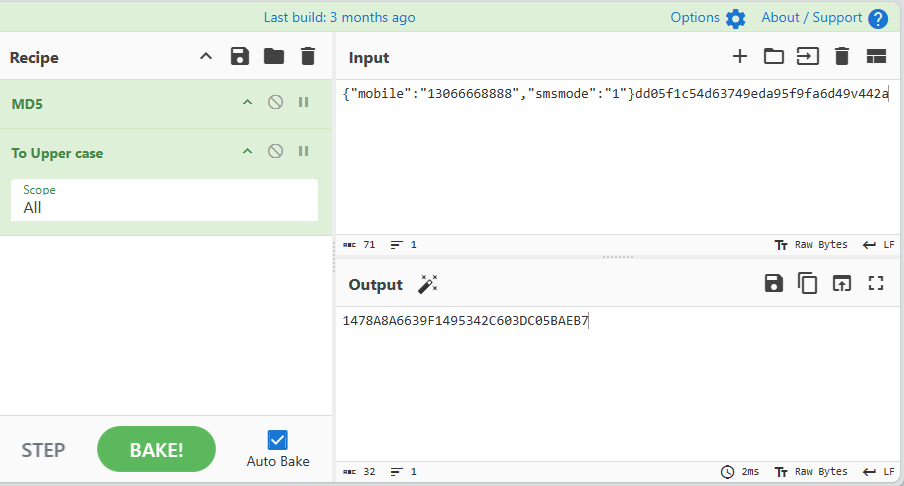

获取验证码处抓包,清除掉多余请求头。

POST /jeecgboot/sys/sms HTTP/1.1

Host: 192.168.171.1:3100

X-Sign: 1478A8A6639F1495342C603DC05BAEB7

X-TIMESTAMP: 1732282707313

Content-Type: application/json;charset=UTF-8

{"mobile":"13066668888","smsmode":"1"}

处理后,可以看到和X-Sign值一样。

所以JeecgBoot的签名逻辑就是把请求内容加上密钥,然后再进行md5计算,最后大写字符,就得到了X-Sign字符。

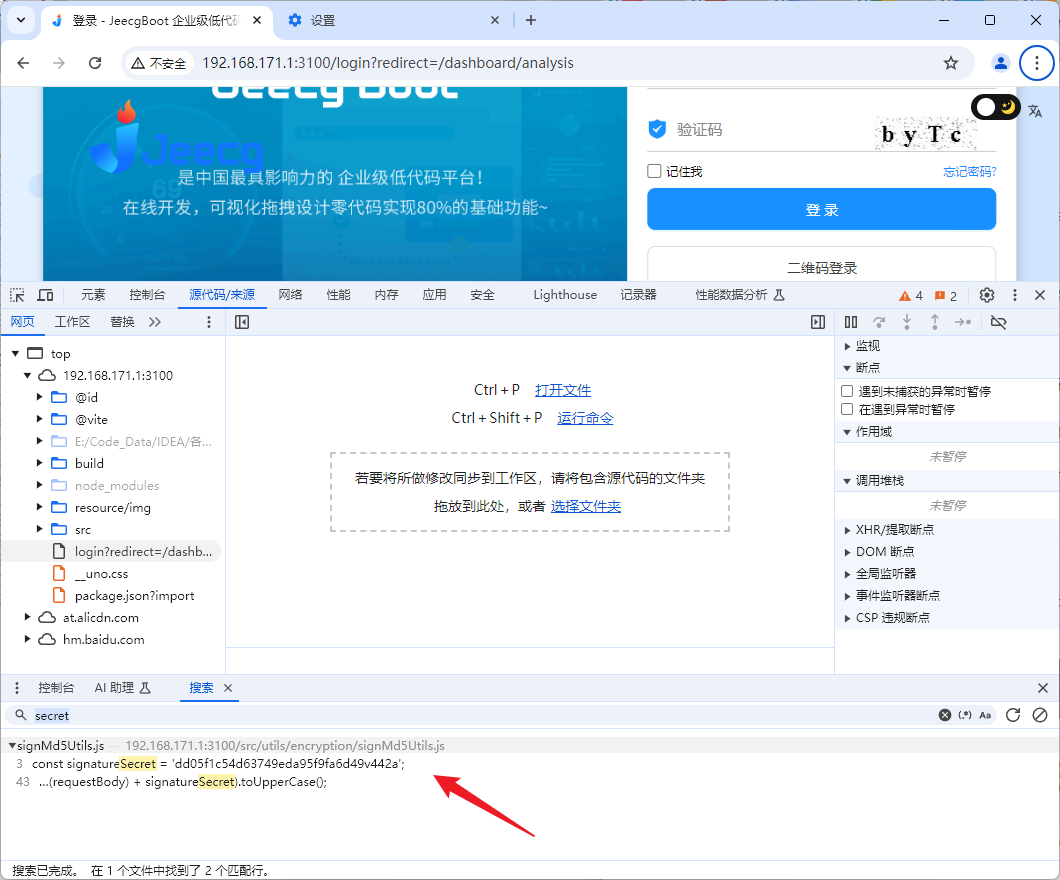

三、阅读代码(前端)

打开开发者工具,全局搜索secret,可以看到签名密钥

const signatureSecret = 'dd05f1c54d63749eda95f9fa6d49v442a';

文件位置:/src/utils/encryption/signMd5Utils.js

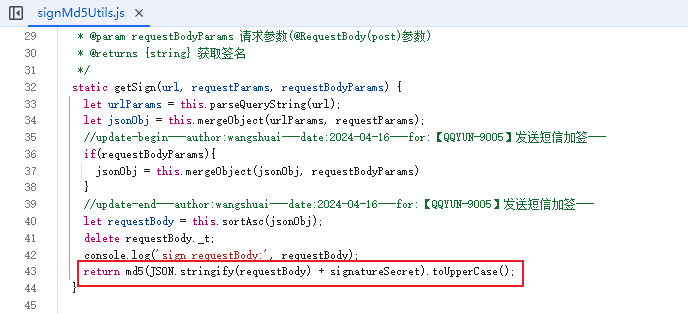

在signMd5Utils.js的第43行可以看到签名逻辑

return md5(JSON.stringify(requestBody) + signatureSecret).toUpperCase();

调试后可以看出签名逻辑和后端一样,都是将请求内容加上密钥,然后md5再大写处理。

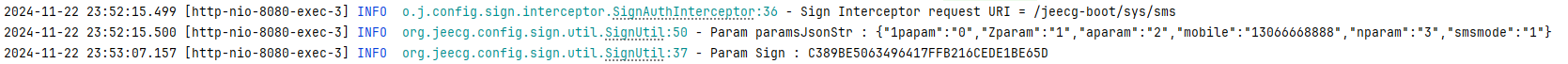

四、关于参数顺序的问题

上面只测试了POST请求体的参数,如果通过url传参该怎么加密呢?

这里通过后端调试可以看出,参数是按照(数字,大写字母,小写字母)的顺序来排序的。

URL的参数为:1papam=0&Zparam=1&aparam=2&nparam=3

请求体为:{"mobile":"13066668888","smsmode":"1"}

最终整合成json,得到的数据为:

{"1papam":"0","Zparam":"1","aparam":"2","mobile":"13066668888","nparam":"3","smsmode":"1"}

请求

后端log:log.info("Param paramsJsonStr : {}", paramsJsonStr)

五、Yak

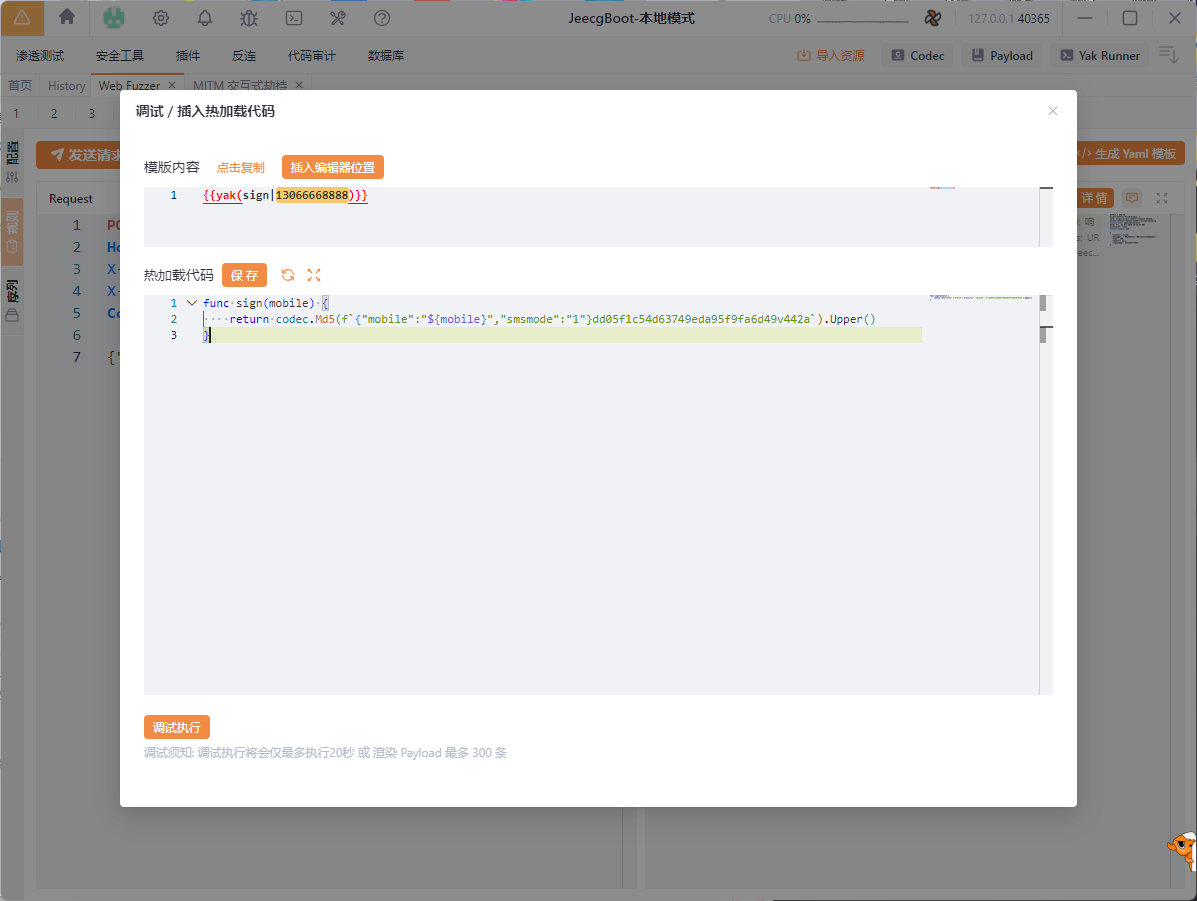

随便写了点yakit的热加载代码,现在才知道yaklang功能很强大,但还是不太熟练,所以实战用处不大。

func sign(mobile) {

return codec.Md5(f`{"mobile":"${mobile}","smsmode":"1"}dd05f1c54d63749eda95f9fa6d49v442a`).Upper()

}

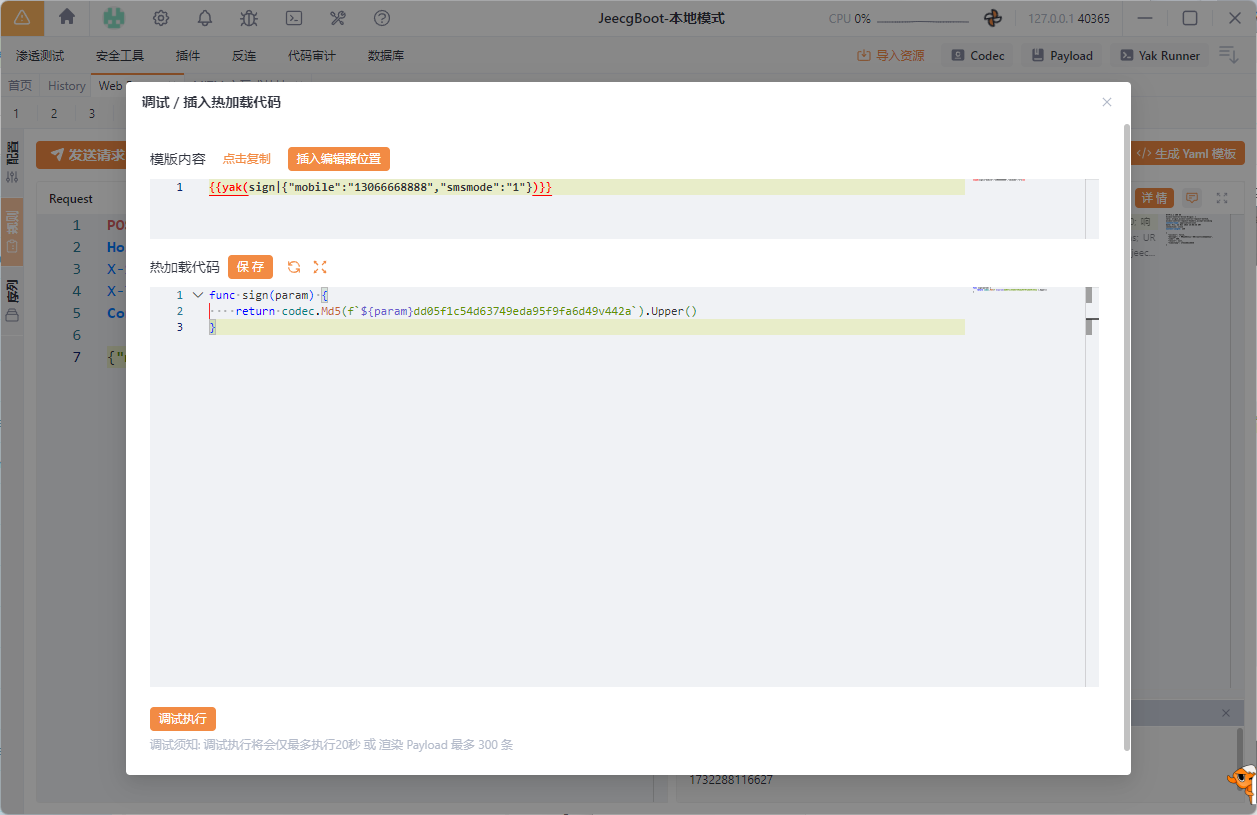

func sign(param) {

return codec.Md5(f`${param}dd05f1c54d63749eda95f9fa6d49v442a`).Upper()

}

POST /jeecgboot/sys/sms HTTP/1.1

Host: 192.168.171.1:3100

X-Sign: {{yak(sign|{"mobile":"13066668888","smsmode":"1"})}}

X-TIMESTAMP: {{timestamp(ms)}}

Content-Type: application/json;charset=UTF-8

{"mobile":"13066668888","smsmode":"1"}

六、参考文章

jeecg 请求url签名_signauthconfiguration

Fuzz Tag Playbook (yaklang.io)

app&小程序&web安全—sign签名绕过的更多相关文章

- 一套代码小程序&Web&Native运行的探索02

接上文:一套代码小程序&Web&Native运行的探索01,本文都是一些探索性为目的的研究学习,在最终版输出前,内中的内容可能会有点乱 参考: https://github.com/f ...

- 一套代码小程序&Web&Native运行的探索06——组件系统

接上文:一套代码小程序&Web&Native运行的探索05——snabbdom 对应Git代码地址请见:https://github.com/yexiaochai/wxdemo/tre ...

- 一套代码小程序&Web&Native运行的探索04——数据更新

接上文:一套代码小程序&Web&Native运行的探索03 对应Git代码地址请见:https://github.com/yexiaochai/wxdemo/tree/master/m ...

- 一套代码小程序&Web&Native运行的探索03——处理模板及属性

接上文:一套代码小程序&Web&Native运行的探索02 对应Git代码地址请见:https://github.com/yexiaochai/wxdemo/tree/master/m ...

- Java生鲜电商平台-APP/小程序接口传输常见的加密算法及详解

Java生鲜电商平台-APP/小程序接口传输常见的加密算法及详解 说明:Java生鲜电商平台-APP/小程序接口传输常见的加密算法及详解,加密算法,是现在每个软件项目里必须用到的内容. 广泛应用在包括 ...

- 小程序 web 端实时运行工具

微信小程序 web 端实时运行工具 https://chemzqm.github.io/wept/

- 一套代码小程序&Web&Native运行的探索05——snabbdom

接上文:一套代码小程序&Web&Native运行的探索04——数据更新 对应Git代码地址请见:https://github.com/yexiaochai/wxdemo/tree/ma ...

- Java生鲜电商平台-电商中"再来一单"功能架构与详细设计(APP/小程序)

Java生鲜电商平台-电商中"再来一单"功能架构与详细设计(APP/小程序) 说明:在实际的业务场景中(无论是TO B还是TO C)不管是休闲食品.餐饮.水果.日用百货.母婴等高频 ...

- Java生鲜电商平台-API接口设计之token、timestamp、sign 具体架构与实现(APP/小程序,传输安全)

Java生鲜电商平台-API接口设计之token.timestamp.sign 具体设计与实现 说明:在实际的业务中,难免会跟第三方系统进行数据的交互与传递,那么如何保证数据在传输过程中的安全呢(防窃 ...

- API接口设计之token、timestamp、sign 具体架构与实现(APP/小程序,传输安全)

Java生鲜电商平台-API接口设计之token.timestamp.sign 具体设计与实现 说明:在实际的业务中,难免会跟第三方系统进行数据的交互与传递,那么如何保证数据在传输过程中的安全呢(防窃 ...

随机推荐

- TrueType 和 OpenType 的关系

OpenType 和 TrueType 都是字体文件格式,它们用于在数字设备中存储和渲染文本.虽然这两种格式都广泛使用,但它们在设计和功能上有一些重要区别. TrueType 是由苹果公司和微软公司在 ...

- WKCTF RE

WKCTF so_easy 安卓逆向,关键的check逻辑都在native层里面 主要是很多层的异或操作 除了Z3和爆破想不到其他方法了 from z3 import * src = [ 0xAE, ...

- python 离线安装依赖

步骤: 1. 访问 https://pypi.org/ 2. 搜索要下载的依赖 3. 下载tar.gz文件 4. 解压,再解压(第一次解压后的dist文件夹内tar文件需解压) 5. 解压后的文件夹内 ...

- 利用分布式锁在ASP.NET Core中实现防抖

前言 在 Web 应用开发过程中,防抖(Debounce) 是确保同一操作在短时间内不会被重复触发的一种有效手段.常见的场景包括防止用户在短时间内重复提交表单,或者避免多次点击按钮导致后台服务执行多次 ...

- seata 下载及安装

分布式事务 参考文章: 分布式事务实战方案汇总 https://www.cnblogs.com/yizhiamumu/p/16625677.html 分布式事务原理及解决方案案例https://www ...

- SQL 高级语法 MERGE INTO

根据与源表相联接的结果,对目标表进行插入.更新.删除等操作. 例如,对目标表,如果源表存在的数据则更新,没有的则插入,就可以使用MEREG进行同步. 基本语法 MERGE INTO target_ta ...

- ArgoWorkflow教程(四)---Workflow & 日志归档

上一篇我们分析了argo-workflow 中的 artifact,包括 artifact-repository 配置以及 Workflow 中如何使用 artifact.本篇主要分析流水线 GC 以 ...

- CSS – Dimension min-content, max-content, fit-content

前言 无意间在 practice 的时候看到视频使用, 以前没有听过. 它有点像 Figma 的 hug content, 据说 CSS 2.1 也是有类似的概念, 只是没有被正式纳入 CSS 里. ...

- SpringMVC —— 响应

响应页面 响应文本数据 响应json数据 响应json集合数据 注解 转换json时使用了类型转换器

- Material Design In XAML Toolkit 5.0.0 Migration Guide

MaterialDesignInXamlToolkit 5.0有破坏性的更新,下面的连接可以用于4.x升级到5.0的一个手册.仅供参考,欢迎升级5.0时使用. https://github.com/M ...