Let's Encrypt SSL证书申请

当前环境:

- 阿里云CoreOS

- 所绑定的域名,解析管理也在阿里这儿,在该文档中使用

example.com作为示例。 - Docker 镜像

acme.sh:2.8.8 - nginx 申请证书并使用

- 使用Docker-Compose

- SSL证书为泛域名证书

实际应用中可以参考下面两篇文章:

- 2. Deploy certs from a container to another container 第二部分

- DNS API 参考这部分

11. Use Aliyun domain API to automatically issue cert acme.shdns模式支持Cloudflare,DNSPod.cn,CloudXNS.com,GoDaddy.com,Amazon Route53,Aliyun,Linode,FreeDNS,DigitalOcean等大概一百多个域名解析提供商,本文使用的是阿里云域名解析,申请SSL的时候会往域名解析力添加一条TXT记录来验证域名所有权。

目的:

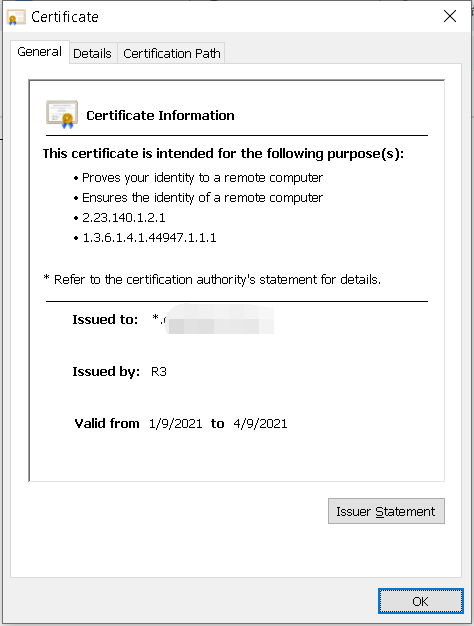

- 在阿里云CoreOS操作环境中绑定 Let's Encrypt SSL证书并使用。(不是很清楚使用这种方式能否实现证书自动续费,证书是3个月有效期,也许3个月之后就可以知道了。)

下载所需镜像

个人习惯喜欢先把所需要的镜像给下载下来,不喜欢用latest标签,因为觉得如果新版本有功能更新的话,会让人迷糊。

Docker-Compose的安装略过。

$ sudo docker pull nginx:1.19.6-alpine

$ sudo docker pull neilpang/acme.sh:2.8.8

创建docker-compose.yml文件

version: '3'

services:

runNginx:

image: nginx:1.19.6-alpine

container_name: runNginx

volumes:

- /data/docker_config/nginx/nginx.conf:/etc/nginx/nginx.conf:ro

- /data/docker_config/nginx/ssl:/etc/nginx/ssl

ports:

- 80:80

- 443:443

depends_on:

- runAcmesh

environment:

- NGINX_PORT=80

labels:

- sh.acme.autoload.domain=example.com

runAcmesh:

image: neilpang/acme.sh:2.8.8

container_name: runAcmesh_example.com

command: daemon

volumes:

- /data/docker_config/acme.sh:/acme.sh

- /var/run/docker.sock:/var/run/docker.sock

environment:

- DEPLOY_DOCKER_CONTAINER_LABEL=sh.acme.autoload.domain=example.com

- DEPLOY_DOCKER_CONTAINER_KEY_FILE="/etc/nginx/ssl/example.com/key.pem"

- DEPLOY_DOCKER_CONTAINER_CERT_FILE="/etc/nginx/ssl/example.com/cert.pem"

- DEPLOY_DOCKER_CONTAINER_CA_FILE="/etc/nginx/ssl/example.com/ca.pem"

- DEPLOY_DOCKER_CONTAINER_FULLCHAIN_FILE="/etc/nginx/ssl/example.com/full.pem"

- DEPLOY_DOCKER_CONTAINER_RELOAD_CMD="service nginx force-reload"

修改 /data/docker_config/nginx/nginx.conf 启用 ssl, Configuring HTTPS servers

# HTTPS server

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /etc/nginx/ssl/example.com/cert.pem;

ssl_certificate_key /etc/nginx/ssl/example.com/key.pem;;

location / {

root html;

index index.html index.htm;

}

}

启动 docker-compose

进入dockerr-compose.yml所在的目录启动容器 sudo docker-compose up -d

没猜错的话启动结果应该是nginx启动失败,acme.sh启动成功,启动失败无所谓,部署完SSL证书以后会进行一次重启。

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

64879a113906 nginx:1.19.6-alpine "/docker-entrypoint.…" About an hour ago Exited ... 0.0.0.0:80->80/tcp, 0.0.0.0:443->443/tcp runNginx

bfa2973c990a neilpang/acme.sh:2.8.8 "/entry.sh daemon" About an hour ago Up About an hour runAcmesh_guorenjun.com.cn

申请证书

第一步需要获取你的阿里云 API Key, 既API KEY和API Security,官方推荐使用子账户来申请,但是不确定需要赋值哪个权限,总是提示Invalid Domain,用了Root的API Key一次申请通过,看了一下权限列表好像是这个AliyunDNSFullAccess 管理云解析(DNS)的权限。阿里云APIKEY管理页面在这里:https://ak-console.aliyun.com/#/accesskey

获取API KEY之后,执行如下命令:

sudo docker exec -e Ali_Key="iAihASlUDxxxxxxx" -e Ali_Secret="FaYpsThfLRbQ99UaHWvvibqxxxxxxx" runAcmesh_example.com --issue --dns dns_ali -d *.example.com

Ali_Key和 Ali_Secret 就是获取的阿里云访问权限的KEY, runAcmesh_example.com是已运行的容器名字,也可以用容器ID来代替, *.example.com 要申请的域名,这个是泛域名,如果不想申请泛域名,只想申请 www.example.com 和 example.com 的话,可以指定多个 -d 参数,例如 -d www.example.com -d example.com -d test.example.com 不过好像每次申请的SSL证书有域名大小限制。

如果顺利的话输出内容如下:

[Sat Jan 9 08:20:20 UTC 2021] Using CA: https://acme-v02.api.letsencrypt.org/directory

[Sat Jan 9 08:20:20 UTC 2021] Creating domain key

[Sat Jan 9 08:20:20 UTC 2021] The domain key is here: /acme.sh/*.example.com/*.example.com.key

[Sat Jan 9 08:20:20 UTC 2021] Single domain='*.example.com'

[Sat Jan 9 08:20:20 UTC 2021] Getting domain auth token for each domain

[Sat Jan 9 08:20:27 UTC 2021] Getting webroot for domain='*.example.com'

[Sat Jan 9 08:20:27 UTC 2021] Adding txt value: ToXXnzTdkmwb6Yqn85bl01MzbdrgVCpITb0U7_cB4nI for domain: _acme-challenge.example.com

[Sat Jan 9 08:20:28 UTC 2021] The txt record is added: Success.

[Sat Jan 9 08:20:28 UTC 2021] Let's check each DNS record now. Sleep 20 seconds first.

[Sat Jan 9 08:20:48 UTC 2021] Checking example.com for _acme-challenge.example.com

[Sat Jan 9 08:20:52 UTC 2021] Domain guorenjun.com.cn '_acme-challenge.example.com' success.

[Sat Jan 9 08:20:52 UTC 2021] All success, let's return

[Sat Jan 9 08:20:52 UTC 2021] Verifying: *.example.com

[Sat Jan 9 08:20:57 UTC 2021] Success

[Sat Jan 9 08:20:57 UTC 2021] Removing DNS records.

[Sat Jan 9 08:20:57 UTC 2021] Removing txt: ToXXnzTdkmwb6Yqn85bl01MzbdrgVCpITb0U7_cB4nI for domain: _acme-challenge.example.com

[Sat Jan 9 08:20:59 UTC 2021] Removed: Success

[Sat Jan 9 08:20:59 UTC 2021] Verify finished, start to sign.

[Sat Jan 9 08:20:59 UTC 2021] Lets finalize the order.

[Sat Jan 9 08:20:59 UTC 2021] Le_OrderFinalize='https://acme-v02.api.letsencrypt.org/acme/finalize/108848397/721xxxxxxx'

[Sat Jan 9 08:21:01 UTC 2021] Downloading cert.

[Sat Jan 9 08:21:01 UTC 2021] Le_LinkCert='https://acme-v02.api.letsencrypt.org/acme/cert/0335cdb097496f91f09c53ea7af14xxxxxxx'

[Sat Jan 9 08:21:03 UTC 2021] Cert success.

-----BEGIN CERTIFICATE-----

...

-----END CERTIFICATE-----

[Sat Jan 9 08:21:03 UTC 2021] Your cert is in /acme.sh/*.example.com/*.example.com.cer

[Sat Jan 9 08:21:03 UTC 2021] Your cert key is in /acme.sh/*.example.com/*.example.com.key

[Sat Jan 9 08:21:03 UTC 2021] The intermediate CA cert is in /acme.sh/*.example.com/ca.cer

[Sat Jan 9 08:21:03 UTC 2021] And the full chain certs is there: /acme.sh/*.example.com/fullchain.cer

在docker-compose.yml中已经将/acme.sh目录link到了/data/docker_config/acme.sh目录,在该目录可以看到申请的一套ssl证书。

部署SSL证书

还差最后一步部署SSL证书,执行如下命令:

$ sudo docker exec runAcmesh_example.com --deploy -d *.example.com --deploy-hook docker

输出如下命令:

[Sat Jan 9 08:22:53 UTC 2021] Container id: 64879a113906f04d0227b8fc26321bc030cd38a2b69d7fe7462c2e7726bxxxxx

[Sat Jan 9 08:22:53 UTC 2021] Copying file from /acme.sh/*.example.com/*.example.com.key to /etc/nginx/ssl/example.com/key.pem

[Sat Jan 9 08:22:54 UTC 2021] Copying file from /acme.sh/*.example.com/*.example.com.cer to /etc/nginx/ssl/example.com/cert.pem

[Sat Jan 9 08:22:54 UTC 2021] Copying file from /acme.sh/*.example.com/ca.cer to /etc/nginx/ssl/example.com/ca.pem

[Sat Jan 9 08:22:55 UTC 2021] Copying file from /acme.sh/*.example.com/fullchain.cer to /etc/nginx/ssl/example.com/full.pem

[Sat Jan 9 08:22:55 UTC 2021] Reloading: service nginx force-reload

[Sat Jan 9 08:22:56 UTC 2021] Success

至此部署完成.

docker-compose.yml中的配置项/data/docker_config/nginx/ssl:/etc/nginx/ssl,猜测部署是把SSL文件移动到nginx容器中,但是容器重启会将文件丢失,所以link到了物理机上面,在执行 docker-compose up 文件是否会自动复制没有进行验证,只是多做了一步link。

不出意外的话,用https协议访问网址应该就没问题了。

其他不知道有没用的参考:

Let's Encrypt SSL证书申请的更多相关文章

- ZeroSSL,支持多域名的在线 Let's Encrypt SSL 证书申请工具

前言: 微信需要ssl证书,很多网站都有免费一年的证书:免费一年的证书叫做单域名证书,iis没办法配置多个子站点443端口:我有很多客户需要用我的的域名,同一个域名配置多个ssl,或者支持多个子域名: ...

- Let's Encrypt 免费通配符 SSL 证书申请教程——但是也需要email,域名所有权等,如果是黑产用的话会这样用吗?会不会暴露自己身份???

Let's Encrypt 免费通配符 SSL 证书申请教程 from:https://blog.csdn.net/English0523/article/details/79608464 2018 ...

- StartSSL免费SSL证书申请和账户注册完整过程

StartSSL算是比较早提供免费SSL证书的第三方提供商,我们可以免费申请且免费续期使用到有需要HTTPS网址的用户.关于网站使用SSL证书主要还是因为谷歌在向导说明中提到如果一个网站使用到SSL证 ...

- 【http转https】其之一:腾讯云 DV SSL证书申请实验

文:铁乐猫 2016年1月 前言 大概2017年12月28日左右公司提出以后需要将公司网站由http提升到https级别,以便谷歌和火狐浏览器将之认定为安全网站. 主要是出于客户.用户那边用火狐或谷歌 ...

- 免费SSL证书申请及部署实践

网络上关于如何签发免费SSL证书的博文一大片,但是真正操作起来的能让新手不迷惑的却很少,很多操作步骤受限于国内无法访问外网的阻碍,导致无法真正实施成功. 实际上,关于申请免费SSL证书主要涉及两大部分 ...

- 新版startssl 免费SSL证书申请 (实测 笔记 https http2 必要条件)

简单说明: 目前多个大型网站都实现全站HTTPS,而SSL证书是实现HTTPS的必要条件之一. StartSSL是StartCom公司旗下的.提供免费SSL证书服务并且被主流浏览器支持的免费SSL.包 ...

- 分享一个免费SSL证书申请网站,给网站开启https协议 | 张戈博客

这些天,由于公司的业务需求,接触到了ssl证书和https协议.博客前几篇文章也分享了在WEB服务器上安装SSL证书,为网站开启https协议的教程,感兴趣的童鞋可以前往查看相关文章: <Lin ...

- SSL 证书申请(居然还可以在淘宝上购买)

免费的目前有 2 个国内的:免费SSL证书申请国外的:StartSSL™ Certificates & Public Key Infrastructure 备注:其实,国内的这家的根证书,也是 ...

- 阿里云免费SSL证书申请与安装使用(IIS7)

准备: 阿里云已完成备案的域名一个 第一步:免费SSL证书申请 登陆阿里云平台,在域名控制台下,选择你的域名,点击“SSL”证书,如图所示 再跳转后的页面,选择“单域名免费证书”,并补全域名,非二级域 ...

随机推荐

- html标签和body标签的区别

首先想要总结这个问题就是因为在开发的过程中,在设置body的高度的时候,在浏览器窗口中并不起作用,一直都会显示是浏览器窗口的大小,所以想要搞清楚这面的原因. 一.前提 在页面的设计中,当我们没有为一个 ...

- hiveSQL和MySQL区别

1.hive支持按行分割,按字段分割,如按','分割: lateral view explode(split( , ',')) 2.hive不支持等值连接,即不支持where a.id = b.id的 ...

- mysql 基础入门 单表查询

单表查询 select 表头,表头 as 别名 ,表头(+-*/的运算) from table_a 1.条件查询 where + 条件 <> , != 不等于 = 等于,也可以表示字符串值 ...

- socket ThreadingTCPServer学习笔记

文件上传#服务端 while True: conn,address = sk.accept() conn.sendall(bytes('欢迎你小sb',encoding='utf-8')) str_s ...

- Python之Windows服务

1.首先要安装pywin32-220.win-amd64-py2.7.exe 2. SvcDoRun:服务启动的时候会执行的方法 SvcStop:服务停止的时候会执行的方法 # coding=utf- ...

- 微信小程序日期转换、比较、加减

直接上干货: 在utils目录下新建一个dateUtil.js,代码如下:(在需要用的地方引入这个js,调用相关方法传入对应参数就可以使用了) 该工具脚本,实用性很高,通用于各类前端项目,熟悉后亦可以 ...

- 2020高考倒计时!全屏向下滑动设计HTML源码

全屏竖向滑动效果,自适应,多终端 全国高考倒计时,音乐自动播放. 背景图片:img目录下替换bg.jpg 背景音乐:audio目录下替换song.mp3 原本按照正常情况下每年的6月7.8日就是全国 ...

- react项目中对dom元素样式修改的另一种方法以及将组件插入到node节点中

在项目中,以前如果遇到对dom元素的操作都是直接获取dom元素,比如说: 但是如果修改的样式比较多的话,不如直接"切换"dom元素,如下例子: 这样会节省一些性能.因为操作dom的 ...

- Java 设计模式 —— 组合模式

在现实生活中,存在很多"部分-整体"的关系,例如,大学中的部门与学院.总公司中的部门与分公司.学习用品中的书与书包.生活用品中的衣服与衣柜.以及厨房中的锅碗瓢盆等.在软件开发中也是 ...

- 腾讯健康码16亿亮码背后的Elasticsearch系统调优实践【>>戳文章免费体验Elasticsearch服务30天】

[活动]Elasticsearch Service免费体验馆>>Elasticsearch Service新用户特惠狂欢低至4折>>Elasticsearch Service企 ...