【代码审计】XYHCMS V3.5代码执行漏洞分析

0x00 环境准备

XYHCMS官网:http://www.xyhcms.com/

网站源码版本:XYHCMS V3.5(2017-12-04 更新)

程序源码下载:http://www.xyhcms.com/Show/download/id/2/at/0.html

测试网站首页:

0x01 代码分析

1、文件位置: /App/Manage/Controller/SystemController.class.php 第194行开始:

- public function site() {

- if (IS_POST) {

- $data = I('config', array(), 'trim');

- foreach ($data as $key => $val) {

- if (stripos($val, '<?php') !== false) {

- $data[$key] = preg_replace('/<\?php(.+?)\?>/i', '', $val);

- }

- }

- $data['CFG_IMGTHUMB_SIZE'] = strtoupper($data['CFG_IMGTHUMB_SIZE']);

- 10. $data['CFG_IMGTHUMB_SIZE'] = str_replace(array(',', 'X'), array(',', 'X'), $data['CFG_IMGTHUMB_SIZE']);

- 11. if (empty($data['CFG_IMGTHUMB_SIZE'])) {

- 12. $this->error('缩略图组尺寸不能为空');

- 13. }

- 14. if (!empty($data['CFG_IMAGE_WATER_FILE'])) {

- 15. $img_ext = pathinfo($data['CFG_IMAGE_WATER_FILE'], PATHINFO_EXTENSION);

- 16. $img_ext = strtolower($img_ext);

- 17. if (!in_array($img_ext, array('jpg', 'gif', 'png', 'jpeg'))) {

- 18. $this->error('水印图片文件不是图片格式!请重新上传!');

- 19. return;

- 20. }

- 21. }

- 22. foreach ($data as $k => $v) {

- 23. $ret = M('config')->where(array('name' => $k))->save(array('s_value' => $v));

- 24. }

- 25. if ($ret !== false) {

- 26. F('config/site', null);

- 27. $this->success('修改成功', U('System/site'));

- 28. } else {

- 29. $this->error('修改失败!');

- 30. }

- 31. exit();

- 32. }

这段函数中对提交的参数进行处理,然后写入配置文件。注意看红色部分代码,接收到的参数进行正则匹配,如果检测’<?php’,就通过正则将这部分脚本代码替换为空,但显然这样过滤是不严谨的,存在被绕过的情况。PHP有多个代码风格,标准的”<?php ?>”被过滤,那么我们可以通过变换代码风格,达到绕过代码过滤,写入配置文件,导致任意代码执行,最后控制网站服务器权限。

- PHP代码风格:

- 标准风格:<?php ?>

- ASP风格 :<% %>

- 长风格:<script language='php'></script>

0x02 漏洞利用

1、 登录网站后台,在系统设置—网站设置—会员配置:

提交构造的PHP长风格的一句话木马,绕过代码过滤,写入配置文件,达到任意代码执行的目的。

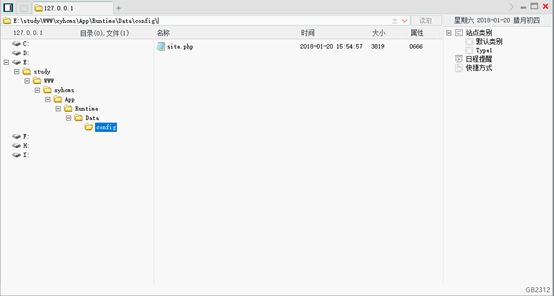

2、 通过访问http://127.0.0.1/App/Runtime/Data/config/site.php,成功触发代码执行漏洞。

3、 利用菜刀连接,控制网站服务器权限:

0x03 修复建议

1、写入配置文件前,对特殊字符(如<、>等)进行htmlencode处理;

2、全局配置可考虑写入数据库进行调用。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】XYHCMS V3.5代码执行漏洞分析的更多相关文章

- 【代码审计】OTCMS_PHP_V2.83_代码执行漏洞分析

0x00 环境准备 OTCMS官网:http://otcms.com 网站源码版本:网钛CMS PHP版 V2.83 [更新于2017.12.31] 程序源码下载:http://d.otcms.c ...

- 【代码审计】YzmCMS_PHP_v3.6 代码执行漏洞分析

0x00 环境准备 YzmCMS官网:http://www.yzmcms.com/ 程序源码下载:http://pan.baidu.com/s/1pKA4u99 测试网站首页: 0x01 代码分析 ...

- 【代码审计】DouPHP_v1.3代码执行漏洞分析

0x00 环境准备 DouPHP官网:http://www.douco.com/ 程序源码下载:http://down.douco.com/DouPHP_1.3_Release_20171002. ...

- 【代码审计】iZhanCMS_v2.1 代码执行漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】CmsEasy_v5.7 代码执行漏洞分析

0x00 环境准备 CmsEasy官网:http://www.cmseasy.cn/ 网站源码版本:CmsEasy_v5.7_UTF8-0208 程序源码下载: http://ftp.cmseas ...

- [转帖]Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626)

Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626) ADLab2019-03-15共23605人围观 ,发现 4 个不明物体安全报告漏洞 https://www.f ...

- 【代码审计】YUNUCMS_v1.0.6 后台代码执行漏洞分析

0x00 环境准备 QYKCMS官网:http://www.yunucms.com 网站源码版本:YUNUCMSv1.0.6 程序源码下载:http://www.yunucms.com/Downl ...

- 【代码审计】大米CMS_V5.5.3 任意文件删除及代码执行漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】大米CMS_V5.5.3 代码执行漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

随机推荐

- Android的Databinding-普通绑定

1. 使用ActivityBasicBinding binding = DataBindingUtil.setContentView(this, R.layout.main);代替之前使用的setCo ...

- Chart:Amcharts

ylbtech-Chart:Amcharts Amcharts ,是一个致力于图表组件开发的公司,公司地址在立陶宛首都维尔纽斯,2004年开始推出图表和地图组件. 1. 简介返回顶部 截至目前,amC ...

- JavaScript 编码规范(中文/Airbnb公司版)

Airbnb 是一家位于美国旧金山的公司,本文是其内部的 JavaScript编码规范,写得比较全面,在 Github 上有 16,686 + Star,3,080 + fork,前端开发人员可参考. ...

- centos安装memcached和PHP php-pecl-memcached.x86_64

安装memcached sudo yum install memcached.x86_64 安装php-pecl-memcached php memcache有两个实现类 php-pecl-memca ...

- Java:大文件拆分工具

java大文件拆分工具(过滤掉表头) import java.io.BufferedReader; import java.io.BufferedWriter; import java.io.File ...

- windows多线程同步--临界区

推荐参考博客:秒杀多线程第五篇 经典线程同步 关键段CS 关于临界区的观念,一般操作系统书上面都有. 适用范围:它只能同步一个进程中的线程,不能跨进程同步.一般用它来做单个进程内的代码快同步,效率 ...

- 使用SpringBoot入门案例

一.创建项目 二.给根项目UnicomCmp的pom.xml,加入parent节点(spring-boot-starter-parent) <!--Add Spring boot Parent- ...

- 使用 cmake 进行交叉编译

cmake 因为“又”要额外学一门语言而被诟病,但这并不妨碍越来越多私人项目用 cmake 来管理:autoconfig 确实是更好的发行工具,但用 cmake 管理项目显然更加的容易.如果要应用这些 ...

- PL/SQL学习笔记之触发器

一:触发器响应的事件 数据库操作(DML)语句(DELETE,INSERT,UPDATE) 数据库定义(DDL)语句(CREATE,ALTER或DROP) 数据库操作(SERVERERROR,登录,注 ...

- Mocks Aren't Stubs

Mocks Aren't Stubs The term 'Mock Objects' has become a popular one to describe special case objects ...