19、Flask实战第19天:CSRF攻击与防御

CSRF攻击原理

网站是通过cookie来实现登录功能的。而cookie只要存在浏览器中,那么浏览器在访问这个cookie的服务器的时候,就会自动的携带cookie信息到服务器上去。那么这时候就存在一个漏洞了。如果你访问了一个恶意网站,这个网站可以在网页源码中插入JS代码,使用JS代码给其他服务器发送请求。因为在发送请求的时候,浏览器会自动把cookie发送给对应的服务器,这时候相应的服务器就不知道这个请求是伪造的。从而达到在用户不知情的情况下,给某个服务器发送了一个请求。

防御CSRF攻击原理

CSRF攻击的要点就是在向服务器发送请求的时候,相应的cookie会自动的发送给对应的服务器。造成服务器不知道这个请求是用户发起的还是伪造的。这时候,我们可以在用户每次访问有表单页面的时候,在网页源码中加一个随机的字符串叫做csrf_token,在cookie中也加入一个相同值的csrf_token字符串。以后给服务器发送请求的时候,必须在body中以及cookie中都携带 csrf_token,服务器只有检测到cookie中的csrf_token和body中的csrf_token都相同,才认为这个请求是正常的。否则就是伪造的,那么黑客就没办法伪造请求了。

Flask防御CSRF攻击

使用flask_wtf.CSRFProtect来包裹app

import os

from flask_wtf import CSRFProtect

app.config['SECRET_KEY'] = os.urandom(24) #和session一样,必须要配置一个secret key参与加密

CSRFProtect(app)

然后在模板form表单中添加一个input标签,加载csrf_token

<input type="hidden" name="csrf_token" value="{{ csrf_token() }}"/>

以上配置就能够在,用户在提交表单后一并把表单中的csrf_token提交到服务器,并和服务器上的csrf_token做对比,这样就能够识别请求是否是伪造的,从而避免CSRF攻击

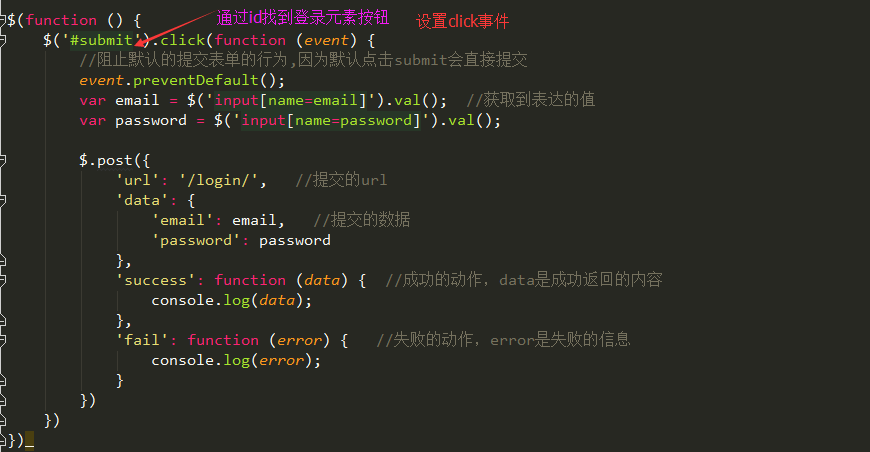

AJAX处理CSRF漏洞

如果我们的表单是通过AJAX提交处理的。示例如下

<head>

...

<!--我们这里的AJAX代码是用JQuery写的,因此要引入Jquery-->

<script src="https://cdn.bootcss.com/jquery/3.3.1/jquery.min.js"></script>

<!--AJAX代码在login.js文件中-->

<script src="{{ url_for('static', filename='login.js') }}"></script>

</head> <body>

<form action="" method="post">

<table>

<tr>

<td>邮箱:</td>

<td><input name="email" type="text" /></td>

</tr> <tr>

<td>密码:</td>

<td><input name="password" type="text" /></td>

</tr> <tr>

<td></td>

<td><input type="submit" value="提交" id="submit"/></td>

</tr>

</table>

</form>

</body>

login.html

login.js

... class LoginView(views.MethodView):

def get(self):

return render_template('login.html') def post(self):

email = request.form.get('email')

password = request.form.get('password')

if email == 'heboan@qq.com' and password == '':

return '登录成功'

else:

return '登录失败' app.add_url_rule('/login/', view_func=LoginView.as_view('login'))

login视图

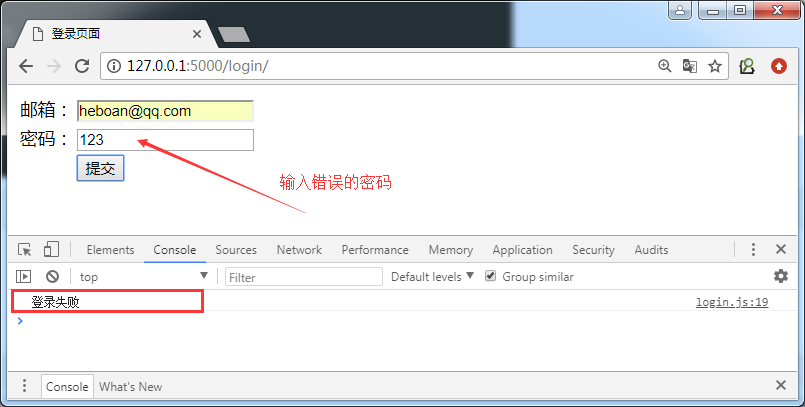

以上我们已经成功使用了AJAX处理表单。现在我们启用CSRF,主程序中代码如下:

import os

from flask_wtf import CSRFProtect

app.config['SECRET_KEY'] = os.urandom(24) #和session一样,必须要配置一个secret key参与加密

CSRFProtect(app)

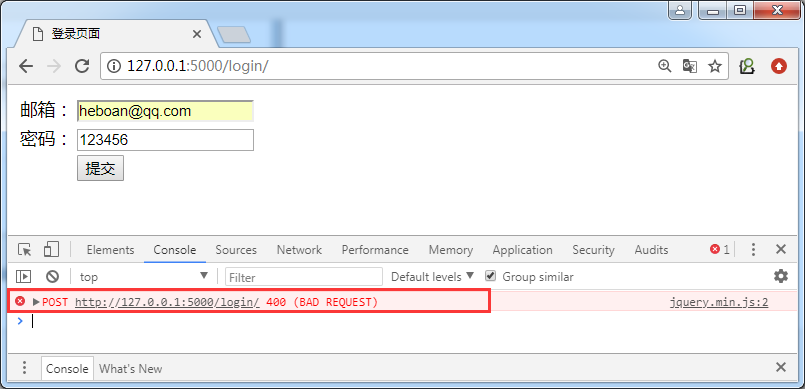

然后我们再次用正确的账号密码登录,发现出现错误,因为我们启用防csrf攻击,但是AJAX那里并没有携带csrf_token,所以请求失败

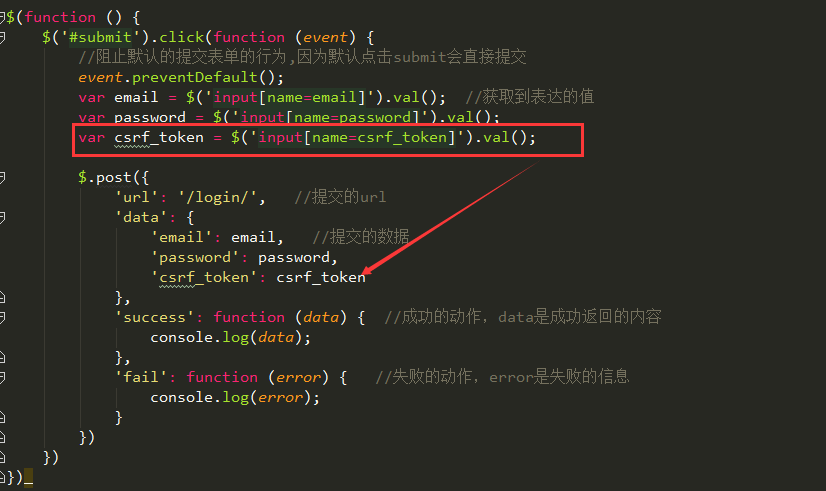

因此,我们需要在login.html中添加一个表单用来存放token

<form action="" method="post">

<!--添加一个隐藏input用来放置csrf_token-->

<input type="hidden" name="csrf_token" value="{{ csrf_token() }}">

<table>

<tr>

<td>邮箱:</td>

<td><input name="email" type="text" /></td>

</tr> <tr>

<td>密码:</td>

<td><input name="password" type="text" /></td>

</tr> <tr>

<td></td>

<td><input type="submit" value="提交" id="submit"/></td>

</tr>

</table>

</form>

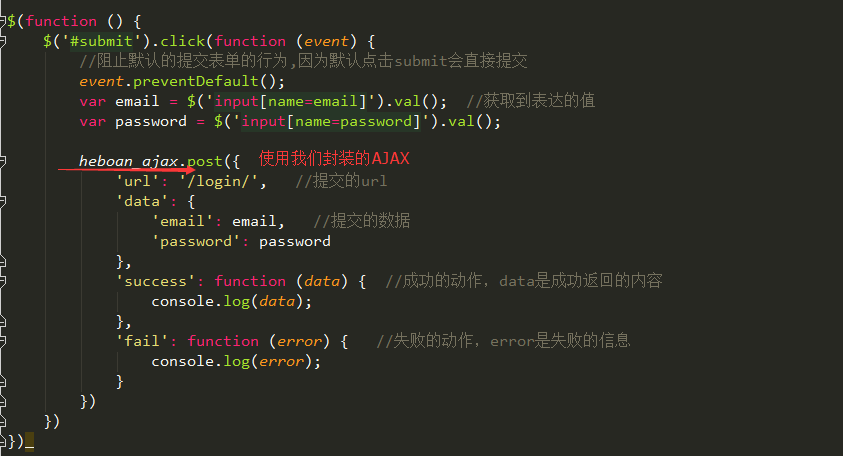

编辑AJAX代码段,把表单中的csrf_token传给服务器作比对

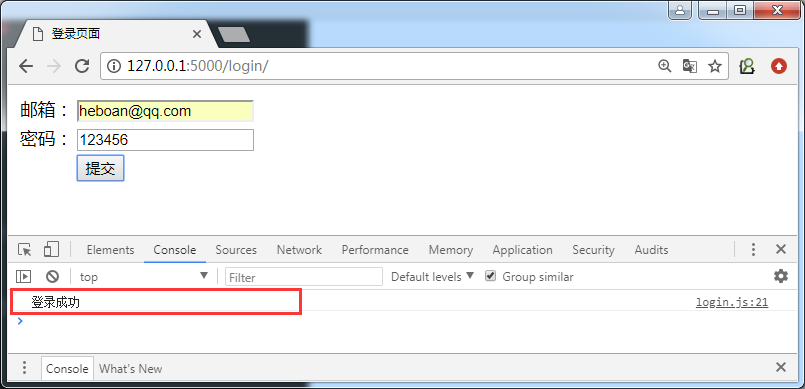

再次登录(强制刷新浏览器,因为js有缓存)

AJAX处理CSRF漏洞--优化代码

csrf_token可以放置的head中。在实际项目中,我们一般也是放在头部,这样做有个好处就是:当多处需要用到csrf_token,我们就不需要多次写一个隐藏的csrf_token表单。特别是在模板继承的时候,我们只要在父模板中的head中加入csrf配置,其子模板就可以直接继承了。

编辑login.html

<head>

<!--在head中加上此配置-->

<meta name="csrf-token" content="{{ csrf_token() }}">

...

</head> <!--表单中就不需要添加一个csrf_token表单了-->

<form action="" method="post">

<table>

<tr>

<td>邮箱:</td>

<td><input name="email" type="text" /></td>

</tr> <tr>

<td>密码:</td>

<td><input name="password" type="text" /></td>

</tr> <tr>

<td></td>

<td><input type="submit" value="提交" id="submit"/></td>

</tr>

</table>

</form>

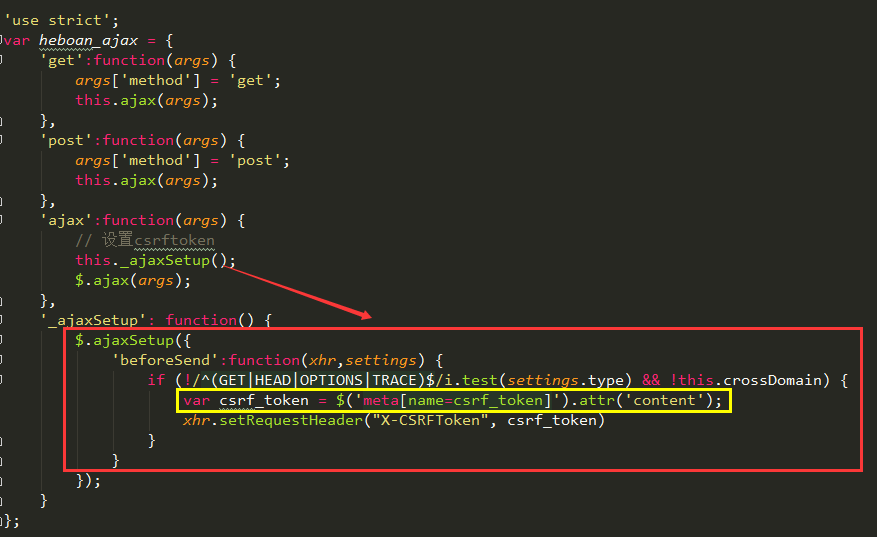

新建一个heboan_ajax.js, 来封装

修改login.js

最后在login.html中要引入封装的js

<head>

...

<meta name="csrf_token" content="{{ csrf_token() }}">

<script src="https://cdn.bootcss.com/jquery/3.3.1/jquery.min.js"></script>

<script src="{{ url_for('static', filename='heboan_ajax.js') }}"></script>

<script src="{{ url_for('static', filename='login.js') }}"></script> </head>

这样实现的好处就是以后在其他地方处理CSRF的时候,我们直接把我们封装好的heboan_ajax拿来用就可以了,模板那边可以通过继承实现避免重复定义csrf_token表单和js引入

19、Flask实战第19天:CSRF攻击与防御的更多相关文章

- ARP缓存表的构成ARP协议全面实战协议详解、攻击与防御

ARP缓存表的构成ARP协议全面实战协议详解.攻击与防御 1.4.3 ARP缓存表的构成 在局域网的任何一台主机中,都有一个ARP缓存表.该缓存表中保存中多个ARP条目.每个ARP条目都是由一个IP ...

- CSRF——攻击与防御

CSRF——攻击与防御 author: lake2 0x01 什么是CSRF攻击 CSRF是Cross Site Request Forgery的缩写(也缩写为XSRF),直译过来就是跨站请求伪造的意 ...

- csrf 攻击和防御

CSRF概念:CSRF跨站点请求伪造(Cross—Site Request Forgery),跟XSS攻击一样,存在巨大的危害性,你可以这样来理解: 攻击者盗用了你的身份,以你的名义发送恶 ...

- CSRF攻击与防御(写得非常好)

转自:http://blog.csdn.net/stpeace/article/details/53512283 CSRF概念:CSRF跨站点请求伪造(Cross—Site Request Forge ...

- Web安全之CSRF攻击的防御措施

Web安全之CSRF攻击的防御措施 CSRF是什么? Cross Site Request Forgery,中文是:跨站点请求伪造. CSRF攻击者在用户已经登录目标网站之后,诱使用户访问一个攻击 ...

- 转!!CSRF攻击与防御(写得非常好)

CSRF概念:CSRF跨站点请求伪造(Cross—Site Request Forgery),跟XSS攻击一样,存在巨大的危害性,你可以这样来理解: 攻击者盗用了你的身份,以你的名义发送恶 ...

- csrf 攻击及防御

1.什么是CSRF攻击: CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:C ...

- CSRF攻击与防御(转)

CSRF概念:CSRF跨站点请求伪造(Cross—Site Request Forgery),跟XSS攻击一样,存在巨大的危害性,你可以这样来理解: 攻击者盗用了你的身份,以你的名义发送 ...

- CSRF攻击与防御

CSRF是什么 CSRF在百度百科中是这么说的:“CSRF(Cross-site request forgery跨站请求伪造,也被称为“one click attack”或者session ridin ...

随机推荐

- BZOJ2729 [HNOI2012]排队 【高精 + 组合数学】

题目链接 BZOJ2729 题解 高考数学题... 我们先把老师看做男生,女生插空站 如果两个老师相邻,我们把他们看做一个男生,女生插空站 对于\(n\)个男生\(m\)个女生的方案数: \[n!m! ...

- Kruskal算法及其类似原理的应用——【BZOJ 3654】tree&&【BZOJ 3624】[Apio2008]免费道路

首先让我们来介绍Krukal算法,他是一种用来求解最小生成树问题的算法,首先把边按边权排序,然后贪心得从最小开始往大里取,只要那个边的两端点暂时还没有在一个联通块里,我们就把他相连,只要这个图里存在最 ...

- 实际上ECMAScript中并没有对类的定义

首先,我们用一个经典例子来简单阐述一下ECMAScript中的继承机制. 在几何学上,实质上几何形状只有两种,即椭圆形(是圆形的)和多边形(具有一定数量的边).圆是椭圆的一种,它只有一个焦点.三角形. ...

- spring中Constructor、@Autowired、@PostConstruct的顺序【转】

其实从依赖注入的字面意思就可以知道,要将对象p注入到对象a,那么首先就必须得生成对象p与对象a,才能执行注入.所以,如果一个类A中有个成员变量p被@Autowired注解,那么@Autowired注入 ...

- eclipse console输出有长度限制

抓取一个网页内容,然后打印到控制台,发现内容首部都没有了. String content = getResponseText("http://xxx.html"); System. ...

- 问题总结——window平台下grunt\bower安装后无法运行的问题

一.问题: 安装grunt或者bower后,在cmd控制台运行grunt -version 或者 bower -v会出现:“xxx不是内部或外部命令,也不是可运行的程序或批处理文件”,

- hibernate连接oracle数据库

前言:以下所有的操作都是基于你已经成功安装了oracle数据库并且java的开发环境正常的情况下进行的. 如果没有完善请先配置基础环境. 第一步:配置需要的环境(下载并导入需要的包). 下载链接:ht ...

- MyBatis查询结果resultType返回值类型详细介绍

一.返回一般数据类型 比如要根据 id 属性获得数据库中的某个字段值. mapper 接口: // 根据 id 获得数据库中的 username 字段的值 String getEmpNameById( ...

- linux认证上网

公司上网需要认证,linux命令行模式:curl -d "opr=pwdLogin&userName=用户名&pwd=密码&rememberPwd=1" h ...

- 单源最短路模板_SPFA_Dijkstra(堆优化)_C++

随手一打就是标准的SPFA,默认1号节点为出发点,当然不用 f 判断是否在队里也可以,只是这样更优化一点 void spfa() { int i,x,k; ;i<=n;i++) { d[i]=o ...