IDA逆向:数组的逆向

阅读《IDA Pro权威指南》第八章,整理的一些笔记,作为逆向的基础,可能有很多认识不足。

//全局分配数组

**********************************************************************

源程序:

int global_arrary[];

int main()

{

int idx = ;

global_arrary[] = ;

global_arrary[] = ;

global_arrary[] = ;

global_arrary[idx] = ; return ;

}

逆向分析:

.text:0041136E mov [ebp+var_8], ; var_8为idx

.text: mov dword_417138, 0Ah ;global_arrary[] =

.text:0041137F mov dword_41713C, 14h ;global_arrary[] =

.text: mov dword_417140, 1Eh ;global_arrary[] =

.text: mov eax, [ebp+var_8] ;eax=idx

.text: mov dword_417138[eax*], 28h ;global_arrary[idx] = 由此可见当索引为变量时,易分析出元素大小 这里为4 .text:004113A1 xor eax, eax

.text:004113A3 pop edi

.text:004113A4 pop esi

.text:004113A5 pop ebx

.text:004113A6 mov esp, ebp

.text:004113A8 pop ebp

.text:004113A9 retn

.text:004113A9 sub_411350 endp

//栈分配数组

**********************************************************************

源程序:

int _tmain(int argc, _TCHAR* argv[])

{

int a[];

//int aa,bb,cc,dd,ee;

int idx = ;

//int* p =a;

a[] = ;

a[] = ;

a[] = ;

a[] = ;

a[] = ; a[idx]=; print(a); return ;

}

逆向分析:

var_EC= byte ptr -0ECh

idx= dword ptr -28h

a= dword ptr -1Ch

var_4= dword ptr -

argc= dword ptr

argv= dword ptr 0Ch

mov [ebp+var_4], eax

mov [ebp+idx], ;idx =

mov [ebp+a], 0Ah ;a[] =

mov [ebp+a+], 14h

mov [ebp+a+], 1Eh

mov [ebp+a+0Ch], 28h

mov [ebp+a+10h], 32h

mov eax, [ebp+idx] ;eax = idx

mov [ebp+eax*+a], 64h ;a[idx] =

可以从idx的在栈中的位置 大致判断出数组的大小,可以操纵数组溢出之类的

数组大小 = a+10h - idx = -1ch + 10h - -28h = 28(十进制) = (5*4 + 8(vs2010保护))

//char数组

*************************************************************************

int _tmain(int argc, _TCHAR* argv[])

{

char* p = {"asdfgeg"};

char* q = "qwqre";

char b[]= {"qw"};

printf("%s\r\n",p);

printf("%s\r\n",q);

printf("%s\r\n",b); return ;

}

mov [ebp+p], offset aAsdfgeg ; "asdfgeg" ;将字符串常量地址赋值给 [ebp+p]

mov [ebp+q], offset aQwqre ; "qwqre"

mov ax, word ptr ds:aQw ; "qw" ds是段寄存器,是用来存储段地址的,程序是通过段地址:偏移地址寻找数据地址的。

mov word ptr [ebp+b], ax //b[0]

mov cl, ds:byte_415742

mov [ebp+b+], cl //b[2]

vs2010反汇编:

char* p = {"asdfgeg"};

00E5139E mov dword ptr [p],offset string "asdfgeg" (0E55750h)

char* q = "qwqre";

00E513A5 mov dword ptr [q],offset string "qwqre" (0E55748h)

char b[]= {"qw"};

00E513AC mov ax,word ptr [string "qw" (0E55744h)]

00E513B2 mov word ptr [b],ax

00E513B6 mov cl,byte ptr ds:[0E55746h]

00E513BC mov byte ptr [ebp-1Eh],cl

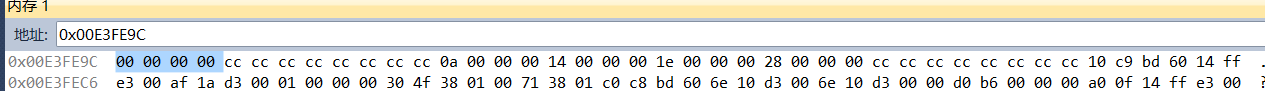

//堆分配数组

*****************************************************************************************

int main()

{

int* heapArray = (int*)malloc( * sizeof(int));

int idx = ;

heapArray[] = ;

heapArray[] = ;

heapArray[] = ;

heapArray[idx] =; return ;

}

mov esi, esp

push 0Ch ; Size //malloc的参数 即数组大小

call ds:__imp__malloc

add esp,

cmp esi, esp

call j___RTC_CheckEsp

mov [ebp+heapArray], eax

mov [ebp+idx],

mov eax, [ebp+heapArray] //数组起始位置储存在heaparray中 每次要先获得基址再加偏移

mov dword ptr [eax], 0Ah

mov eax, [ebp+heapArray]

mov dword ptr [eax+], 14h

mov eax, [ebp+heapArray]

mov dword ptr [eax+], 1Eh

mov eax, [ebp+idx]

mov ecx, [ebp+heapArray]

mov dword ptr [ecx+eax*], 28h

*************************************************************************************

总结:

只有当变量作为数组的索引时才最容易确定数组的存在

IDA逆向:数组的逆向的更多相关文章

- Android逆向-Android基础逆向(5)

本文作者:i春秋作家——HAI_ 0×00 前言 不知所以然,请看 Android逆向-Android基础逆向(1)Android逆向-Android基础逆向(2)Android逆向-Android基 ...

- 20145219《网络对抗技术》PC平台逆向破解之逆向与Bof基础

20145219<网络对抗技术>PC平台逆向破解之逆向与Bof基础 实践目标 实践对象:一个名为pwn1的linux可执行文件. pwn1正常执行流程:main调用foo函数,foo函数会 ...

- IDA 对 SO 的逆向

ApkTool对apk进行解包,在解包后的lib目录中找到so文件 so文件大概有以下几种 armeabi: 第5代.第6代的ARM处理器,早期的手机用的比较多. armeabiv-v7a:第7代及以 ...

- 【逆向工具】逆向工具101editor使用-游戏快速通关

[渡者游戏简介] 船夫小江将运送客人的,羊.狐狸.草等物品过河,如果留下动物被其它种类吃掉任务就失败了.你需要帮助他做出正确的顺序选择.Ferryman是一款根据经典谜题改编的解谜游戏. 一.查看文件 ...

- Android逆向-Android基础逆向7(内购干货集合)

本文作者:MSTLab-EvilChen 0×00 前言 首先,本来想写NDK的,但是还是先把这个流程过一遍吧,这个流程是必不可少的.其次,RMB真的是一个好东西. 导航 由于本人为了节省时间,不想贴 ...

- IM通信协议逆向分析、Wireshark自定义数据包格式解析插件编程学习

相关学习资料 http://hi.baidu.com/hucyuansheng/item/bf2bfddefd1ee70ad68ed04d http://en.wikipedia.org/wiki/I ...

- 来自高维的对抗 - 逆向TinyTool自制

一.序 无论是逆向分析还是漏洞利用,我所理解的攻防博弈无非是二者在既定的某一阶段,以高维的方式进行对抗,并不断地升级维度.比如,逆向工程人员一般会选择在Root的环境下对App进行调试分析,其是以ro ...

- 【逆向知识】GitHub:Awesome-Hacking(黑客技能列表-逆向)

0 初衷 GitHub这一份黑客技能列表很不错,包含了多个方向的安全.但目前我关注只有逆向工程与恶意代码,所以其他的被暂时略过. 虽然很感谢作者的辛勤付出,但并不打算复制粘贴全套转载.逐条整理是为了从 ...

- 【逆向笔记】OD工具使用-逆向TraceMe.exe

名词注释 System breakpoint:系统断点,OllyDbg用CreateProcessA加载DEBUG_ONLY_THIS_PROCESS参数执行,程序运行之后会触发一个INT13,在系统 ...

随机推荐

- 整数划分——真正的递归经典例题(NYOJ——90)

先注明学习博客的地址:(http://www.cnblogs.com/hoodlum1980/archive/2008/10/11/1308493.html) 题目描述:任何正整数n都可以写成n=n1 ...

- 1.jQuery入口函数 与javaScript入口函数

1.jQuery入口函数 与javaScript入口函数 JQ入口函数: $(document).ready(function(){ }); 或者 $(function(){ }) Js入口函数: w ...

- html css将图片或div置于顶层

在做这个功能时,图片被挡住了.. 解决办法 在这个图片的css里加上z-index:数字:(数字可以为正也可以为负数) z-index:1肯定在z-index:-1的上面 用这个属性来给div分层 是 ...

- 【TMF eTOM】业务流程框架介绍

TMF文档版权信息 Copyright © TeleManagement Forum 2013. All Rights Reserved. This document and translations ...

- Python 中的赋值、拷贝、引用

在 python 中赋值语句总是建立对象的引用值,而不是复制对象.因此,python 变量更像是指针,而不是数据存储区域. 如图所示,当改变一个变量的值,另一个的值也会跟着改变.也就是浅拷贝. 若要实 ...

- asp.net刷新本页面的六种方法总结

第一: private void Button1_Click( object sender, System.EventArgs e ) { Response.Redirect( Reque ...

- [CentOS7] 磁盘分区(gdisk, fdisk)

声明:本文主要总结自:鸟哥的Linux私房菜-第七章.Linux 磁碟與檔案系統管理,如有侵权,请通知博主 磁盘分区步骤: 1.先找出当前有哪些磁盘lsblk或blkid(也就是确定是sda还是vda ...

- 2017-10-7 清北刷题冲刺班p.m

测试 A 同花顺 文件名 输入文件 输出文件 时间限制 空间限制card.cpp/c/pas card.in card.out 1s 512MB题目描述所谓同花顺,就是指一些扑克牌,它们花色相同,并且 ...

- Python使用Zero-Copy和Buffer Protocol实现高性能编程

无论你程序是做什么的,它经常都需要处理大量的数据.这些数据大部分表现形式为strings(字符串).然而,当你对字符串大批量的拷贝,切片和修改操作时是相当低效的.为什么? 让我们假设一个读取二进制数据 ...

- FTP服务器FileZilla Server配置及使用方法

FileZilla Server下载安装完成后,安装过程不写说明了,网上一抓一大把,直接从配置开始记录. 1.创建服务器 ² Password:栏位中输入本服务器Filezilla服务的密码, ² ...