20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

- 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体有(1)简单应用SET工具建立冒名网站(2)ettercap DNS spoof(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

1.实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

- 实验室机房、网吧、寝室、宾馆这类局域网的场所

(2)在日常生活工作中如何防范以上两攻击方法

- 对于第一种方法要留意网址格式是否正确,是不是真的是目标网站,也可以用浏览器里面常有的照妖镜功能看看是不是真实的网站。

- 对于后者可以使用禁用dns缓存的方法,禁用了就不会去找本地缓存了,直接去找网上可信的dns服务器了

2.实验总结与体会

- dns欺骗不难实现,在学校机房和寝室的环境里更容易实现,防范的方法主要还是自己留意网站的真实性。

- 实验过程缺乏一个详细的参考,一人智短三人智长,通过请教其他人互通有无,成功完成了实验。

3.实践过程记录

简单应用SET工具建立冒名网站

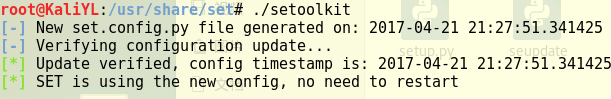

- 进入

/usr/share/set目录使用setoolkit命令打开set工具:

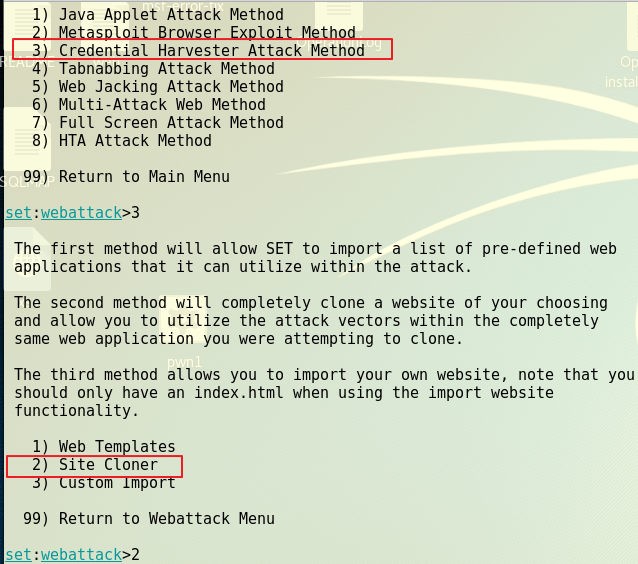

- 进入后,输入1来选择

1) Social-Engineering Attacks进入攻击方法选择,我选得是 2.网站攻击 ,然后选择一下攻击方法等信息。

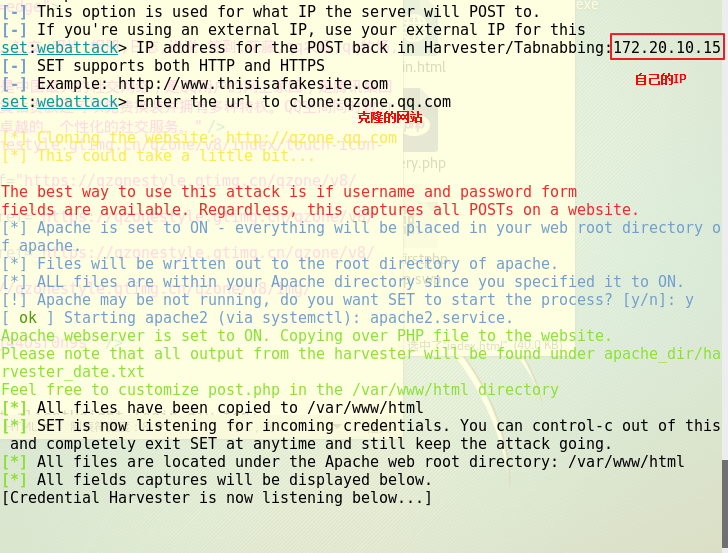

- 成功后如图(需要开启apache2,且其端口号为80)

建议先使用命令

netstat -tlunp查看端口占有情况然后根据需要kill掉占有的进程pid。要不然访问不了克隆网页。然后访问

http://short.php5developer.com伪装一下自己的IP后把伪装的地址发给别人:

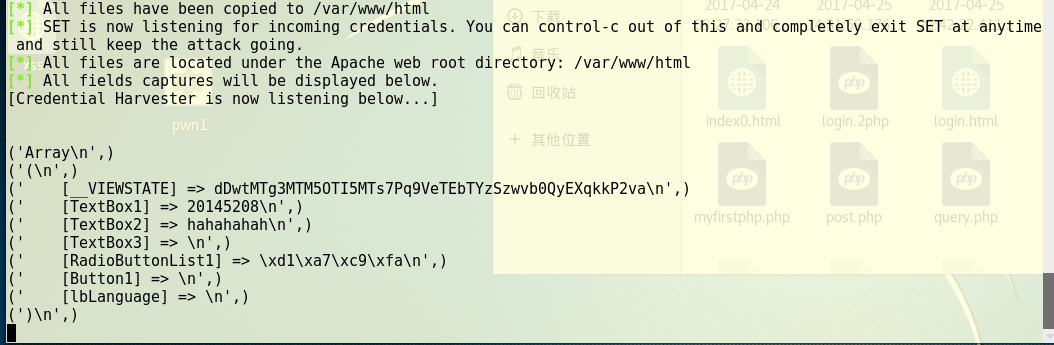

- 别人点开后经过跳转就进入伪装网站了(因为qq邮箱和空间都不成功,所以换了百试百灵的教务网):

- 攻击方会收到靶机输入的信息然后生成时间为名的文件:

- QQ邮箱和空间不成功的原因可能他们的网页代码对这种攻击方式做了防范,传输数据的方式做了掩饰。

ettercap DNS spoof

- 修改DNS配置文件(在kali下的文件路径为/etc/ettercap/etter.dns),在对应的位置添加对应的标识和IP地址,* 代表所有域名,后边就是你作为欺骗地址的IP,也就是我自己的主机IP地址:

- 使用

service apache2 start命令开启apache2,然后输入命令ettercap -G来进入ettercap的图形界面,图形界面友好一点:

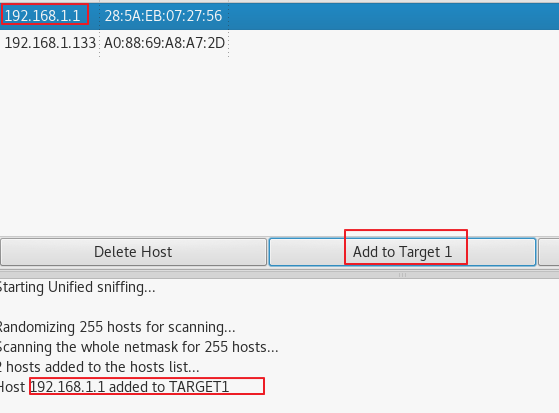

- 在host里面进行扫描并列出主机表:

- 可以看见列出了所有机器,先在列表里选择网关进行添加,我这里的网关是192.168.1.1。 点击 Add to target 1

- 一样的方法将目标主机添加(Add to target 2),我这里选得是win10宿主机,不知道能不能成功。

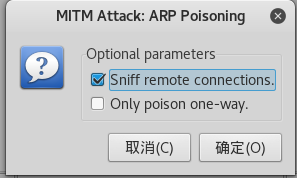

- 配置好后在继续点击mitm>arp poisoning,选择第一个勾上并确定。

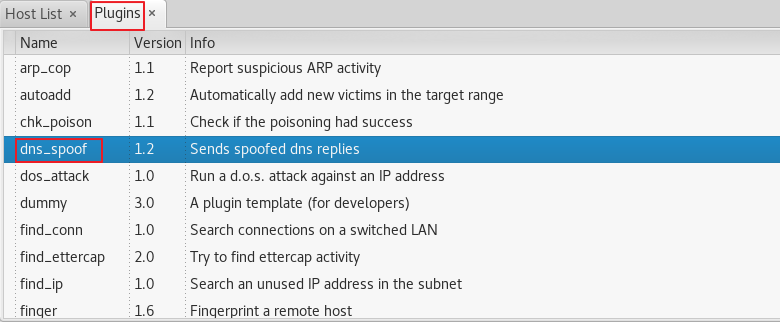

- 配置插件plugins>mangge the plugins,因为我们要进行的是DNS欺骗,所以选择dns_spoof:

- 最后点击strat>start sniffing开始工作:

- 悲剧的没有显示我的主页,反而许多网站都打不开了:

- 还好360里面有DNS的修复软件,直接可以修复回来,免去很多麻烦,发现了之前的一个问题,apache2端口是8088,想要能成功需要改成80,之前错误也可能是因为这个,这里80端口已经被占用了,先使用

openvas-stop关掉占有端口的服务,然后sudo gedit /etc/apache2/ports.conf打开配置文件修改监听端口:

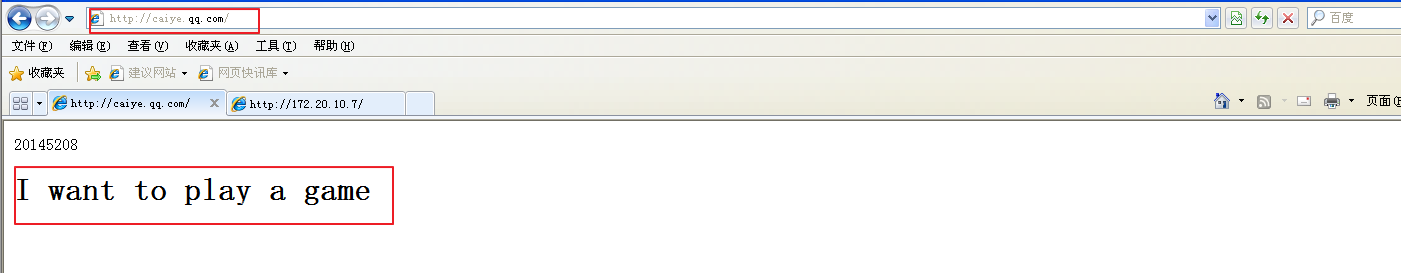

- 换一个XP机试试:

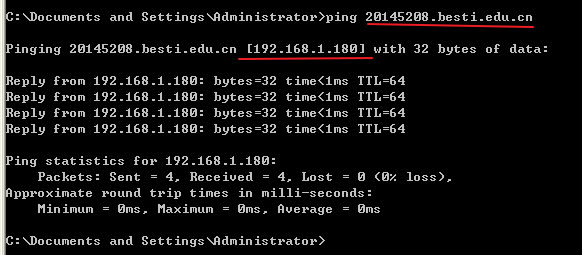

- 重复一遍步骤成功欺骗:

- 上面是一个简单的网页,达不到欺骗作用,但是可以吓唬人嘛

- 下面是克隆的教务网:

- 同时会记录下欺骗记录:

20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范的更多相关文章

- 20145208 蔡野 《网络对抗》免考项目 MSF学习

20145208 蔡野 <网络对抗>免考项目 MSF Exploit模块开发 题目:MSF Exploit模块开发 摘要 本免考项目的目标是通过对msf模块的设计语言--ruby和expl ...

- 20145208 蔡野 《网络对抗》Exp9 web安全基础实践

20145208 蔡野 <网络对抗>Exp9 web安全基础实践 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验后回答问题 (1)SQL注入攻击原理,如何 ...

- 20145208 蔡野 《网络对抗》Exp8 Web基础

20145208 蔡野 <网络对抗>Exp8 Web基础 本实践的具体要求有: (1).Web前端HTML(1分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POS ...

- 20145208 蔡野 《网络对抗》Exp6 信息搜集与漏洞扫描

20145208 蔡野 <网络对抗>Exp6 信息搜集与漏洞扫描 本实践的目标是掌握信息搜集的最基础技能.具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145208蔡野 《网络对抗》逆向及BOF基础实践

20145208蔡野 <网络对抗>逆向及BOF基础实践 逆向及Bof基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函 ...

- 20145208 蔡野 《网络对抗》Exp4 恶意代码分析

20145208 蔡野 <网络对抗>Exp4 恶意代码分析 问题回答 总结一下监控一个系统通常需要监控什么.用什么来监控. 监控一个系统通常需要监控这个系统的注册表,进程,端口,服务还有文 ...

- 20145208 蔡野《网络对抗》Exp3 Advanced 恶意代码伪装技术实践

20145208 蔡野<网络对抗>Exp3 Advanced 恶意代码伪装技术实践 木马化正常软件 思路: 在正常软件包中将原本的程序主文件(平时打开程序用的exe文件)改成dll后缀(或 ...

- 20145208 蔡野《网络对抗》shellcode注入&Return-to-libc攻击深入

20145208 蔡野<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 shellcode的获取代码 我使用了许心远同学博客中的代码 ...

随机推荐

- unity3d连接Sqlite并打包发布Android

连接Sqlite首先要把dll程序集导入到unity3d工程里面.安装好的unity中可以找到

- 实验验证sys和system用户全库导出的区别

我们在做逻辑数据泵全库导出的时候,有两种流行的写法,一种是sys用户导出,一种是使用system用户导出. 现在想知道二者之间有什么区别?实验验证之前不妨先思考一下: sys和system用户的权限区 ...

- MyBatis基础入门《十二》删除数据 - @Param参数

MyBatis基础入门<十二>删除数据 - @Param参数 描述: 删除数据,这里使用了@Param这个注解,其实在代码中,不使用这个注解也可以的.只是为了学习这个@Param注解,为此 ...

- Monogdb 按2个字段值之间的比较

使用 $where BsonDocument query = new BsonDocument("$where", "this.soDate<this.pEffDa ...

- linux打包压缩与搜索命令

1.tar命令 tar命令用于对文件进行打包压缩或解压,格式为“tar [选项] [文件]”. tar命令的参数及其作用 参数 作用 -c 创建压缩文件 -x 解开压缩文件 -t 查看压缩包内有哪些 ...

- Code Review(转)

Code Review是一种通过复查代码提高代码质量的过程,在XP方法中占有极为重要的地位,也已经成为软件工程中一个不可缺少的环节.本文通过对Code Review的一些概念和经验的探讨,就如何进行C ...

- SiteCore Experience Analytics-体验分析

体验分析 Sitecore Experience Analytics为营销人员和营销分析师提供仪表板和报告,以识别从其网站和可能的其他外部数据源收集的体验数据的模式和趋势. 体验分析报告示例: ...

- crm

CRM 开发 需求分析 存储所有的客户咨询信息 避免重复数据 客户的多次跟踪记录 客户来源.成单率分析 每个销售只能修改自己的客户信息 报名流程开发 班级管理 学员成绩,出勤管理 问卷调查 校区管理 ...

- codeforces 979A Pizza, Pizza, Pizza!!!

题意: 对一个圆形的pizza,只能用直线来切它,求把它切为n+1份的形状和size都相同的最下次数. 思路: 形状和size都相同,那么只能是扇形,分奇偶讨论. n为0还得特判,切0刀,因为这个还被 ...

- LDA的Gibbs Sampling求解

<LDA数学八卦>对于LDA的Gibbs Sampling求解讲得很详细,在此不在重复在轮子,直接贴上该文这部分内容. Gibbs Sampling 批注: 1. ...