异或加密 - cr2-many-time-secrets(攻防世界) - 异性相吸(buuctf)

Crib dragging attack

在开始了解 Crib dragging attack 之前,先来理一理 异或。

异或加密

【详情请戳这里】 XOR 加密简介

异或加密特性:

① 两个值相同时,返回

false,否则返回true。② 如果对一个值连续做两次 XOR,会返回这个值本身。

③ 加密应用:

假设原始信息是

message,密钥是key,第一次 XOR 会得到加密文本cipherText。对方拿到以后,再用key做一次 XOR 运算,就会还原得到message。④ 一次性密码本 one-time pad(OTP):

key的长度大于等于messagekey必须是一次性的,且每次都要随机产生满足上述两个条件,即称为 OTP

关于破解

这就要引入主题 :Crib dragging 法。

详情可见 这里

简单来说呢,就是利用一些用同个密钥生成的密文,猜对其中部分密文对应的明文,即可求出公共密钥,再用该可能的密钥去解其他的密文,若符合,则为密钥正确。

例题解析-cr2-many-time-secrets

上一道例题看看。 【攻防世界】 题目链接 【cr2-many-time-secrets】

下载附件,得到如下字符串:

0529242a631234122d2b36697f13272c207f2021283a6b0c7908

2f28202a302029142c653f3c7f2a2636273e3f2d653e25217908

322921780c3a235b3c2c3f207f372e21733a3a2b37263b313012

2f6c363b2b312b1e64651b6537222e37377f2020242b6b2c2d5d

283f652c2b31661426292b653a292c372a2f20212a316b283c09

29232178373c270f682c216532263b2d3632353c2c3c2a293504

613c37373531285b3c2a72273a67212a277f373a243c20203d5d

243a202a633d205b3c2d3765342236653a2c7423202f3f652a18

2239373d6f740a1e3c651f207f2c212a247f3d2e65262430791c

263e203d63232f0f20653f207f332065262c3168313722367918

2f2f372133202f142665212637222220733e383f2426386b

乍一看,可不就是十六进制嘛,结果一个ASCII码转换,一堆乱七八糟。

脚本1

依靠大佬 题解 才知 ,对于 OTP 密钥重用,可执行 此攻击脚本 进行破解

将其按一行展开):

0529242a631234122d2b36697f13272c207f2021283a6b0c79082f28202a302029142c653f3c7f2a2636273e3f2d653e25217908322921780c3a235b3c2c3f207f372e21733a3a2b37263b3130122f6c363b2b312b1e64651b6537222e37377f2020242b6b2c2d5d283f652c2b31661426292b653a292c372a2f20212a316b283c0929232178373c270f682c216532263b2d3632353c2c3c2a293504613c37373531285b3c2a72273a67212a277f373a243c20203d5d243a202a633d205b3c2d3765342236653a2c7423202f3f652a182239373d6f740a1e3c651f207f2c212a247f3d2e65262430791c263e203d63232f0f20653f207f332065262c31683137223679182f2f372133202f142665212637222220733e383f2426386b

对其执行一下脚本(cribdrag.py):

python cribdrag.py 0529242a631234122d2b36697f13272c207f2021283a6b0c79082f28202a302029142c653f3c7f2a2636273e3f2d653e25217908322921780c3a235b3c2c3f207f372e21733a3a2b37263b3130122f6c363b2b312b1e64651b6537222e37377f2020242b6b2c2d5d283f652c2b31661426292b653a292c372a2f20212a316b283c0929232178373c270f682c216532263b2d3632353c2c3c2a293504613c37373531285b3c2a72273a67212a277f373a243c20203d5d243a202a633d205b3c2d3765342236653a2c7423202f3f652a182239373d6f740a1e3c651f207f2c212a247f3d2e65262430791c263e203d63232f0f20653f207f332065262c31683137223679182f2f372133202f142665212637222220733e383f2426386b

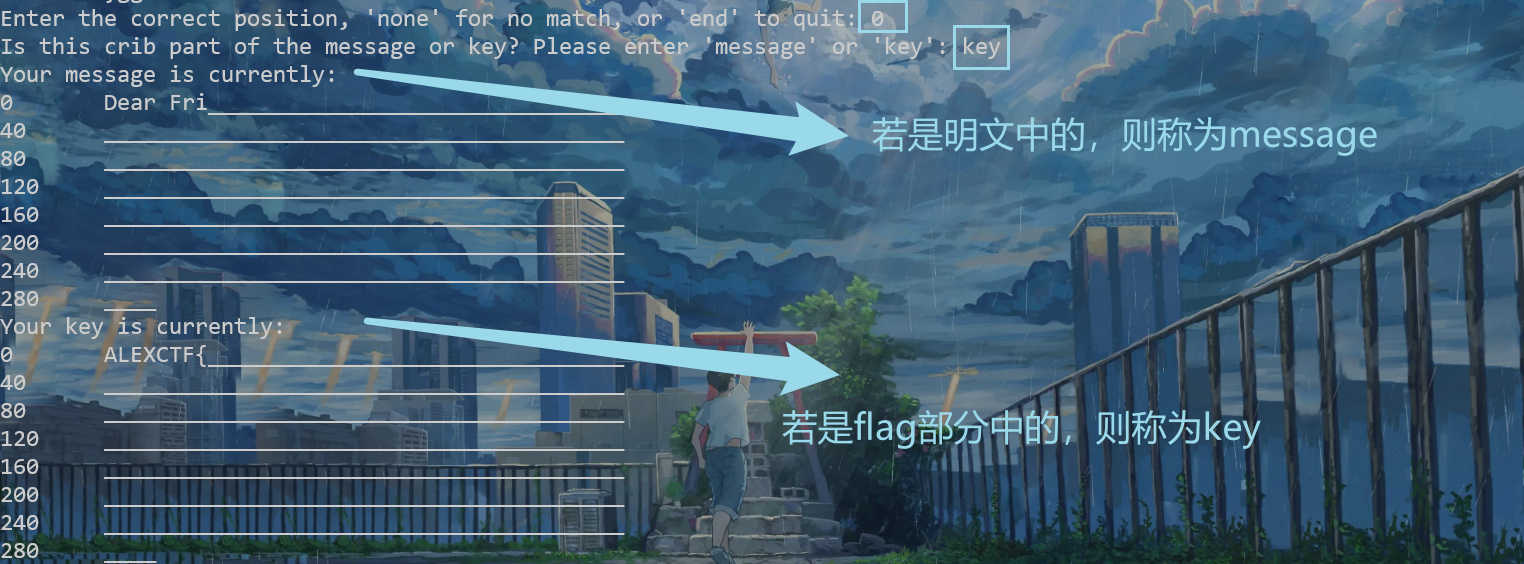

输入 ALEXCTF{ “0”的位置出现 “Dear Fri” 有戏。

于是将其放入其中,按照步骤一步步来: (如下)

补全前面 Dear Friend ,继续 。得到 ALEXCTF{HER

就这样一步一步摸下来:

最后得到:

脚本2

选自此大佬 脚本

import binascii

def dec(msg, key):

'''

Simple char-by-char XOR with a key (Vigenere, Vernam, OTP)

'''

m = ""

for i in range(0, len(key)):

m += chr(msg[i] ^ ord(key[i]))

return m

######################################

lines = []

with open("msg", "r") as f:

# Read lines from file and decode Hex

ls = f.readlines()

for l in ls:

lines.append(binascii.unhexlify(l[:-1]))

# Step 1: Decode each line with the known key

k = "ALEXCTF{"

mes = []

for l in lines:

m = dec(l, k)

mes.append(m)

print(mes)

# Step 2: Guess some part of the first message 'Dear Fri'

k = "Dear Friend, "

m = dec(lines[0], k)

print(m)

# Step 3: Decode each line with the new known key

k = "ALEXCTF{HERE_"

mes = []

for l in lines:

m = dec(l, k)

mes.append(m)

print(mes)

# Step 4: Guess some part of the last message 'ncryption sc'

k = 'ncryption scheme '

m = dec(lines[-1], k)

print(m)

# Step 5: Decode each line with the new known key

k = "ALEXCTF{HERE_GOES_"

mes = []

for l in lines:

m = dec(l, k)

mes.append(m)

print(mes)

# Step 6: Guess all the second message 'sed One time pad e'

# the third message is 'n scheme, I heard '

# so we can retrive the complete key

k = 'sed One time pad encryptio'

m = dec(lines[2], k)

print(m)

'''

['Dear Fri', 'nderstoo', 'sed One ', 'n scheme', 'is the o', 'hod that', ' proven ', 'ever if ', 'cure, Le', 'gree wit', 'ncryptio']

ALEXCTF{HERE_

['Dear Friend, ', 'nderstood my ', 'sed One time ', 'n scheme, I h', 'is the only e', 'hod that is m', ' proven to be', 'ever if the k', 'cure, Let Me ', 'gree with me ', 'ncryption sch']

ALEXCTF{HERE_GOES

['Dear Friend, This ', 'nderstood my mista', 'sed One time pad e', 'n scheme, I heard ', 'is the only encryp', 'hod that is mathem', ' proven to be not ', 'ever if the key is', 'cure, Let Me know ', 'gree with me to us', 'ncryption scheme a']

ALEXCTF{HERE_GOES_THE_KEY}

'''

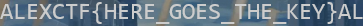

Flag 如下:

ALEXCTF{HERE_GOES_THE_KEY}

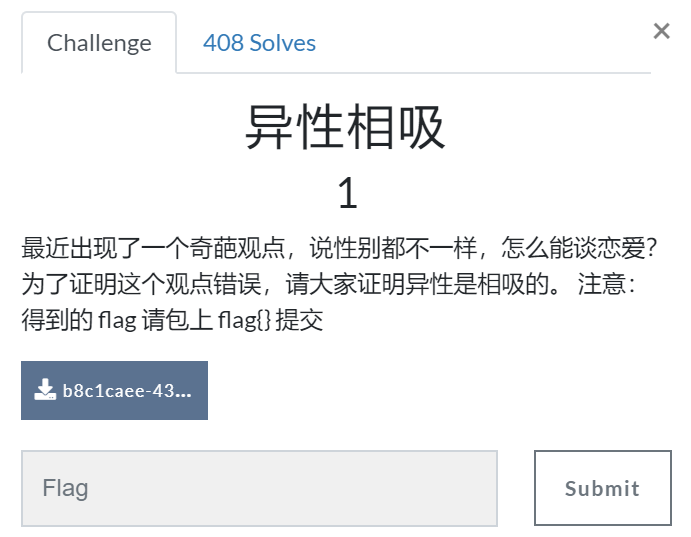

异或例题 - buuctf 异性相吸

【buuctf】 题目链接 异性相吸

下载附件得到一段密文以及一段密钥。key.txt(密钥)如下:

asadsasdasdasdasdasdasdasdasdasdqwesqf

这题解法与 南邮CTF:密码学 异性相吸 相似

解法: 将密钥与密文的每一位异或 得到明文

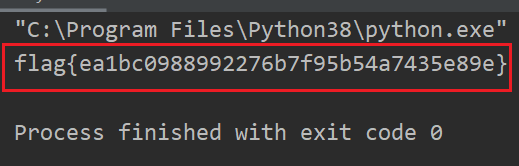

于是写出相应脚本:

#coding:utf-8

miwen = open("E:\\密文.txt",'rb').read()

key = open("E:\\key.txt",'rb').read()

flag = ''

for i in range(0,len(miwen)):

str = list(miwen)[i] ^ list(key)[i]

flag += chr(str)

print(flag)

得到flag:

flag{ea1bc0988992276b7f95b54a7435e89e}

【侵权删】 【参考链接】

异或加密 - cr2-many-time-secrets(攻防世界) - 异性相吸(buuctf)的更多相关文章

- 南京邮电大学网络攻防训练平台(NCTF)-异性相吸-Writeup

南京邮电大学网络攻防训练平台(NCTF)-异性相吸-Writeup 题目描述 文件下载地址 很明显,文件之间进行亦或就可得到flag,不再多说,直接上脚本 #coding:utf-8 file_a = ...

- python 字符串 转 bit, bitarray 异或加密

Python中异或加密要将str 转为 bitarray, 提示: int类型和纯数字的字符串也可以异或处理, 可能更方便 from bitarray import bitarray def str2 ...

- CBrother异或加密与C++异或加密函数

CBrother脚本异或加密与C++异或加密函数 异或对于数据加密来说是最简单的方式,在一般的安全性要求不是非常高的地方,异或加密是最好的选择. C++异或加密代码 int g_PWD = 0xffe ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- CTF -攻防世界-crypto新手区(5~11)

easy_RSA 首先如果你没有密码学基础是得去恶补一下的 然后步骤是先算出欧拉函数 之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错 ...

- 攻防世界web新手区

攻防世界web新手区 第一题view_source 第二题get_post 第三题robots 第四题Backup 第五题cookie 第六题disabled_button 第七题simple_js ...

- 记录下做攻防世界的misc题

0x00 记录一下,代表自己做过 0x01 flag_universe 看简介是来自2018年的百越杯. 将文件下载下来后,就一个flag_universe.pcapng文件,wireshark打开. ...

- 攻防世界-Web_php_include (四种解法)

攻防世界-Web_php_include (考察的是文件包含) 打开页面是这样一段代码从代码中得知page中带有php://的都会被替换成空 str_replace()以其他字符替换字符串中的一些 ...

- RSA(攻防世界)Rsa256 -- cr4-poor-rsa

RSA256 [攻防世界] 题目链接 [RSA256] 下载附件得到两个文件. 猜测第一个 txt 文件 可能为RSA加密密文 ,第二个估计就是密钥.依次打开看看: 果然如此. 目标: 寻找 n.e. ...

随机推荐

- 异常java.lang.IllegalArgumentException: An invalid character [32] was present in the Cookie value

通过HttpServletResponse的addCookie(Cookie cookie)向客户端写cookie信息,这里使用的tomcat版本是8.5.31,出现如下报错: java.lang.I ...

- vue学习笔记(一)---- vue指令( v-bind 属性绑定 )

看栗子: <body> <div id="app"> <input type="button" value="按钮&qu ...

- ssm整合所用全部依赖pom.xml(idea版)

<?xml version="1.0" encoding="UTF-8"?><project xmlns="http://maven ...

- 动态规划专题一:线性dp

第一篇博客随笔,被迫写的bushi 上课讲的动态规划入门,还是得总结一下吧 背包 01背包 背包有容量限制,每一件物品只能够取一件(这就是为什么j从V至v[i]循环的原因) 思路:f数组表示当前状态的 ...

- .NET CORE 3.1.5 跨域设置

1.Startup配置 1 #region 跨域设置 2 //注意:放到services.AddMvc()之前 3 services.AddCors(options => { 4 options ...

- 01 . Go框架之Gin框架从入门到熟悉(路由和上传文件)

Gin框架简介 Gin是使用Go/Golang语言实现的HTTP Web框架, 接口简洁, 性能极高,截止1.4.0版本,包含测试代码,仅14K, 其中测试代码9K, 也就是说测试源码仅5k左右, 具 ...

- 走在深夜的小码农 Seventh Day

Css3 Seventh Day writer:late at night codepeasant 学习大纲: 1. 定位(position) 介绍 1.1 为什么使用定位 我们先来看一个效果,同时思 ...

- 【CF1445D】Divide and Sum 题解

题目链接 题意简介 将一个长度为 2n 的数列平均分为两个子数列 p 和 q 后,p 按从小到大排序,q 按从大到小排序. 排序后,记 p 为 \(\{x_i\}\) ,q 为 \(\{y_i\}\) ...

- Redis还可以做哪些事?

在上一篇文章中,讲到了redis五大基本数据类型的使用场景,除了string,hash,list,set,zset之外,redis还提供了一些其他的数据结构(当然,严格意义上也不算数据结构),一起来看 ...

- python使用zlib库压缩图片,使用ffmpeg压缩视频

python压缩图片.视频 图片压缩使用zlib库 视频压缩使用工具ffmpeg # ffmpeg -i 1.mp4 -r 10 -pix_fmt yuv420p -vcodec libx264 -p ...