XSS攻击简单介绍

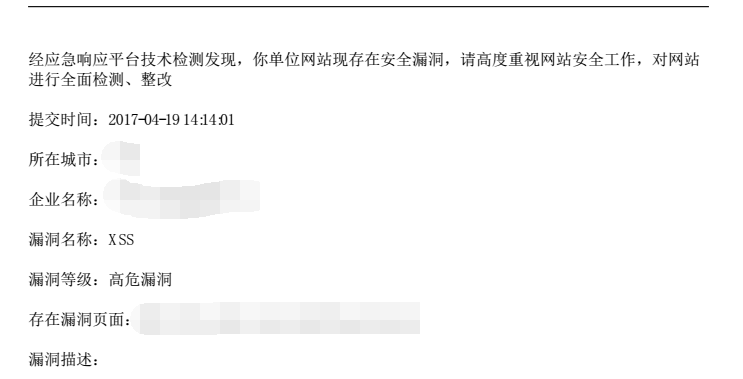

之前由我负责维护的一个项目被检测出存在可能被XSS攻击的漏洞。

吓得我赶紧恶补了下XSS。

XSS,全称为Cross Site Script,跨站脚本攻击,是WEB程序中一种常见的漏洞。其主要的攻击手段是在在利用网站上的可由用户输入信息的地方,恶意注入含有攻击性的脚本,达到攻击网站或者窃取用户cookied等隐私信息的目的。

XSS漏洞主要分为两种类型,一种是Stored XSS, 另一种是反射型 XSS。

第一种举个简单的例子就是BBS网站,黑客可以利用留言的功能,发表以下内容:

<script type="text/javascript"> alert("surprise") </script>

对系统而言,它认为这和其他的留言一样都只是字符串。但是当有用户访问到这个页面时,浏览器会把这段留言当成html内容来解析。因此就执行了其中的js脚本。

而反射型 XSS则是利用点击链接或是提交一些内容来达到攻击的目的。

比如我有以下一个页面:

<form name="formsearch" method="get">

<div class="form">

<input name="q" type="text" class="search-keyword" id="search-keyword" />

<button type="submit" class="search-submit blue-button">搜索</button>

</div>

</form>

当用户在input框中输入: "<script type="text/javascript"> alert(“surperise”) " 时。他也向浏览器插入了自己的JS脚本。

当表单被提交时,输入的字符串被作为参数放在了URL中,传到下一个页面。

当下一个页面需要显示这些内容,字符串中包含的攻击脚本也就被浏览器解释了出来。

当然这段脚本只能在自己的浏览器执行,可能没有什么攻击性,但是黑客们会想尽办法伪装页面达到攻击的目的。

总之,XSS攻击就是想办法让你的浏览器去执行他的脚本。

那么XSS攻击该如何方法呢。

既然是通过输入字符串达到植入脚本的目的,那么我们只要对用户输入的字符串进行一个处理就好了。

我们可以利用org.apache.commons.lang3.StringEscapeUtils(注:3.6版本起,用commons-text包下的StringEscapeUtils代替)这个类对输入的参数进行html转义。

可以定义一个过滤器,然后转义HttpServletRequest中的参数值。

代码如下:

定义拦截器

import java.io.IOException; import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.FilterConfig;

import javax.servlet.ServletException;

import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse;

import javax.servlet.http.HttpServletRequest; public class XSSFilter implements Filter {

@Override

public void init(FilterConfig filterConfig) throws ServletException { } @Override

public void doFilter(ServletRequest request, ServletResponse response,

FilterChain chain) throws IOException, ServletException {

chain.doFilter(new XSSHttpServletRequestWrapper((HttpServletRequest) request), response);

} @Override

public void destroy() { } }

由于原生的HttpServletRequest不支持你直接修改参数,因此我们定义了一个包装类,在获取参数的时候对参数进行转义。

package com.jspxcms.core.support; import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequestWrapper; import org.apache.commons.lang3.StringEscapeUtils; public class XSSHttpServletRequestWrapper extends HttpServletRequestWrapper { public XSSHttpServletRequestWrapper(HttpServletRequest request) {

super(request);

} @Override

public String getHeader(String name) {

return StringEscapeUtils.escapeHtml4(super.getHeader(name));

} @Override

public String getQueryString() {

return StringEscapeUtils.escapeHtml4(super.getQueryString());

} @Override

public String getParameter(String name) {

return StringEscapeUtils.escapeHtml4(super.getParameter(name));

} @Override

public String[] getParameterValues(String name) {

String[] values = super.getParameterValues(name);

if(values != null) {

int length = values.length;

String[] escapseValues = new String[length];

for(int i = 0; i < length; i++){

escapseValues[i] = "1";

}

return escapseValues;

}

return super.getParameterValues(name);

}

}

最后我们在web.xml中配置我们的拦截器即可(将XXXX换成类的全限定名)。

<filter>

<filter-name>XssEscape</filter-name>

<filter-class>XXXXX.XSSFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>XssEscape</filter-name>

<url-pattern>/*</url-pattern>

<dispatcher>REQUEST</dispatcher>

</filter-mapping>

简单的XSS防御就完成了。

XSS攻击简单介绍的更多相关文章

- ddos cc攻击简单介绍(转)

何为syn flood攻击: SYN Flood是一种广为人知的DoS(拒绝服务攻击)是DDoS(分布式拒绝服务攻击)的方式之一,这是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻 ...

- 前端安全系列(一):如何防止XSS攻击?

原文:https://my.oschina.net/meituantech/blog/2218539 前端安全 随着互联网的高速发展,信息安全问题已经成为企业最为关注的焦点之一,而前端又是引发企业安全 ...

- 转:前端安全之XSS攻击

前端安全 原文链接:https://www.freebuf.com/articles/web/185654.html 随着互联网的高速发展,信息安全问题已经成为企业最为关注的焦点之一,而前端又是引发企 ...

- 如何防止XSS攻击?

来自: https://www.freebuf.com/articles/web/185654.html 前端安全 随着互联网的高速发展,信息安全问题已经成为企业最为关注的焦点之一,而前端又是引发企业 ...

- xss原理及简单介绍

XSS简单介绍-Web攻击 一 ·基础介绍 xss表示Cross Site Scripting(跨站脚本攻击),它与SQL注入攻击类似,SQL注入攻击中以SQL语句作为用户输入,从而达到查询/修改/删 ...

- 跨站脚本功攻击,xss,一个简单的例子让你知道什么是xss攻击

跨站脚本功攻击,xss,一个简单的例子让你知道什么是xss攻击 一.总结 一句话总结:比如用户留言功能,用户留言中写的是网页可执行代码,例如js代码,然后这段代码在可看到这段留言的不同一户的显示上就会 ...

- XSS(跨站脚本攻击)简单讲解

1.1 XSS简介 跨站脚本攻击(XSS),是最普遍的Web应用安全漏洞.这类漏洞能够使得攻击者嵌入恶意脚本代码(一般是JS代码)到正常用户会访问到的页面中,当正常用户访问该页面时,则可导致嵌入的恶意 ...

- XSS攻击介绍

一.概念 XSS攻击全称跨站脚本攻击,是为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS,XSS是一种在web应用中的计算机安全漏洞, ...

- bs4的简单应用之防止xss攻击和文本截断

BeautifulSoup可以过滤html标签,根据这个功能我们可以防止xss攻击和进行文本过滤 1. 安装 pip install beautifulsoup4 2.导入.使用 from bs4 i ...

随机推荐

- PTA数据结构与算法题目集(中文) 7-4

PTA数据结构与算法题目集(中文) 7-4 是否同一颗二叉搜索树 给定一个插入序列就可以唯一确定一棵二叉搜索树.然而,一棵给定的二叉搜索树却可以由多种不同的插入序列得到.例如分别按照序列{2, 1, ...

- 鬼吹灯之龙岭迷窟百度云迅雷BT在线观看免费全集

看视频搜索微信公众号:qyw1091 还记得去年5月11日在高家堡举行的<鬼吹灯之龙岭迷窟>开机仪式吗?时隔数月,这部网剧于4月1日将在腾讯视频全网独播了! . <鬼吹灯之龙岭迷窟& ...

- 微信小程序分享至朋友圈的方法

最近研究怎么实现微信小程序分享至朋友圈,对就是朋友圈. 微信小程序目前没有直接提供方法来将小程序分享至朋友圈,不过可以采用曲线救国的方式来达到目的. 方法分两步: 1.通过浏览器将希望分享的东西风向至 ...

- 适用于小白的 python 快速入门教程

文章更新于:2020-02-17 按照惯例,需要的文件附上链接放在文首 文件名:python-3.7.6-amd64.exe 文件大小:25.6 M 下载链接:https://www.lanzous. ...

- System.out.println()的真实含义

每一个人的Java学习之路上恐怕都是用以下代码开始的吧? public class Test { public static void main(String[] args) { System.out ...

- 来说说Java中String 类的那些事情

今天正好学校那边的任务不多,我就打算把Stirng 的有关知识点都总结在一起了,这样有利于知识的系统性,要不然学多了就会越来越杂,最主要的是总会忘记,记忆的时间太短了,通过这种方式,把它归纳在一起,写 ...

- JVM崩溃的原因及解决!

JVM崩溃的原因及解决! 前些天,搞JNI的时候,报了个JVM崩溃的错.错误信息如下: # # An unexpected error has been detected by HotSpot Vir ...

- input相关

input相关 在ios中输入英文首字母默认大写取消方法 <input autocapitalize="off" autocorrect="off" /& ...

- C#多线程(4):进程同步Mutex类

Mutex 类 构造函数和方法 系统只能运行一个程序的实例 解释一下上面的示例 接替运行 进程同步示例 另外 Mutex 类 Mutex 中文为互斥,Mutex 类叫做互斥锁.它还可用于进程间同步的同 ...

- [题解]P1449 后缀表达式(栈)

题目链接:P1449 后缀表达式 题目描述: 所谓后缀表达式是指这样的一个表达式:式中不再引用括号,运算符号放在两个运算对象之后,所有计算按运算符号出现的顺序,严格地由左而右新进行(不用考虑运算符的优 ...