使用Nmap攻击靶机和使用Wireshark进行嗅探、分析

使用Nmap攻击靶机和使用Wireshark进行嗅探、分析

在上一次课中已经对Nmap的使用、原理已经做了很多学习,这次的课更多地针对Wireshark进行学习和使用。

使用192.168.200.136使用ping命令扫描192.168.200.133是否在线。

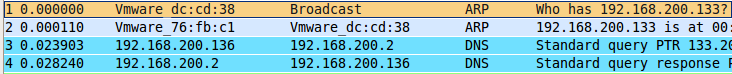

根据Wireshark所截获的报文来看:

首先广播查找192.168.200.133ip所对应的MAC地址,告诉192.168.200.136ip。使用的是ARP(地址解析)协议。

之后136ip要查看和136ip之间的网络延迟是多少,使用ping命令,使用的ICMP(控制报文)协议。

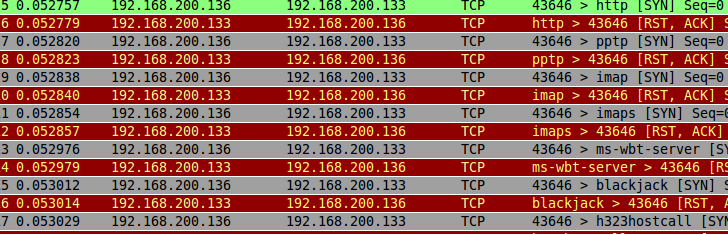

使用192.168.200.136使用Nmap -sV 命令扫描主机192.168.200.133。

进行136ip请求133ip的MAC,查看是否刻意联通

对133ip主机的端口以及服务进行扫描,以此来判断133ip主机的操作系统类型、开放的端口号、服务类型。

Wireshark的详细使用

使用Nmap攻击靶机和使用Wireshark进行嗅探、分析的更多相关文章

- metasploit利用漏洞渗透攻击靶机

1.网络测试环境构建 首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行Kali Linux系统的计算机,如图2所示的老师给的Windows Server 2000系统的计算机.这两台计算 ...

- Wireshark抓包分析/TCP/Http/Https及代理IP的识别

前言 坦白讲,没想好怎样的开头.辗转三年过去了.一切已经变化了许多,一切似乎从没有改变. 前段时间调研了一次代理相关的知识,简单整理一下分享之.如有错误,欢迎指正. 涉及 Proxy IP应用 原理/ ...

- 《Wireshark数据包分析实战》 - http背后,tcp/ip抓包分析

作为网络开发人员,使用fiddler无疑是最好的选择,方便易用功能强. 但是什么作为爱学习的同学,是不应该止步于http协议的,学习wireshark则可以满足这方面的需求.wireshark作为抓取 ...

- 用Wireshark抓包分析超过70秒的请求

超过70秒的请求是通过分析IIS日志发现的: 10.159.63.104是SLB的内网IP. 通过Wireshark抓包分析请求是9:22:21收到的(tcp.stream eq 23080): 09 ...

- WireShark数据包分析数据封装

WireShark数据包分析数据封装 数据封装(Data Encapsulation)是指将协议数据单元(PDU)封装在一组协议头和尾中的过程.在OSI七层参考模型中,每层主要负责与其它机器上的对等层 ...

- Wireshark抓包分析HTTPS与HTTP报文的差异

一.什么是HTTPS: HTTPS(Secure Hypertext Transfer Protocol)安全超文本传输协议 它是一个安全通信通道,它基于HTTP开发,用于在客户计算机和服务器之间交换 ...

- wireshark 抓包分析 TCPIP协议的握手

wireshark 抓包分析 TCPIP协议的握手 原网址:http://www.cnblogs.com/TankXiao/archive/2012/10/10/2711777.html 之前写过一篇 ...

- wireshark抓包分析工具的使用

# wireshark抓包分析工具的使用 ## 常用抓包指令 - `ip.src==192.168.60.26 and ip.dst==111.7.187.220 and tcp.port == 80 ...

- Wireshark抓包分析TCP建立/释放链接的过程以及状态变迁分析

Wireshark抓包分析TCP建立/释放链接的过程以及状态变迁分析 一.介绍计算机网络体系结构 1.计算机的网络体系结构 在抓包分析TCP建立链接之前首先了解下计算机的网络通信的模型,我相信学习过计 ...

随机推荐

- 基于Tomcat 的WEB Project存在的安全漏洞总结

1 检查工具:Acunetix Web Vulnerability Scanner V9破解版 2 检查漏洞说明结果显示: 2.1 HTML Form Without CSRF Protection ...

- Bootstrap-Plugin:提示工具(Tooltip)插件

ylbtech-Bootstrap-Plugin:提示工具(Tooltip)插件 1.返回顶部 1. Bootstrap 提示工具(Tooltip)插件 当您想要描述一个链接的时候,提示工具(Tool ...

- 【ZZ】MySQL 索引优化全攻略 | 菜鸟教程

MySQL 索引优化全攻略 http://www.runoob.com/w3cnote/mysql-index.html

- MacBook设置定时关机

Mac定时关机.重启.休眠命令行 - 有梦想的蜗牛 - 博客频道 - CSDN.NET http://blog.csdn.net/showhilllee/article/details/4406727 ...

- [html][javascript] 正则匹配示例

var str="akdlfaklhello 1234klfd1441ksalfd9000kals8998j2345fd;lsa"; var reg = new RegExp(/( ...

- centos使用163 yum源

备份# cp /etc/yum.repos.d/CentOS-Base.repo /etc/yum.repos.d/CentOS-Base.repo.bak修改# vi /etc/yum.repos ...

- 《Linux内核精髓:精通Linux内核必会的75个绝技》一HACK #10 Fair Group Scheduling

HACK #10 Fair Group Scheduling 本节介绍Cgroup之一.管理CPU资源的Fair Group Scheduling.Fair Group SchedulingFair ...

- canvas设置repeat

canvas设置repeat 方法 ctx.createPattern(img, 'repeat'); repeat repeat-x repeat-y no-repeat 重复图片 const ca ...

- JavaScript之深拷贝&浅拷贝

深拷贝&浅拷贝,说起来都明白,但是说不出所以然.今天就系统的整理下思绪,一点点的将其分析出所以然 废话不多说 浅拷贝 简单的说就是一个值引用,学生时代接触过编程的人都应该了解过指针,浅拷贝可以 ...

- python 构造mysql爆破器

前言: 今天已经期末考完,睡了个觉起床写了个 mysql爆破器. 思路: 1.爆破用户->用户存在的话不会报错反之报错 2.爆破密码->密码正确不会报错反之报错 3.用户名和密码一起爆破- ...