espcms代码审计(二次urldecode注入分析)

这里提到的漏洞是二次urldecode注入

这里用到的还是espcms,不过版本应该跟之前的有所不同,在网上找到的espcms源代码都是已经修补了这个漏洞的,我们对比分析吧

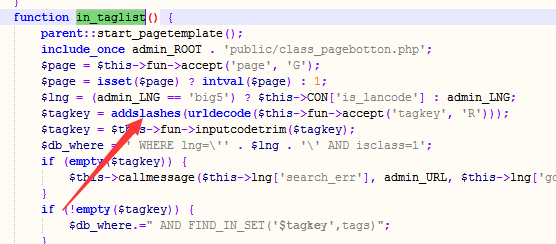

先放上漏洞位置代码,也就是interface/search.php里面的in_taglist()函数

贴上该函数部分:

function in_taglist() {

parent::start_pagetemplate();

include_once admin_ROOT . 'public/class_pagebotton.php';

$page = $this->fun->accept('page', 'G');

$page = isset($page) ? intval($page) : 1;

$lng = (admin_LNG == 'big5') ? $this->CON['is_lancode'] : admin_LNG;

$tagkey = urldecode($this->fun->accept('tagkey', 'R'));

$db_where = ' WHERE lng=\'' . $lng . '\' AND isclass=1';

if (empty($tagkey)) {

$linkURL = $_SERVER['HTTP_REFERER'];

$this->callmessage($this->lng['search_err'], $linkURL, $this->lng['gobackbotton']);

}

if (!empty($tagkey)) {

$db_where.=" AND FIND_IN_SET('$tagkey',tags)";

}

可以看到,这里有一处:

$tagkey = urldecode($this->fun->accept('tagkey', 'R'));

这里对于我们输入的tagkey参数进行了urldecode解码,但是当我们将参数提交到WebServer时,WebServer会自动解码一次,也就是我们在网址里面输入1%27的时候就会被解码成为1'

但是在这里的代码处对于我们的输入又进行了一次urldecode,所以当我们输入1%25%27的时候,被WebServer自动解码成为了1%27,因为%25自动解码对应的就是%

这样%27已经通过了防注入的函数,从而在urldecode之后成功解码变成了1'

if (!empty($tagkey)) {

$db_where.=" AND FIND_IN_SET('$tagkey',tags)";

}

这里又可以看到,对于我们输入的$tagkey,如果判断其不为空了之后就拼接到SQL语句中,从而产生了注入

而我找到的该版本的espcms之后,发现应该是使用了升级包,原漏洞位置改为了

即

function in_taglist() {

parent::start_pagetemplate();

include_once admin_ROOT . 'public/class_pagebotton.php';

$page = $this->fun->accept('page', 'G');

$page = isset($page) ? intval($page) : 1;

$lng = (admin_LNG == 'big5') ? $this->CON['is_lancode'] : admin_LNG;

$tagkey = addslashes(urldecode($this->fun->accept('tagkey', 'R')));

$tagkey = $this->fun->inputcodetrim($tagkey);

$db_where = ' WHERE lng=\'' . $lng . '\' AND isclass=1';

if (empty($tagkey)) {

$this->callmessage($this->lng['search_err'], admin_URL, $this->lng['gobackbotton']);

}

if (!empty($tagkey)) {

$db_where.=" AND FIND_IN_SET('$tagkey',tags)";

}

可以看到原来的urldecode位置外面多了一次addslashes函数进行sql注入的过滤,所以原来的方法就不再可行

二次urldecode注入在一些CTF赛题里面也会遇到,学习挖掘漏洞的思路。

参考链接:

https://k4ge.fun/2019/09/17/ESPCMS%E4%BB%A3%E7%A0%81%E5%AE%A1%E8%AE%A1/

https://gitee.com/luozong05/espcms?_from=gitee_search

https://blog.csdn.net/qq_35420342/article/details/79846432

espcms代码审计(二次urldecode注入分析)的更多相关文章

- 二次urldecode注入

原理大多数web程序都会对输入字符进行转换,例如addslashes(),mysql_real_escape_string(),mysql_escape_string(),也就是对单引号',双引号&q ...

- Joomla 3.9.13 二次注入分析(CVE-2019-19846)

目录 前言 分析 更好的注入 利用 总结 补丁分析 前言 这一个需要管理员权限的二次SQL注入,利用起来比较鸡肋.这里仅分享一下挖洞时的思路,不包含具体的poc. 分析 漏洞触发点在component ...

- 动态调试|Maccms SQL 注入分析(附注入盲注脚本)

0x01 前言 已经有一周没发表文章了,一个朋友叫我研究maccms的代码审计,碰到这个注入的漏洞挺有趣的,就在此写一篇分析文. 0x02 环境 Web: phpstudySystem: Window ...

- Spring 循环引用(二)源码分析

Spring 循环引用(二)源码分析 Spring 系列目录(https://www.cnblogs.com/binarylei/p/10198698.html) Spring 循环引用相关文章: & ...

- Spring Boot REST(二)源码分析

Spring Boot REST(二)源码分析 Spring 系列目录(https://www.cnblogs.com/binarylei/p/10117436.html) SpringBoot RE ...

- 帝国CMS(EmpireCMS) v7.5 代码注入分析(CVE-2018-19462)

帝国CMS(EmpireCMS) v7.5 代码注入分析(CVE-2018-19462) 一.漏洞描述 EmpireCMS7.5及之前版本中的admindbDoSql.php文件存在代码注入漏洞.该漏 ...

- 代码审计中的SQL注入

0x00 背景 SQL注入是一种常见Web漏洞,所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.本文以代码审计的形式研 ...

- Java程序员从笨鸟到菜鸟之(一百零二)sql注入攻击详解(三)sql注入解决办法

sql注入攻击详解(二)sql注入过程详解 sql注入攻击详解(一)sql注入原理详解 我们了解了sql注入原理和sql注入过程,今天我们就来了解一下sql注入的解决办法.怎么来解决和防范sql注入, ...

- iOS开发CoreAnimation解读之二——对CALayer的分析

iOS开发CoreAnimation解读之二——对CALayer的分析 一.UIView中的CALayer属性 1.Layer专门负责view的视图渲染 2.自定义view默认layer属性的类 二. ...

随机推荐

- 论文解读 - MaskGAN:BETTER TEXT GENERATION VIA FILLING IN THE _____

1 简介 文本生成是自然语言处理中一个重要的研究领域,具有广阔的应用前景.当前主流的用来进行文本生成的模型主要是Seq2Seq模型,通常利用maximum likelihood和teacher for ...

- Jenkins - 部署在Tomcat容器里的Jenkins,提示“反向代理设置有误”

提示"反向代理设置有误"的背景 将jenkins.war放在tomcat容器中运行 访问Jenkins-系统管理,会提示"反向代理设置有误" 如何解决 在tom ...

- 探索 .Net Core 的 SourceLink

介绍 Source Link是一组软件包和一个规范, 它将一些元数据添加到PDB文件,以将本地文件重新映射到GitHub上的文件,因此Visual Studio可以在这需要时下载文件, 该项目的目的是 ...

- sklearn.neighbors.NNeighborsClassifier 详细说明

平时会用到sklearn.neighbors.NNeighborsClassifier函数来构建K最邻近分类器,所以这里对NNeighborsClassifier中的参数进行说明,文中参考的是scik ...

- mysql之索引组织表

1.二叉树/平衡树.B-tree.B+tree.B*tree 树:最上一层是根节点.最底下一层是叶子节点.(一般左边节点小于右边节点) 二叉树:每个节点最多只能有两个分支,一般只用于教材.二叉树的深度 ...

- brctl 增加桥接网卡

前言 之前有一篇介绍配置桥接网卡的,这个桥接网卡一般是手动做虚拟化的时候会用到,通过修改网卡的配置文件的方式会改变环境的原有的配置,而很多情况,我只是简单的用一下,并且尽量不要把网络搞断了,万一有问题 ...

- C语言设计模式(自我揣摩)

NBModule.h #ifndef _NBMODULEFRAME_H__ #define _NBMODULEFRAME_H__ #include "total.h" enum N ...

- Collectiont和Collections的区别

Collectiont 和 Collections 的区别 Collection: 是Java提供的集合接口 存储一组不唯一,无序的对象 有两个子接口 List 和 Set Collections: ...

- MapReduce的工作流程

MapReduce的工作流程 1.客户端将每个block块切片(逻辑切分),每个切片都对应一个map任务,默认一个block块对应一个切片和一个map任务,split包含的信息:分片的元数据信息,包含 ...

- Redis 用的很溜,了解过它用的什么协议吗?

我是风筝,公众号「古时的风筝」,一个兼具深度与广度的程序员鼓励师,一个本打算写诗却写起了代码的田园码农! 文章会收录在 JavaNewBee 中,更有 Java 后端知识图谱,从小白到大牛要走的路都在 ...