CAS 5.3.1系列之自定义Shiro认证策略(四)

CAS 5.3.1系列之自定义Shiro认证策略(四)

CAS官方文档是介绍基于配置实现shiro认证的,可以参考官方文档,不过我们也可以通过自定义认证策略的方式实现jdbc认证,pom先加入相关jar

<!-- Custom Authentication -->

<dependency>

<groupId>org.apereo.cas</groupId>

<artifactId>cas-server-core-authentication-api</artifactId>

<version>${cas.version}</version>

</dependency>

<!-- Custom Configuration -->

<dependency>

<groupId>org.apereo.cas</groupId>

<artifactId>cas-server-core-configuration-api</artifactId>

<version>${cas.version}</version>

</dependency>

<dependency>

<groupId>org.apereo.cas</groupId>

<artifactId>cas-server-support-generic</artifactId>

<version>${cas.version}</version>

</dependency>

如果要用公网提供的基于配置实现的,需要加入:

<!-- Shiro Authentication -->

<dependency>

<groupId>org.apereo.cas</groupId>

<artifactId>cas-server-support-shiro-authentication</artifactId>

<version>${cas.version}</version>

</dependency>

要自定义shiroRealm的,加入shiro相关jar:

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring</artifactId>

<version>1.4.0</version>

</dependency>

实现一个Shiro Realm类,仅供参考:

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.*;

import org.apache.shiro.authz.AuthorizationInfo;

import org.apache.shiro.authz.SimpleAuthorizationInfo;

import org.apache.shiro.realm.AuthorizingRealm;

import org.apache.shiro.session.Session;

import org.apache.shiro.subject.PrincipalCollection;

import org.apache.shiro.subject.Subject;

import org.muses.jeeplatform.cas.user.model.User;

import org.muses.jeeplatform.cas.user.service.UserService;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.jdbc.core.BeanPropertyRowMapper;

import org.springframework.jdbc.core.JdbcTemplate;

import org.springframework.jdbc.datasource.DriverManagerDataSource;

/**

* <pre>

*

* </pre>

*

* <pre>

* @author mazq

* 修改记录

* 修改后版本: 修改人: 修改日期: 2020/04/26 11:33 修改内容:

* </pre>

*/

public class ShiroAuthorizingRealm extends AuthorizingRealm {

Logger LOG = LoggerFactory.getLogger(ShiroAuthorizingRealm.class);

/**注解引入业务类**/

//@Autowired

//UserService userService;

/**

* 登录信息和用户验证信息验证(non-Javadoc)

* @see org.apache.shiro.realm.AuthenticatingRealm#doGetAuthenticationInfo(AuthenticationToken)

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

String username = (String)token.getPrincipal(); //得到用户名

String password = new String((char[])token.getCredentials()); //得到密码

LOG.info("Shiro doGetAuthenticationInfo>> username:{},password:{}",username,password);

//User user = userService.findByUsername(username);

// JDBC模板依赖于连接池来获得数据的连接,所以必须先要构造连接池

DriverManagerDataSource dataSource = new DriverManagerDataSource();

dataSource.setDriverClassName("com.mysql.jdbc.Driver");

dataSource.setUrl("jdbc:mysql://192.168.0.152:33306/jeeplatform");

dataSource.setUsername("root");

dataSource.setPassword("minstone");

// 创建JDBC模板

JdbcTemplate jdbcTemplate = new JdbcTemplate();

jdbcTemplate.setDataSource(dataSource);

String sql = "SELECT * FROM sys_user WHERE username = ?";

User user = (User) jdbcTemplate.queryForObject(sql, new Object[]{username}, new BeanPropertyRowMapper(User.class));

Subject subject = getCurrentExecutingSubject();

//获取Shiro管理的Session

Session session = getShiroSession(subject);

//Shiro添加会话

session.setAttribute("username", username);

session.setAttribute(ShiroConsts.SESSION_USER, user);

/**检测是否有此用户 **/

if(user == null){

throw new UnknownAccountException();//没有找到账号异常

}

/**检验账号是否被锁定 **/

if(Boolean.TRUE.equals(user.getLocked())){

throw new LockedAccountException();//抛出账号锁定异常

}

/**AuthenticatingRealm使用CredentialsMatcher进行密码匹配**/

if(null != username && null != password){

return new SimpleAuthenticationInfo(username, password, getName());

}else{

return null;

}

}

/**

* 授权查询回调函数, 进行鉴权但缓存中无用户的授权信息时调用,负责在应用程序中决定用户的访问控制的方法(non-Javadoc)

* @see AuthorizingRealm#doGetAuthorizationInfo(PrincipalCollection)

*/

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection pc) {

String username = (String)pc.getPrimaryPrincipal();

SimpleAuthorizationInfo authorizationInfo = new SimpleAuthorizationInfo();

// authorizationInfo.setRoles(userService.getRoles(username));

// authorizationInfo.setStringPermissions(userService.getPermissions(username));

System.out.println("Shiro授权");

return authorizationInfo;

}

@Override

public void clearCachedAuthorizationInfo(PrincipalCollection principals) {

super.clearCachedAuthorizationInfo(principals);

}

@Override

public void clearCachedAuthenticationInfo(PrincipalCollection principals) {

super.clearCachedAuthenticationInfo(principals);

}

@Override

public void clearCache(PrincipalCollection principals) {

super.clearCache(principals);

}

protected Subject getCurrentExecutingSubject(){

return SecurityUtils.getSubject();

}

protected Session getShiroSession(Subject subject){

return subject.getSession();

}

}

自定义授权handler类实现AbstractUsernamePasswordAuthenticationHandler抽象类:

package org.muses.jeeplatform.cas.authentication.handler;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.*;

import org.apache.shiro.session.Session;

import org.apache.shiro.subject.Subject;

import org.apereo.cas.authentication.*;

import org.apereo.cas.authentication.AuthenticationException;

import org.apereo.cas.authentication.exceptions.AccountDisabledException;

import org.apereo.cas.authentication.handler.support.AbstractPreAndPostProcessingAuthenticationHandler;

import org.apereo.cas.authentication.handler.support.AbstractUsernamePasswordAuthenticationHandler;

import org.apereo.cas.authentication.principal.PrincipalFactory;

import org.apereo.cas.services.ServicesManager;

import javax.security.auth.login.AccountLockedException;

import javax.security.auth.login.AccountNotFoundException;

import javax.security.auth.login.CredentialExpiredException;

import javax.security.auth.login.FailedLoginException;

import java.security.GeneralSecurityException;

/**

* <pre>

*

* </pre>

*

* <pre>

* @author mazq

* 修改记录

* 修改后版本: 修改人: 修改日期: 2020/04/26 11:03 修改内容:

* </pre>

*/

public class ShiroAuthenticationHandler extends AbstractUsernamePasswordAuthenticationHandler {

public ShiroAuthenticationHandler(String name, ServicesManager servicesManager, PrincipalFactory principalFactory, Integer order) {

super(name, servicesManager, principalFactory, order);

}

@Override

protected AuthenticationHandlerExecutionResult authenticateUsernamePasswordInternal(UsernamePasswordCredential credential, String originalPassword) throws GeneralSecurityException, PreventedException {

try {

UsernamePasswordToken token = new UsernamePasswordToken(credential.getUsername(), credential.getPassword());

if (credential instanceof RememberMeUsernamePasswordCredential) {

token.setRememberMe(RememberMeUsernamePasswordCredential.class.cast(credential).isRememberMe());

}

Subject subject = getCurrentExecutingSubject();

subject.login(token);

//获取Shiro管理的Session

//Session session = getShiroSession(subject);

final String username = subject.getPrincipal().toString();

return createHandlerResult(credential, this.principalFactory.createPrincipal(username));

} catch (final UnknownAccountException uae) {

throw new AccountNotFoundException(uae.getMessage());

} catch (final IncorrectCredentialsException ice) {

throw new FailedLoginException(ice.getMessage());

} catch (final LockedAccountException | ExcessiveAttemptsException lae) {

throw new AccountLockedException(lae.getMessage());

} catch (final ExpiredCredentialsException eae) {

throw new CredentialExpiredException(eae.getMessage());

} catch (final DisabledAccountException eae) {

throw new AccountDisabledException(eae.getMessage());

} catch (final AuthenticationException e) {

throw new FailedLoginException(e.getMessage());

}

}

protected Subject getCurrentExecutingSubject(){

return SecurityUtils.getSubject();

}

protected Session getShiroSession(Subject subject){

return subject.getSession();

}

@Override

public boolean supports(Credential credential) {

return false;

}

}

同理实现一个Shiro配置类:

package org.muses.jeeplatform.cas.authentication.config;

import org.apache.shiro.mgt.SecurityManager;

import org.apache.shiro.spring.web.ShiroFilterFactoryBean;

import org.apache.shiro.web.mgt.DefaultWebSecurityManager;

import org.apereo.cas.authentication.AuthenticationEventExecutionPlan;

import org.apereo.cas.authentication.AuthenticationEventExecutionPlanConfigurer;

import org.apereo.cas.authentication.AuthenticationHandler;

import org.apereo.cas.authentication.PrePostAuthenticationHandler;

import org.apereo.cas.authentication.principal.DefaultPrincipalFactory;

import org.apereo.cas.configuration.CasConfigurationProperties;

import org.apereo.cas.services.ServicesManager;

import org.muses.jeeplatform.cas.authentication.handler.ShiroAuthenticationHandler;

import org.muses.jeeplatform.cas.authentication.handler.UsernamePasswordAuthenticationHandler;

import org.muses.jeeplatform.cas.authentication.shiro.ShiroAuthorizingRealm;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.beans.factory.config.MethodInvokingFactoryBean;

import org.springframework.boot.context.properties.EnableConfigurationProperties;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import java.util.LinkedHashMap;

import java.util.Map;

/**

* <pre>

*

* </pre>

*

* <pre>

* @author mazq

* 修改记录

* 修改后版本: 修改人: 修改日期: 2020/04/26 16:35 修改内容:

* </pre>

*/

@Configuration("ShiroAuthenticationConfiguration")

@EnableConfigurationProperties(CasConfigurationProperties.class)

public class ShiroAuthenticationConfiguration implements AuthenticationEventExecutionPlanConfigurer {

@Autowired

private CasConfigurationProperties casProperties;

@Autowired

@Qualifier("servicesManager")

private ServicesManager servicesManager;

//@Bean

public ShiroFilterFactoryBean shirFilter(SecurityManager securityManager) {

ShiroFilterFactoryBean shiroFilterFactoryBean = new ShiroFilterFactoryBean();

shiroFilterFactoryBean.setSecurityManager(securityManager);

//拦截器.

Map<String,String> filterChainDefinitionMap = new LinkedHashMap<>();

// 配置不会被拦截的链接 顺序判断

filterChainDefinitionMap.put("/static/**", "anon");

filterChainDefinitionMap.put("/upload/**", "anon");

filterChainDefinitionMap.put("/plugins/**", "anon");

filterChainDefinitionMap.put("/code", "anon");

filterChainDefinitionMap.put("/login", "anon");

filterChainDefinitionMap.put("/logincheck", "anon");

filterChainDefinitionMap.put("/**", "authc");

shiroFilterFactoryBean.setLoginUrl("/login");

shiroFilterFactoryBean.setSuccessUrl("/index");

shiroFilterFactoryBean.setUnauthorizedUrl("/login");

shiroFilterFactoryBean.setFilterChainDefinitionMap(filterChainDefinitionMap);

return shiroFilterFactoryBean;

}

@Bean

public ShiroAuthorizingRealm shiroAuthorizingRealm(){

ShiroAuthorizingRealm myShiroRealm = new ShiroAuthorizingRealm();

//myShiroRealm.setCachingEnabled(false);

//启用身份验证缓存,即缓存AuthenticationInfo信息,默认false

myShiroRealm.setAuthenticationCachingEnabled(false);

//启用授权缓存,即缓存AuthorizationInfo信息,默认false

myShiroRealm.setAuthorizationCachingEnabled(false);

return myShiroRealm;

}

@Bean

public SecurityManager securityManager(){

DefaultWebSecurityManager securityManager = new DefaultWebSecurityManager();

securityManager.setRealm(shiroAuthorizingRealm());

return securityManager;

}

/**

* Spring静态注入

* @return

*/

@Bean

public MethodInvokingFactoryBean getMethodInvokingFactoryBean(){

MethodInvokingFactoryBean factoryBean = new MethodInvokingFactoryBean();

factoryBean.setStaticMethod("org.apache.shiro.SecurityUtils.setSecurityManager");

factoryBean.setArguments(new Object[]{securityManager()});

return factoryBean;

}

@Bean

public AuthenticationHandler myAuthenticationHandler() {

return new ShiroAuthenticationHandler(ShiroAuthenticationHandler.class.getName(),

servicesManager, new DefaultPrincipalFactory(), 1);

}

@Override

public void configureAuthenticationExecutionPlan(AuthenticationEventExecutionPlan plan) {

plan.registerAuthenticationHandler(myAuthenticationHandler());

}

}

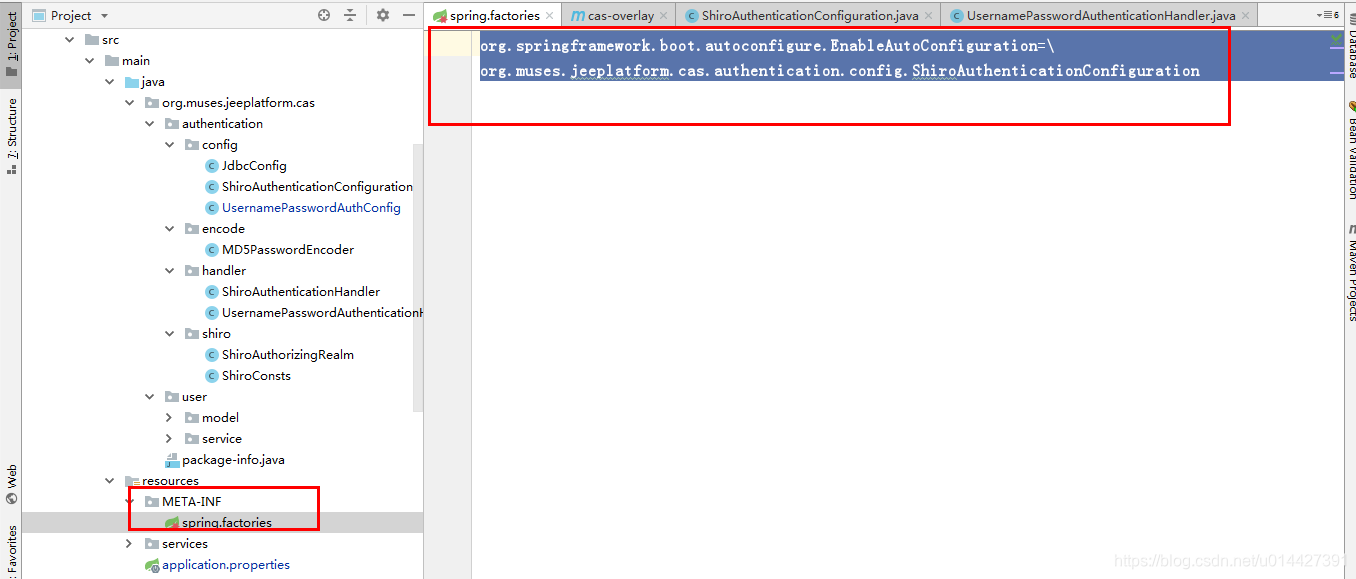

在META-INF文件夹,新增一个命名为spring.factories的文件

org.springframework.boot.autoconfigure.EnableAutoConfiguration=\

org.muses.jeeplatform.cas.authentication.config.ShiroAuthenticationConfiguration

为什么要这样做?因为这样做才能将配置类加载到spring容器,详情需要跟下源码,可以参考我博客:SpringBoot源码学习系列之自动配置原理简介

代码例子参考:github下载链接

详情可以参考官方文档:https://apereo.github.io/cas/5.3.x/installation/Configuration-Properties.html

优质参考博客:

https://www.cnblogs.com/jpeanut/tag/CAS/

https://blog.csdn.net/anumbrella/category_7765386.html

CAS 5.3.1系列之自定义Shiro认证策略(四)的更多相关文章

- cas sso单点登录系列3_cas-server端配置认证方式实践(数据源+自定义java类认证)

转:http://blog.csdn.net/ae6623/article/details/8851801 本篇将讲解cas-server端的认证方式 1.最简单的认证,用户名和密码一致就登录成功 2 ...

- shiro认证策略,授权

有具体问题的可以参考之前的关于shiro的博文,关于shiro的博文均是一次工程的内容 ! 认证策略: 修改认证策略: applicationContext.xml <!-- 认证器 --> ...

- 【iOS系列】-自定义Modar动画

[iOS系列]-自定义Modar动画.md 我们需要做的最终的modar动画的效果是这样的, 就是点击cell,cell发生位移,慢慢的到第二个界面上的.为了做出这样的动画效果,我们需要以下的知识. ...

- cas 3.5.3服务器搭建+spring boot集成+shiro模拟登录(不修改现有shiro认证架构)

因为现有系统外部接入需要,需要支持三方单点登录.由于系统本身已经是微服务架构,由多个业务独立的子系统组成,所以有自己的用户认证微服务(不是cas,我们基础设施已经够多了,现在能不增加就不增加).但是因 ...

- SpringBoot系列之自定义starter实践教程

SpringBoot系列之自定义starter实践教程 Springboot是有提供了很多starter的,starter翻译过来可以理解为场景启动器,所谓场景启动器配置了自动配置等等对应业务模块的一 ...

- Shiro入门学习之自定义Realm实现认证(四)

一.概述 Shirom默认使用自带的IniRealm,IniRealm从ini配置文件中读取用户的信息,而大部分情况下需要从系统数据库中读取用户信息,所以需要实现自定义Realm,Realm接口如下: ...

- SpringBoot基础系列之自定义配置源使用姿势实例演示

[SpringBoot基础系列]自定义配置源的使用姿势介绍 前面一篇博文介绍了一个@Value的一些知识点,其中提了一个点,@Value对应的配置,除了是配置文件中之外,可以从其他的数据源中获取么,如 ...

- 将 Shiro 作为应用的权限基础 二:shiro 认证

认证就是验证用户身份的过程.在认证过程中,用户需要提交实体信息(Principals)和凭据信息(Credentials)以检验用户是否合法.最常见的“实体/凭证”组合便是“用户名/密码”组合. 一. ...

- Apache Shiro 使用手册(二)Shiro 认证

认证就是验证用户身份的过程.在认证过程中,用户需要提交实体信息(Principals)和凭据信息(Credentials)以检验用户是否合法.最常见的"实体/凭证"组合便是&quo ...

- Apache Shiro 认证过程

3.1.1 示例 Shiro验证Subjects 的过程中,可以分解成三个不同的步骤: 1. 收集Subjects 提交的Principals(身份)和Credentials(凭证): 2. 提 ...

随机推荐

- AI+自动化测试系统方案:网络设备与网络应用智能测试

一.系统目标 通过AI与自动化测试工具的结合,实现网络设备和应用的 全生命周期测试,覆盖 流量分析.配置验证.故障排查.预警告警 四大核心场景,提升网络运维效率与可靠性. 二.技术架构设计 1. 整体 ...

- 【晴神宝典刷题路】codeup+pat 题解索引(更新ing

记录一下每天的成果,看多久能刷完伐 c2 c/c++快速入门 <算法笔记>2.3小节--C/C++快速入门->选择结构 习题4-10-1 奖金计算 <算法笔记>2.4小节 ...

- 推荐一个Elasticsearch ES可视化客户端工具:ES-King

ES-King:开源免费,一个现代.实用的ES GUI客户端,支持多平台. 下载地址:https://github.com/Bronya0/ES-King 功能清单 详尽的集群信息:节点信息.堆内存占 ...

- Error: A JNI error has occurred, please check your installation and try again Exception in thread "main" java.lang.UnsupportedClassVersionError: HelloWorld has been compiled by a more

一个新手容易遇到的问题,电脑上装了多个版本的java,比如8和11,导致javac和java的版本不一样 在控制面板里将其他版本卸载,留个8就行 然后在环境变量里重新配置一下就ok

- MySQL-Canal-Kafka数据复制详解

摘要 MySQL被广泛用于海量业务的存储数据库,在大数据时代,我们亟需对其中的海量数据进行分析,但在MySQL之上进行大数据分析显然是不现实的,这会影响业务系统的运行稳定.如果我们要实时地分析这些数据 ...

- 使用scheduler-plugins实现自定义调度器

一.环境说明 开发环境 部署环境 操作系统 Windows10 Centos7.9 Go版本 go version go1.24.2 windows/amd64 go version go1.23.6 ...

- Easing缓动函数宝藏网站

鼠标放上去,就可以查看速度变化了 找了很久,终于找到了,大家可以收藏起来,很好用 https://easings.net/

- MySQL的utf8编码当中的疑问

本文由 ChatMoney团队出品 之前,在将emoji表情存入MySQL时,我遇到了一个棘手的问题--数据无法导入.经过一番摸索,我将数据库编码从utf8更改为utf8mb4,问题得以解决.当时并未 ...

- Ubuntu二进制安装ElasticSearch7.17.x版本集群

概述 本文主要讲解如何二进制安装Linux二进制集群 环境信息 主机名 IP地址 系统 ELK01 10.0.0.40 Ubuntu22.04 ELK02 10.0.0.41 Ubuntu22.04 ...

- Java源码分析系列笔记-10.CopyOnWriteArrayList

目录 1. 是什么 2. 如何使用 3. 原理 3.1. 构造方法 3.2. add方法 3.2.1. 先加锁 3.2.2. 复制数组并在这份数组上操作 3.2.3. 将复制的数组set回属性 3.3 ...