[Istio是什么?] 还不知道你就out了,一文40分钟快速理解

@

前言

这篇文章属于纯理论,所含内容如下,按需阅读:

Istio概念、服务网格、流量管理、istio架构(Envoy、Sidecar 、Istiod)虚拟服务(VirtualService)、路由规则、目标规则(DestinationRule)网关(Gateway)、网络弹性和测试(超时、重试、熔断器、故障注入)

Istio是什么?

Istio是一个开源的

服务网格,透明的接入到分布式服务中。它也是一个平台,集成任何日志、遥测和策略系统的 API 接口。Istio 成功高效地运行

分布式微服务架构,并提供保护、连接和监控微服务的统一方法。Istio 有助于降低

DevOps压力、开发团队的压力。

服务网格是什么?

- 组成

微服务网络 - 实现

服务之间的交互

应用场景

服务发现、负载均衡、故障恢复、度量和监控A/B 测试、金丝雀发布、速率限制、访问控制和端到端认证

为什么使用Istio?

服务网格是通过sidecar(边车)代理服务实现,控制平面主要是对sidecar的配置和管理,这包括:

- 为

HTTP、gRPC、WebSocket和TCP 流量自动负载均衡。 - 通过丰富的

路由规则、重试、故障转移和故障注入对流量行为进行细粒度控制。 - 可插拔的策略层和配置 API,支持

访问控制、速率限制和配额。 - 集群内(包括集群的入口和出口)所有流量的

自动化度量、日志记录和追踪。 - 在具有强大的基于

身份验证和授权的集群中实现安全的服务间通信。

Istio还支持扩展,满足你部署需求!

流量管理介绍

Istio流量路由规则可以很容易的

控制服务之间的流量和API调用。能实现A/B测试、金丝雀发布、基于流量百分比发布。开箱即用的

故障恢复特性,有助于增强应用的健壮性,从而更好地应对被依赖的服务或网络发生故障的情况。Istio 的流量管理由

Envoy代理服务提供。网格内服务发送和接收的所有流量都由Envoy 代理处理,让控制网格内的流量变得异常简单,不需要对服务做更改。

为了在网格中导流,Istio 需要知道 endpoint 在哪和属于哪个服务。为了定位到service registry(服务注册中心),Istio 会连接到一个服务发现系统。例如,如果您在 Kubernetes 集群上安装了 Istio,那么它将自动检测该集群中的服务和 endpoint(端点)。

使用此服务注册中心,Envoy 代理可以将流量定向到相关服务。大多数基于微服务的应用程序,每个服务的工作负载都有多个实例来处理流量,称为负载均衡池。默认情况下,Envoy 代理基于轮询调度在服务的负载均衡池内分发流量,按顺序请求发送给池中每个成员,一旦所有服务实例均接收过一次请求后,重新回到第一个池成员。

这些 API 也使用 Kubernetes 的自定义资源定义(CRDs)来声明,可以使用 YAML 进行配置。

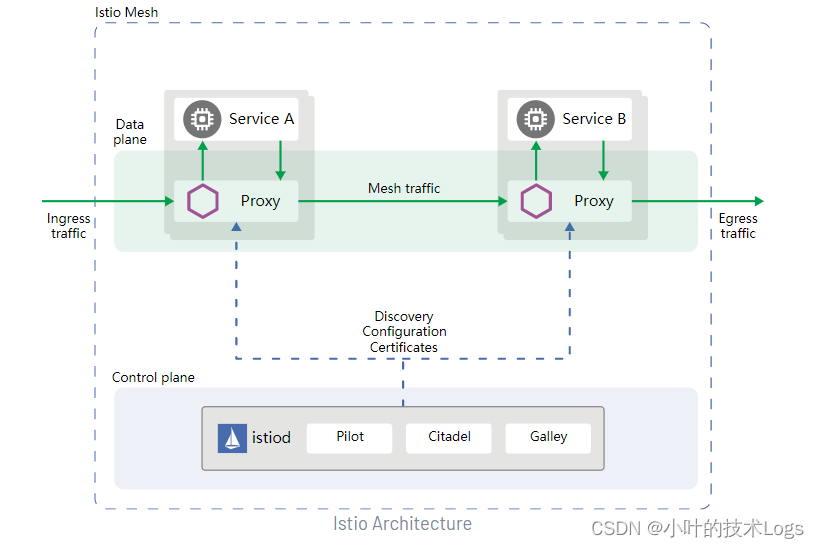

istio架构

Istio 服务网格 逻辑上分为数据平面和控制平面

数据平面:Envoy代理被部署为sidecar,负责协调和控制微服务之间的通信,收集和报告所有网格流量的遥测数据。控制平面:管理并配置Envoy代理

Envoy

C++ 开发的高性能代理,用于协调服务网格中所有服务的入站和出站流量。Envoy 代理是唯一与数据平面流量交互的 Istio 组件。

Envoy 代理被部署为服务的 Sidecar,在逻辑上为服务增加了 Envoy 的许多内置特性,例如:

动态服务发现负载均衡TLS 终端HTTP/2 与 gRPC 代理熔断器健康检查基于百分比流量分割的分阶段发布故障注入丰富的指标

Sidecar

- 允许 Istio 可以执行

策略决策,提取丰富的遥测数据,接着将这些数据发送到监视系统以提供整个网格行为的信息。 - Sidecar 代理还允许

向 Istio 添加功能,不需要重新设计架构或重写代码。

Istiod

- Istiod 提供

服务发现、配置和证书管理。 - Istiod 将

控制流量的高级路由规则转换为 Envoy 特定的配置,并在运行时传播给 Sidecar。 - Istiod 安全通过内置的

身份和凭证管理,实现了强大的服务对服务和终端用户认证。 - Istiod 充当证书

授权(CA),生成证书以允许在数据平面中进行mTLS 通信。

虚拟服务(VirtualService)

配置

请求流量到服务,基于连通性和服务发现能力。每个虚拟服务包含

一组路由规则。可以实现负载均衡、基于不同版本流量百分比路由。

为什么使用虚拟服务?

虚拟服务在增强 Istio 流量管理方面,发挥着至关重要的作用,通过对客户端请求与真实响应请求的目标工作负载进行解耦来实现。

基于不同服务版本的流量百分比路由,实现A/B 测试、金丝雀发布。

栗子

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: reviews

spec:

hosts:

- reviews

http:

- match:

- headers:

end-user:

exact: jason

route:

- destination:

host: reviews

subset: v2

- route:

- destination:

host: reviews

subset: v3

hosts字段

虚拟服务的主机,

客户端请求或路由规则的目标地址。虚拟服务主机名可以是

IP 地址、DNS 名称,或者依赖于平台的一个简称(Kubernetes 服务的短名称)也可以使用通配符(“*”)前缀

路由规则

http字段包含虚拟服务的路由规则,用来描述匹配条件和路由行为,它们把HTTP/1.1、HTTP2 和 gRPC等流量发送到hosts字段指定的目标

一个路由规则包含了请求要流向哪个目标地址,具有 0 或多个匹配条件,取决于您的使用场景。

匹配条件

示例中的第一个路由规则有一个条件,因此以 match 字段开始。在本例中,您希望此路由应用于来自 ”jason“ 用户的所有请求,所以使用 headers、end-user 和 exact 字段选择适当的请求。

- match:

- headers:

end-user:

exact: jason

Destination

route 部分的

destination字段指符合此条件的流量的实际目标地址。与虚拟服务的

hosts不同,destination的 host 必须是存在于Istio 服务注册中心的实际目标地址,否则 Envoy 不知道该将请求发送到哪里。

route:

- destination:

host: reviews

subset: v2

destination 片段还指定了 Kubernetes 服务的子集,将符合此规则条件的请求转入其中,本例中子集名称是 v2。

路由规则优先级

路由规则按从上到下的顺序选择,虚拟服务中定义的第一条规则有最高优先级,不满足第一个路由规则的流量均流向一个默认的目标。

本例中:第二条规则没有 match 条件,直接将流量导向 v3 子集。

- route:

- destination:

host: reviews

subset: v3

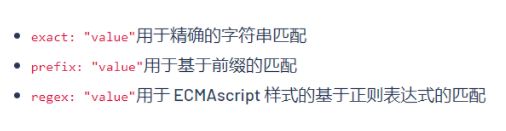

路由规则的更多内容

可以在流量端口、header 字段、URI 等内容上设置匹配条件

匹配条件:

目标规则(DestinationRule)

可以将虚拟服务视为将流量如何路由到目标地址,然后目标规则来配置该目标的流量。虚拟服务路由规则之后,目标规则将应用于流量的“真实”目标地址。

简单来说:虚拟服务通过目标规则后,到达目标地址(服务)

应用场景:整个目的地服务或特定服务子集时定制 Envoy 的流量策略,负载均衡模型、TLS 安全模式或熔断器设置。

apiVersion: networking.istio.io/v1alpha3

kind: DestinationRule

metadata:

name: my-destination-rule

spec:

host: my-svc

trafficPolicy:

loadBalancer:

simple: RANDOM # 随机负载均衡器

subsets:

- name: v1

labels:

version: v1

- name: v2

labels:

version: v2

trafficPolicy:

loadBalancer:

simple: ROUND_ROBIN # 轮询负载均衡器

- name: v3

labels:

version: v3

每个子集都是基于一个或多个 labels 定义的,标签应用于kubernetes集群中deployment控制器metadata字段来识别不同版本。

负载均衡选项

Istio 默认使用轮询的负载均衡策略,Istio 同时支持如下的负载均衡模型,可以在 DestinationRule 中为指定:

- 随机:请求以随机的方式转到池中的实例。

- 权重:请求根据指定的百分比转到实例。

- 最少请求:请求被转到最少被访问的实例。

网关(Gateway)

管理入站和出站流量,网关配置网格边界的独立 Envoy 代理,而不是服务工作负载的 sidecar 代理。

Istio 网关可以配置 4-6 层的负载均衡属性,如对外暴露的端口、TLS 设置等

网关主要用于管理进入的流量

Istio 提供了预先配置的网关代理(

istio-ingressgateway和istio-egressgateway)

栗子

apiVersion: networking.istio.io/v1alpha3

kind: Gateway

metadata:

name: ext-host-gwy

spec:

selector:

istio: ingressgateway # use istio default controller

servers:

- port:

number: 443

name: https

protocol: HTTPS

hosts:

- ext-host.example.com

tls:

mode: SIMPLE

serverCertificate: /tmp/tls.crt

privateKey: /tmp/tls.key

这个网关配置让 HTTPS 流量从 ext-host.example.com 通过 443 端口流入网格,但没有为请求指定任何路由规则。为想要工作的网关指定路由,您必须把网关绑定到虚拟服务上。

如下面的示例所示,使用虚拟服务的 gateways 字段进行设置:

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: virtual-svc

spec:

hosts:

- ext-host.example.com

gateways:

- ext-host-gwy

然后就可以为出口流量配置带有路由规则的虚拟服务。

Sidecar

默认情况下,Istio 让每个 Envoy 代理都可以访问和它关联工作负载的所有端口的请求,然后转发到对应的工作负载。

可以使用 sidecar配置做:

微调Envoy 代理接受的端口和协议集。限制Envoy 代理可以访问的服务集合。

在较庞大的应用程序中限制 sidecar 可达性,配置每个代理能访问网格中的任意服务,可能会因为高内存使用量而影响网格的性能。

可以指定将 sidecar 配置应用于特定命名空间中的所有工作负载,或者使用 workloadSelector 选择特定的工作负载

例如,下面的 sidecar 配置将 bookinfo 命名空间中的所有服务配置为,仅能访问运行在相同命名空间和 Istio 控制平面中的服务:

apiVersion: networking.istio.io/v1alpha3

kind: Sidecar

metadata:

name: default

namespace: bookinfo

spec:

egress:

- hosts:

- "./*"

- "istio-system/*"

网络弹性和测试

除了网格导流外,Istio 还提供了故障恢复和故障注入功能,您可以在运行时动态配置这些功能。使用这些特性可以让您的应用程序运行稳定,确保服务网格能够容忍故障节点,并防止局部故障级联影响到其他节点。

超时

超时是 Envoy 代理等待来自给服务答复的时间,确保服务不会因为等待答复而无限期的挂起。HTTP 请求的默认超时时间是 15 秒,这意味着如果服务在 15 秒内没有响应,调用将失败。

为了找到最佳超时设置,Istio 允许使用虚拟服务,按服务轻松地动态调整超时,而不必修改您的业务代码。

栗子:

一个虚拟服务,对 ratings 服务的 v1 子集的调用,指定 10 秒超时时间

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: ratings

spec:

hosts:

- ratings

http:

- route:

- destination:

host: ratings

subset: v1

timeout: 10s

重试

服务为初始调用失败,Envoy 代理尝试连接服务的最大次数。确保调用不会因为临时过载的服务或网络等问题而永久失败。

重试之间的间隔(25ms+)是可变的,HTTP 请求的默认重试行为是在返回错误之前重试两次。

应用场景:与超时一样,Istio 默认的重试行为在延迟方面可能不适合您的应用程序需求(对失败的服务进行过多的重试会降低速度)或可用性。

栗子

配置了在初始调用失败后,最多重试 3 次来连接到服务子集,每个重试都有 2 秒的超时。

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: ratings

spec:

hosts:

- ratings

http:

- route:

- destination:

host: ratings

subset: v1

retries:

attempts: 3

perTryTimeout: 2s

熔断器

熔断器中,设置一个对服务中单个主机调用的限制,例如并发连接的数量或对该主机调用失败的次数。一旦限制被触发,熔断器就会“跳闸”并停止连接到该主机。

作用:使用熔断模式可以快速失败而不必让客户端尝试连接到过载或有故障的主机。

熔断适用于在负载均衡池中的“真实”网格目标地址,可以在目标规则中配置熔断器阈值,让配置适用于服务中的每个主机。

栗子:

将 v1 子集的reviews服务工作负载的并发连接数限制为 100:

apiVersion: networking.istio.io/v1alpha3

kind: DestinationRule

metadata:

name: reviews

spec:

host: reviews

subsets:

- name: v1

labels:

version: v1

trafficPolicy:

connectionPool:

tcp:

maxConnections: 100

故障注入

是什么:可以使用 Istio 的故障注入机制来为整个应用程序测试故障恢复能力。

为什么使用:故障注入是一种将错误引入系统以确保系统能够承受并从错误条件中恢复的测试方法。

作用:使用故障注入特别有用,能确保故障恢复策略不至于不兼容或者太严格,这会导致关键服务不可用。

可以注入两种故障,都使用虚拟服务配置:

延迟:延迟是时间故障。它们模拟增加的网络延迟或一个超载的上游服务。终止:终止是崩溃失败。他们模仿上游服务的失败。终止通常以 HTTP 错误码或 TCP 连接失败的形式出现。

栗子:

千分之一访问ratings 服务的请求,配置了一个 5 秒的延迟:

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: ratings

spec:

hosts:

- ratings

http:

- fault:

delay:

percentage:

value: 0.1

fixedDelay: 5s

route:

- destination:

host: ratings

subset: v1

和您的应用程序一起运行

Istio 故障恢复功能对应用程序来说是完全透明的。在返回响应之前,应用程序不知道 Envoy sidecar 代理是否正在处理被调用服务的故障。这意味着,如果在应用程序代码中设置了故障恢复策略,那么您需要记住这两个策略都是独立工作的,否则会发生冲突。

例如,假设您设置了两个超时,一个在虚拟服务中配置,另一个在应用程序中配置。应用程序为服务的 API 调用设置了 2 秒超时。而您在虚拟服务中配置了一个 3 秒超时和重试。在这种情况下,应用程序的超时会先生效,因此 Envoy 的超时和重试尝试会失效。

虽然 Istio 故障恢复特性提高了网格中服务的可靠性和可用性,但应用程序必须处理故障或错误并采取适当的回退操作。例如,当负载均衡中的所有实例都失败时,Envoy 返回一个HTTP 503代码。应用程序必须实现回退逻辑来处理HTTP 503错误代码。

总结

这篇花费了不少精力,还望博友们支持支持新人!!!

后期会发布一篇实际操作,期待大家持续关注!!!

学习不走弯路,关注v「yeTechLog」

[Istio是什么?] 还不知道你就out了,一文40分钟快速理解的更多相关文章

- 还不知道如何使用 IDEA ?教你三招快速掌握 IDEA

前言 IntelliJ IDEA 是一个非常强大的 IDE,拥有许多功能.在 IDEA 中大部分功能都可以用快捷键去完成,如果掌握了大部分快捷键,可以只使用键盘开发了. ps: 最近正在练习快捷键,准 ...

- 【Istio实际操作篇】Istio入门,10分钟快速安装

@ 目录 前言 本文说明 请大家务必查看 环境准备 详细版 入门:搭建步骤 Istio软件包下载 下载Istio 卸载 简洁版 安装 卸载 学习不走弯路,gz号「yeTechLog」 前言 上一篇讲了 ...

- 你还不知道Vue的生命周期吗?带你从Vue源码了解Vue2.x的生命周期(初始化阶段)

作者:小土豆biubiubiu 博客园:https://www.cnblogs.com/HouJiao/ 掘金:https://juejin.im/user/58c61b4361ff4b005d9e8 ...

- JDK15就要来了,你却还不知道JDK8的新特性!

微信搜「烟雨星空」,白嫖更多好文. 现在 Oracle 官方每隔半年就会出一个 JDK 新版本.按时间来算的话,这个月就要出 JDK15 了.然而,大部分公司还是在使用 JDK7 和 8 . 之前去我 ...

- 什么?作为程序员的你还不知道怎么访问 Google

今天就一个目的,让你可以FQ成功,其他人我不知道,但就程序员来说,不能使用 Google 那真是一大损失,当然还有对所有人适用的 YouTobu 这个视频网站,资源多的没话说,别的不说,学习英语很方便 ...

- 还不知道如何实践微服务的Java程序员,这遍文章千万不要错过!

作者:古霜卡比 前言 本文将介绍微服务架构和相关的组件,介绍他们是什么以及为什么要使用微服务架构和这些组件.本文侧重于简明地表达微服务架构的全局图景,因此不会涉及具体如何使用组件等细节. 要理解微服务 ...

- 使用过Redis,我竟然还不知道Rdb

目录 使用过Redis,那就先说说使用过那些场景吧 Rdb文件是什么,它是干什么的 分析工具 小结 联想 推荐阅读 使用过Redis,那就先说说使用过那些场景吧 字符串缓存 //举例 $redis-& ...

- .NET5都来了,你还不知道怎么部署到linux?最全部署方案,总有一款适合你

随着2020进入4季度,.NET5正式版也已经与大家见面了.不过,尽管 .NET Core发布已经有四五年的时间,但到目前为止,依旧有很多.NET开发者在坚守者.NET4,原因不尽相同,但最大的问题可 ...

- 听说你还不知道Spring是如何解决循环依赖问题的?

Spring如何解决的循环依赖,是近两年流行起来的一道Java面试题. 其实笔者本人对这类框架源码题还是持一定的怀疑态度的. 如果笔者作为面试官,可能会问一些诸如"如果注入的属性为null, ...

随机推荐

- jvm-learning-运行时数据区-整体

在jdk8之后之前的方法区有叫做元数据. 每个JVM只有一个Runtime实例,即为运行时环境,相当于内存结构种的运行时数据区 线程 线程是一个程序里的运行单元,JVM允许一个应用有多个线程并行的执行 ...

- JVM 选项 -XX:+UseCompressedOops 有什么作用? 为什么要使用?

当你将你的应用从 32 位的 JVM 迁移到 64 位的 JVM 时,由于对象的指针从 32 位增加到了 64 位,因此堆内存会突然增加,差不多要翻倍.这也会对 CPU 缓存(容量比内存小很多)的数据 ...

- 学习ansible(一)

1.介绍 1 ansible基于Python开发的自动化运维工具 2 ansible基于ssh协议实现远程管理的工具,没有客户端 3 ansible软件可以实现多种批量管理操作 2.环境 主机 IP ...

- Numpy怎样给数组增加一个维度

Numpy怎样给数组增加一个维度 背景:很多数据计算都是二维或三维的,对于一维的数据输入为了形状匹配,经常需升维变成二维 需要:在不改变数据的情况下,添加数组维度:(注意观察这个例子,维度变了,但数据 ...

- DOM 小总结

DOM 是什么 文档对象模型,是针对 HTML 和 XML 文档的一个 API (应用程序编程接口), 描绘了一个层次化的节点树. D: document 当 web 浏览器浏览一个页面的时候,DOM ...

- 从kill-chain的角度检测APT攻击

前言 最近一直在考虑如何结合kill chain检测APT攻击.出发点是因为尽管APT是一种特殊.高级攻击手段,但是它还是会具有攻击的common feature,只要可以把握住共同特征,就能进行检测 ...

- 【uniapp 开发】字符串工具类 StringUtil

替换字符串中的所有 "***" 子串 var str='Is this all there is'; var subStr=new RegExp('is','ig');//创建正则 ...

- SimpleDateForma求日期,2008-11月第6周星期日是几号?

题目4: 巧妙利用SimpleDateFormat根据各种信息求日期.2008-11月第6周的星期日是几号? import java.text.ParseException;import java.t ...

- java中"Static块"是怎么回事,怎么用的,有什么意义

6.Static块 Static块:该类的任何方法被首次触碰到时(马克-to-win: when you touch Test的main方法时),Static块被运行.可以在里面初始化你的stati ...

- Python:爬取全国各省疫情数据并在地图显示

代码: import requests import pymysql import json from pyecharts import options as opts from pyecharts. ...